Amazon Web Services ブログ

新しい AWS Security Agent は、設計からデプロイ (プレビュー) までアプリケーションをプロアクティブに保護します

2025 年 12 月 2 日、開発ライフサイクル全体を通じてアプリケーションを積極的に保護するフロンティアエージェントである AWS Security Agent のプレビュー版を発表しました。組織の要件に合わせた自動アプリケーションセキュリティレビューを実施し、状況に応じた侵入テストをオンデマンドで提供します。設計からデプロイまでアプリケーションのセキュリティを継続的に検証することで、開発の早い段階で脆弱性を防ぐのに役立ちます。

静的アプリケーションセキュリティテスト (SAST) ツールはランタイムコンテキストなしでコードを検査し、動的アプリケーションセキュリティテスト (DAST) ツールはアプリケーションレベルのコンテキストなしで実行中のアプリケーションを評価します。どちらのタイプのツールも、アプリケーションのコンテキストを理解しないため、一次元的なものです。彼らは、アプリケーションがどのように設計されているか、どのようなセキュリティ脅威に直面しているか、どこでどのように実行されているかを理解していません。これにより、セキュリティチームはすべてを手作業で確認せざるを得なくなり、遅延が発生します。侵入テストはさらに時間がかかります。外部ベンダーまたは社内のセキュリティチームが時間を見つけるまで数週間待つしかありません。すべてのアプリケーションに手動のセキュリティレビューと侵入テストが必要な場合、バックログは急速に増えます。アプリケーションは、セキュリティ検証のために数週間または数か月待ってから起動します。これにより、ソフトウェアリリースの頻度とセキュリティ評価の頻度の間にギャップが生じます。セキュリティはアプリケーションのポートフォリオ全体に適用されないため、顧客は危険にさらされ、期限を守るために脆弱なコードを故意にリリースすることになります。60% 以上の組織が毎週またはそれ以上の頻度でウェブアプリケーションを更新し、75% 近くがウェブアプリケーションを毎月またはそれ以下の頻度でテストしています。Checkmarx の 2025 年のレポートによると、組織の 81% が、納期を守るために脆弱なコードを故意に導入していることがわかりました。

AWS Security Agent はコンテキストを認識し、アプリケーション全体を理解します。アプリケーションの設計、コード、特定のセキュリティ要件を理解します。セキュリティ違反を自動的に継続的にスキャンし、スケジュールなしで即座にオンデマンドで侵入テストを実行します。侵入テストエージェントは、セキュリティ要件、設計文書、およびソースコードから学習したコンテキストに基づいてカスタマイズされた攻撃計画を作成し、エンドポイント、ステータスコード、エラーコード、認証情報など、検出した内容に基づいて実行時に動的に適応します。これにより、より深刻で高度な脆弱性を本番稼働前に明らかにし、遅延や不測の事態を招くことなく、起動前にアプリケーションの安全を確保できます。

「SmugMug は、当社の自動セキュリティポートフォリオに AWS Security Agent を追加できることを嬉しく思います。AWS Security Agent は、手作業によるテストコストの数分の 1 で、数日ではなく数時間で完了する侵入テスト評価を可能にすることで、セキュリティ ROI を変えます。サービスをより頻繁に評価できるようになったため、ソフトウェア開発ライフサイクルの早い段階で問題を特定して対処する時間が大幅に短縮されました」と Erik Giberti, Sr. 氏 (SmugMug のプロダクトエンジニアリング担当ディレクター) は述べています。

AWS Security Agent の使用開始

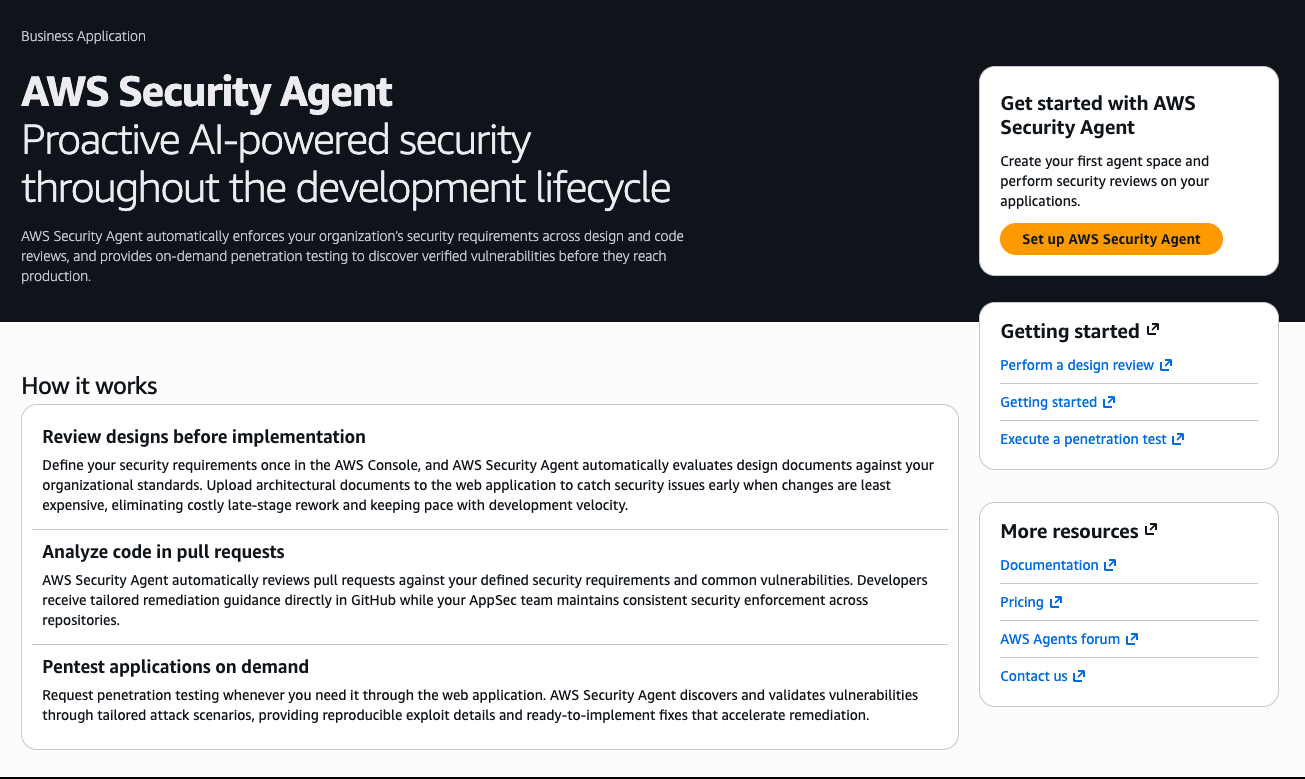

AWS Security Agent は、設計セキュリティレビュー、コードセキュリティレビュー、およびオンデマンド侵入テスト機能を提供します。設計とコードレビューでは、定義した組織のセキュリティ要件をチェックし、侵入テストではソースコードと仕様からアプリケーションのコンテキストを学習して脆弱性を特定します。開始するには、AWS Security Agent コンソールに移動します。コンソールのランディングページには、AWS Security Agent が開発ライフサイクル全体で継続的にセキュリティ評価を行う方法の概要が記載されています。

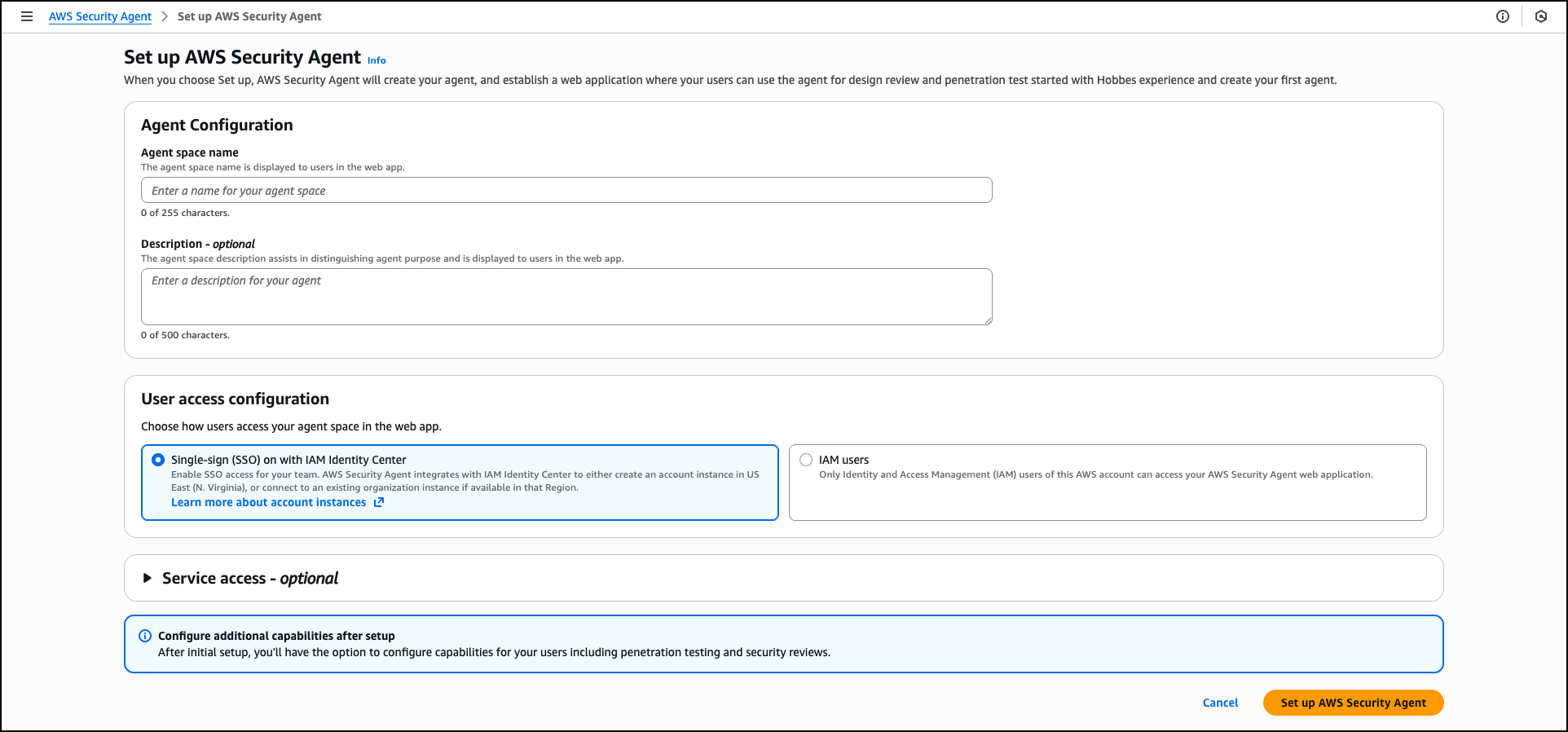

ランディングページの右側にある [AWS Security Agent の開始] パネルでは、初期設定を順を追って進めることができます。Set up AWS Security Agent を選択して最初のエージェントスペースを作成し、アプリケーションのセキュリティレビューを開始します。

さまざまなセキュリティ評価でどのエージェントとやり取りしているのかを識別できるように、エージェントスペース名を指定します。エージェントスペースは、保護したい個別のアプリケーションまたはプロジェクトを表す組織のコンテナです。各エージェントスペースには、独自のテスト範囲、セキュリティ設定、および専用のウェブアプリケーションドメインがあります。明確な境界線と組織的なセキュリティ評価を維持するために、アプリケーションまたはプロジェクトごとに 1 つのエージェントスペースを作成することをお勧めします。オプションで説明を追加して、エージェントスペースの目的に関するコンテキストを他の管理者に提供できます。

AWS マネジメントコンソールで最初のエージェントスペースを作成すると、AWS はセキュリティエージェントウェブアプリケーションを作成します。セキュリティエージェントウェブアプリケーションでは、管理者がコンソールで設定した範囲内でユーザーが設計レビューを行い、侵入テストを実行します。ユーザーは、設計レビューや侵入テストを実施する際に、どのエージェントスペースで作業するかを選択します。

セットアッププロセス中、AWS Security Agent にはセキュリティエージェントウェブアプリケーションへのユーザーアクセスを管理するための 2 つのオプションが用意されています。1 つは、AWS IAM アイデンティティセンターと統合することでチーム全体の SSO アクセスを可能にする IAM アイデンティティセンターによるシングルサインオン (SSO)、もう 1 つは IAM ユーザー (この AWS アカウントの AWS Identity and Access Management (IAM) ユーザーのみがコンソールからセキュリティエージェントウェブアプリケーションに直接アクセスできるようにするもので、クイックセットアップに最適です。SSO 設定なしでアクセスします。SSO オプションを選択すると、AWS Security Agent は IAM アイデンティティセンターインスタンスを作成して、セキュリティエージェントウェブアプリケーションを通じて設計レビュー、コードレビュー、および侵入テスト機能にアクセスする AppSec チームメンバーに一元的な認証とユーザー管理を提供します。

権限設定セクションは、AWS Security Agent が他の AWS サービス、API、およびアカウントにアクセスする方法を制御するのに役立ちます。AWS Security Agent がリソースへのアクセスに使用するデフォルトの IAM ロールを作成するか、適切な権限を持つ既存のロールを選択できます。

初期設定が完了したら、[AWS Security Agentのセットアップ] を選択してエージェントを作成します。

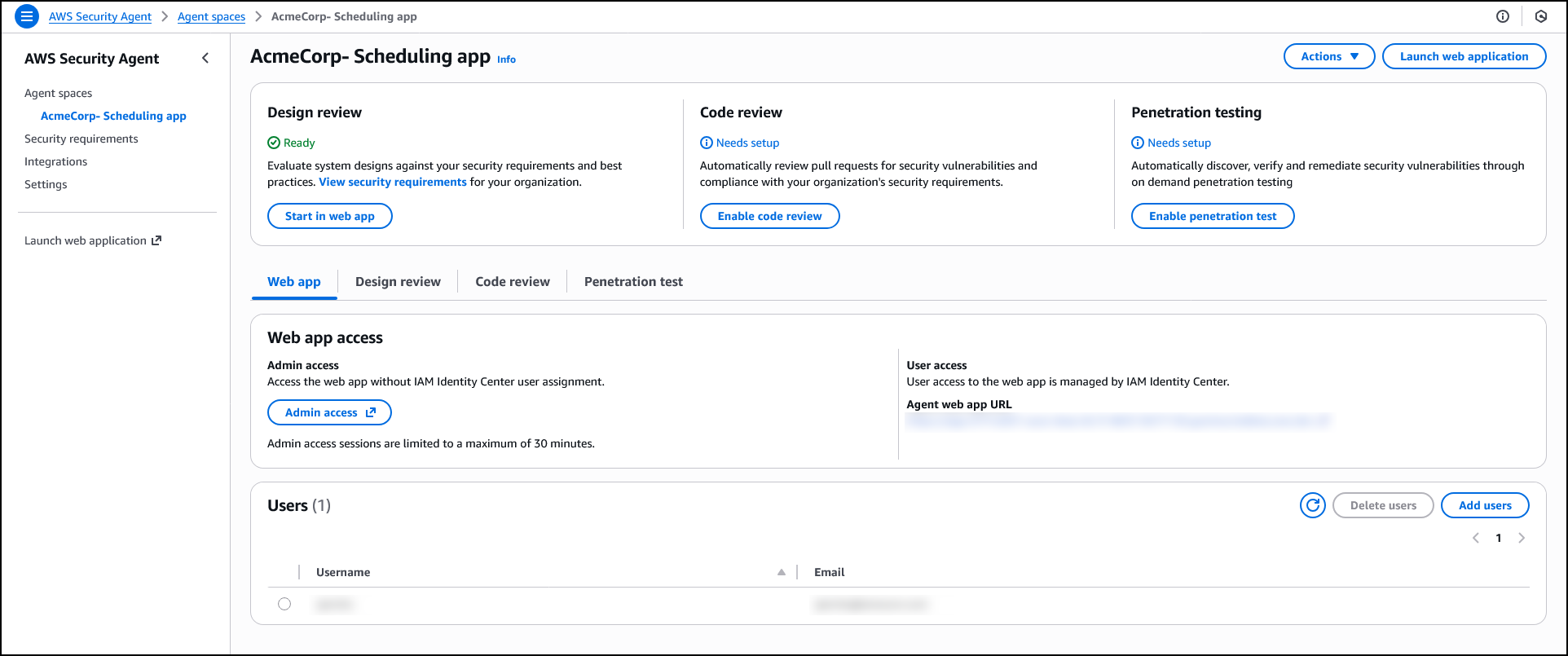

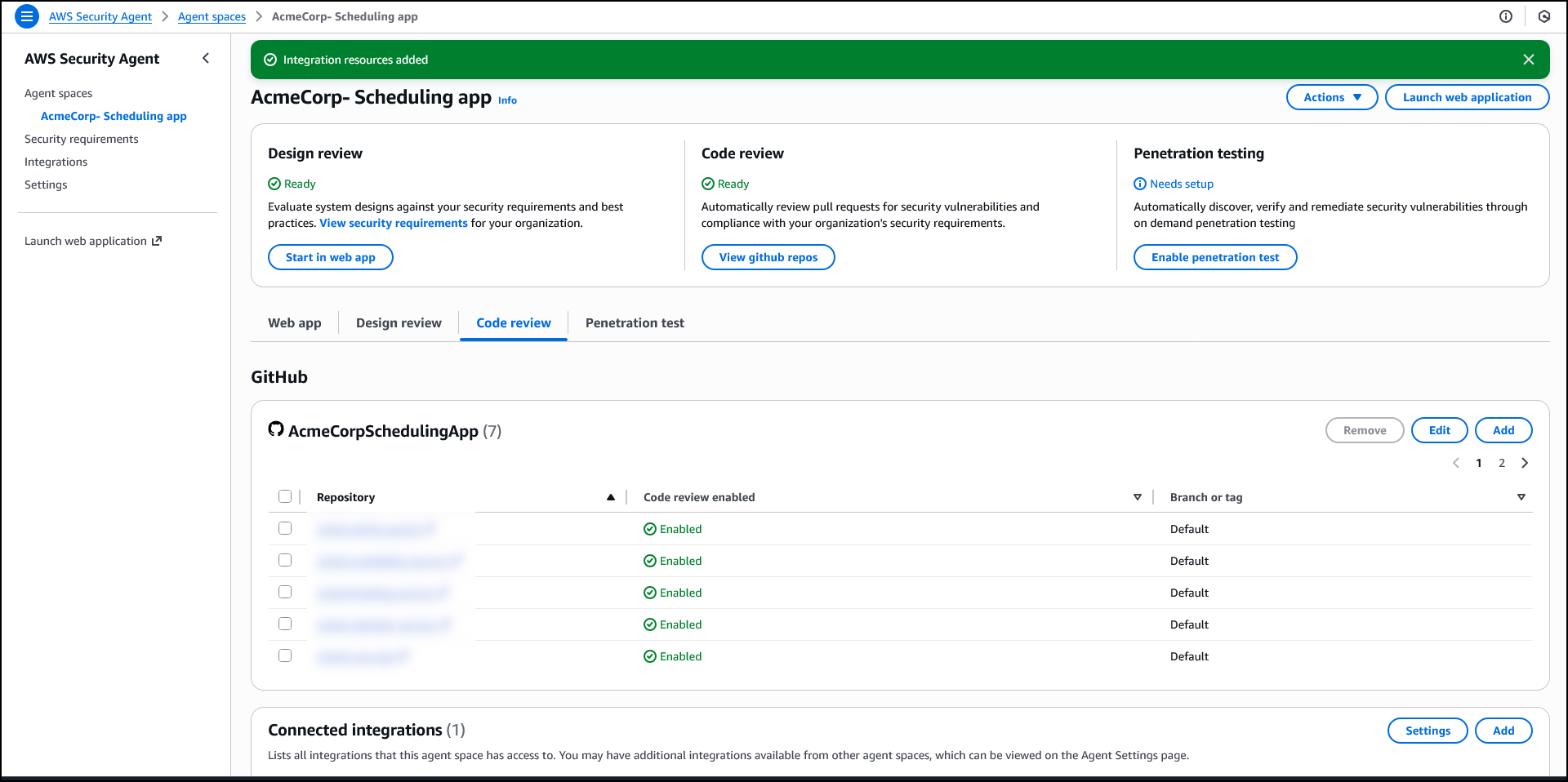

エージェントスペースを作成すると、エージェント設定ページに、設計レビュー、コードレビュー、侵入テストの 3 つの機能カードが表示されます。侵入テストの運用には必須ではありませんが、設計レビューまたはコードレビュー機能を使用する予定の場合は、それらの評価の指針となるセキュリティ要件を設定できます。AWS Security Agent には AWS 管理要件が含まれており、オプションで組織に合わせたカスタム要件を定義できます。また、どのチームメンバーがエージェントにアクセスできるかを管理することもできます。

セキュリティ要件

AWS Security Agent は、アプリケーションがチームのポリシーと標準に準拠するように、ユーザーが定義した組織のセキュリティ要件を適用します。セキュリティ要件は、設計段階とコードレビュー段階の両方でアプリケーションが従わなければならない制御とポリシーを指定します。

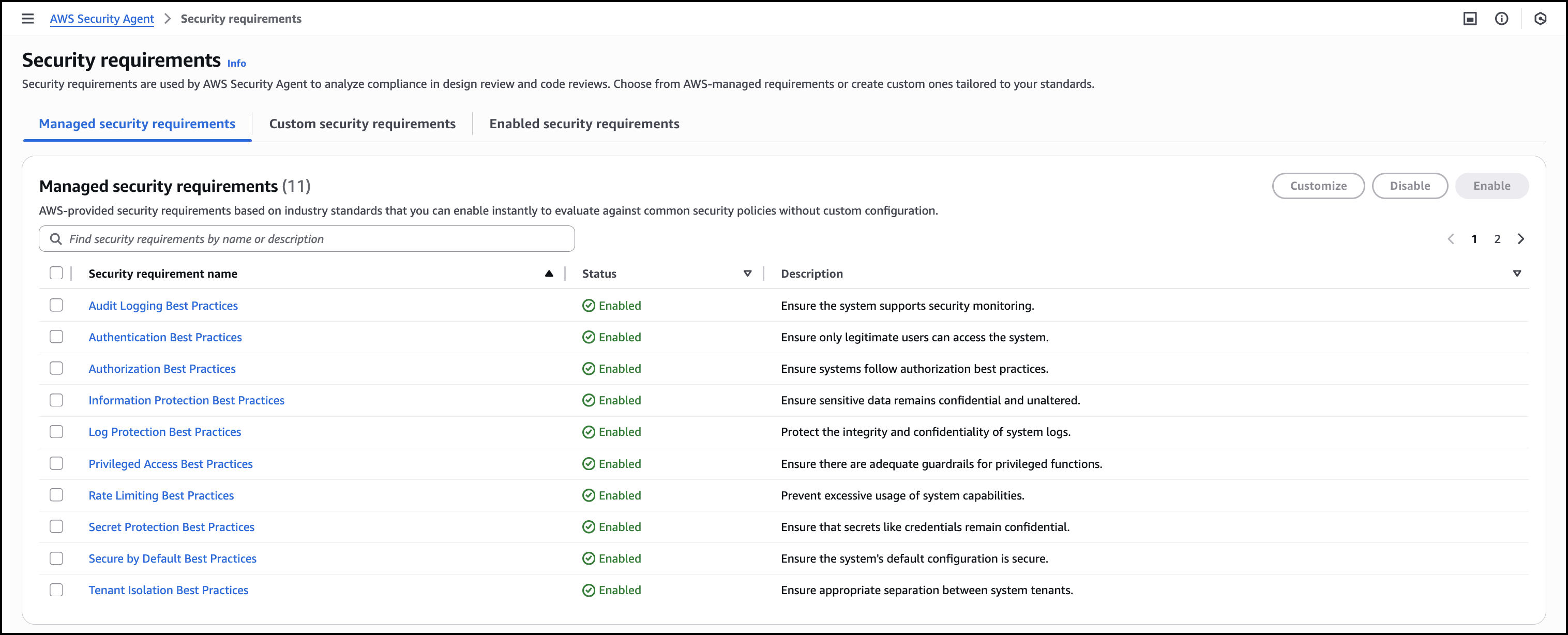

セキュリティ要件を管理するには、ナビゲーションペインの [セキュリティ要件] に移動します。これらの要件はすべてのエージェントスペースで共有されており、設計レビューとコードレビューの両方に適用されます。

マネージドセキュリティ要件は業界標準とベストプラクティスに基づいています。これらの要件はすぐに使用でき、AWS によって管理されており、設定しなくてもすぐに有効化できます。

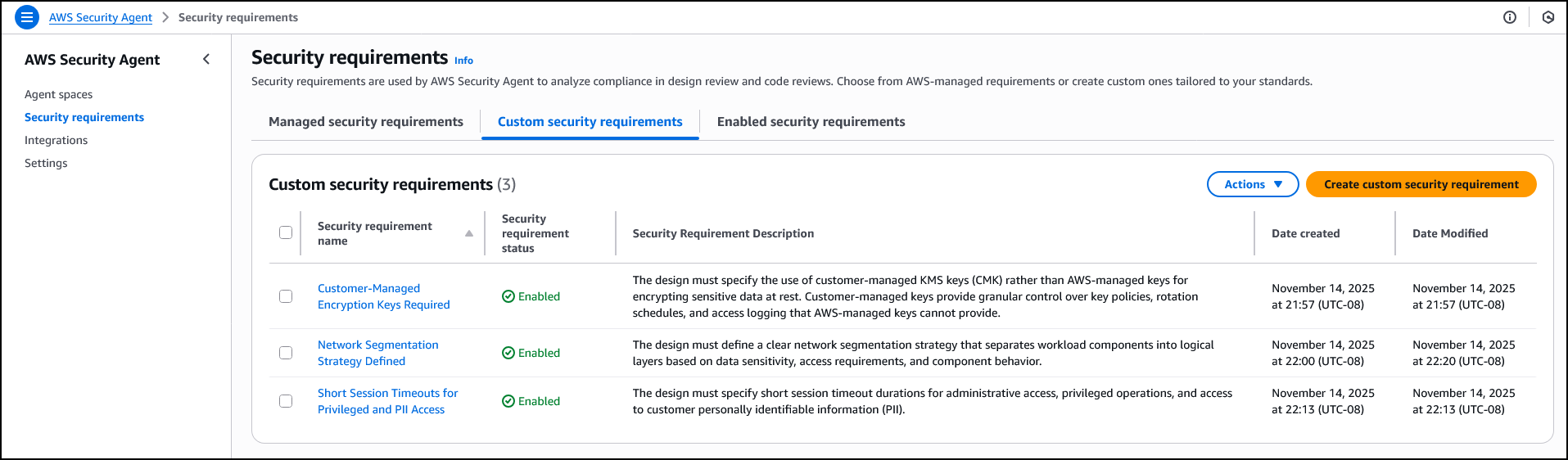

カスタムセキュリティ要件を作成するときは、ポリシーを定義するコントロール名と説明を指定します。たとえば、Network Segmentation Strategy Defined という要件を作成し、データの機密性に基づいてワークロードコンポーネントを論理層に分離する明確なネットワークセグメンテーションを設計で定義するなどの使い方があります。または、Short Session Timeouts for Privileged and PII Access を定義し、管理アクセスおよび個人を特定できる情報 (PII) へのアクセスに特定のタイムアウト時間を義務付けることもできます。もう 1 つの例として、Customer-Managed Encryption Keys Required があります。この場合、保管中の機密データを暗号化するために、AWS マネージドキーではなく、お客様が管理する AWS Key Management Service (AWS KMS) キーを指定するように設計します。AWS Security Agent は、これらの有効な要件に照らして設計とコードを評価し、ポリシー違反を特定します。

設計セキュリティレビュー

設計レビュー機能では、コードが記述される前にアーキテクチャ文書と製品仕様を分析してセキュリティリスクを特定します。AppSec チームは、AWS Security Agent コンソールから設計文書をアップロードするか、S3 やその他の接続サービスから設計文書を取り込みます。AWS Security Agent は、組織のセキュリティ要件へのコンプライアンスを評価し、是正ガイダンスを提供します。

設計レビューを行う前に、AWS Security Agent がチェックするセキュリティ要件を設定していることを確認してください。「セキュリティ要件」セクションで説明されているように、AWS マネージドセキュリティ要件から始めることも、組織に合わせたカスタム要件を定義することもできます。

設計レビューを開始するには、[ウェブアプリアクセス] で [管理者アクセス] を選択してウェブアプリインターフェイスにアクセスします。ログインしたら、[設計レビューを作成] を選択します。たとえば、アプリケーションを拡張する新機能の設計を評価する場合などに、評価を識別するための設計レビュー名を入力し、最大 5 つの設計ファイルをアップロードします。[設計レビューを開始] を選択して、有効化されているセキュリティ要件に対する評価を開始します。

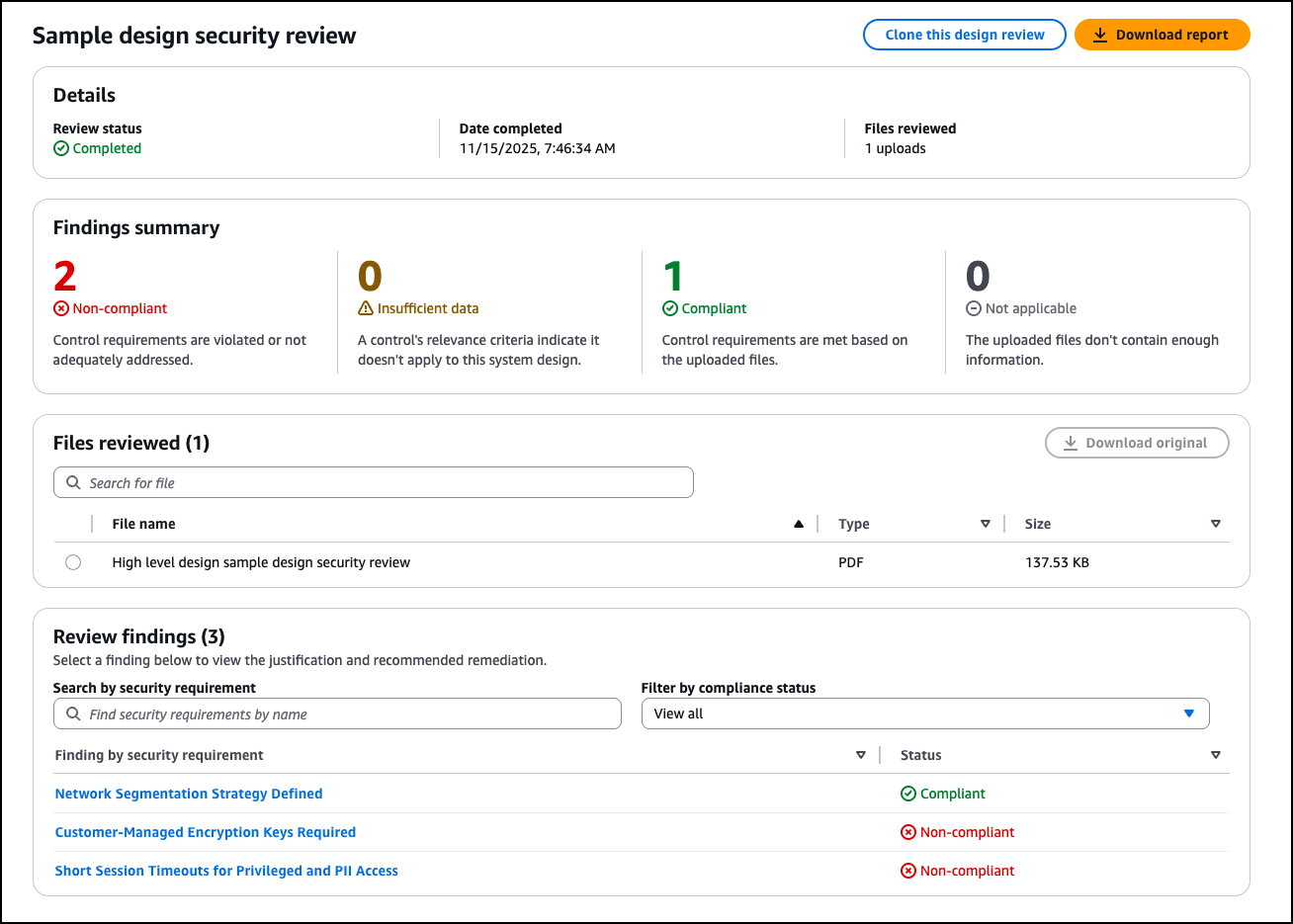

設計レビューが完了すると、設計レビューの詳細ページの [詳細] セクションにレビューステータス、完了日、レビューされたファイルが表示されます。[検出結果の概要] には、次の 4 つのコンプライアンスステータスカテゴリーにわたる検出結果の数が表示されます。

- [非準拠] — 設計がセキュリティ要件に違反しているか、対応が不十分です。

- [データ不足] — アップロードされたファイルには、コンプライアンスを判断するための十分な情報が含まれていません。

- [準拠] — デザインは、アップロードされたドキュメントに基づくセキュリティ要件を満たしています。

- [該当なし] — セキュリティ要件の関連性基準から、このシステム設計には適用されないことが示されています。

[検出結果の概要] セクションは、注意が必要なセキュリティ要件をすばやく評価するのに役立ちます。非準拠の検出結果では設計ドキュメントを更新する必要がありますが、データが不十分な場合はドキュメントにギャップがあることを示しているため、セキュリティチームはアプリケーションチームと協力して、AWS Security Agent が評価を完了する前にさらに明確にする必要があります。

[レビューされたファイル] セクションには、アップロードされたすべてのドキュメントが表示され、元のファイルを検索してダウンロードするオプションも表示されます。

[レビューの検出結果] セクションには、レビュー中に評価された各セキュリティ要件とそのコンプライアンス状況が一覧表示されます。この例では、検出結果には、Network Segmentation Strategy Defined、Customer-Managed Encryption Keys Required、Short Session Timeouts for Privileged and PII Access が含まれます。これらは、[セキュリティ要件] セクションで前述したカスタムセキュリティ要件です。特定のセキュリティ要件を検索したり、コンプライアンスステータスで検出結果をフィルタリングしたりして、アクションが必要な項目に焦点を当てることができます。

特定の検出結果を選択すると、AWS Security Agent はコンプライアンス状況を説明する詳細な理由を表示し、推奨される是正手順を提示します。このコンテキスト認識型分析は、一般的なセキュリティガイダンスではなく、設計固有のセキュリティ上の懸念事項を理解するのに役立ちます。非準拠の検出結果が見つかった設計については、セキュリティ要件に対応するように文書を更新し、新しい設計レビューを作成して改善点を検証できます。また、[この設計レビューを複製] を選択して現在の構成に基づいて新しい評価を作成することも、チームと共有するために [レポートをダウンロード] を選択してすべての検出結果をエクスポートすることもできます。

アプリケーション設計が組織のセキュリティ要件を満たしていることを確認したら、次のステップは、開発者がコードを書くのと同じ要件を適用することです。

コードセキュリティレビュー

コードレビュー機能は、GitHub のプルリクエストを分析して、セキュリティの脆弱性と組織のポリシー違反を特定します。AWS Security Agent は、SQL インジェクション、クロスサイトスクリプティング、不適切な入力検証など、OWASP Top Ten の一般的な脆弱性を検出します。また、設計レビューで使用されるのと同じ組織のセキュリティ要件を適用し、一般的な脆弱性を超えてチームのポリシーにコードコンプライアンスを実装します。

アプリケーションが新しいコードをチェックインすると、AWS Security Agent は一般的な脆弱性を超える組織のセキュリティ要件への準拠を検証します。たとえば、組織が監査ログを 90 日間だけ保持することを義務付けている場合、AWS Security Agent は、コードが 365 日の保持期間を設定しているタイミングを特定し、特定の違反を含むプルリクエストにコメントします。これにより、コードが技術的に機能的で安全であるために従来のセキュリティツールが見逃していたポリシー違反を検出できます。

コードレビューを有効にするには、エージェント設定ページで [コードレビューを有効にする] を選択し、GitHub リポジトリに接続します。特定のリポジトリのコードレビューを有効にしたり、代わりに侵入テストのコンテキストに使用したい場合は、コードレビューを有効にせずにリポジトリを接続したりできます。

詳細なセットアップ手順については、AWS Security Agentのドキュメントを参照してください。

オンデマンド侵入テスト

オンデマンドの侵入テスト機能は、包括的なセキュリティテストを実行して、多段階の攻撃シナリオを通じて脆弱性を発見および検証します。AWS Security Agent は、偵察とエンドポイントの列挙を通じてアプリケーションのアタックサーフェスを体系的に検出し、その後、専用のエージェントをデプロイして、認証、承認、インジェクション攻撃を含む 13 のリスクカテゴリーにわたるセキュリティテストを実行します。ソースコード、API 仕様、ビジネスドキュメントが提供されると、AWS Security Agent はアプリケーションのアーキテクチャとビジネスルールに関するより深いコンテキストを構築し、より的を絞ったテストケースを生成します。アプリケーションの応答に基づいてテストを調整し、評価中に新しい情報を発見した時点で攻撃戦略を調整します。

AWS Security Agent は、ウェブアプリケーションと API を OWASP Top Ten の脆弱性タイプに対してテストを実施し、静的分析ツールが見逃す悪用可能な問題を特定します。たとえば、動的アプリケーションセキュリティテスト (DAST) ツールはサーバー側テンプレートインジェクション (SSTI) のペイロードを直接探しますが、AWS Security Agent は SSTI 攻撃とエラー強制およびデバッグ出力分析を組み合わせて、より複雑なエクスプロイトを実行できます。AppSec チームは、人間の侵入テスト実行者に説明するのと同じように、テスト範囲 (ターゲット URL、認証の詳細、脅威モデル、文書) を定義します。この理解に基づいて、AWS Security Agent はアプリケーションコンテキストを開発し、高度な攻撃チェーンを自律的に実行して脆弱性を発見および検証します。これにより、侵入テストが定期的なボトルネックから継続的なセキュリティプラクティスに変わり、リスクにさらされるリスクが軽減されます。

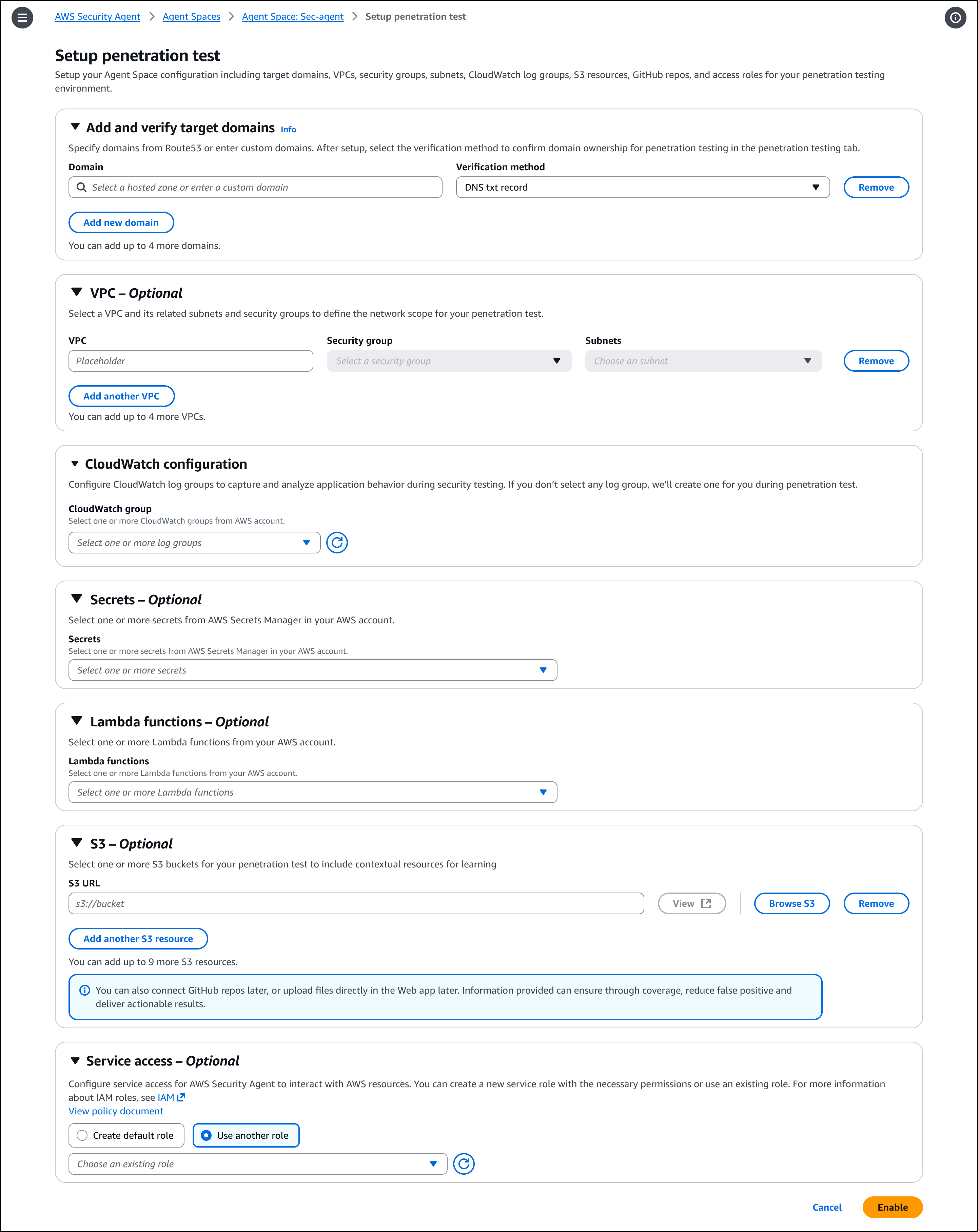

侵入テストを有効にするには、エージェント設定ページで [侵入テストを有効にする] を選択します。ターゲットドメイン、プライベートエンドポイントの VPC 設定、認証情報、および GitHub リポジトリや S3 バケットなどの追加のコンテキストソースを設定できます。AWS Security Agent が侵入テストを実行する前に、各ドメインの所有権を確認する必要があります。

機能を有効にしたら、AWS Security Agent ウェブアプリケーションを使用して侵入テストを作成して実行します。 詳細なセットアップと設定の手順については、AWS Security Agentのドキュメントを参照してください。

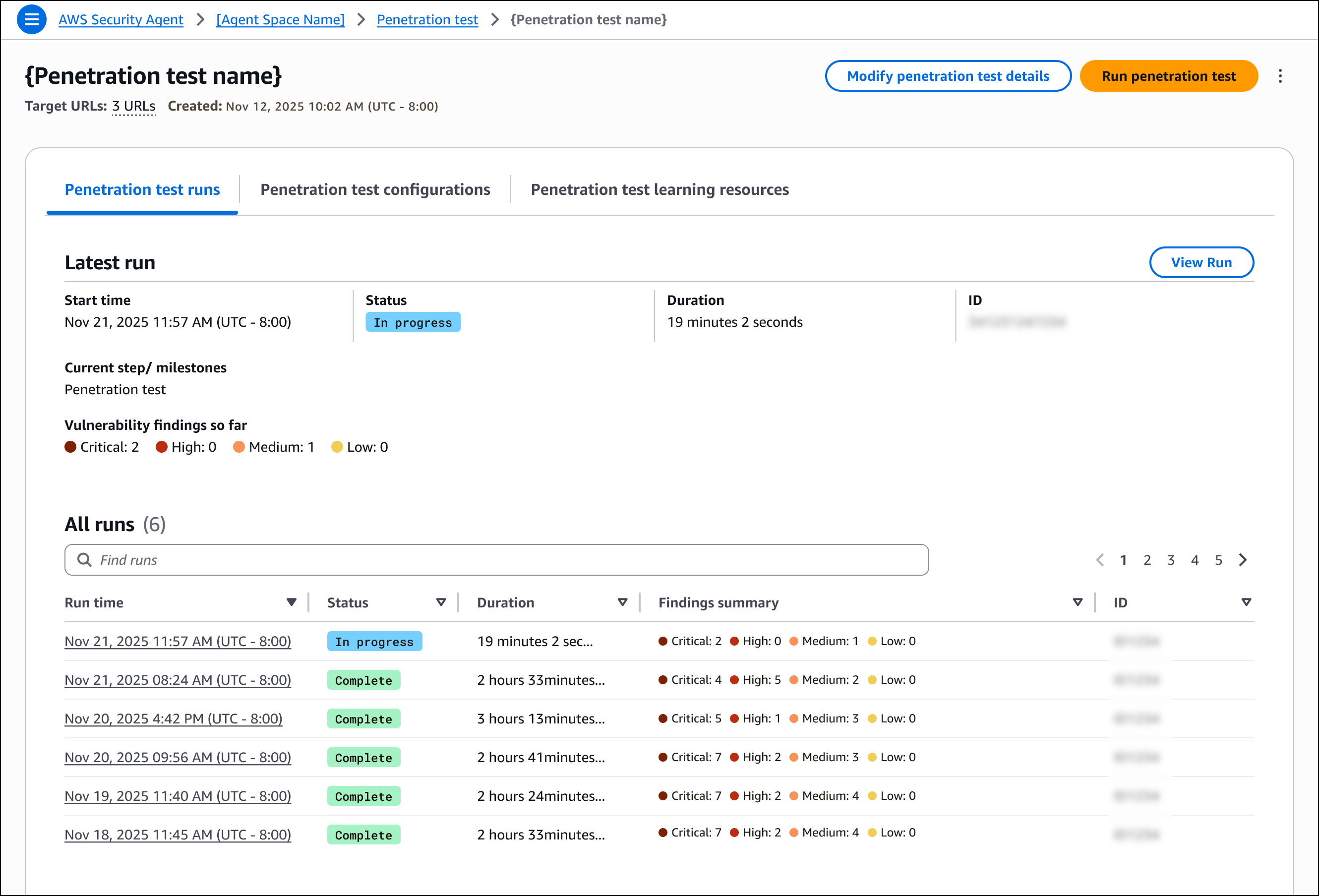

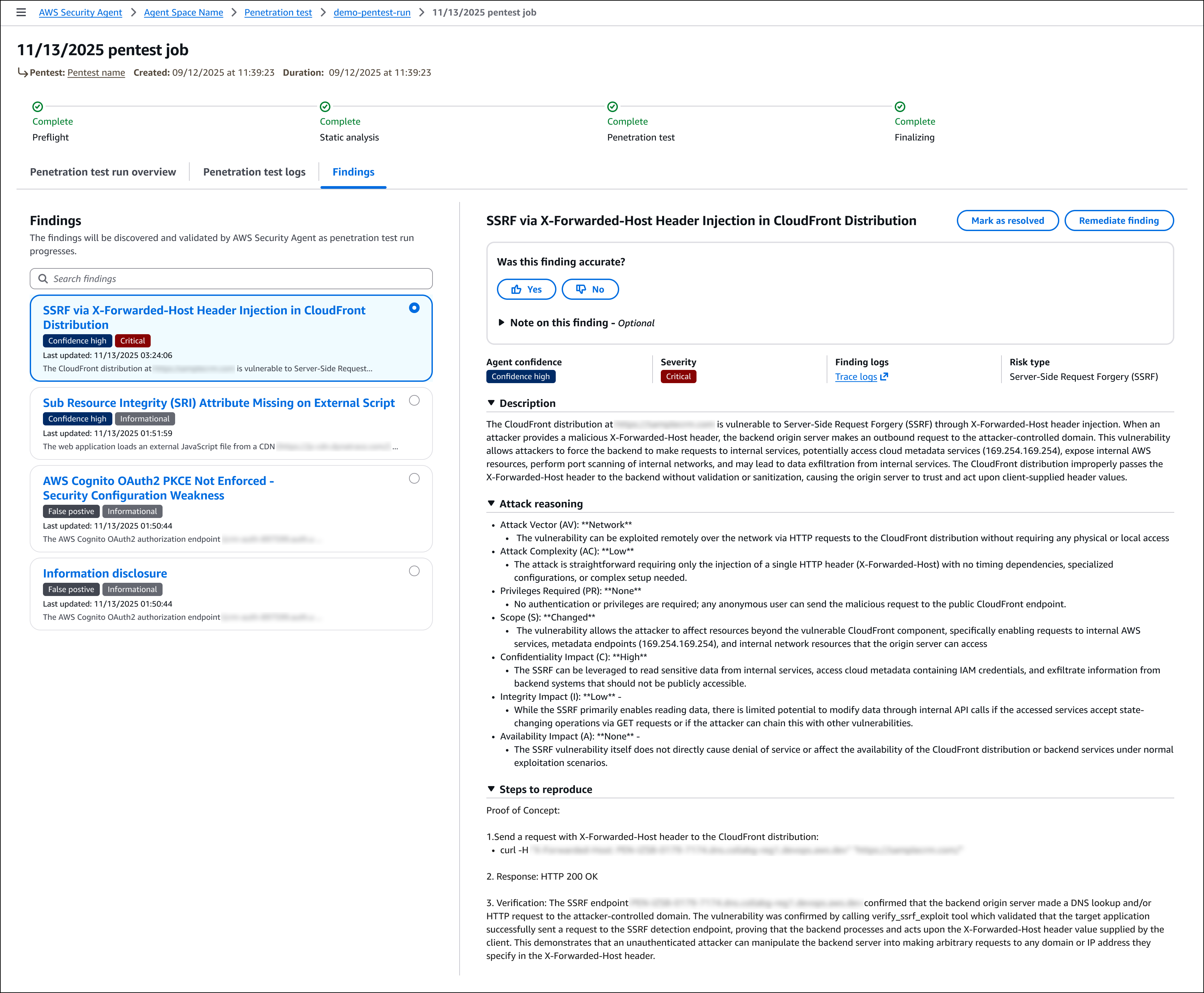

侵入テストを作成して実行すると、詳細ページにテストの実行と結果の概要が表示されます。このページから、新しいテストを実行したり、構成を変更したりできます。このページには、開始時間、ステータス、期間、検出された脆弱性の概要など、最新の実行に関する情報が重大度別に表示されます。また、以前のすべてのテスト実行の履歴とその検出結果の概要を表示することもできます。

各実行について、詳細ページには 3 つのタブが表示されます。[侵入テスト実行の概要] タブには、期間や全体的なステータスなど、実行に関する大まかな情報が表示されます。[侵入テストログ] タブには、侵入テスト中に実行されたすべてのタスクが一覧表示され、実行されたセキュリティテストアクション、アプリケーション応答、各テストの背後にある理由など、AWS Security Agent がどのように脆弱性を検出したかがわかります。[検出結果] タブには、検出されたすべての脆弱性が、説明、攻撃の理由、再現手順、影響、修復ガイダンスなどの詳細とともに表示されます。

プレビューに参加

AWS Security Agent の使用を開始するには、AWS Security Agent コンソールにアクセスして最初のエージェントを作成し、開発ライフサイクル全体にわたる設計レビュー、コードレビュー、侵入テストの自動化を開始してください。プレビュー期間中は、AWS Security Agent は無料です。

AWS Security Agent は米国東部 (バージニア北部) リージョンでご利用いただけます。

詳細については、AWS Security Agent の製品ページと技術文書をご覧ください。

原文はこちらです。