亚马逊AWS官方博客

使用新的 Amazon Inspector 改进并自动化云工作负载的漏洞管理

Amazon Inspector 是各种规模的企业使用的一项服务,用于大规模自动进行安全评估和管理。Amazon Inspector 可帮助企业满足部署到 AWS 的工作负载的安全性和合规性要求,扫描意外的网络攻击、软件漏洞以及偏离应用程序安全最佳实践的情况。

自 2015 年最初推出 Amazon Inspector 以来,云客户的漏洞管理发生了很大变化。在过去六年中,该团队提供了几项客户要求的新功能,包括评估报告、对代理环境的支持以及与 Amazon CloudWatch 指标的集成。但是,该团队还认识到,还有一些新的要求需要满足——实现大规模无摩擦部署、支持需要评估的更广泛资源类型,以及快速检测和修复的迫切需求。今天,我很高兴地宣布推出新服务 Amazon Inspector,它能够通过以下功能满足这些要求:

- 持续、自动化的评估扫描— 取代定期手动扫描。

- 自动资源发现 – 该功能一旦启用,新的 Amazon Inspector 将自动发现所有正在运行的 Amazon Elastic Compute Cloud (Amazon EC2) 实例和 Amazon Elastic Container Registry 存储库。

- 对基于容器的工作负载的新支持 — 现在可以同时在 EC2 和容器基础设施上评估工作负载。

- 与 AWS Organizations 的集成 — 使安全性和合规性团队能够跨企业中的所有账户启用和利用 Amazon Inspector。

- 移除独立的 Amazon Inspector 扫描代理 — 评估扫描现在使用广泛部署的 AWS Systems Manager 代理,从而无需单独进行代理安装。

- 改进风险评分 — 现在,通过将常见漏洞和暴露 (CVE) 元数据与资源的环境因素(例如网络可访问性)相关联,可为每项发现生成高度情境化的风险评分。这样可以更轻松地确定要优先解决的最关键漏洞。

- 与 Amazon EventBridge 的集成 — 与 Splunk 和 Jira 之类的事件管理和工作流系统集成。而且,您可以触发自动修复,例如,使用 Systems Manager 进行系统修补或使用 EC2 Image Builder 重建虚拟机映像。

- 与 AWS Security Hub 的集成 — 帮助您的团队更轻松地识别存在严重漏洞或偏离安全最佳实践的资源。

使用 Amazon Inspector 自动评估工作负载

存在数以万计的漏洞,新漏洞不断被发现并定期公开。面对威胁不断增长这一情况,手动评估可能会导致客户不知道存在的风险,因此可能导致两次评估之间存在漏洞。此外,需要手动管理应用程序资源库存、在这些资源上部署独立安全代理以及安排定期评估的客户可能会发现,整个过程成本高昂且非常耗时。这些操作发生在他们不得不筛选大量评估结果以确定要解决的最关键问题之前。

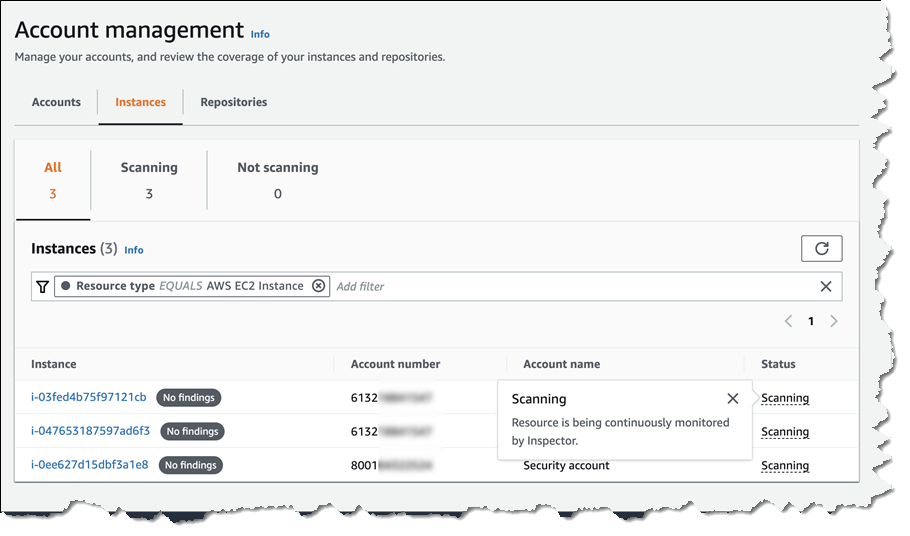

使用新的 Amazon Inspector,您需要做的只有启用该服务。该服务将自动发现并开始持续评估您的 EC2 和基于 Amazon Elastic Container Registry 的容器工作负载,以评估您的安全状况,即使在底层资源发生变化时也是如此。

使用 Systems Manager 代理发现并评估 EC2 实例是否存在意外的外部网络暴露风险和软件漏洞,默认情况下,这些实例已包含在 AWS 提供的映象中以进行实例管理、自动修补等。基于容器的工作负载将在映像被推送到 Amazon Elastic Container Registry 时进行评估。无需额外的软件或代理,在事件发生时即可近乎实时地评估容器映像和 EC2 实例。

自动评估由工作负载配置的变化和新发布的漏洞驱动,以确保只在需要时才评估资源。新的 Amazon Inspector 从 50 多个漏洞情报来源收集事件,包括 CVE、国家漏洞数据库 (NVD) 和 MITRE。可能受新识别的条目(例如新的 CVE 通知)影响的图像将被自动重新扫描。从图像被推送到注册表之日起 30 天内启用图像重新扫描。您还可以启用仅在推送图像时扫描而不随后执行重新扫描的选项。

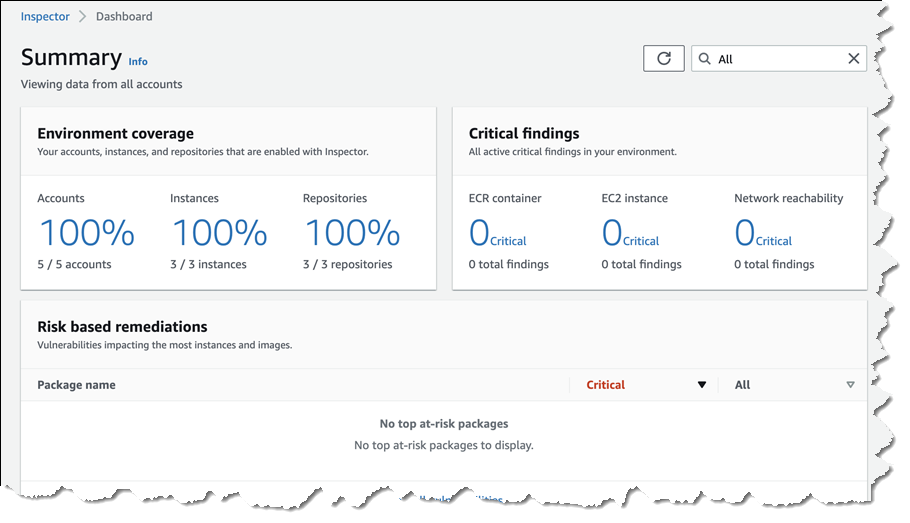

从 Dashboard(控制面板)页面中选择 Accounts(账户)、Instances(实例)或 Repositories(存储库)后,您将会看到所选资源的详细摘要。下面,我将查看几个账户中的 EC2 实例的摘要数据。

如果发现漏洞,您将在报告中收到可操作的评估结果。即日起,将以增强的风险评分和改进的资源详细信息对这些结果进行总结,以帮助您确定需要解决的风险最大的资源的优先级。此外,今天还增添了另一项功能,Amazon Inspector 控制台经过了重新设计,可以显示所有结果和修复建议。

容器映像中的漏洞也会发送到 Amazon Elastic Container Registry,以便汇总给所有者。而且,正如我之前提到的,与 AWS Security Hub 和 Amazon EventBridge 进行新的集成集成后,可以通过自动化工作流将结果发送到下游,以获得额外的可见性和修复措施。例如,可以创建自动化来隔离实例、触发系统修补、软件映像重建等。由于提供了多个集成点,安全和应用程序团队可以更轻松地协作管理修复措施。下面,我将在 AWS Security Hub 控制台中查看来自 Amazon Inspector 的结果。

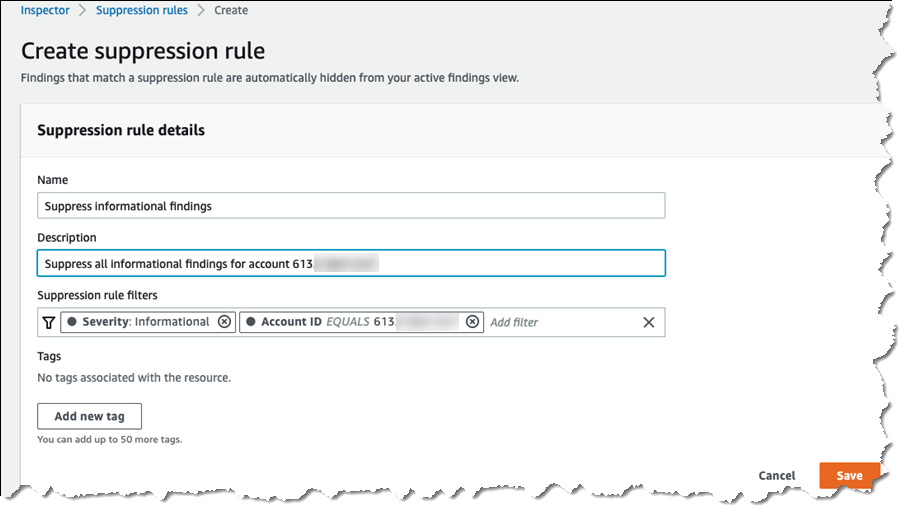

评估可能会产生成千上万甚至更多的结果,需要对这些结果进行筛选,以确定对操作最关键的因素。今天推出的功能还包括,企业可以确定他们认为哪些结果可以接受,并将这些结果标记为临时或永久抑制。这有助于减少提示的数量,从而进一步协助确定优先级和自动修复措施。抑制筛选条件可以从多个屏幕设置。规则可以指定一个或多个筛选条件,例如严重性,这些筛选条件将导致与筛选条件匹配的结果从显示中移除。定义规则时,会显示一个将被抑制的结果的列表,帮助您微调筛选条件值以满足您的特定需求。

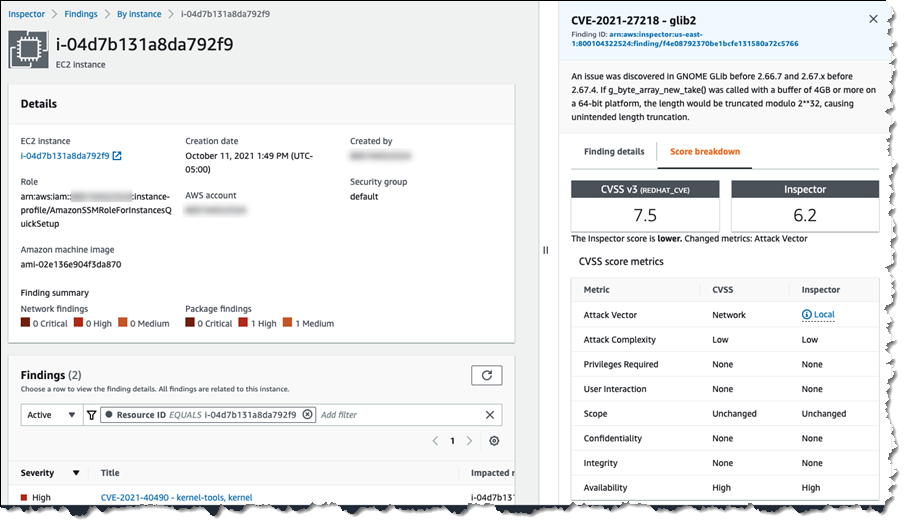

我之前提到过,新的 Amazon Inspector 对结果实施了情境化的风险评估评分。下面的屏幕截图显示了与通用的常见漏洞评分系统 (CVSS) 评分相比 Amazon Inspector 的风险评估得分的示例。情境风险评估考虑了其他因素,例如互联网的可访问性和易利用性,以使得评分更有意义。在下图中,Amazon Inspector 的风险评估评分低于 CVSS 评分,因为攻击向量需要网络访问。Amazon Inspector 知道,GNOME Glib 中发现的漏洞将难以利用,因为在此资源中,没有网络访问权限,从而降低了风险评分。

立即开始免费试用 Amazon Inspector

新的 Amazon Inspector 现已在以下区域推出:美国东部(俄亥俄)、美国东部(弗吉尼亚北部)、美国西部(俄勒冈)、亚太地区(香港)、亚太地区(孟买)、亚太地区(首尔)、亚太地区(新加坡)、亚太地区(悉尼)、亚太地区(东京)、加拿大(中部)、欧洲(法兰克福)、欧洲(爱尔兰)、欧洲(伦敦)、欧洲(米兰)、欧洲(巴黎)、欧洲(斯德哥尔摩)、中东(巴林)和南非(圣保罗)区域。

Amazon Inspector 提供 15 天的免费试用期,因此您可以使用它来了解 Amazon Inspector 如何帮助您的安全性和合规性团队降低与管理资源库存、独立安全代理和重复性手动评估相关的运营复杂性和成本。