Amazon Web Services ブログ

Amazon VPC Latticeによる堅牢なSAPランドスケープ分離の実現

はじめに

規制業界でSAPワークロードを実行している組織は、環境の分離を義務付ける厳格なガバナンス要件に準拠する必要があります。金融機関、医療機関、その他の規制対象事業体は、開発、テスト、本番システムのための個別の環境を維持することが求められています。ISO 27001、ISO 27002、およびシンガポール金融管理局によるテクノロジーリスク管理ガイドラインは、データの整合性を保護し、不正アクセスを制限するために、開発、QA、本番環境間の分離と職務の分離を要求しています。

多くの場合、これらの要件は単なる強い推奨事項ではなく、組織が営業許可を維持し、重大な罰則を回避するために満たさなければならない義務的なコンプライアンスです。SAPシステムは機密データを扱うため、データ侵害、罰金、訴訟、ビジネス上の問題などの深刻なリスクを回避するために、異なる環境を適切に分離することが極めて重要です。

このブログでは、AWS PrivateLinkとAmazon VPC Latticeが、ネットワーク管理を簡素化し、運用の複雑さを軽減しながら、組織が堅牢なSAPランドスケープ分離を実現する方法を探ります。

従来のSAPランドスケープ分離における課題

開発、品質保証、本番環境にわたってSAPワークロードを展開する組織は、環境間で必要な分離を維持し、最小権限の原則に基づいてアクセスを提供する上で、数多くの複雑な課題に直面しています。主要なハードルの1つは、これらの異なるランドスケープ間で意味のある分離を確立し維持することです。これは、開発の変更が適切なテストなしに本番システムに影響を与えることを防ぎ、規制コンプライアンス要件を満たすために不可欠です。

従来、異なるSAP環境間の分離を実現するには、複数のVPCとアカウントにわたるVPCピアリング、Transit Gatewayルーティングルール、ファイアウォール、セキュリティグループを使用した複雑なネットワーク設定が必要でした。同時に、重要なSAPサービス間のシームレスな通信を維持する必要がありました。これは別の重大な課題を提示します。チームは、設定ミスエラーが発生しやすいこの複雑な設定を運用および維持する必要があるためです。これらの複雑な従来のネットワーク構成は、基盤となるネットワークおよびセキュリティレイヤーの保守、トラブルシューティング、継続的な管理に専用のリソースを必要とし、大きな運用オーバーヘッドを生み出します。

そこで、AWS PrivateLink のVPCリソースサポートとAmazon VPC Latticeが登場します。次のセクションでは、AWS PrivateLink のVPCリソースサポートとVPC Latticeを使用して、最小権限の原則を使用してSAP環境間で必要な分離を実現し、同時にこれらの環境間でシームレスなアクセスを提供する方法を説明します。また、AWS PrivateLink のVPCリソースサポートまたはVPC Latticeの恩恵を受けるシナリオについても説明します。

AWS PrivateLink のVPCリソースサポートを使用したSAP環境の分離:

AWS PrivateLink のVPCリソースサポートは、VPCおよびアカウント境界を越えて個々のリソースへの安全で単方向の接続を提供するように設計されています。AWS PrivateLink のVPCリソースサポートは、プライベートIPを活用してクライアントとリソース間で通信し、VPC内のどのリソースをリソースコンシューマーに公開するかをきめ細かく制御できます。

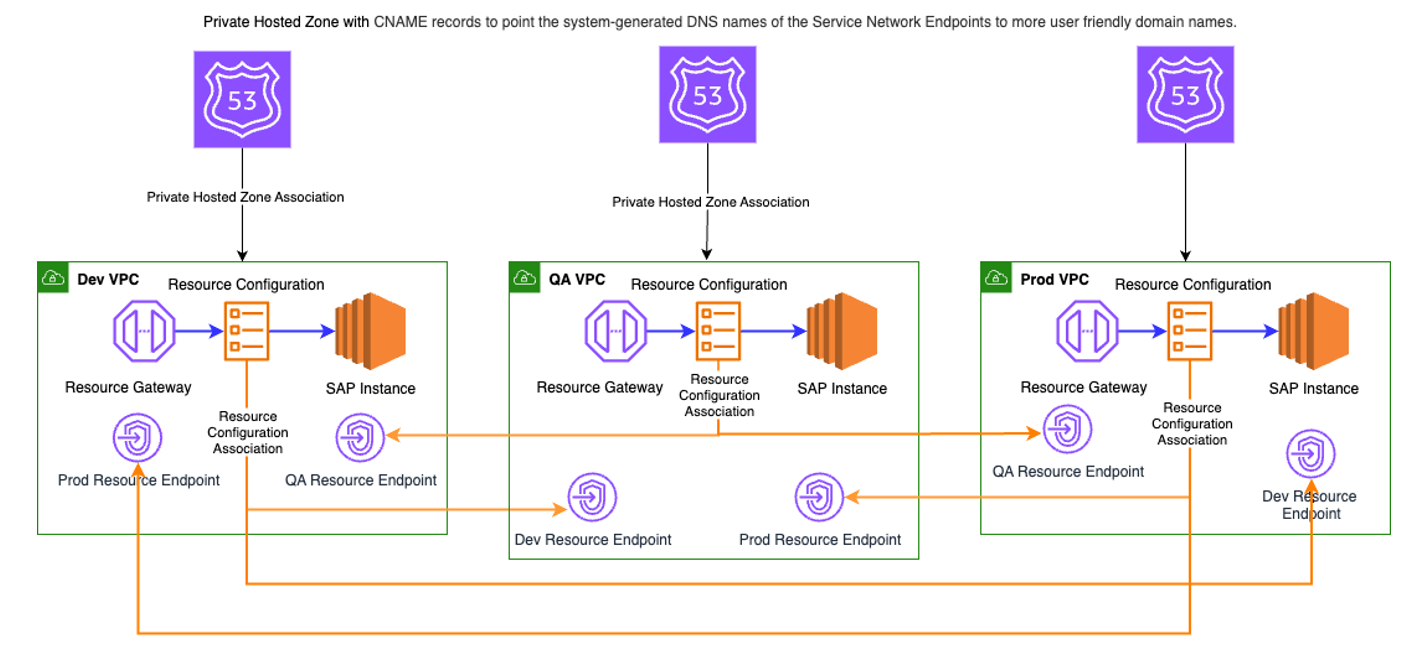

AWS PrivateLink のVPCリソースサポートを使用すると、開発、品質保証、本番環境にわたるSAPワークロードを、最小権限の原則に従って分離できます。Resource Linksを使用すると、ネットワーク全体を公開することなく、異なるVPC間で特定のVPCリソースを共有できます。これは、規制コンプライアンスと運用の安定性のために環境間の分離が不可欠なSAPランドスケープにとって重要です。図1と以下の高レベルの手順を参照してください。

図1 – Resource endpointsを使用した分離

手順の概要

前提条件: 各SAP環境(QA、Dev、Prod)は、異なるアカウントの独自のVPCで実行されており、それらの間にネットワーク接続はありません。

- 1つの環境(例: dev)から始めて、dev SAPインスタンスが配置されているVPCにResource Gatewayを作成します。Resource Gatewayを作成する際は、2つのAZにわたる少なくとも2つのサブネットと、SAPトラフィックを許可するために必要なルールを含むSecurity Groupを選択します。

- 前の手順で作成したResource Gatewayを使用してResource Configurationを作成します。Resource Configurationは、SAP devインスタンスがリッスンしているTCPポートを使用して作成する必要があり、resource-configuration-definitionでは、ipResourceをタイプとして選択し、SAP devインスタンスのIPアドレスを指定する必要があります。

- AWS Resource Access Managerを使用してこのResource ConfigurationのResource Shareを作成し、SAP prodおよびQAシステムが実行されている他のAWSアカウントと共有します(これらのシステムが異なるAWSアカウントで実行されている場合に必要です)。

- devアカウントによって共有されたResource Configurationを使用して、必要なVPC(例: ProdおよびQA VPC)にエンドポイントを作成し、SAPトラフィックを許可するために必要なルールを含むSecurity Groupを関連付けます。

- 前の手順でリソース構成のプライベートDNSサポートを使用することを選択した場合、リソースコンシューマーがカスタムドメイン名を持つリソース構成への接続を有効にすると、VPC LatticeがVPC内のRoute 53プライベートホストゾーンを管理できるようになります。リソースコンシューマーには、VPC Latticeにプライベートホストゾーンを管理させたいドメインに対するきめ細かなオプションがあります。詳細については、リソースコンシューマー向けのカスタムドメイン名を参照してください。または、QAおよびProd VPC用のAmazon Route 53 Private Hosted Zoneを作成し、それぞれのVPCに関連付けることができます。次に、これらのPrivate Hosted ZoneにCNAMEレコードを追加し、SAP devインスタンスへのアクセスに使用するドメイン名を、各VPCで作成されたエンドポイントのシステム生成ドメイン名に向けます。

- 必要に応じて、他のSAP環境についてこれらの手順を繰り返します。

上記の方法は、アクセス要件がVPC間のみであり、VPCの外部(例: オンプレミスネットワーク)からではなく、アクセスを必要とするリソースの数が少ない(例: 1つまたは2つ)場合にうまく機能します。その理由は、各リソースがアクセスが必要なVPCに個別のResourceエンドポイントを必要とし、リソースの数が増えると、これらのエンドポイントの作成と管理が運用ワークロードを増加させるためです。

そこで、次のセクションで説明するAmazon VPC Latticeベースのソリューションが登場します。

Amazon VPC Latticeを使用したSAP環境の分離:

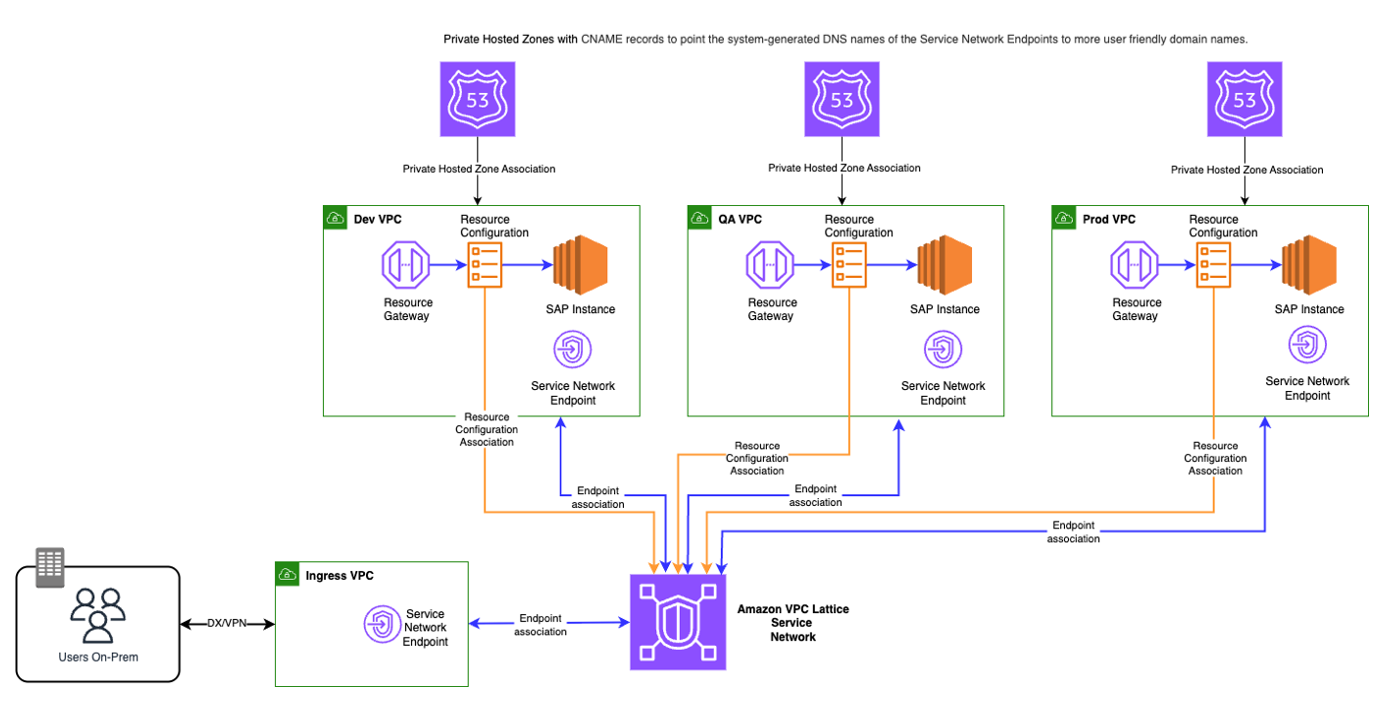

Amazon VPC Latticeは、最新の分散アプリケーション向けに安全なサービス間通信を可能にします。これにより、組織は複雑なネットワーク構成なしで、複数のアカウントとVPCにわたってサービスを接続および管理できます。Resource Gatewaysは、従来複雑なネットワーク設定を必要としていたリソースへの直接接続を可能にすることで、VPC Latticeの機能を拡張します。この機能により、サービスプロバイダーは、異なるアカウントの異なるVPCに分散しているコンシューマーや、オンプレミスに配置されているネットワーク/コンシューマーに対して、リソースへの安全な接続を提供できます。

このソリューションには、各SAPインスタンス(prod、dev、qa)が独自のサービスとして関連付けられたService networkがあります。これらのサービスは、Service Network Endpointsを介して相互に利用可能になります。オンプレミスからのアクセスについては、オンプレミスネットワークがAWS Direct ConnectまたはAWS Site to Site VPN経由でIngress VPCに接続されます。このIngress VPCには、オンプレミスからアクセスできるService Network Endpointsがあります。

このアプローチは、他のVPC内の他のエンドポイント/リソースからアクセスを形成する必要がある複数のリソースがVPCごとに必要な場合、およびIPアドレスの依存関係を抽象化し、エンドポイントが直接的なネットワークルーティングを必要とせずに安全に通信できるようにすることで、オンプレミスからこれらのシステムへのアクセスを提供する場合にうまく機能します。図2と以下の高レベルの手順を参照してください。

図2 – VPC Latticeを使用した分離

手順の概要

前提条件: 各SAP環境(QA、Dev、Prod)は、異なるアカウントの独自のVPCで実行されており、それらの間にネットワーク接続はありません。オンプレミスからの接続は、AWS Direct ConnectまたはAWS Site to Site VPN経由で、別のアカウントのVPC(Ingress VPC)にすでにプロビジョニングされています。Service Networkが作成される中央アカウントがあります。

dev環境のSAPインスタンスを、prodやQAなどの他の環境のSAPインスタンスに公開することから始めます。

- SAP devインスタンスアカウントで、SAP devインスタンスが配置されているVPCにResource Gatewayを作成します。Resource Gatewayを作成する際は、2つのAZにわたる少なくとも2つのサブネットと、必要なルールを含むSecurity Groupを選択します。

- 前の手順で作成したResource Gatewayを使用してResource Configurationを作成します。Resource Configurationは、SAP devインスタンスがリッスンしているTCPポートを使用して作成する必要があり、resource-configuration-definitionでは、ipResourceをタイプとして選択し、SAP devインスタンスのIPアドレスを指定する必要があります。

- AWS Resource Access Managerを使用してこのResource ConfigurationのResource Shareを作成し、前提条件セクションで述べた中央アカウントと共有します。この手順は、セットアップ全体が同じアカウントでプロビジョニングされている場合は不要です。

- 中央アカウントでService Networkを作成します。

- AWS Resource Access Managerを使用して、このService Networkを共有し、上記の前提条件セクションで述べたすべての他のアカウントと共有します。この手順は、セットアップ全体が同じアカウントでプロビジョニングされている場合は不要です。

- 前提条件セクションで述べたすべてのアカウントで、共有された各リソースのResource Sharesを承認します。

- 前の手順で作成したResource ConfigurationをこのService Networkに関連付けます。

- 手順4で作成したService Networkのservice network endpointを作成します。SAP prod、QA環境VPCおよびIngress VPCに作成します。お客様とSaaSプロバイダー間のAZミスマッチを回避できるように、すべてのAZを選択してください。または、お客様VPCのResource GatewayとSaaSプロバイダーVPCのservice network endpoint間でAZを調整することもできます。各SAP devインスタンスにシステムによって割り当てられたDNS名を取得します。

- 手順2でリソース構成のプライベートDNSサポートを使用することを選択し、その後リソースコンシューマーがカスタムドメイン名を持つリソース構成への接続を有効にした場合、VPC LatticeがVPC内のRoute 53プライベートホストゾーンを管理できるようになります。リソースコンシューマーには、VPC Latticeにプライベートホストゾーンを管理させたいドメインに対するきめ細かなオプションがあります。詳細については、リソースコンシューマー向けのカスタムドメイン名を参照してください。または、SAP dev、prod、QA環境VPCおよびIngress VPCに個別のPrivate Hosted Zoneを作成して関連付けることができます。前の手順で取得したService Network Endpointsのシステム生成DNS名を、各VPCでよりユーザーフレンドリーなドメイン名に向けるCNAMEレコードを作成します。

- SAP prodおよびQA環境についてこれらの手順を繰り返します。

SAP Transport Management System(STMS)の設定

VPC LatticeがSAP環境間のシームレスな接続を提供することで、Transport Management Systemの設定が簡単になります。TMSの設定については、SAPドキュメントを参照してください。

Amazon VPC LatticeおよびResource Endpointの料金ページを参照してください。

まとめ

Amazon VPC Latticeは、SAPランドスケープの分離を複雑なネットワークの課題から、管理可能なポリシー駆動型のアプローチに変革します。厳格な分離、簡素化されたサービスディスカバリー、組み込みのロードバランシング、きめ細かなアクセス制御を提供することで、VPC Latticeは、AWS上のSAPのお客様が運用オーバーヘッドを削減しながら規制要件を満たすことを可能にします。

一元化された管理コンソールとネイティブなAWS統合により、VPC Latticeは、従来のネットワークアプローチの複雑さなしに堅牢な環境分離を必要とする規制業界にとって理想的なソリューションとなります。組織は、運用効率とセキュリティのベストプラクティスを維持しながら、MASテクノロジーリスク管理ガイドラインなどの規制に準拠できます。

厳格な規制要件を満たしながらネットワークアーキテクチャをモダナイゼーションしようとしているSAPのお客様にとって、Amazon VPC Latticeは、セキュリティやコンプライアンスを損なうことなく運用を簡素化する道を提供します。

参考文献: MAS Technology Risk Management Guidelines

謝辞

このブログへの貢献に対して、Genny Iustiadiに感謝します。

本ブログはAmazon Q Developer CLIによる機械翻訳を行い、パートナーSA松本がレビューしました。原文はこちらです。