Amazon Web Services ブログ

Amazon VPC 向け Amazon Route 53 Resolver DNS Firewall の使用を開始する方法

ネットワーク内でアウトバウンド接続をする際には、通常、DNS ルックアップから始めます。セキュリティグループ、ネットワークアクセスコントロールリスト (ACL)、AWS ネットワークファイアウォールなどの AWS サービスを使うと、Amazon Virtual Private Cloud (VPC) のリソースとインターネットサービスが不必要に直接通信しないようにすることができます。これらの AWS サービスはネットワークトラフィックをフィルタリングしますが、パブリック DNS レコード、Amazon Virtual Private Cloud (VPC) 固有の DNS 名、および Amazon Route 53 プライベートホストゾーンに対する DNS クエリに自動的に応答している Amazon Route 53 Resolver に向けたアウトバウンド DNS リクエストはブロックしません。

DNS 漏洩により、DNS クエリを介して犯罪者が管理するドメインにデータが流出する可能性があります。例えば、犯罪者がドメイン「example.com」を管理しており、「sensitive-data」を流出させたい場合、VPC 内の犯罪者が侵入しているインスタンスから「sensitive-data.example.com」の DNS ルックアップを発行できます。これを防ぎ、不正行為による DNS ルックアップをフィルタリングするために、従来は各自が DNS サーバーを操作する手間が必要でした。

こういった DNS レベルの脅威を防ぐことができる Amazon Route 53 Resolver DNS Firewall (DNS Firewall) を本日発表いたします。DNS Firewall では、ドメイン名の許可リストを定義することによって、Amazon Virtual Private Cloud (VPC) 内のリソースが、組織が信頼するサイトに対してのみアウトバウンド DNS リクエストを行うようにすることができ、データの流出を防ぐことができます。

悪意のあるドメインをブロックし、フィッシングドメインなどの既知の不正な名前に対する DNS 要求を拒否することができます。DNS Firewall は AWS Firewall Manager と完全に統合されているため、セキュリティ管理者はこれを中心にして AWS Organizations のすべての VPC および AWS アカウントでファイアウォールアクティビティを有効化し、監視し、監査することができます。DNS Firewall は、Route 53 Resolver Query Logs、Amazon CloudWatch、および CloudWatch Contributor Insights とも統合されており、ファイアウォールのログを分析できます。また、マルウェアやボットネットなどの一般的な脅威から保護するために、AWS マネージドドメインリストにアクセスすることもできます。

Amazon Route 53 Resolver DNS Firewall の使用方法

AWS マネジメントコンソール 、AWS コマンドラインインターフェイス (CLI) 、および AWS SDK で DNS Firewall の使用を開始できます。ここで、ドメイリストとルールを作成し、ルールアクションを設定し、AWS Managed Rules を有効にすることができます。VPC または Route 53 コンソールの左側のナビゲーションペインで、[DNS Firewall] を展開し、メニューから [ルールグループ] を選択します。

開始するには、[Add rule group] を選択し、グループ名と説明を入力します。

DNS 要求への応答方法はルールとして定義します。検索するドメイン名を定義し、さらに、DNS クエリがそれらのドメイン名の 1 つに一致する場合に実行するアクションを定義します。

AWS Web Application Firewall や AWS Network Firewall と同様に、ルールグループに一連のルールが保存されます。各ルールは、2 つの主要なコンポーネントで構成されています。(a) ドメインリスト (プライベートクエリ解決をブロックまたは許可するドメイン名のリスト) 。(b) アクション (ドメインリスト内のドメインの 1 つがクエリされた場合の応答で、ルールとして設定されているもの) 。

ドメインリストでは、ワイルドカードドメイン (*.example.com など、あるドメインのすべてのサブドメイン) と完全修飾ドメイン名 (FQDN) の 2 種類のドメインがサポートされています。FQDN は、特定のホストの完全なドメイン名 (例: foo.example.com) です。

ルールごとに 1 つのアクションを設定できるので、組織のセキュリティ体制に最も適するようにアクションを柔軟に設定できます。許可リストでは許可アクションを選択でき、拒否リストではブロックアクションを選択できます。

ブロックアクションを設定する場合、デフォルトは NODATA の応答です。これは、要求されたドメイン名に対して使用可能な応答がないことを意味します。ユースケースによってこのデフォルトの応答が適していない場合は、OVERRIDE または NXDOMAIN 応答のいずれかに変更できます。OVERRIDE を使用すると、悪意のあるドメインのクエリを「シンクホール」 に送信しアクションが発生した理由を説明するカスタムメッセージを提供するように、カスタム DNS レコードを設定できます。NXDOMAIN 応答は、ドメインが存在しないことを示すエラーメッセージです。

許可リストでも拒否リストでも、ルールアクティビティを監視できる ALERT 応答を有効にするオプションもあります。これは、運用環境にデプロイする前にルールまたはルールグループをテストする場合に便利です。

ルールグループの作成が終了すると、詳細を表示し、VPC を関連付けることができます。

VPC を関連付けるには、[VPC の関連付け] を選択します。1 つの VPC には最大 5 つのルールグループを関連付けることができます。

Route 53 Resolver DNS Firewall ルールの適用

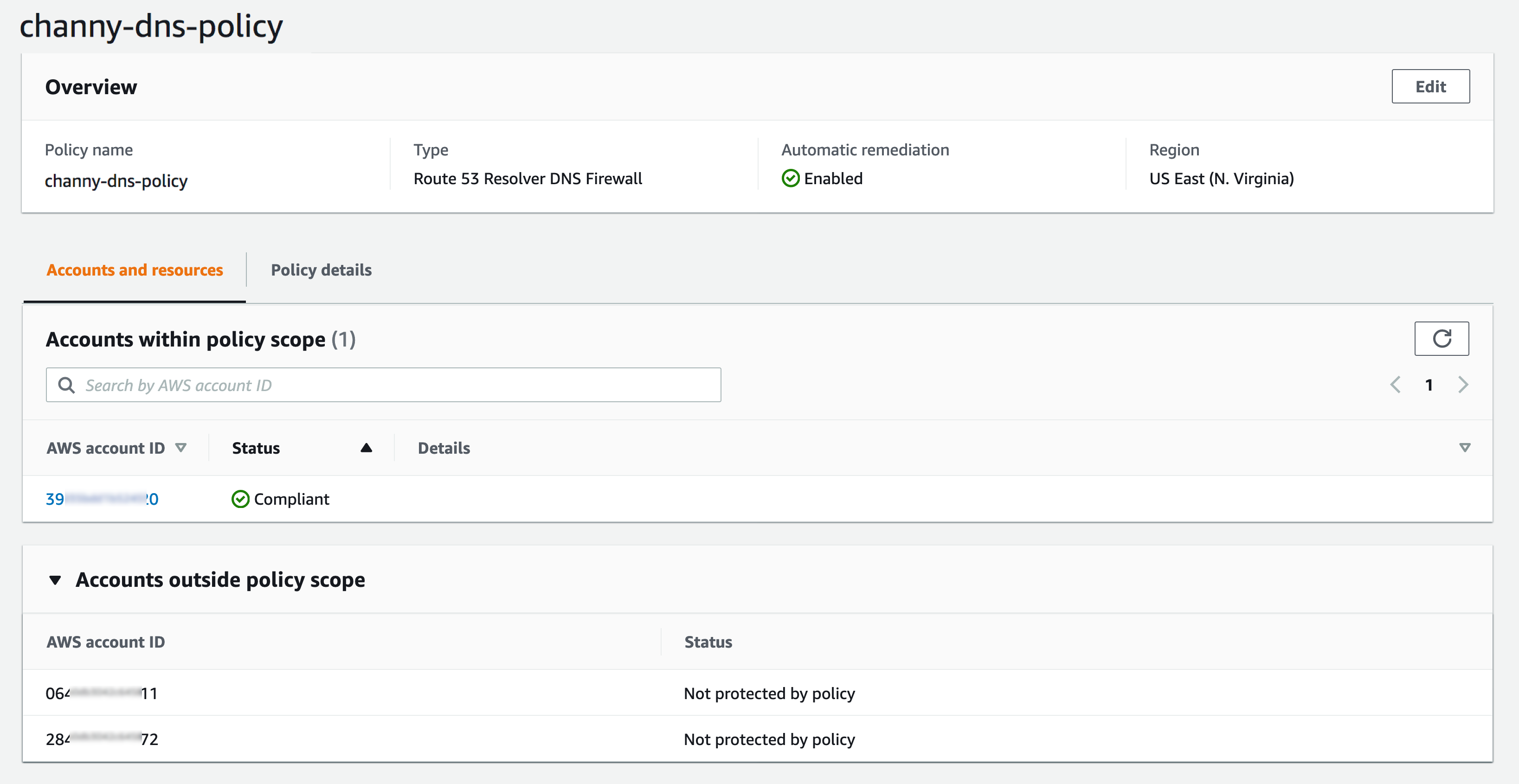

AWS Firewall Manager から DNS Firewall ポリシーを作成できます。AWS Firewall Manager は、AWS Organizations のアカウントおよびアプリケーション全体でファイヤウォールルールを一元的に設定および管理できるセキュリティ管理サービスです。AWS Firewall Manager を使用すると、セキュリティ管理者は、EC2 インスタンス、Application Load Balancer (ALB) 、および Elastic Network Interfaces(ENI)の VPC セキュリティグループルールのベースラインセットを AWS アカウントおよび VPC にデプロイできます。

DNS Firewall 用に AWS Firewall Manager を開始するには、セキュリティおよびコンプライアンスの中心となるチームに所属するセキュリティ管理者として、前提条件を明確にしておく必要があります。

作成する DNS Firewall ポリシーでは、組織内の VPC に関連付けるルールグループと、これらのルールグループに割り当てる優先順位を指定できます。それぞれのアカウント、組織単位 (OU)、および VPC (タグ付き) を DNS Firewall ルールに含めることも、ルールから除外することもできます。このポリシーが設定され、AWS Organization に関連付けられると、すべてのアカウントがポリシーの対象範囲に位置づけられます。

新しいアカウントが組織に追加されたときは、AWS Firewall Manager によって、ポリシーの対象範囲内にあるアカウント内の VPC に、ポリシーとルールグループが自動的に適用されます。ルールグループは AWS Firewall Manager 用にあらかじめ決められた優先順位で追加されるので、個々のデベロッパー/アカウントがアカウントレベルでこれらのルールを上書きすることはできないようになっています。

今すぐ利用可能です

Amazon Route 53 Resolver DNS Firewall は、米国東部(バージニア北部)、米国西部 (オレゴン)、欧州 (アイルランド)、アジアパシフィック (ムンバイ) で利用できるようになりました。その他すべての AWS コマーシャルリージョン、および AWS GovCloud (米国) リージョンでは数日内に利用可能になります。詳細については、製品ページ、料金、およびドキュメントを参照してください。どうぞ、この新サービスをお試しください。Amazon VPC または Route 53 の AWS フォーラム 、または通常の AWS サポート連絡先からフィードバックのご意見をお寄せください。

Amazon Route 53 Resolver DNS Firewall の詳細をご確認ください。今すぐ新機能をお使いいただけます 。

– Channy