Amazon Web Services ブログ

Amazon RDS for SQL Server のプロアクティブ監視をリアルタイム Slack 通知で実現

データベース監視は、堅牢で信頼性の高いアプリケーションを維持するための重要な側面です。Amazon RDS for SQL Server インスタンスの効果的な監視により、チームは最適なデータベースパフォーマンスを維持し、シームレスな運用を確保できます。モダンな監視ソリューションは、データベース管理者、開発者、運用チームがデータベース環境を管理する方法を革新し、プロアクティブな問題検出と迅速な対応機能を可能にしています。これらの進歩は、システムの信頼性向上、メンテナンスワークフローの合理化、複数のデータベースインスタンス全体でのリソース使用率の最適化という魅力的な機会を提供します。これまでチームは手動でのログチェックや断片化された監視ツールという課題に直面してきましたが、今日の自動化されたリアルタイム通知システムは、応答時間を大幅に短縮し、システムダウンタイムを最小限に抑える革新的なデータベース管理アプローチを提供します。

この投稿では、AWS ネイティブサービスと Slack 統合を使用して、Amazon RDS for SQL Server の効率的なサーバーレス監視システムを構築する方法を示します。

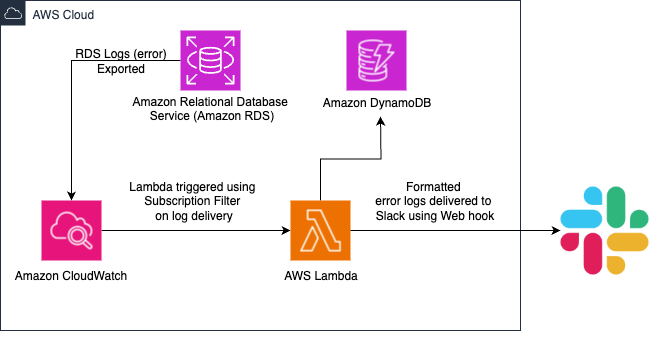

ソリューション概要

このソリューションは、Amazon RDS for SQL Server、Amazon CloudWatch、AWS Lambda、および Slack サービスを統合することで、データベース監視に対する効率的でサーバーレスなアプローチを提示します。これらの AWS サービスと Slack のコミュニケーションプラットフォームを使用することで、データベースの問題についてチームに自動的にアラートを送信する合理化された通知システムを構築します。このアーキテクチャは手動監視の必要性を排除し、データベースの健全性に対するリアルタイムの可視性を提供します。

処理するには、エラーが検出されたときに自動的にトリガーされる Lambda 関数を実装します。Lambda 関数は、ログデータをデコードして読みやすいメッセージにフォーマットするために必要な権限と依存関係で構成されています。これらのメッセージは最初に Amazon DynamoDB テーブルに保存され、その後セキュアな Webhook 統合を通じて指定された Slack チャンネルに配信され、データベース管理者とサポートチームへの即座の通知を可能にします。

このサーバーレスアーキテクチャは、潜在的な問題の迅速な通知をしながら、最小限のメンテナンスでリアルタイムデータベース監視を行うコスト効率に優れたスケーラブルなソリューションを提供します。エラーの発生から Slack 通知までの全プロセスは通常数秒以内に完了し、データベース問題への迅速な対応とシステム信頼性の向上を可能にします。

以下の図は、ソリューションのアーキテクチャを示しています。

DynamoDB のアイテムは 48 時間後 (設定可能) に自動的に削除されます。これにより、ストレージ料金を削減してコストを最適化し、テーブルを軽量に保つことでクエリパフォーマンスを向上させ、古いデータの自動クリーンアップによってより良いデータ管理を提供します。また、同じエラーメッセージが 15 分間 (設定可能) のウィンドウ内で複数回発生した場合、最初のインスタンスのみが Slack に送信されます。これにより通知スパムを防ぎ、運用の明確性を維持するのに役立ちます。

通知プロセスは、Amazon RDS for SQL Server がエラーログを生成し、CloudWatch ロググループに公開した時点で開始されます。新しいログが到着すると、CloudWatch サブスクリプションフィルターがこれらのエントリを継続的に監視し、事前定義されたエラーパターンと照合します。一致するエラーパターンが検出されると、フィルターは自動的に Lambda 関数をトリガーします。Lambda 関数は、まず CloudWatch からデータをデコードして解凍しログエントリを処理します。タイムスタンプ、ロググループの詳細、実際のエラーメッセージなどの重要な情報を抽出し、DynamoDB に保存します。処理後、Lambda 関数はこの情報を読みやすいメッセージにフォーマットし、安全な Webhook URL を通じて指定された Slack チャンネルに送信します。チームメンバーは、RDS インスタンスで元のエラーが発生してから数秒以内にこれらの通知を受け取ります。この合理化されたアプローチにより、データベース管理者とサポートチームが潜在的な問題を迅速に特定して対応できるようになり、最適なデータベースのパフォーマンスと信頼性を維持できます。

このソリューションを実装する主要なステップは以下のように要約できます:

- RDS for SQL Server のエラーログを CloudWatch ログループに公開する

- CloudWatch ログを処理する Lambda 関数を作成・設定する

- エラーを監視するための Lambda サブスクリプションフィルターを設定する

- Slack チャンネルを作成し、受信 Webhook を設定する

- Slack 通知用の Webhook URL で Lambda 環境を設定する

前提条件

このソリューションを実装するには、RDS for SQL Server インスタンスが既に設定され稼働しているアクティブな AWS アカウントが必要です。CloudWatch、Lambda、AWS Identity and Access Management (IAM) を含む AWS サービスにアクセスして設定できる十分な権限を持っている必要があります。これには、Lambda 関数の作成と変更、CloudWatch ログループの管理、IAM ロールとポリシーの作成、RDS インスタンス設定の変更を行う機能が含まれます。

Slack 統合では、チャンネルを作成し Webhook 統合を設定できる Slack ワークスペースへの管理者アクセスが必要です。これらの権限は、受信 Webhook の設定とチーム向けの通知チャンネルの設定を行うために不可欠です。

RDS デプロイメントタイプ (シングル AZ またはマルチ AZ) の選択は、このソリューションにおける最大のコスト要因となる可能性があるので注意が必要です。続行する前に、Amazon RDS、CloudWatch、および AWS Lambda の料金ページを確認し、このソリューションを実装することのコストへの影響を理解することをお勧めします。

RDS ログの CloudWatch へのエクスポートを設定

最初に、エラーログを CloudWatch にエクスポートするために RDS for SQL Server インスタンスを設定する必要があります。この設定により、一元的なログ保存が可能になり、通知システムの基盤が構築されます。RDS for SQL Server のエラーログを CloudWatch に公開するには、DB インスタンスを変更する必要があります。以下の手順を完了してください:

- Amazon RDS コンソールのナビゲーションペインで、「データベース」を選択します

- 変更したい DB インスタンスを選択します

- 「変更」を選択します

- 「ログのエクスポート」セクションで、CloudWatch への公開を開始したいログを選択します。この投稿では、「エラーログ」を選択し、「続行」をクリックします

- 確認ページで変更内容を確認し、変更を即座に適用するには「すぐに適用」を選択します。変更を保存するには「DB インスタンスを変更」を選択します。または、変更を修正するには「戻る」を選択し、変更をキャンセルするには「キャンセル」を選択します

これで、リアルタイム Slack 通知を使用した CloudWatch ログ処理フローをセットアップする準備が整いました。

Slack チャンネルの受信 Webhook を作成

通知システムの次のステップでは、アラートの送信先を設定します。Lambda 関数がフォーマットされたメッセージを送信できる安全な URL エンドポイントを提供する Slack webhook を作成します。これにより、指定された Slack チャンネルにエラー通知を自動投稿でき、チームメンバーが問題を監視し対応できるようになります。以下の手順を完了してください :

- Slack ワークスペースを開きます

- ワークスペース設定に移動します

- アプリと連携を選択します

- Incoming Webhooks を検索します

- Slack に追加を選択します

- 通知用のチャンネルを選択します

- Webhook URL をコピーします – 次のステップで必要になります

Lambda 関数を作成し、関連リソースを設定

このステップでは、CloudWatch ログを処理するコアとなるサーバーレス Lambda 関数を作成します。Lambda 関数は Python で記述され、CloudWatch ログデータをデコードし、関連するエラー情報を抽出し、Slack 通知用にフォーマットするロジックが含まれています。この関数は、監視ソリューションの中央処理装置として機能します。Lambda 関数を作成するために、以下の手順を完了してください :

- GitHub からプロジェクトリポジトリをクローンまたはダウンロードしてローカルマシンに保存します

- ターミナルでプロジェクトのルートディレクトリに移動します

- 前提条件が満たされていることを確認します

- AWS CLI がインストールされ、適切な権限が設定されていること

- Python 3.12 がローカルにインストールされていること (デプロイメントスクリプトが独立した仮想環境を作成します)。システムに Python 3.12 をインストールする方法については、README.md を参照してください。

- zip ユーティリティが利用可能であること

- IAM、Lambda、DynamoDB に対する適切な AWS 権限 (README.md ファイルの前提条件セクションを参照)

- 自動デプロイメントスクリプトを実行します : ./scripts/deploy.sh

- プロンプトが表示されたら、前のステップで作成した Slack Webhook URL を入力してください

- スクリプトは自動的に以下を実行します :

- システムに Python 3.12 がインストールされていることを確認する

- 分離された Python 3.12 仮想環境を作成する

- 依存関係の分離のために仮想環境をアクティベートする

- 分離された環境に urllib3 をインストールする

- DynamoDB アクセス許可を持つ IAM ポリシー (SlackNotifierLambdaPolicy) を作成する

- 適切な信頼関係を持つ IAM ロール (SlackNotifierLambdaRole) を作成する

- Python 3.12 を使用して urllib3 Lambda レイヤーをビルドして公開する

- Lambda 関数 (SlackNotifier) をパッケージ化してデプロイする

- Slack Webhook URL を含む環境変数を設定する

- urllib3 レイヤーを関数にアタッチする

- 一時ファイルをクリーンアップする

- 仮想環境を非アクティブ化する

免責事項: このプロセスの一部として作成された IAM ポリシー (SlackNotifierLambdaPolicy) は、一般的なガイドラインとしてのみ機能します。お客様の特定の要件とコンプライアンス基準に従って、すべてのセキュリティ対策を確認、カスタマイズ、および検証する必要があります。AWS のベストプラクティスでは、ユーザーがタスクを実行するために必要な最小限の権限のみを付与する最小権限の原則の実装を強く推奨しています。AWS IAM ドキュメントで詳述されているこのコアセキュリティ概念は、潜在的なセキュリティリスクを最小限に抑えるのに役立ちます。

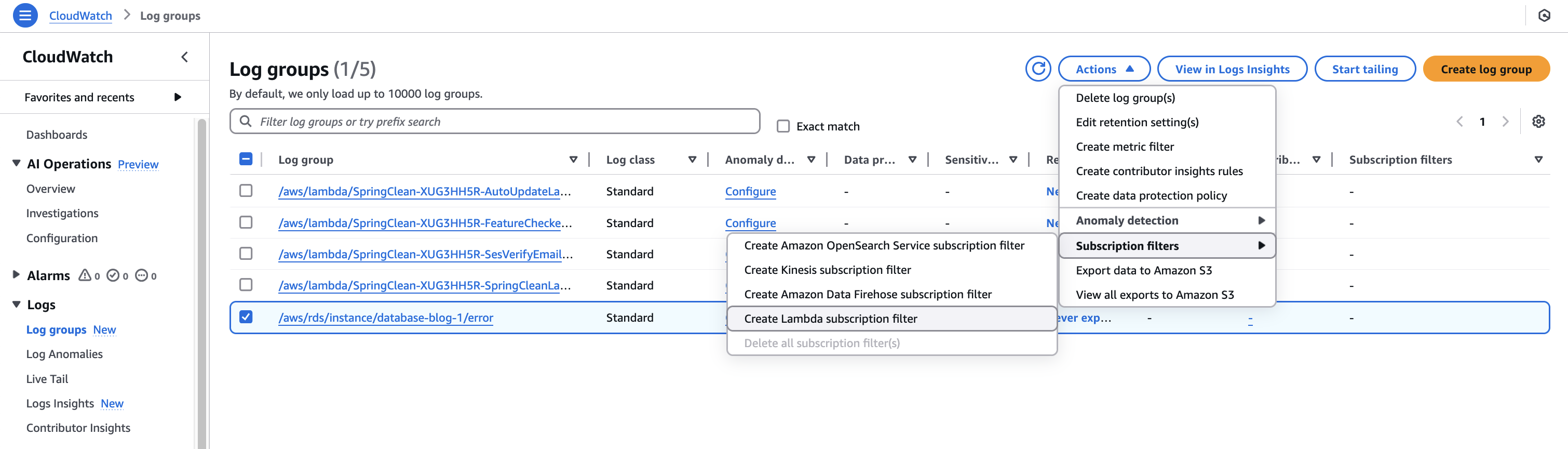

CloudWatch ログループの Lambda サブスクリプションフィルターの作成

サブスクリプションフィルターはトリガーメカニズムとして機能し、どのログエントリを Lambda 関数に送信すべきかを定義します。CloudWatch ロググループ内の特定のエラーパターンを監視するように設定し、関連するログのみが処理され、不要な関数呼び出しが回避されるようにします。先ほど作成した Lambda 関数を使用して Lambda サブスクリプションフィルターを作成するには、以下の手順を完了してください:

- CloudWatch コンソールで、ナビゲーションペインの「ロググループ」を選択します

- SQL Server ロググループを選択します

- 「アクション」メニューで「サブスクリプションフィルター」を選択し、「Lambda サブスクリプションフィルターの作成」を選択します

- Choose destination セクションのドロップダウンから Lambda 関数 (SlackNotifier) を選択してください

- Configure log format and filters の下で、以下の Subscription filter pattern を入力してください :

- サブスクリプションフィルターに名前を付けてください。この投稿では、Error Subscription Filter を使用します

- (オプション) テストパターンセクションでこの設定をテストできます。「テストするログデータを選択」ドロップダウンからデータベースを選択し、「パターンをテスト」をクリックしてください。結果セクションでフィルターパターンに一致するログが表示されるはずです

- 「ストリーミングを開始」をクリックしてください

これで、すべてのデータベースエラーログが処理され、CloudWatch ログストリームを通じてアクセス可能になります

この最終ステップにより、Amazon RDS for SQL Server の自動監視ソリューションの実装が完了しました。これで、システムはSQL Server エラーをキャプチャし、Slack チャンネルに通知を送信する準備が整いました。Lambda 関数は Webhook URL を使用して Slack と安全に通信し、データベースエラーが発生した際、チームに即座に通知を送信します。これらの通知には、エラーメッセージ、タイムスタンプ、コンテキストの詳細などの重要な情報が含まれており、チームが潜在的な問題を迅速に評価し対応できるようになります。システムはバックグラウンドで継続的に動作し、データベースログの監視に手動での介入は必要ありません。

ソリューションの検証

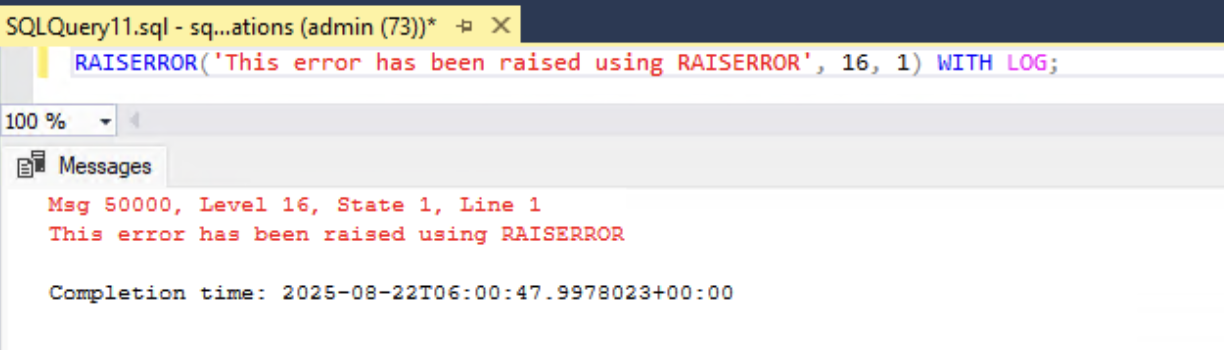

実装が意図したとおりに動作していることを確認するために、簡単な検証テストを実行できます:

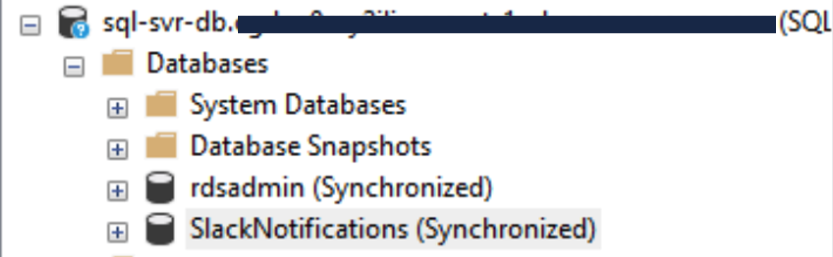

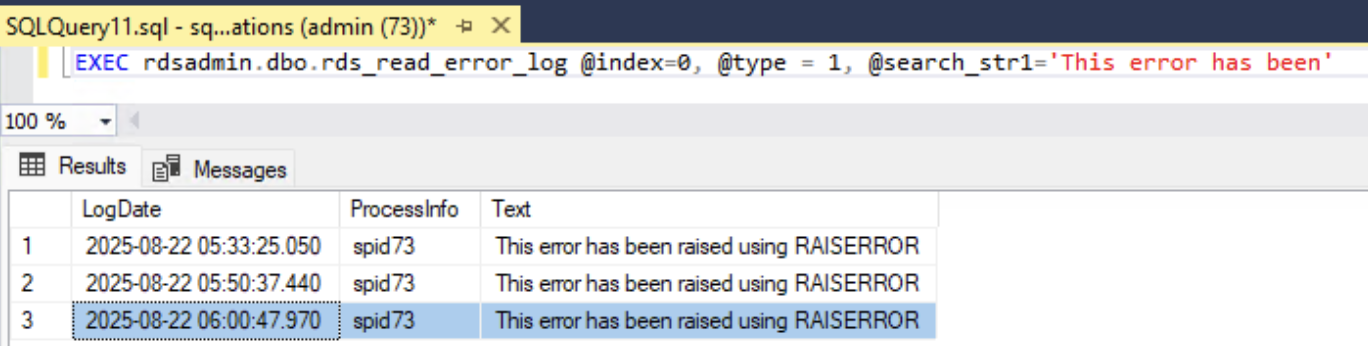

- SQL Server Management Studio (SSMS) を使用して RDS for SQL Server インスタンスに接続します。次のスクリーンショットに示すように、データベース

SlackNotificationsを使用します。

- デモンストレーション目的で RAISERROR WITH LOG オプションを使用してエラーメッセージを作成します

- 先ほど言及されたエラーについて、SQL Server エラーログを確認してください

RDS for SQL Server のエラーログを CloudWatch に公開したので、次のステップはエラーが CloudWatch にエクスポートされているかどうかを確認することです。

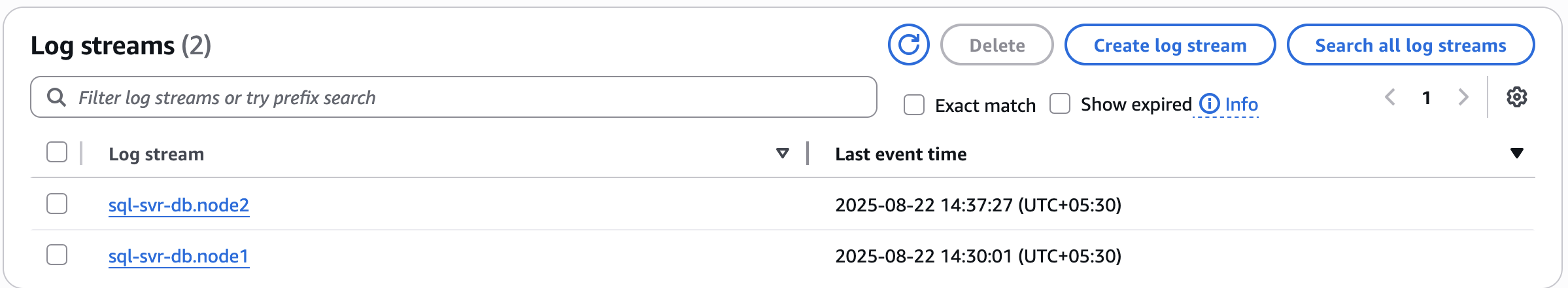

- CloudWatchコンソールで、ナビゲーションペインの「ログ」の下にある「ロググループ」を選択します

- DB インスタンスの RDS for SQL Server エラーログを選択します (この投稿では、

/aws/rds/instance/<<your db instance>>/error) - 「ログストリーム」タブで、データベースが実行されているアクティブノードを選択します (これは特定の環境によって異なる場合があります)

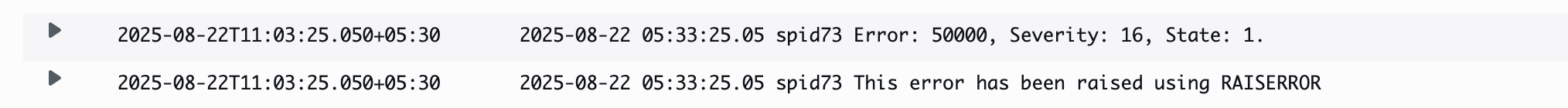

タイムスタンプとともにエラーメッセージを確認できます。

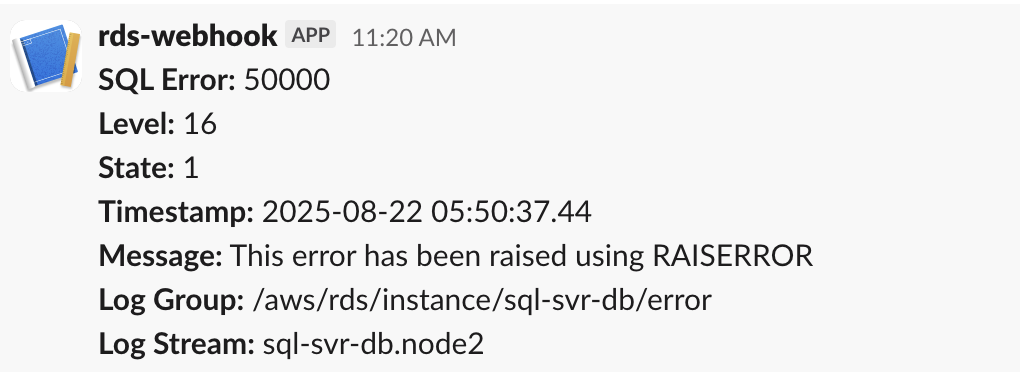

数秒以内に、設定された Slack チャンネルにこのテストエラーが通知として表示されるはずです。以下のような感じです:

CloudWatch Logs を確認して RDS ログが正常にエクスポートされ、Lambda 関数がこれらのログを正しく処理していることを確認することで、システムの動作を検証することもできます。

考慮事項

このソリューションを実装する際は、最適なパフォーマンスとコスト効率を実現するために、いくつかの重要な点に注意することが大切です:

- RDS for SQL Server エラーログを CloudWatch に公開する前に、機密情報を保護するためのカスタムマスキングロジックを実装してください。これらのログには機密データが含まれている可能性があるため、特定のビジネス要件に基づいてこのアプローチを評価してください。

- デフォルトの「期限切れなし」設定はストレージコストを増加させる可能性があるため、要件に基づいて CloudWatch Logs の保持期間を設定してください。

- セキュリティのため、Lambda 実行ロールが最小権限の原則に従っていることを確認し、Slack の Webhook URL などの機密情報を Lambda 環境変数で表示したくない場合は、AWS Systems Manager Parameter Store または Secrets Manager に保存してください。

- CloudWatch メトリクスを通じて Lambda 関数のパフォーマンスとエラーを定期的に監視してください。

- これはサンプル実装ですが、本番環境での信頼性を確保するために、Lambda 関数に適切なエラーハンドリングを追加することを確認してください。

- この実装は、最小権限を持つ IAM ロール、機密情報のための環境変数、依存関係管理のための Lambda レイヤーを使用して、セキュリティとスケーラビリティのための AWS ベストプラクティスに従っています。このアプローチは、信頼性の高い監視を提供するだけでなく、ニーズに応じて自動的にスケールするサーバーレスコンポーネントを使用することでコスト効率性も維持します。このソリューションは、複数のデータベースインスタンスを監視するように適応したり、追加のエラーパターンや通知形式を含むように変更したりできます。

クリーンアップ

不要な料金の発生を避け、AWS の環境をクリーンに保つために、以下の手順に従ってこのソリューションで作成されたリソースを削除します :

- DB インスタンスの削除

- Lambda リソースを削除する :

- 自動化されたアンデプロイスクリプトを実行する : ./scripts/undeploy.sh

- CloudWatch リソースを削除する :

- CloudWatch ロググループからサブスクリプションフィルターを削除する

- 不要になった場合は、CloudWatch への RDS エラーログエクスポートを無効にする

- CloudWatch ロググループに保存されているログが不要になった場合は、削除を検討する

- Slack のクリーンアップ :

- Slack チャンネルから Incoming Webhook インテグレーションを削除する

- この目的のために専用に作成された通知チャンネルがある場合は、アーカイブまたは削除する

結論

この投稿では、AWS ネイティブサービスと Slack 統合を使用して、Amazon RDS for SQL Server 向けの効率的でサーバーレスなリアルタイム監視システムを構築する方法を紹介しました。エラー通知プロセスを自動化することで、チームはデータベースの問題への対応時間を大幅に短縮し、アプリケーションへの潜在的な影響を最小限に抑えることができます。最も重要なことは、この自動通知システムが従来のデータベース監視アプローチをリアクティブなものからプロアクティブなものに変革することです。チームはもはやログを手動でチェックしたり、重要なデータベースエラーを見逃すことを心配したりする必要がありません。リアルタイム Slack 通知により、チームは問題の検出ではなく解決に集中でき、最終的にデータベースの信頼性向上と運用オーバーヘッドの削減につながります。

翻訳はソリューションアーキテクトの Yoshinori Sawada が担当しました。原文はこちらです。