- AWS 解決方案程式庫›

- AWS Firewall Manager 自動化

AWS Firewall Manager 自動化

集中設定、管理和稽核所有帳戶和資源的防火牆規則

概觀

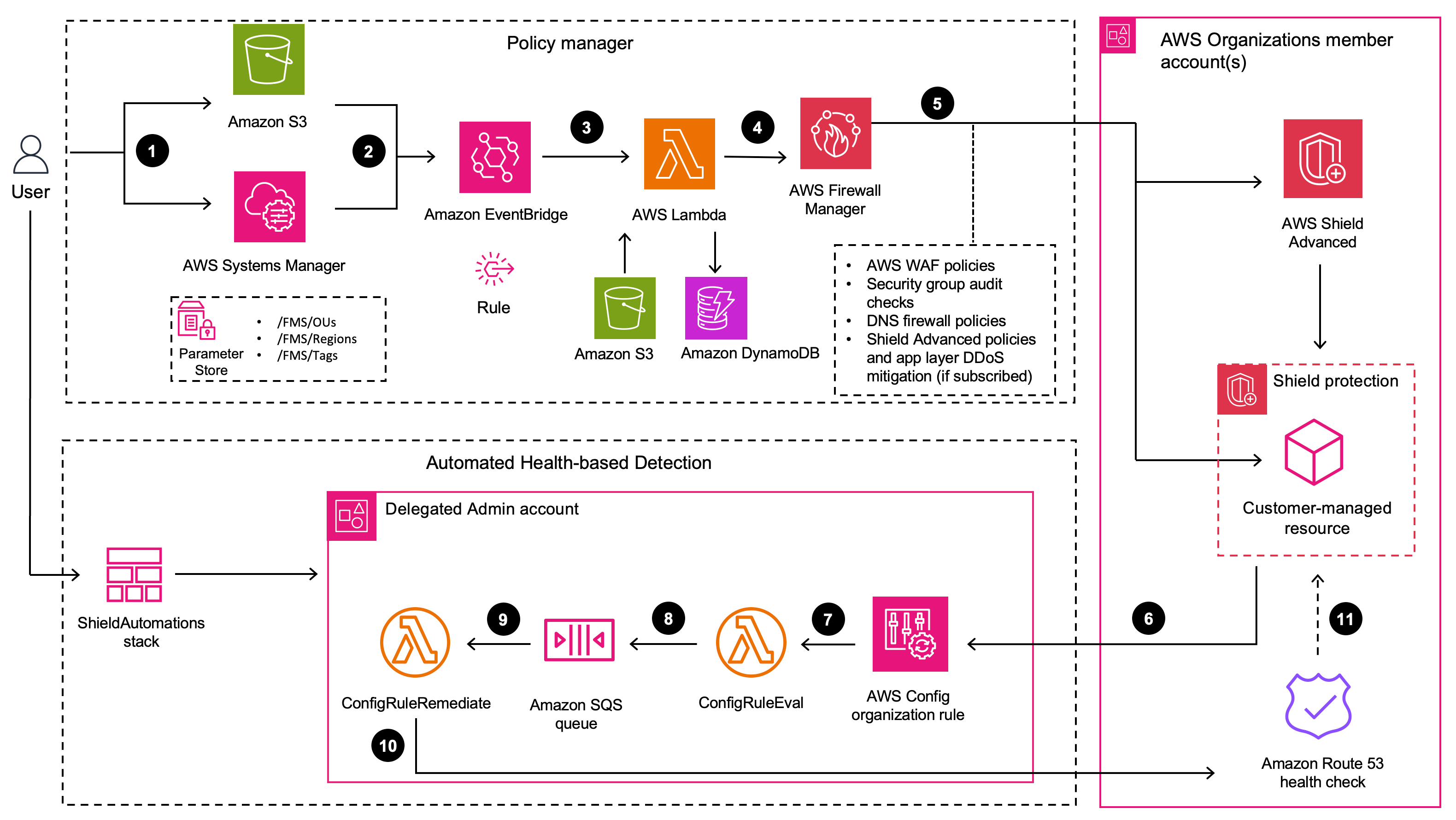

透過 Automations for AWS Firewall Manager,您可以跨所有 AWS Organizations 帳戶和資源,以自動化方式集中設定、管理和稽核防火牆規則。使用此 AWS 解決方案,您可以在整個組織中維持一致的安全狀態。

此解決方案提供預設規則,以便為 AWS WAF 設定應用程式級防火牆,稽核未使用且過於寬鬆的 Amazon Virtual Private Cloud (Amazon VPC) 安全群組,以及設定 DNS 防火牆以封鎖惡意網域的查詢。

或者,此解決方案可協助您建立防火牆安全規則的快速基準,並透過與 AWS Shield Advanced 整合來防範分散式拒絕服務 (DDoS) 攻擊。您還可以使用此功能來自動化主動事件回應,以及以運作狀態為基礎的偵測。

注意:如果您已經在您的組織中使用 Firewall Manager,則可以使用此解決方案;但是,必須在您的 Firewall Manager 管理員帳戶中安裝該解決方案。如果您尚未設定防火牆管理員,請參閱實作指南以瞭解步驟。

優勢

使用 AWS Firewall Manager 在多帳戶 AWS 環境中,輕鬆設定和稽核 AWS WAF、DNS 和安全群組規則。

善用此解決方案來安裝使用 Firewall Manager 所需的先決條件,這樣您就可以花更多時間關注您的特定安全需求。

利用您的 AWS Shield Advanced 訂閱,在 AWS Organizations 中的帳戶之間部署 DDoS 防護、設定運作狀態檢查,以及啟用 Shield 應變小組的主動事件回應。

關於此部署

- 版本:2.1.3

- 發行日期:二零五年四月

- 作者:AWS

- 預計部署時間:5 分鐘

- 估計成本:查看詳細信息

充滿信心地進行部署

在這裡可以找到如何在帳戶中啟動此 AWS 解決方案所需的全部

我們會帶您了解

快速開始使用。閱讀實作指南以了解部署步驟、架構詳情、成本資訊及自訂選項。

我們來將其實現

準備部署? 在 AWS Console 中開啟 CloudFormation 範本,以開始設定所需基礎架構。如果您尚未登入,系統會提示您存取 AWS 帳戶。

找到今天所需的資訊了嗎?

讓我們知道,以便我們改善頁面內容的品質