亚马逊AWS官方博客

Amazon GuardDuty 新增了针对 Amazon EC2 和 Amazon ECS 的扩展威胁检测

今天,我们宣布对 Amazon GuardDuty 扩展威胁检测进行了新的增强,增加了针对 Amazon Elastic Compute Cloud(Amazon EC2)实例和 Amazon Elastic Container Service(Amazon ECS)任务的两项攻击序列调查发现。这些新的调查发现建立在现有的扩展威胁检测功能之上,这些功能已经结合了涉及 AWS Identity and Access Management(IAM)凭证滥用、异常 Amazon Simple Storage Service(Amazon S3)存储桶活动以及 Amazon Elastic Kubernetes Service(Amazon EKS)集群泄露的序列。通过增加对 EC2 实例组和 ECS 集群的覆盖范围,此次发布将序列级别的可见性扩展到支持相同应用程序的虚拟机和容器环境。这些功能共同为检测不同 Amazon Web Services(AWS)工作负载中的多阶段活动提供了一种更加一致和统一的方法。

现代云环境是动态和分布式的,通常大规模运行虚拟机、容器和无服务器工作负载。安全团队努力保持这些环境的可见性,并将可能表明复杂的多阶段攻击序列的相关活动联系起来。这些序列可能涉及多个步骤,例如建立初始访问权限和持久性、提供缺失的凭证或执行意外的数据访问,这些步骤会随着时间的推移和不同的来源而展开。GuardDuty 扩展威胁检测使用在 AWS 规模上训练的人工智能和机器学习(ML) 模型自动关联这些信号,以全面了解活动并提供高度可信的洞察,帮助客户确定响应行动的优先顺序。通过整合来自不同来源的证据,该分析得出高保真的统一调查发现,否则很难从个别事件中推断出来。

工作原理

扩展威胁检测可分析多种类型的安全信号,包括运行时活动、恶意软件检测、VPC 流量日志、DNS 查询和 AWS CloudTrail 事件,以识别代表跨 Amazon EC2 和 Amazon ECS 工作负载的多阶段攻击的模式。检测工作与 GuardDuty 基础计划配合使用,打开 EC2 或 ECS 的运行时监控还可增加更深层次的流程和网络级遥测,从而加强信号分析并提高每个攻击序列的完整性。

新的攻击序列调查发现将运行时和整个环境中观察到的其他行为合并为一个严重程度序列。每个序列都包括事件摘要、观察到的事件的时间表、映射的 MITRE ATT&CK® 战术和技术以及补救指南,有助您了解活动是如何展开的,哪些资源受到了影响。

EC2 实例和 ECS 任务通常通过自动扩缩组、共享启动模板、亚马逊机器映像(AMI)、IAM 实例配置文件或集群级部署自动创建和替换。由于这些资源通常作为同一个应用程序的一部分运行,因此在它们中观察到的活动可能源于单一的潜在泄露。EC2 和 ECS 的新调查发现分析了这些共有的属性,并在 GuardDuty 检测到影响该组的模式时将相关信号合并为一个序列。

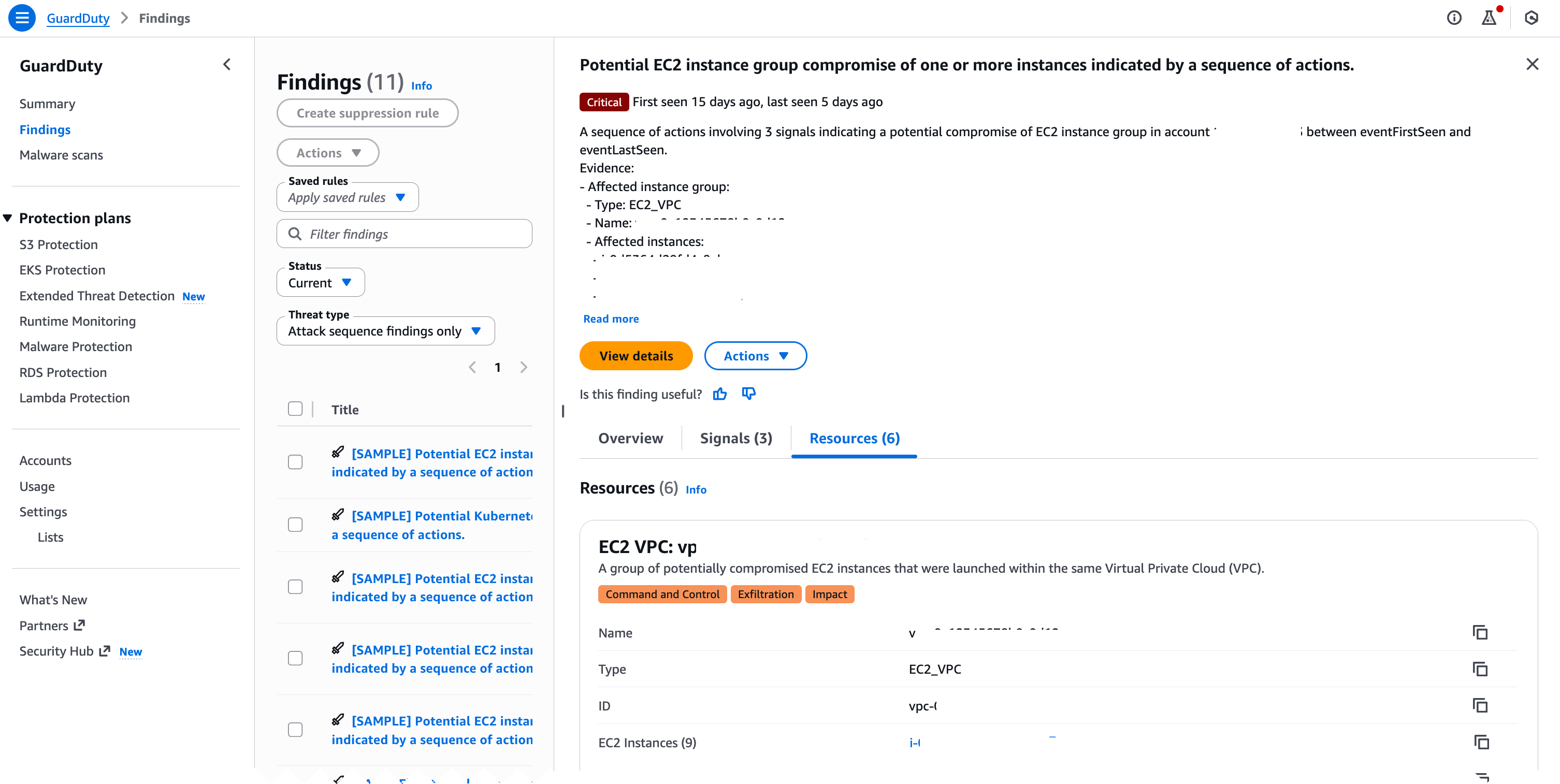

当检测到序列时,GuardDuty 控制台会在摘要页面上突出显示所有严重性序列的调查发现结果,以及经过确定的受影响 EC2 实例组或 ECS 集群。选择一项调查发现会打开一个综合视图,该视图显示资源是如何连接的、哪些信号促成了序列以及活动在一段时间内的进展情况,从而帮助您快速了解虚拟机和容器工作负载的影响范围。

除了在控制台中查看序列之外,您还可以在 AWS Security Hub 中查看这些调查发现,这些调查发现与其他 GuardDuty 发现一起出现在新的暴露控制面板上,以帮助您在一处集中了解整体安全风险。该详细视图提供了良好的基础,用于解读分析如何将相关信号汇集到更广泛的攻击序列中。

分析模型和分组逻辑共同为您提供跨虚拟机和容器工作负载活动情况的更清晰、统一的视图,帮助您专注于重要事件,而不是调查大量的个别调查发现。通过将相关行为统一为一个序列,扩展威胁检测可帮助您评测攻击路径的完整上下文,并确定最紧急的补救措施的优先顺序。

现已推出

Amazon GuardDuty 扩展威胁检测现已在所有提供 GuardDuty 的 AWS 区域推出,为 EC2 实例和 ECS 任务提供经扩展的覆盖范围。您可以立即开始使用此功能,结合来自运行时活动、恶意软件执行和 AWS API 活动的信号,检测虚拟机和容器工作负载中的协调多阶段活动。

此次扩展是对 Amazon EKS 现有扩展威胁检测功能的补充,可以统一查看整个 AWS 计算环境中协调的多阶段活动。要了解更多信息,请访问 Amazon GuardDuty 产品页面。

– Betty