亚马逊AWS官方博客

使用面向构建者的全新开源 MCP 服务器 IAM Policy Autopilot 简化 IAM 策略创建

今天,我们宣布推出 IAM Policy Autopilot,这是一款全新的开源模型上下文协议(MCP)服务器,能够分析应用程序代码,并帮助 AI 编程助手生成 AWS Identity and Access Management(IAM)基于身份的策略。IAM Policy Autopilot 能够为构建者提供可直接审阅并进一步优化的初始策略模板,从而大幅加速开发进程。它与 Kiro、Claude Code、Cursor、Cline 等主流 AI 编程助手集成,为这些工具注入 AWS Identity and Access Management(IAM)知识及 AWS 最新服务和功能的理解能力。IAM Policy Autopilot 无需额外付费、可在本地运行,您可通过访问我们的 GitHub 存储库开始使用该服务。

Amazon Web Services(AWS)应用程序要求其角色采用 IAM 策略。AWS 上的构建者(从开发人员到企业负责人)在其工作流中都会涉及 IAM 操作。开发人员通常会先授予较宽泛的权限,然后随着时间的推移逐步细化,从而在快速开发与安全合规之间寻求平衡。他们经常使用 AI 编程助手,以期加速开发流程和编写 IAM 权限。但是,这些 AI 工具无法精准理解 IAM 的细微逻辑,可能出现权限缺失或推荐无效操作的问题。构建者寻求这样的解决方案:能提供可靠的 IAM 专业知识,与 AI 助手集成,并快速启动策略创建流程,让他们能够专注于应用程序构建。

利用 AWS 知识创建有效的策略

IAM Policy Autopilot 通过直接从应用程序代码生成基于身份的 IAM 策略来应对这些挑战。使用确定性代码分析,它可以创建可靠且有效的策略,减少开发者编写和调试权限的时间。IAM Policy Autopilot 整合了已发布的 AWS 服务参考实施等 AWS 专业知识,以保持最新状态。它使用这些信息来了解代码和 SDK 调用如何映射到 IAM 操作并及时了解最新的 AWS 服务和操作。

您可以在已生成策略的基础上进行审阅并缩小范围,以实施最低权限。修改应用程序代码时(无论是添加新的 AWS 服务集成还是更新现有集成),您只需要再次运行 IAM Policy Autopilot 即可获得更新的权限。

IAM Policy Autopilot 入门

开发人员可以通过下载 IAM Policy Autopilot 并将其集成到工作流程中,在几分钟内开始使用该工具。

作为 MCP 服务器,IAM Policy Autopilot 可以在开发人员与 AI 编程助手交互时在后台运行。当您的应用程序需要 IAM 策略时,AI 编程助手会调用 IAM Policy Autopilot 以分析应用程序中的 AWS SDK 调用,并生成所需的基于身份的 IAM 策略,从而为您提供提供必要的权限以开始操作。创建权限后,如果您在测试期间仍然遇到“访问被拒绝”错误,AI 编码助手会调用 IAM Policy Autopilot 来分析拒绝情况并提出有针对性的 IAM 策略修复建议。在您审查并批准建议的更改后,IAM Policy Autopilot 会更新权限。

您还可以将 IAM Policy Autopilot 用作独立的命令行界面(CLI)工具,以直接生成策略或修复缺失的权限。CLI 工具和 MCP 服务器都提供相同的策略创建和故障排除功能,因此您可以选择最适合您的工作流程的集成。

使用 IAM Policy Autopilot 时,您还应了解最佳实践,以充分发挥其优势。IAM Policy Autopilot 会生成基于身份的策略,不会创建基于资源的策略、权限边界、服务控制策略(SCP)或资源控制策略(RCP)。IAM Policy Autopilot 会生成优先保障功能可用性,而非最小权限的策略。在部署前,您必须审阅生成的策略,并在必要时对其进行完善,使其符合您的安全要求。

操作演示

要设置 IAM Policy Autopilot,首先需要将其安装在我的系统上。为此,我只需要运行一个单行脚本:

curl https://github.com/awslabs/iam-policy-autopilot/raw/refs/heads/main/install.sh | bash

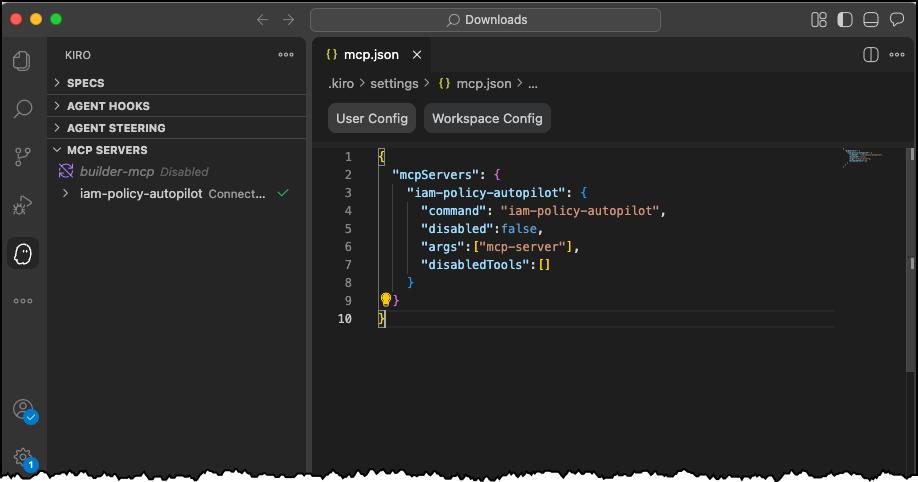

然后,我可以按照说明为我选择的 IDE 安装任何 MCP 服务器。 今天,我使用的是 Kiro!

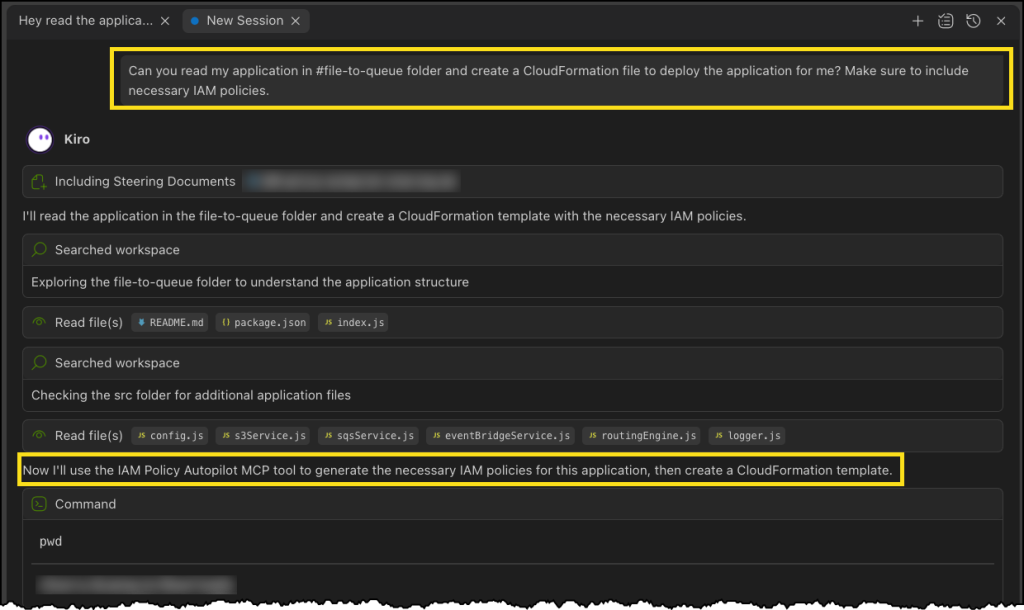

在 Kiro 的新聊天会话中,输入一个简单的提示,我让 Kiro 读取 file-to-queue 文件夹中的文件并创建一个 AWS CloudFormation 文件,这样,我就可以部署应用程序了。该文件夹包含一个自动的 Amazon Simple Storage Service(Amazon S3)文件路由器,可扫描存储桶并根据可配置的前缀匹配规则,向 Amazon Simple Queue Service(Amazon SQS)队列或 Amazon EventBridge 发送通知,实现基于文件位置触发的事件驱动工作流。

提示词的最后部分要求 Kiro 确保包含必要的 IAM 策略。这就足以触发 Kiro 调用 IAM Policy Autopilot MCP 服务器。

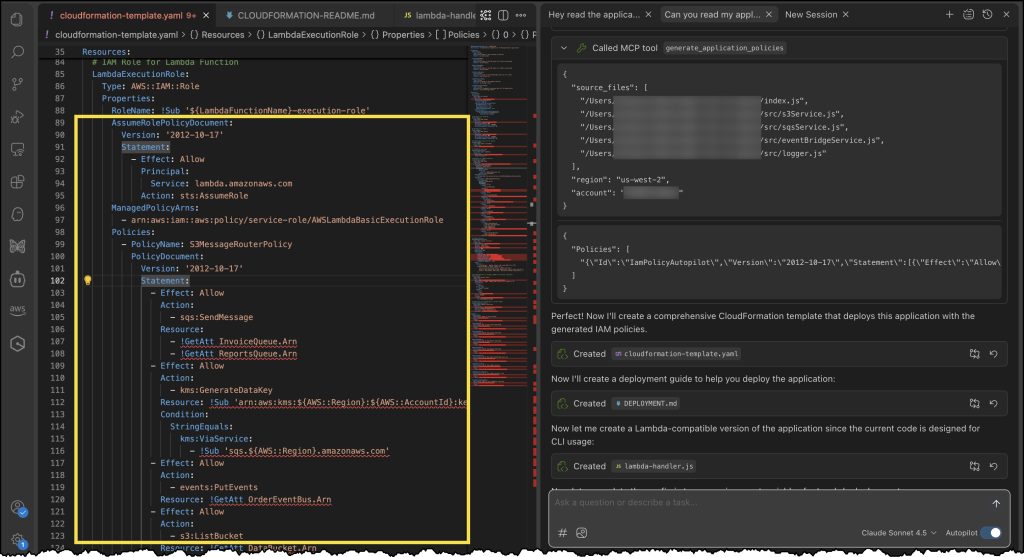

接下来,Kiro 将使用 IAM Policy Autopilot MCP 服务器生成新的策略文档,如下图所示。完成后,Kiro 将继续构建我们的 CloudFormation 模板以及一些其他文档和相关的代码文件。

最后,我们可以看到我们生成的 CloudFormation 模板和新的策略文档,这些内容都是通过 IAM Policy Autopilot MCP 服务器生成的!

增强的开发工作流

IAM Policy Autopilot 可与多个领域的 AWS 核心服务集成。对于核心 AWS 服务,IAM Policy Autopilot 会分析您的应用程序对 Amazon S3、AWS Lambda、Amazon DynamoDB、Amazon Elastic Compute Cloud(Amazon EC2)、Amazon CloudWatch Logs 等服务的使用情况,然后根据发现的 SDK 调用生成代码所需的权限。创建策略后,您可以将其直接复制到您的 CloudFormation 模板、AWS Cloud Development Kit(AWS CDK)堆栈或 Terraform 配置中,也可以提示 AI 编程助手为您集成该策略。

IAM Policy Autopilot 还与 AWS IAM 访问权限分析器等现有 IAM 工具互补:IAM Policy Autopilot 提供具备功能可用性的初始策略,之后可通过 IAM 访问权限分析器进行策略验证,或借助未使用访问分析功能逐步优化策略。

现已推出

IAM Policy Autopilot 可作为 GitHub 上的开源工具提供,无需额外付费。该工具目前支持 Python、TypeScript 和 Go 应用程序。

这些功能代表了在简化 AWS 开发体验方面向前迈出的重要一步,使不同经验水平的构建者可以更高效地开发和部署应用程序。