Amazon Web Services ブログ

AWS Security Incident Response の AI 調査機能でインシデント対応を迅速化

本ブログは 2025 年 11 月 21 日に公開された AWS Blog “Accelerate investigations with AWS Security Incident Response AI-powered capabilities” を翻訳したものです。

セキュリティイベントの調査で、AWS CloudTrail のログを何時間もかけて手動で調べ、AWS Identity and Access Management (IAM) の権限を確認し、タイムラインをつなぎ合わせた経験がある方なら、インシデント調査に必要な時間と労力をよくご存知でしょう。本日 (2025 年 11 月 21 日)、AWS Security Incident Response に AI を活用した調査機能を追加したことを発表します。この機能により、証拠収集と分析作業が自動化されます。

AWS Security Incident Response は、セキュリティイベントへの準備、対応、復旧をより迅速かつ効果的に行えるよう支援するサービスです。今回追加された AI を活用した調査機能は、セキュリティ検出結果の自動監視・自動トリアージや封じ込めといった既存機能、そして AWS Customer Incident Response Team (CIRT) への 24 時間 365 日のダイレクトアクセスと組み合わせて提供されます。

不審な API コールや異常なネットワークアクティビティを調査する際には、何が起こったのか全体像を把握する必要があります。そのためには、複数のデータソースへのクエリ、タイムスタンプの照合、関連イベントの洗い出しなど、多くの作業が求められます。セキュリティオペレーションセンター (SOC) のアナリストは、各調査に多大な時間を費やしており、その約半分は様々なツールや複雑なログから証拠を手動で収集してつなぎ合わせる作業に費やされています。この手作業が、分析と対応を遅らせる原因となっています。

AWS は Security Incident Response に調査エージェントを導入し、この状況を変え、効率を飛躍的に高めます。調査エージェントにより、潜在的なセキュリティイベントの検証と対応に必要な時間を大幅に短縮できます。セキュリティの問題についてケースが作成されると (お客様が作成した場合でも、Security Incident Response が自動的に作成した場合でも)、調査エージェントはまず状況を正確に把握するための確認質問を行います。その後、CloudTrail イベント、IAM 設定、Amazon Elastic Compute Cloud (Amazon EC2) インスタンスの詳細から自動的に証拠を収集し、コスト使用パターンも分析します。数分以内に、証拠を相関付け、パターンを特定し、明確な調査サマリーを提示します。

実際の動作

例を見る前に、調査エージェントの使い方と、その目的・機能について説明します。調査エージェントは、Security Incident Response に標準で備わっており、ケースを作成すると自動的に利用可能になります。その目的は、最初の対応者として機能することです。証拠を収集し、AWS サービス全体のデータを相関付け、イベントの包括的なタイムラインを作成することで、検出から復旧まで迅速に進めることができます。

例えば、アカウント内の IAM ユーザーの AWS 認証情報がパブリックな GitHub リポジトリで公開されていることを発見したとします。その認証情報でどのようなアクションが実行されたかを把握し、ラテラルムーブメント (横方向への移動) や偵察活動を含め、影響範囲を特定する必要があります。作成された可能性のある永続化メカニズムを特定し、適切な封じ込め手順を決定する必要があります。開始するには、Security Incident Response コンソールでケースを作成し、状況を説明します。

ここで、エージェントのアプローチが従来の自動化と異なる点があります。まず状況を正確に把握するための確認質問を行います。認証情報が最初に公開されたのはいつですか? IAM ユーザー名は何ですか? すでに認証情報をローテーションしましたか? 影響を受けている AWS アカウントはどれですか?

このインタラクティブなステップにより、証拠収集を開始する前に適切な詳細とメタデータを収集します。つまり、汎用的な結果ではなく、個々のインシデントに特化した調査が行われます。

エージェントが必要な情報を得ると、調査を開始します。CloudTrail イベントを調べて、侵害された認証情報を使用してどのような API コールが行われたかを確認し、IAM ユーザーとロールの詳細を取得してどのような権限が付与されていたかを確認し、新しく作成された IAM ユーザーやロールを特定し、コンピューティングリソースが起動された場合は EC2 インスタンス情報を確認し、異常なリソース消費がないかコストと使用パターンを分析します。お客様が各 AWS サービスに個別にクエリを実行する必要はありません。エージェントがこれらを自動的にまとめて処理します。

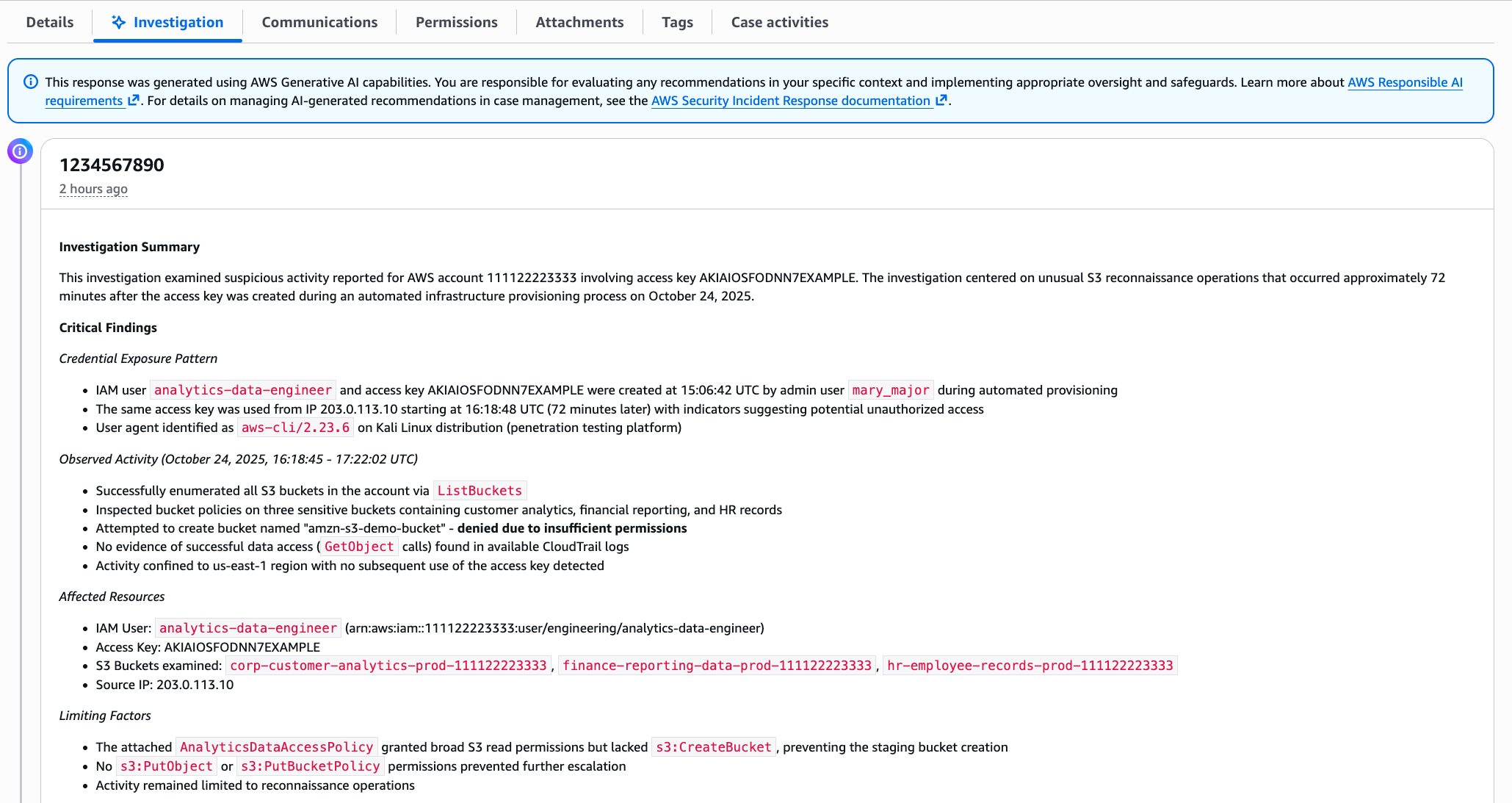

数分以内に以下の図に示すような調査サマリーが得られます。調査サマリーには、概要と重要な検出結果が含まれます。重要な検出結果には、認証情報の公開パターン、観察されたアクティビティとその発生期間、影響を受けたリソース、調査における制約事項が含まれます。

このレスポンスは AWS の生成 AI 機能を使用して生成されました。特定のコンテキストで推奨事項を評価し、適切な監視とセーフガードを実装する責任はお客様にあります。AWS の責任ある AI の要件の詳細をご覧ください。

注: 上記の例は代表的な出力です。実際のフォーマットは検出結果によって異なります。

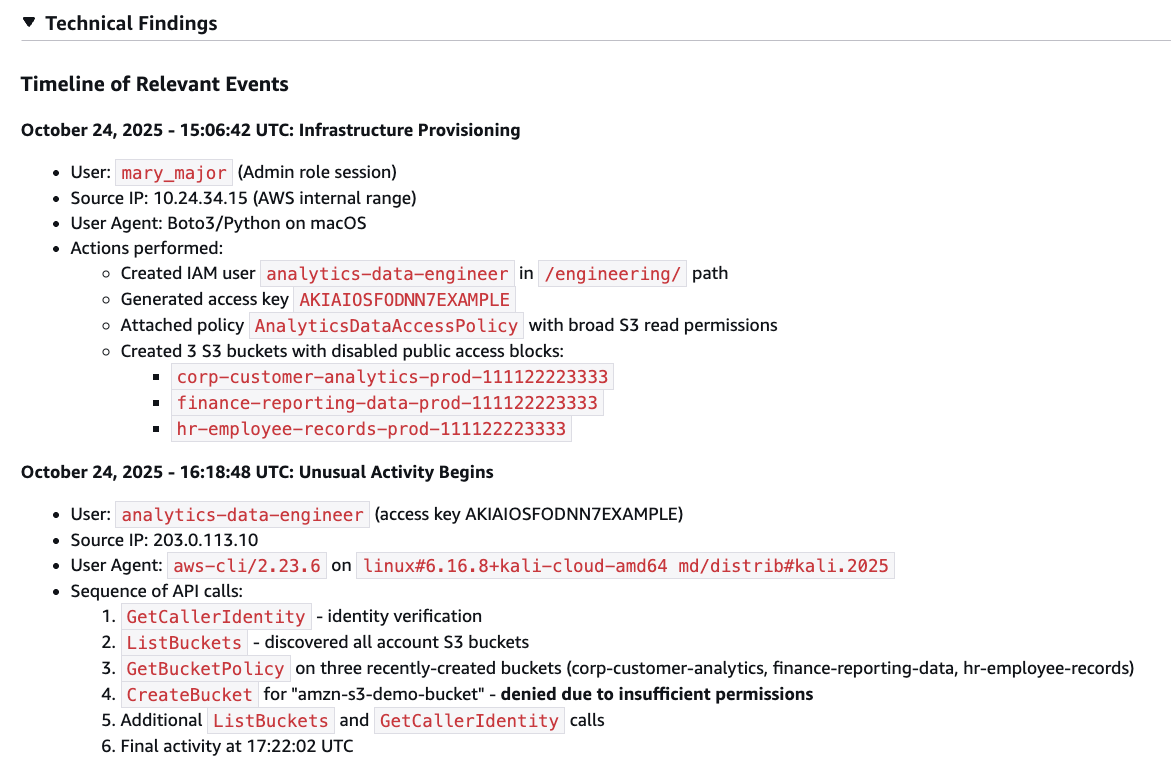

調査サマリーには、以下の図に示すようなイベントタイムラインを含む技術的な検出結果など、詳細情報を表示するための様々なタブが含まれています。

図 2 – セキュリティイベントのタイムライン

一刻を争う状況で迅速かつ的確に対応するには、この透明性が不可欠です。AWS の専任セキュリティエキスパートグループである AWS CIRT にエスカレーションする必要がある場合や、経営陣に調査結果を説明する必要がある場合にも、関係者全員が同じ画面でインシデントを確認できます。

調査が完了すると、何が起こったかの高解像度の全体像が得られ、封じ込め、根絶、復旧について十分な情報に基づいた意思決定ができます。上記の認証情報公開シナリオでは、以下の対応が必要になる可能性があります。

- 侵害されたアクセスキーを削除する

- 新しく作成された IAM ロールを削除する

- 不正な EC2 インスタンスを終了する

- 関連する IAM ポリシーの変更を確認して元に戻す

- 他のユーザー用に作成された追加のアクセスキーがないか確認する

AWS CIRT と連携する際、エージェントが収集した証拠に基づいて、封じ込め戦略に関する追加のガイダンスを受けることができます。

セキュリティ運用への影響

認証情報漏洩のシナリオでは、単一のインシデントに対してエージェントができることを示しました。しかし、エージェントがもたらすメリットはそれだけではありません。日々のセキュリティ運用にも大きな効果があります。

- 証拠収集にかかる時間を削減できます。調査エージェントは、調査で最も時間のかかる部分である複数のソースからの証拠収集と相関付けを自動化します。手動のログ分析に 1 時間費やす代わりに、その時間の大部分を封じ込めの意思決定と再発防止に費やすことができます

- 自然言語で調査できます。調査エージェントは自然言語処理 (NLP) を使用しており、

unusual API calls from IP address Xやdata access from terminated employee's credentialsのように、調査内容を自然言語で記述できます。エージェントがそれを必要な技術的クエリに変換します。AWS のログ形式に精通していたり、CloudTrail をクエリするための正確な構文を知っている必要はありません - 高精度で正確な調査の基盤が得られます。調査エージェントは、証拠の収集、パターンの特定、包括的なサマリーの提供といった初期調査を処理します。ケースでより深い分析が必要な場合や、複雑なシナリオに関するガイダンスが必要な場合は、AWS CIRT と連携できます。AWS CIRT は、エージェントがすでに行った作業をすぐに活用できるため、対応時間が短縮されます。同じ証拠とタイムラインを確認できるため、ゼロから始めるのではなく、高度な脅威分析と封じ込め戦略に集中できます

開始方法

すでに Security Incident Response を有効にしている場合、AI を活用した調査機能は今すぐ利用可能です。追加の設定は必要ありません。次のセキュリティケースを作成すると、エージェントが自動的に動作を開始します。

Security Incident Response を初めて使用する場合は、以下の手順でセットアップします。

- AWS Organizations の管理アカウントから Security Incident Response を有効にする。AWS マネジメントコンソールから数分で完了し、アカウント全体をカバーできます

- ケースを作成する。調査内容を記述します。Security Incident Response コンソールまたは API から行うか、Amazon GuardDuty または AWS Security Hub のアラートから自動的にケースを作成するよう設定することもできます

- 分析結果を確認する。エージェントは Security Incident Response コンソールを通じて検出結果を提示します。Jira や ServiceNow などの既存のチケットシステムからもアクセスできます

調査エージェントは、AWS サポートのサービスリンクロールを使用して AWS リソースから情報を収集します。このロールは AWS アカウントのセットアップ時に自動的に作成され、サポートツールが CloudTrail イベント、IAM 設定、EC2 の詳細、コストデータをクエリするために必要なアクセス権を提供します。エージェントが実行したアクションは、完全な監査可能性のために CloudTrail に記録されます。

調査エージェントは Security Incident Response に追加費用なしで利用できます。Security Incident Response は現在、毎月最初の 10,000 件の検出結果の取り込みをカバーする無料利用枠付きの従量課金を提供しています。それを超える検出結果は、ボリュームに応じて低減する料金で課金されます。この従量課金制のアプローチにより、ニーズの成長に合わせてセキュリティインシデント対応機能をスケールできます。

既存ツールとの連携

Security Incident Response のケースは、お客様が作成することも、サービスが自動的に作成することもできます。調査エージェントは新しいケースが作成されると自動的にトリガーされ、ケースはコンソール、API、または Amazon EventBridge 統合を通じて管理できます。

EventBridge を使用すると、GuardDuty、Security Hub、Security Incident Response 自体からのセキュリティイベントをルーティングする自動化されたワークフローを構築し、ケースを作成して対応計画を開始できます。これにより、検出から調査までのエンドツーエンドのパイプラインが実現します。調査エージェントが作業を開始する前に、サービスの自動トリアージシステムが GuardDuty およびサードパーティのセキュリティツールからのセキュリティ検出結果を Security Hub を通じて監視およびフィルタリングします。既知の IP アドレスや IAM エンティティなどのお客様固有の情報を使用して、予想される動作に基づいて検出結果をフィルタリングし、アラートボリュームを削減しながら、即座の対応が必要なアラートをエスカレーションします。これにより、調査エージェントは実際に調査が必要なアラートに集中できます。

まとめ

この記事では、AWS Security Incident Response の新しい調査エージェントが証拠収集と分析を自動化し、セキュリティイベントの調査に必要な時間を数時間から数分に短縮する方法を紹介しました。エージェントは、状況を正確に把握するための確認質問を行い、複数の AWS データソースに自動的にクエリを実行し、証拠を相関付け、完全な透明性と監査可能性を維持しながら、包括的なタイムラインと調査サマリーを提示します。

調査エージェントの追加により、Security Incident Response のお客様は、必要に応じて AWS セキュリティエキスパートの専門知識と監視に支えられた、AI を活用した自動化のスピードと効率性を得られるようになりました。

AI を活用した調査機能は、Security Incident Response が運用されているすべての商用 AWS リージョンで本日 (2025 年 11 月 21 日) から利用可能です。料金と機能の詳細、または開始方法については、AWS Security Incident Response 製品ページをご覧ください。