Amazon Web Services 한국 블로그

AWS Well-Architected Custom Lenses 발표: 내부 모범 사례로 Well-Architected 프레임워크 확장

2015년에 AWS Well-Architected Framework를 출시한 AWS는 아키텍처 모범 사례와 운영 우수성, 보안, 안정성, 성능 효율성, 비용 최적화 등의 원칙(pillar)에 대해 워크로드를 검토할 수 있도록 지원합니다. 2017년에는 서버리스 렌즈, SaaS 렌즈, AWS 파트너용 FTR(기초 기술 검토) 렌즈와 같은 특정 워크로드 유형을 최적화하기 위해 프레임워크를 ‘렌즈’라는 개념으로 확장했습니다. 2018년에는 AWS 솔루션스 아키텍트 없이도 언제든지 AWS 워크로드를 검토할 수 있도록 설계된 셀프서비스 도구인 AWS Well-Architected Tool을 출시했습니다.

오늘 업계, 운영 계획 및 내부 프로세스를 기반으로 기존 프레임워크를 보완하는 자체 모범 사례를 제공할 수 있는 AWS Well-Architected Tool의 새로운 기능인 AWS Well-Architected Custom Lenses의 정식 출시를 발표하게 되어 기쁩니다. Custom Lenses는 외부 스프레드시트나 서드 파티 시스템에 의존하지 않고도 AWS에서 워크로드를 측정하고 개선할 수 있는 통합 뷰 및 일관된 방법을 제공합니다.

이제 AWS Well-Architected Lenses 외에도 사용자 지정 렌즈를 생성 및 공유하여 워크로드 검토에 포함시켜 궁극적으로 조직의 요구 사항에 맞게 검토를 조정할 수 있습니다. 예를 들어 사용자 지정 렌즈를 정의하여 PCI 규정 준수, SOC 2 규정 준수 또는 기타 국가 규정 또는 산업 규정을 기준으로 워크로드를 검토할 수 있습니다. AWS 파트너는 다양한 산업 및 부문의 고객과 함께 워크로드를 검토할 때 사용자 지정 렌즈에 임시 모범 사례를 포함시켜 궁극적으로 검토 프로세스를 더 쉽고 빠르며 포괄적으로 수행할 수 있습니다.

새 Custom Lenses를 정의하는 방법

질문, 선택 사항, 유용한 리소스, 개선 계획, 위험 규칙을 정의하는 JSON 사전 설정 템플릿을 편집하여 새 사용자 지정 렌즈를 작성합니다.

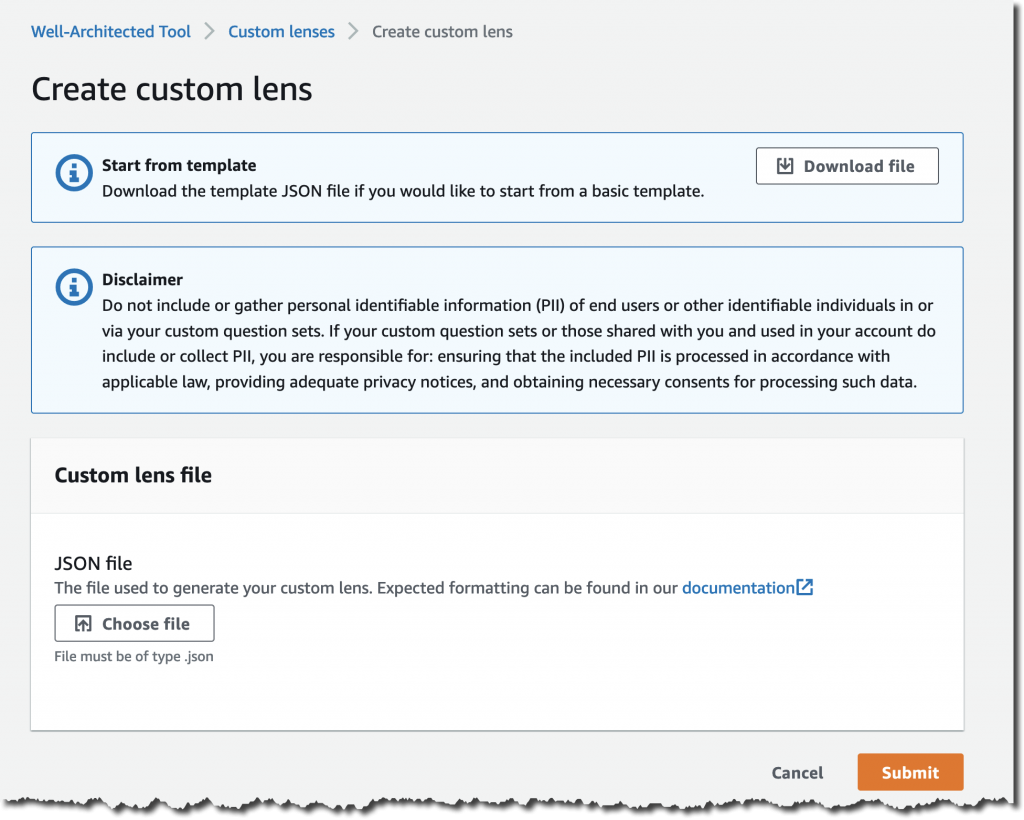

작동 방법: AWS Well-Architected Tool에서 템플릿을 다운로드하고, 로컬에서 작업한 다음, 다시 업로드합니다.

JSON 구조는 여러 개의 원칙(pillar)으로 구성됩니다. 각 원칙(pillar)에는 고유한 선택 사항과 위험 규칙이 각각 포함되어 있는 여러 질문이 포함될 수 있습니다.

JSON 파일의 내용은 다음과 같습니다.

{

"schemaVersion": "2021-11-01",

"name": "My Test Lens",

"description": "This is a description of my test lens.",

"pillars": [

{

"id": "pillar_red",

"name": "Red Pillar",

"questions": [

{

"id": "pillar_1_q1",

"title": "How do you get started with this pillar?",

"description": "Optional description.",

"choices": [

{

"id": "choice1",

"title": "Best practice #1",

"helpfulResource": {

"displayText": "This is helpful text for the first choice.",

"url": "https://aws.amazon.com"

},

"improvementPlan": {

"displayText": "This is text that will be shown for improvement of this choice."

}

},

{

"id": "choice2",

"title": "Best practice #2",

...

}

],

"riskRules": [

{

"condition": "choice1 && choice2",

"risk": "NO_RISK"

},

{

"condition": "choice1 && !choice2",

"risk": "MEDIUM_RISK"

},

{

"condition": "default",

"risk": "HIGH_RISK"

}

]

}

]

...

},

...

]

}JSON 파일을 제출할 준비가 되면 업로드를 진행합니다.

그리고 첫 번째 시도에서 완벽하게 하지 않으셔도 됩니다. 이를 개선하고 새 버전을 추가할 수 있습니다.

AWS Well-Architected Custom Lenses 활용

사용자 지정 렌즈 목록과 최신 버전은 새로운 Custom Lenses 섹션에서 확인할 수 있습니다.

각 사용자 지정 렌즈에는 소유자가 있으며 여러 AWS 계정과도 공유할 수 있습니다.

실크로드 검토에서 이 새로운 사용자 지정 렌즈를 사용하기 전에 먼저 사용자 지정 렌즈를 게시하고 버전을 할당해야 합니다.

렌즈 게시(Publish lens)를 선택하고 버전 이름(예: 1.0)을 입력합니다.

이제 새로운 워크로드 검토를 생성하고 기본 프레임워크 외에도 AWS 소유 렌즈와 사용자 지정 렌즈를 모두 적용할 수 있습니다.

워크로드를 검토하는 동안 AWS Well-Architected Tool에서 제공하는 것과 동일한 사용자 인터페이스를 사용하여 사용자 지정 렌즈의 각 원칙(pillar)과 질문을 살펴봅니다.

마지막으로, 사용자 지정 렌즈를 AWS 계정, IAM 사용자, IAM 역할 등 다른 AWS Identity and Access Management(IAM) 보안 주체와 공유할 수 있습니다.

오늘 무료로 이용 가능

Custom Lenses는 현재 AWS Well-Architected Tool을 사용할 수 있는 모든 AWS 리전에서 무료로 사용할 수 있습니다. 기존 Well-Architected Framework 및 AWS 소유 렌즈 외에도 최대 5개의 사용자 지정 렌즈를 정의하여 AWS 계정 전체에서 공유할 수 있습니다.

당사는 사용자의 요구 사항에 따라 작성 및 공유 경험을 개선하기 위해 사용자의 피드백을 받아 신속하게 적용하고자 합니다.

— Alex