Amazon Web Services ブログ

aws login で AWS への開発者アクセスをシンプルに

本ブログは 2025 年 11 月 19 日に公開された AWS Blog “Simplified developer access to AWS with ‘aws login’” を翻訳したものです。

AWS でのローカル開発用の認証情報の取得が、よりシンプルで安全になりました。新しい AWS Command Line Interface (AWS CLI) コマンド aws login を使用すると、長期アクセスキーを作成・管理することなく、AWS にサインアップした直後からすぐに構築を開始できます。AWS マネジメントコンソールで使用しているのと同じサインイン方法を利用できます。

このブログでは、新しい aws login コマンドを使用して、AWS CLI、AWS Software Development Kit (AWS SDK)、およびそれらを使用して構築されたツールやアプリケーション向けの一時的な認証情報をワークステーションに取得する方法を紹介します。

AWS へのプログラムによるアクセスを始める

以下のセクションで説明するように、AWS マネジメントコンソールのサインイン方法で aws login コマンドを使用できます。

シナリオ 1: IAM 認証情報 (ルートまたは IAM ユーザー) を使用する

ルートユーザーまたは IAM ユーザーのユーザー名とパスワードを使用してプログラムによるアクセス用の認証情報を取得するには、以下の手順を実行します。

- 最新の AWS CLI (バージョン 2.32.0 以降) をインストールします

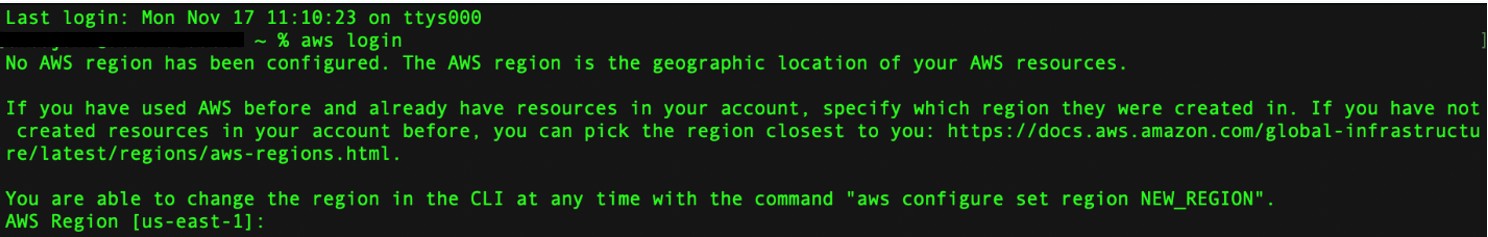

aws loginコマンドを実行します- デフォルトのAWS リージョン を設定していない場合、リージョンの入力を求められます (例: us-east-2、eu-central-1)。このプロンプトで一度入力すると、AWS CLI はその設定を記憶します。

図 1: AWS CLI のリージョンプロンプト

- AWS CLI がデフォルトのブラウザを開きます

- ブラウザウィンドウの指示に従います。

- すでに AWS マネジメントコンソールにサインインしている場合は、「Continue with an active session」(アクティブなセッションで続行) という画面が表示されます。

図 2: AWS サインイン – アクティブセッションの選択

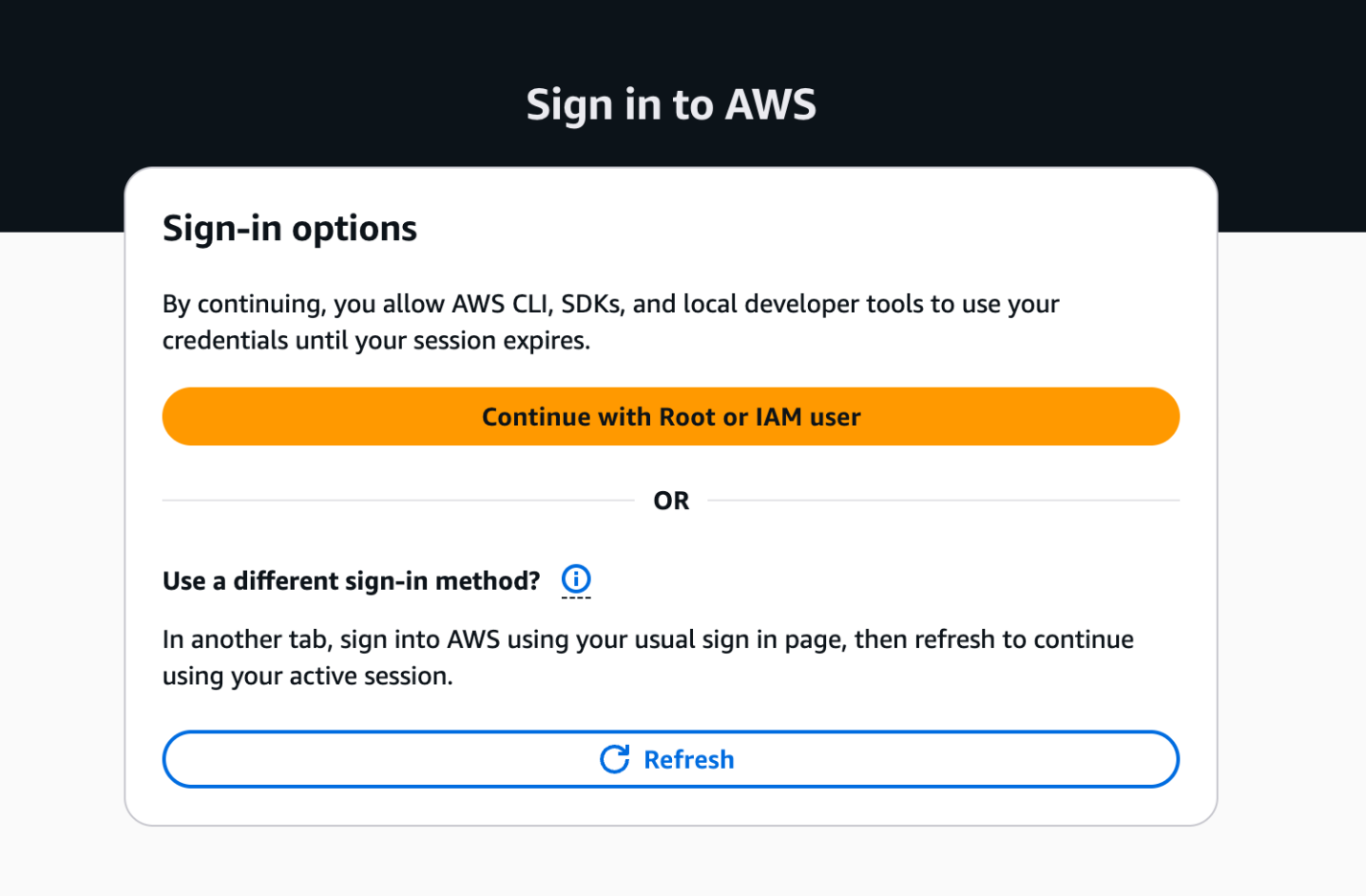

- AWS マネジメントコンソールにサインインしていない場合は、サインインオプションページが表示されます。「Continue with Root or IAM user」(ルートユーザーまたは IAM ユーザーで続行) を選択し、AWS アカウントにログインします。

図 3: AWS サインイン – サインインオプション

- すでに AWS マネジメントコンソールにサインインしている場合は、「Continue with an active session」(アクティブなセッションで続行) という画面が表示されます。

- 成功です!AWS CLI コマンドを実行する準備ができました。

aws sts get-caller-identityコマンドを試して、現在使用している ID を確認してください。

図 4: AWS サインイン – 完了

シナリオ 2: フェデレーションサインインを使用する

このシナリオは、組織の ID プロバイダーを通じて認証する場合に適用されます。フェデレーションで引き受けたロールのプログラムによるアクセス用の認証情報を取得するには、以下の手順を実行します。

- シナリオ 1 のステップ 1〜4 を完了してから、以下の手順に進みます

- ブラウザウィンドウの指示に従います。

- すでに AWS マネジメントコンソールにサインインしている場合、ブラウザにはフェデレーションサインインからコンソールへのアクティブな IAM ロールセッションを選択するオプションが表示されます。AWS マネジメントコンソールでマルチセッションサポートを有効にしている場合、最大 5 つのアクティブな AWS セッションを切り替えることができます。

図 5: AWS サインイン – アクティブな IAM ロールセッションの選択

- AWS マネジメントコンソールにサインインしていない場合、または別の IAM ロールの一時的な認証情報を取得したい場合は、別のブラウザタブで現在の認証メカニズムを使用して AWS アカウントにサインインします。ログインに成功したら、このタブに戻り、「Refresh」(更新) ボタンを選択します。コンソールセッションがアクティブセッションの下に表示されます

- すでに AWS マネジメントコンソールにサインインしている場合、ブラウザにはフェデレーションサインインからコンソールへのアクティブな IAM ロールセッションを選択するオプションが表示されます。AWS マネジメントコンソールでマルチセッションサポートを有効にしている場合、最大 5 つのアクティブな AWS セッションを切り替えることができます。

aws loginプロセスが正常に完了したら、AWS CLI に戻ります

選択したコンソールサインイン方法に関係なく、aws login コマンドによって発行された一時的な認証情報は、AWS CLI、AWS Tools for PowerShell、AWS SDK によって 15 分ごとに自動的にローテーションされます。これらの認証情報は、IAM プリンシパルに設定されたセッション期間 (最大 12 時間) まで有効です。セッション期間の制限に達すると、再度ログインするよう求められます。

図 6: AWS サインイン – セッションの有効期限

ローカル開発ツールを使用した AWS へのアクセス

aws login コマンドでは、プロファイルを使用して複数の AWS アカウントとロールを切り替えることができます。aws login --profile <PROFILE_NAME> でプロファイルを設定し、aws sts get-caller-identity --profile <PROFILE_NAME> でそのプロファイルを使用して AWS コマンドを実行できます。aws login によって発行された一時的な認証情報は、AWS CLI 以外でも使用できます。以下のツールでも利用可能です。

- AWS SDK: 開発に AWS SDK を使用している場合、SDK クライアントはこれらの一時的な認証情報を使用して AWS に認証できます

- AWS Tools for PowerShell:

Invoke-AWSLoginコマンドを使用します - リモート開発サーバー: ブラウザにアクセスできないリモートサーバーで

aws login --remoteを使用すると、ブラウザで AWS コンソールにアクセスできるデバイスから一時的な認証情報を取得できます -

新しいコンソール認証情報プロバイダーをサポートしていない古いバージョンの AWS SDK: これらの古い SDK を使用して構築されたソフトウェアは、AWS CLI の credential_process プロバイダーを使用することで、

aws loginによって提供される認証情報をサポートできます

IAM ポリシーによる aws login へのアクセス制御

aws login コマンドは、signin:AuthorizeOAuth2Access と signin:CreateOAuth2Token の 2 つの IAM アクションによって制御されます。SignInLocalDevelopmentAccess マネージドポリシーを使用するか、これらのアクションを IAM ポリシーに追加して、コンソールアクセス権を持つ IAM ユーザーと IAM ロールがこの機能を使用できるようにします。

AWS Organizations を使用していて、メンバーアカウントでのこのログイン機能の使用を制御したい場合は、サービスコントロールポリシー (SCP) を使用して上記の 2 つのアクションを拒否できます。これらの IAM アクションとそのリソースは、すべての関連する IAM ポリシーで使用できます。

AWS では、AWS Organizations で一元化されたルートアクセス管理を使用して、メンバーアカウントから長期ユーザー認証情報を排除することを推奨しています。この機能により、セキュリティチームは中央の管理アカウントから短期間でタスクが限定されたルートセッションを通じて特権タスクを実行できます。一元化されたルート管理を有効にしてメンバーアカウントのルートユーザー認証情報を削除すると、メンバーアカウントへのルートユーザーログインが拒否され、aws login を使用したルートユーザー認証情報によるプログラムによるアクセスも防止されます。ルートユーザー認証情報または IAM ユーザーを使用している開発者にとって、aws login は開発ツールに一時的な認証情報を提供し、有効期限のない長期アクセスキーに代わる安全な方法となります。

aws login を使用したプログラムによるアクセスのログ記録とセキュリティ

AWS サインインは AWS CloudTrail を通じて API アクティビティをログに記録します。CloudTrail には aws login 固有の 2 つの新しいイベントが追加されました。このサービスは、ユーザーがログインした AWS リージョンで AuthorizeOAuth2Access と CreateOauth2Token という 2 つの新しいイベント名を記録します。

以下は AuthorizeOAuth2Access イベントの CloudTrail サンプルです。

以下は CreateOAuth2Token イベントの CloudTrail サンプルです。

aws login コマンドは、認可コード傍受攻撃から保護するために、PKCE (Proof Key for Code Exchange) を使用した OAuth 2.0 認可コードフローを採用しています。これにより、AWS での開発を始めるために IAM ユーザーアクセスキーを設定する代わりとなる、安全な方法が提供されます。長期 IAM アクセスキーに代わる最新の認証アプローチについては、AWS Security Blog「IAM アクセスキーからの脱却: AWS におけるモダンな認証アプローチ」を参照してください。

まとめ

AWS ローカル開発用ログイン機能は、AWS へのプログラムによるアクセスにおいて長期認証情報の使用を排除するのに役立つ、デフォルトで安全な機能強化です。aws login を使用すると、AWS マネジメントコンソールへのサインインに使用しているのと同じ認証情報で、すぐに構築を開始できます。この機能は、すべての AWS 商用リージョン (中国と GovCloud を除く) で追加費用なしでご利用いただけます。

詳細については、AWS CLI ユーザーガイドの認証とアクセスのセクションをご覧ください。