亚马逊AWS官方博客

AWS Security Hub 现已正式推出,具有近乎实时的分析和风险优先级排序功能

如今,AWS Security Hub 已正式发布,改变了安全团队识别和应对 AWS 环境中的关键安全风险的方式。这些新功能首次在 AWS re:Inforce 2025 的 预览版中公布。Security Hub 会优先处理您的关键安全问题并统一安全操作,通过关联和丰富多项 AWS 安全服务之间的信号来帮助您进行大规模响应。Security Hub 提供近乎实时的风险分析、趋势、统一支持、简化的定价和自动关联功能,可将安全信号转换为切实可行的洞察。

部署多种安全工具的组织需要手动关联不同控制台上的信号,这会产生运营开销,从而延迟检测和响应时间。安全团队使用各种工具进行威胁检测、漏洞管理、安全态势监控和敏感数据发现,但是要从这些工具生成的调查发现中提取价值,需要大量的手动工作来了解各种关系并确定优先事项。

Security Hub 通过统一云安全操作的内置集成功能来应对这些挑战。Security Hub 适用于个人账户或整个 AWS Organizations 账户,可自动聚合与关联来自 Amazon GuardDuty、Amazon Inspector、AWS Security Hub 云安全态势管理(AWS Security Hub CSPM)和 Amazon Macie 的信号,并按威胁、漏洞、资源和安全覆盖范围对这些信号进行整理。这种统一方法减少了手动关联工作,帮助您快速发现关键问题,了解覆盖范围差距,并根据严重性和影响确定修复措施的优先顺序。

正式发布版本的新增内容

自预览版公告发布以来,Security Hub 添加了多项新功能。

历史趋势

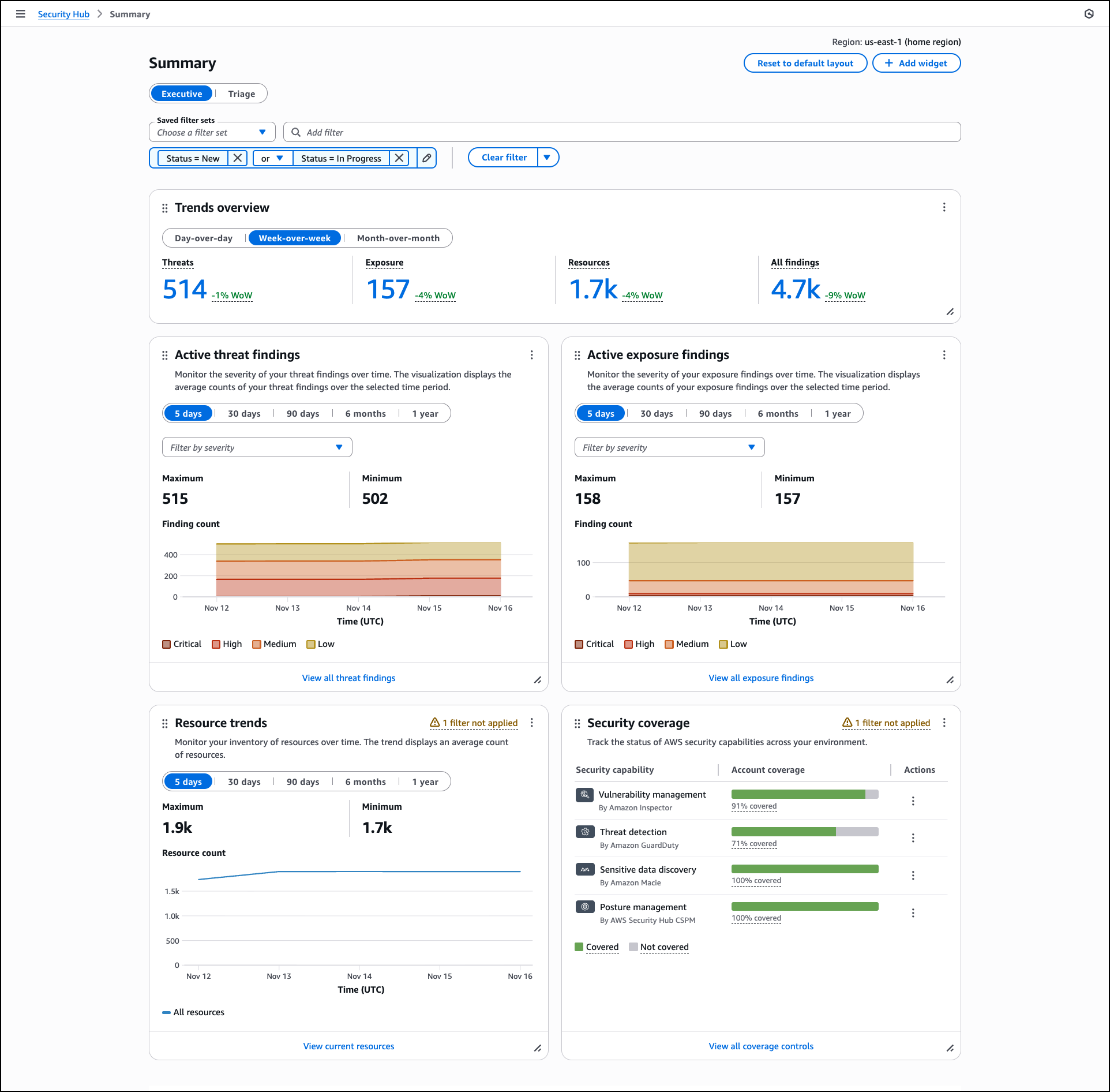

Security Hub 在摘要控制面板上提供趋势功能,可为整个组织的调查发现和资源提供长达 1 年的历史数据。“摘要”控制面板通过可自定义的小组件显示暴露、威胁、资源和安全覆盖范围的概览,您可以根据运营需求添加、移除和排列这些小组件。

该控制面板包含一个趋势概览小组件,该小组件可显示日环比、周环比及月环比对比的环比分析功能,帮助您跟踪安全状况是在改善还是降低。有效威胁调查发现、有效暴露调查发现和资源趋势的“趋势”小组件可提供可选时间段(包括 5 天、30 天、90 天、6 个月和 1 年)内平均计数的可视化效果。您可以按严重性级别(如严重、高、中和低)筛选这些可视化效果,并将鼠标悬停在特定时间点上查看详细计数。

摘要控制面板还包含各种小组件,用于显示按严重性排定优先级的当前暴露摘要、显示恶意或可疑活动的威胁摘要,以及按类型和相关调查发现整理的资源清单。

安全覆盖范围小组件可帮助您确定组织中安全服务部署的不足。此小组件可跟踪哪些 AWS 账户和区域启用了安全服务,帮助您了解哪些地方可能缺乏对威胁、漏洞、错误配置或敏感数据的可见性。此小组件会显示账户对安全功能的覆盖范围,包括 Amazon Inspector 的漏洞管理、GuardDuty 的威胁检测、Amazon Macie 的敏感数据发现以及 AWS Security Hub CSPM 的态势管理。覆盖范围百分比显示启用了 Security Hub 的 AWS 账户和区域中的哪些安全检查已通过或失败。

您可以将筛选器应用于小组件,使用适用于所有小组件的共享筛选器、对暴露和威胁数据使用调查发现筛选器,或对清单数据使用资源筛选器。您可以使用“与/或”运算符创建和保存筛选器集合,以定义安全分析的特定标准。控制面板自定义,包括保存的筛选器集合及小组件布局,会自动保存并一直保留在会话中。

如果您配置跨区域聚合,则摘要控制面板将包含从主区域查看时所有关联区域的调查发现。对于 AWS Organizations 中的委派管理员账户,数据包括管理员账户和成员账户的调查发现。自调查发现生成之日起,Security Hub 会保留趋势数据 1 年。1 年后,趋势数据将自动删除。

近乎实时的风险分析

Security Hub 现在可以近乎实时地计算暴露量,并提供来自 GuardDuty 的威胁关联以及现有漏洞和错误配置分析。当 GuardDuty 检测到威胁、Amazon Inspector 发现漏洞或 AWS Security Hub CSPM 发现错误配置时,Security Hub 会自动将这些调查发现关联起来,并更新相关联的暴露。这一技术进步可以即时反馈您的安全状况,帮助您快速发现新的暴露,并验证修复措施是否按预期降低了风险。

Security Hub 可关联 AWS Security Hub CSPM、Amazon Inspector、Amazon Macie、Amazon GuardDuty 和其他安全服务的调查发现,以识别可能导致安全事件的暴露。这种关联可以帮助您了解多个安全问题共同构成严重风险的情况。Security Hub 通过分析资源关联、潜在影响和信号之间的关系,利用上下文丰富安全信号。例如,如果 Security Hub 发现 Amazon Simple Storage Service(Amazon S3)存储桶中包含禁用版本控制、对象锁定和 MFA 删除功能的敏感数据,则修复任何组件都会触发自动计算,帮助您在不等待计划评估的情况下验证修复措施的效果。

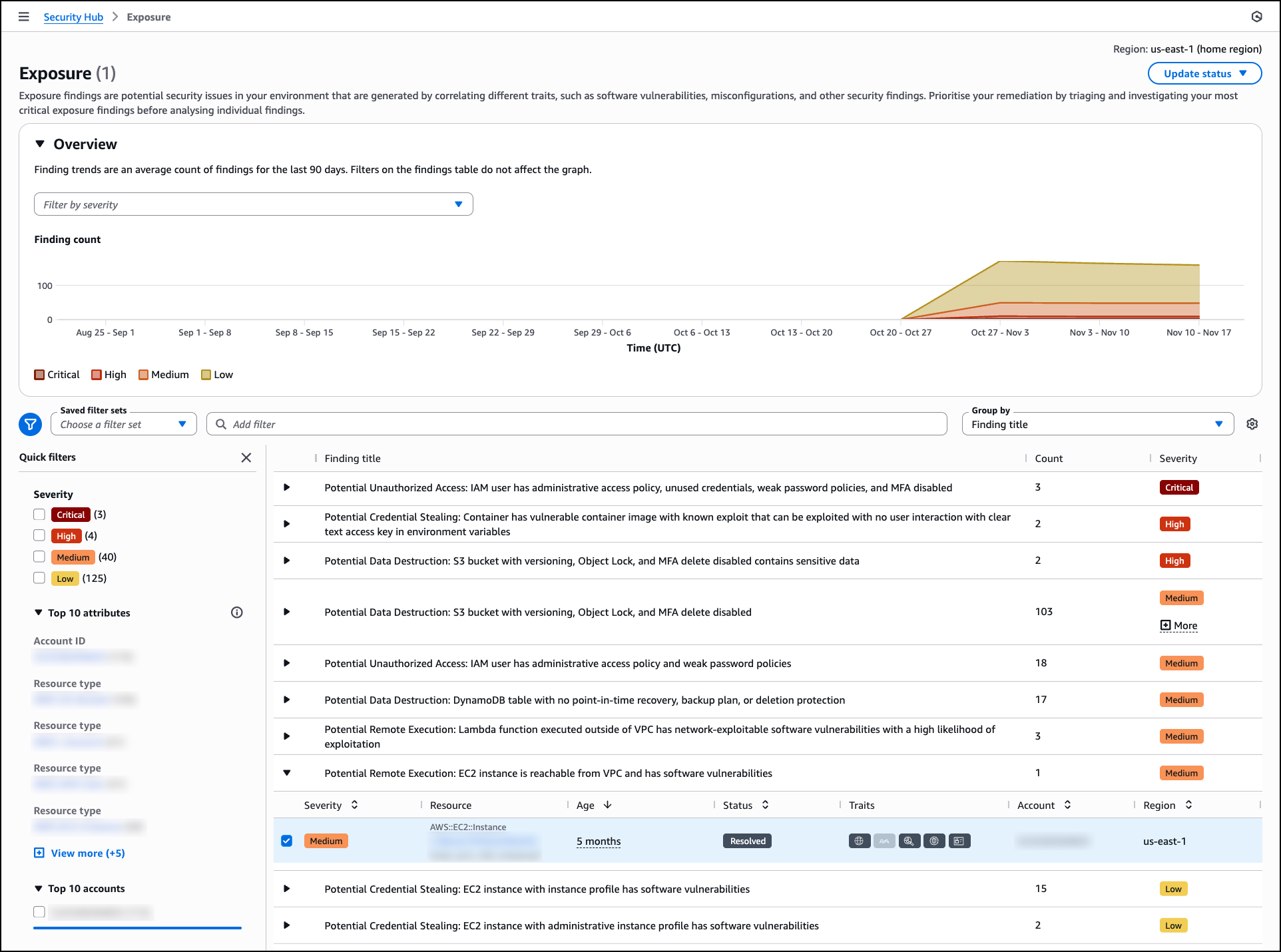

暴露页面按标题和严重性对调查发现进行整理,帮助您首先关注关键问题。该页面包含概览部分,其中的趋势图显示过去 90 天内的暴露调查发现平均计数,并按严重性级别划分。这种可视化效果可帮助您跟踪暴露状况随时间推移的变化,并确定安全风险模式。

暴露调查发现按标题分组,可展开的行显示受影响资源的计数和总体严重性。每个暴露标题都描述了潜在的安全影响,例如“潜在的数据销毁:禁用版本控制、对象锁定和 MFA 删除功能的 S3 存储桶”或“潜在的远程执行:可从 VPC 访问 EC2 实例并存在软件漏洞”。 您可以根据严重性级别(包括严重、高、中和低),使用已保存的筛选器集合或快速筛选器来筛选暴露。该界面还提供按账户 ID、资源类型和账户进行筛选的功能,帮助您快速缩小与基础设施特定部分相关的暴露的范围。

一旦获得调查发现,Security Hub 就会立即生成暴露信息。例如,当您部署可公开访问的 Amazon Elastic Compute Cloud(Amazon EC2)实例,Amazon Inspector 检测到高度可利用的漏洞,而 AWS Security Hub CSPM 识别出公共可访问性配置时,则 Security Hub 会自动关联这些调查发现以生成暴露信息,而无需等待计划评估。这种近乎实时的关联可以帮助您识别新部署资源中的关键风险,并在这些风险被利用之前采取行动。

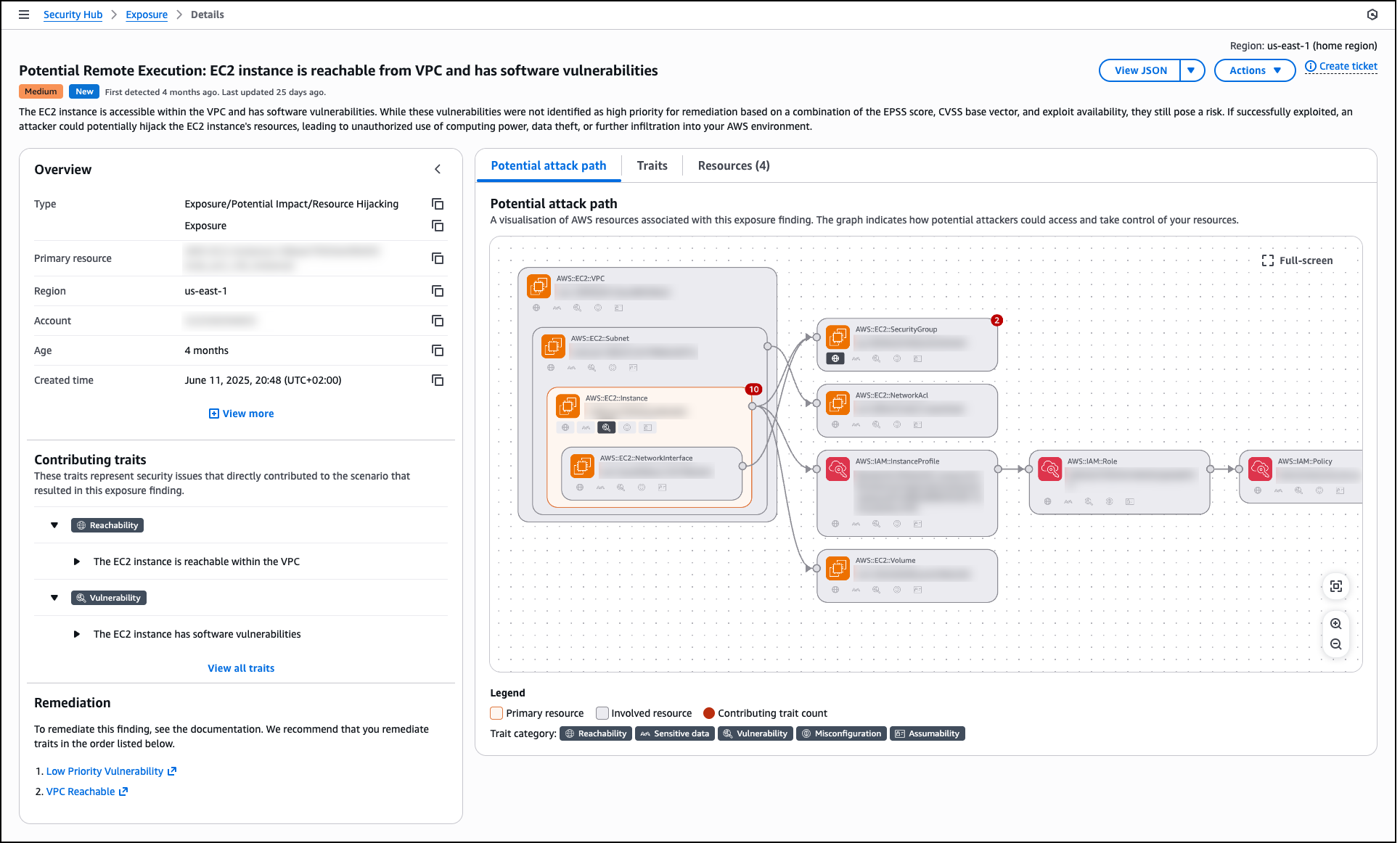

选择暴露调查发现后,详细信息页面会显示暴露类型、主要资源、区域、账户、年代和创建时间。概览部分显示代表直接导致暴露情况的安全问题的归因特征。这些特征按可访问性、漏洞、敏感数据、错误配置和可假设性等类别进行整理。

详细信息页面包含潜在攻击路径选项卡,该选项卡提供可视化图表,显示潜在攻击者可如何访问和控制您的资源。此可视化效果显示了主要资源(例如 EC2 实例)、相关资源(例如 VPC、子网、网络接口、安全组、AWS Identity and Access Management(IAM)实例配置文件、IAM 角色、IAM 策略和卷)以及归因特征之间的关系。该图可帮助您了解完整的攻击面,并确定需要调整哪些安全控制措施。

特征选项卡列出了导致暴露的所有安全问题,资源选项卡则显示所有受影响的资源。修复部分提供带有文档链接的优先级指导,并建议应先处理哪些特征以最有效地降低风险。通过使用此综合视图,您可以调查具体的暴露,了解安全风险的完整上下文,并在团队解决环境中的漏洞、错误配置和其他安全漏洞时跟踪修复进度。

经扩展的合作伙伴集成

Security Hub 支持与 Jira 和 ServiceNow 集成以实现事件管理工作流程。查看调查发现时,您可以在首选系统中直接从 AWS Security Hub 控制台创建票证,并自动填充调查发现的详细信息、严重性和建议的修复步骤。您还可以在 Security Hub 中定义自动化规则,根据您指定的标准(例如严重性级别、资源类型或调查发现类型),在 Atlassian 的 Jira Service Management 和 ServiceNow 中自动创建票证。这可以帮助您在不进行人工干预的情况下,将关键安全问题转发给事件响应团队。

Security Hub 的调查发现采用开放网络安全架构框架(OCSF)架构的格式,这是一种使安全工具能够无缝共享数据的开源标准。与 Security Hub 建立了 OCSF 格式集成的合作伙伴包括 Cribl、CrowdStrike、Databee、DataDog、Dynatrace、Expel、Graylog、Netskope、Securonix、SentinelOne、Cisco 旗下公司 Splunk、Sumo Logic、Tines、Upwind Security、Varonis、DTEX 和 Zscaler。此外,Accenture、Caylent、Deloitte、Optiv、PwC 和 Wipro 等服务合作伙伴可以帮助您采用 Security Hub 和 OCSF 架构。

Security Hub 还支持通过 Amazon EventBridge 实现自动化响应工作流程。您可以创建 EventBridge 规则,根据您指定的标准识别调查发现,并将其路由至 AWS Lambda 函数或 AWS Systems Manager Automation 运行手册等目标进行处理和修复。这可以帮助您以编程方式对调查发现采取行动,而无需手动干预。

现已推出

如果您目前使用 AWS Security Hub CSPM、Amazon GuardDuty、Amazon Inspector 或 Amazon Macie,则可以导航到 AWS Security Hub 控制台来访问这些功能。如果您是新客户,则可以通过 AWS 管理控制台启用 Security Hub,并配置适合工作负载的安全服务。Security Hub 会自动使用已启用服务的调查发现,在统一控制台中提供这些调查发现,并根据摄取的安全数据创建关联的暴露调查发现。

有关区域可用性,请访问按区域划分的 AWS 服务页面。包括近乎实时的暴露量计算和趋势功能,无需额外付费。Security Hub 使用基于资源的简化定价模式,整合了集成式 AWS 安全服务的费用。该控制台提供成本估算器,可帮助您在部署之前规划和预测 AWS 账户和区域的安全投资。有关功能、支持的集成和定价的详细信息,请访问 AWS Security Hub 产品页面和技术文档。