Amazon Web Services ブログ

VMware Cloud on AWS ハイブリッドネットワークデザインパターン

このブログは VMware Cloud on AWS Hybrid Network Design Patterns を翻訳したものです。

VMware Cloud on AWS は、マネージドサービスとして、 Amazon Web Services(AWS) のグローバルインフラにVMwareの Software-Defined Data Center(SDDC)を展開し、 vSphere ワークロードを利用できるようになります。 VMware と AWS が共同で開発した VMware Cloud on AWS は、真のハイブリッドクラウド体験をお客様に提供します。

VMware Cloud on AWS の導入で、お客様の SDDC とオンプレミスおよびクラウドネイティブサービスとの統合を支援し、拡張性と信頼性の高いハイブリッド接続の提供がより重要になってきています。また、お客様は、ネットワーク接続をグローバルに拡張し、ビジネス上の要求をシームレスにサポートできます。

VMware Cloud on AWS のお客様は、ネットワークの暗号化、ファイアウォールの統合、トラフィックのセグメント化など、準拠する必要のある追加のネットワークセキュリティ要件を持っています。

このブログ記事では、 VMware Cloud on AWS のハイブリッド・ネットワークのデザインパターンと考慮すべきポイントを探っていきます。お客様要件に対応する様々なネットワーク・アーキテクチャの設計オプションとユースケースについてまとめていきます。

AWS Direct Connect

AWS Direct Connect は、お客様の環境からAWSへの専用接続を提供するクラウド・ネットワーキングサービスです。 AWS Direct Connect を利用して、AWS とお客様のオンプレミスとの間に、柔軟なコネクションタイプと 50Mbps から 100Gbps までの速度で、セキュアのプライベートな接続を確立できます。よって、インターネットの接続よりも安定したネットワーク・パフォーマンス、スループットの向上、 DTO(Data Transfer Out) コストの削減を実現します。

これらの理由から、お客様は AWS Direct Connect を導入して、オンプレミス環境と VMware Cloud on AWS の SDDC およびクラウドネイティブサービスとの接続が推奨されます。ベストプラクティスを用いてVMware Cloud on AWSにDirect Connect接続を構築する方法については、こちらのAWSブログ記事 をご参照ください。

Private Virtual Interface (プライベート VIF)

AWS Direct Connect 接続 では、業界標準の 802.1Q VLAN を使用して、仮想インターフェース(VIF)という物理リンク上に最大 50 の論理パーティションを作成することができます。これには、プライベート VIF、パブリック VIF、トランジット VIF が含まれます。

単一のSDDCと複数の Amazon Virtual Private Cloud (Amazon VPC) を含む小規模なクラウドフットプリントを持つお客様の場合、オンプレミス環境との接続を確立するために、すべての VPC と SDDC に対して1つのプライベート VIF を作成し、割り当てます。

プライベート VIF は、カスタマーゲートウェイと VPC 内の Virtual Private Gateway との間に確立されます。VMware Cloud on AWS の場合、プライベートVIFは、SDDC をホストする VMware が管理するシャドー VPC 内の Virtual Private Gateway で終端されます。プライベート VIF 上に確立された BGP(Border Gateway Protocol) セッションは、オンプレミスと AWS クラウド間の経路の学習と広告に使用されます。

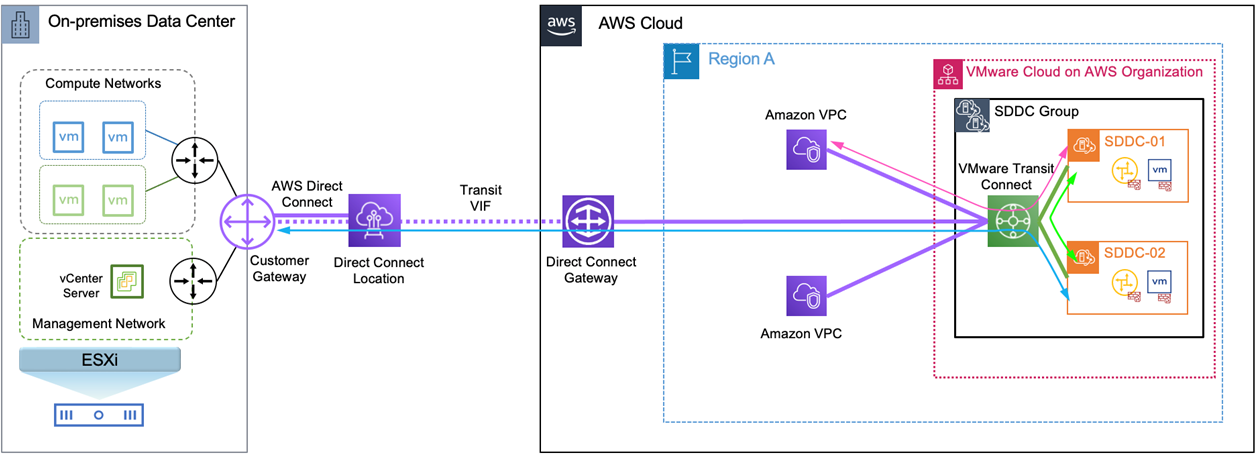

図1 – プライベート VIF を用いた VPC と SDDC の接続

このデザインはシンプルなプライベート接続を提供しますが、AWS リージョン内の VPC 間や VPC から SDDC への推移的なルーティング機能は用意されておりません。そのため、遅延が大きくなり、カスタマーゲートウェイでスループットがボトルネックとなる可能性があります。

さらに、各プライベート VIF は個別の BGP セッションを必要となるため、この設計では管理オーバーヘッドが増え、ネットワーク全体のスケーラビリティが制限されます。

Transit Virtual Interface (トランジットVIF)

よりスケーラブルなネットワーク設計を実現するために、お客様は複数のプライベート VIF の代わりにトランジット VIF を導入することができます。これはすべてのDirect Connect 接続タイプおよび速度でサポートされています。この場合、トランジットVIF上で単一の BGP セッションが確立され、Direct Connect Gateway で終端します。このセッションは、 VPC 間およびオンプレミスと同じ AWS リージョン内の VPC 間で推移的なルーティングを提供するAWS Transit Gatewayに関連付けられます。

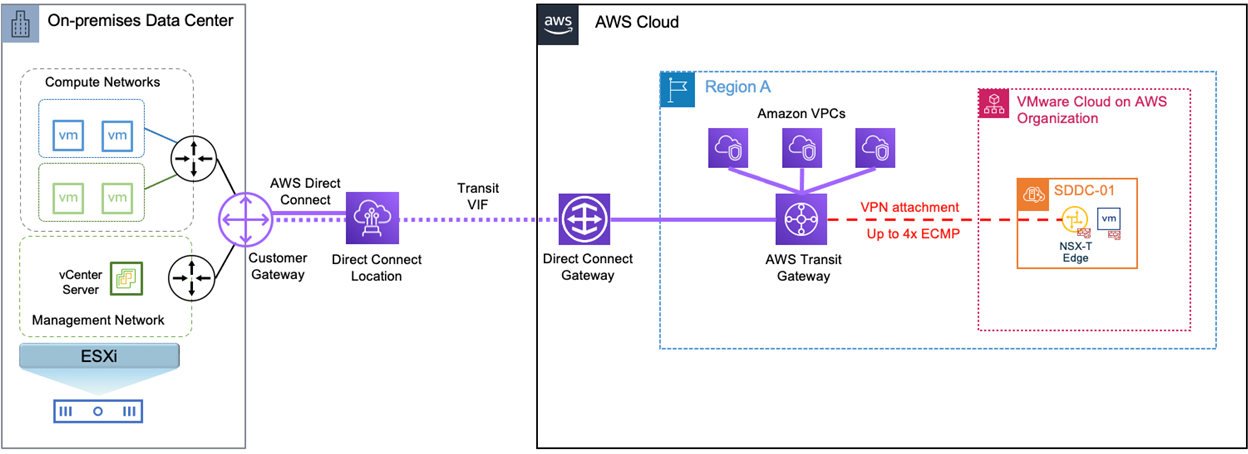

さらに、VPN アタッチメントを使用して、SDDC の NSX Edgeアプライアンス と AWS Transit Gateway の間で仮想プライベートネットワーク(VPN)を確立することができます。AWS Transit Gateway は、同じ トランジットVIF を使用して SDDC、VPC、およびオンプレミスとの間でトラフィックをルーティングできるようになりました。NSX Edge では、ECMP(Equal-Cost Multi-Path) による最大 4 本のルートベース IPsec VPN トンネルがサポートされており、帯域幅と耐障害性が向上します。

図2 – トランジットVIF を用いた Transit Gateway による VPC と SDDC の接続。

広帯域の接続を必要とする複数の SDDC をお持ちのお客様は、VMware Transit Connect を活用して、SDDC 間の高速通信を実現することができます。

Transit Connect は、VMware が管理するAWS Transit Gateway ソリューションで、SDDC グループ内の SDDC を相互接続し、Direct Connect Gateway を介してオンプレミスへの弾力性のある接続を確立します。VPN 管理のオーバーヘッドをなくし、各 SDDC のルートテーブルへの自動ルート伝播により、大規模なネットワーク運用を簡素化できます。

しかし、VMware Transit Connect は SDDC 内のリソースから発信された、またはリソースに向けられたトラフィックフローのみをサポートしていることに注意してください。下図に示すように、VPC 間のフローや VPC とオンプレミス間のトラフィックはすべて VMware Transit Connect でドロップされます。

図4 – Transit Connect がサポートしないフローパターン

AWS 内のスケーラブルなネットワーク・アーキテクチャ

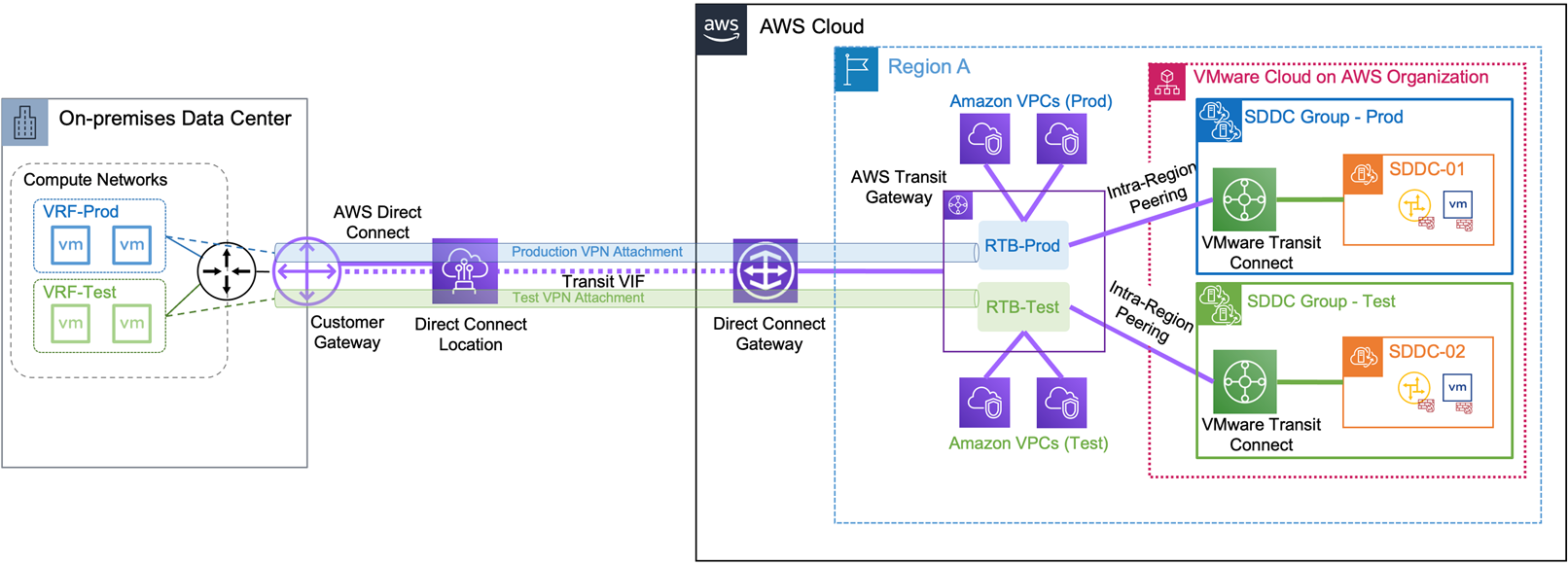

AWS Transit Gateway のリージョン内ピアリングの活用

AWS re:Invent 2021 において、VMware Transit Connect のフロー制限を解決できるAWS Transit Gateway リージョン内ピアリング を発表しました。この新機能は、AWS Transit Gateway と VMware Transit Connect 間のリージョン内ピアリングを用いて、VPC とトランジット VIF からの外部接続を SDDC グループにも接続します。

VPC 間および VPC からオンプレミスへのトラフィックは、VMware Transit Connect の制限をバイパスして、AWS Transit Gateway で直接ルーティングされるようになります。SDDC から VPC、SDDC からオンプレミスへのトラフィックは、VMware Transit Connect を経由し、AWS Transit Gateway リージョン内ピアリング・アタッチメントを経由します。

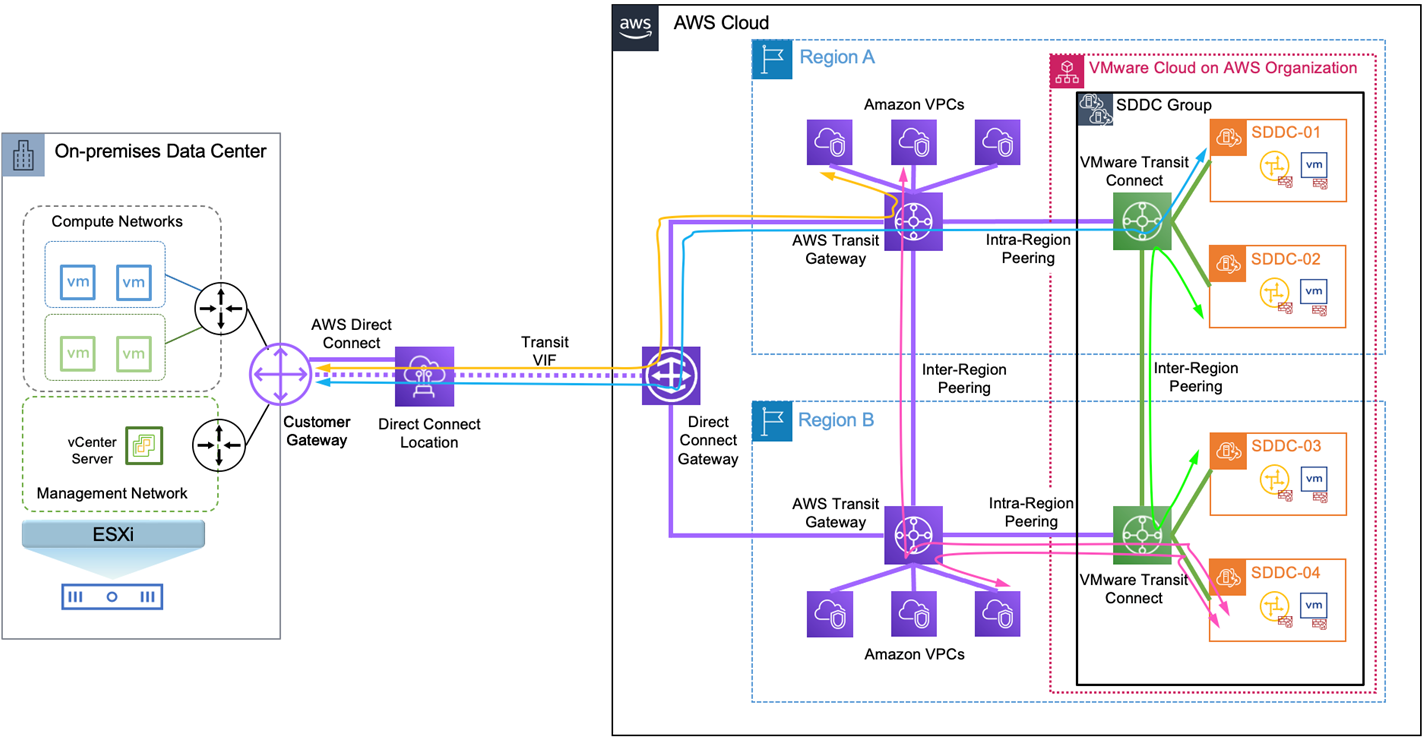

図5 – リージョン内ピアリングを利用した AWS Transit Gateway と VMware Transit Connect の接続

AWS Transit Gateway リージョン間ピアリングによるマルチリージョンへの展開

複数のAWSリージョンに複数の SDDC や VPC をお持ちのお客様は、Transit Gateway のリージョン間ピアリング機能を利用して、ハイブリッド接続を容易にグローバルに拡張できます。AWS Direct Connect Gateway はグローバルリソースであり、最大3つの Transit Gateway と関連付けられ、既存のトランジット VIF を介して複数の AWS リージョンとオンプレミス間の接続を確立することが可能です。

さらに、Transit Gateway のリージョン内およびリージョン間のピアリングを組み合わせることで、同一または異なるAWSリージョン間の SDDC、VPC、オンプレミス間の接続を構築することができます。次の図は、同じ Direct Connect 接続を共有するマルチリージョン展開における複数のトラフィックフローを示しています。

図6 – マルチリージョン展開の VPC と SDDC における Direct Connect 接続共有

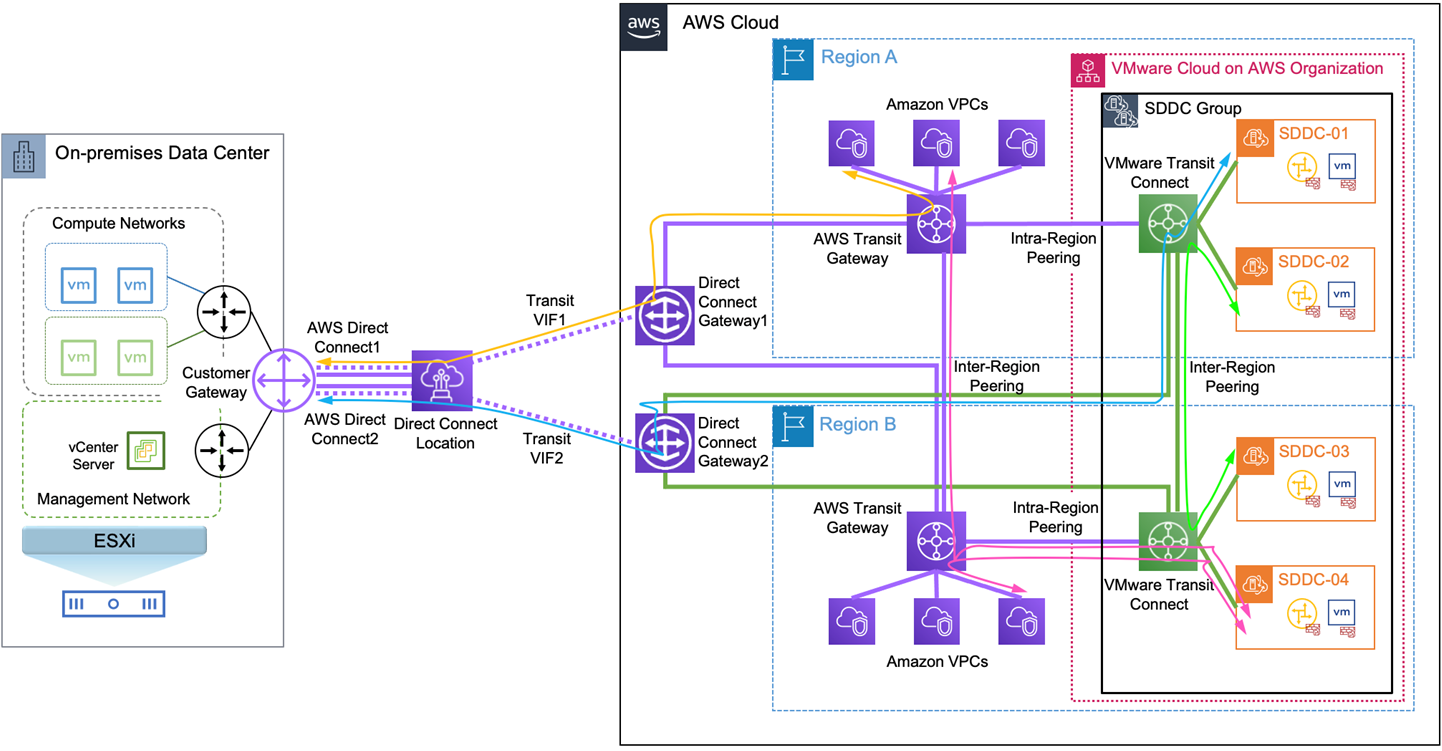

オンプレミスと SDDC 間のレイテンシーを重視するお客様や、SDDC グループへの専用アップリンクをご希望のお客様は、VMware Transit Connect の接続用に、別のトランジット VIF で Direct Connect 接続を導入することができます。

図7 – マルチリージョン展開で VPC と SDDC における個別の Direct Connect 接続

このデザインにより、SDDC からオンプレミスへのトラフィックを別の Direct Connect Gateway とトランジット VIF にオフロードし、リージョン内ピアリングでの潜在的なボトルネックを軽減できます。また、最大限のスケーラビリティを実現し、各リージョンの SDDC は VPC 内のリソースにアクセスするために最大 50 Gbpsの帯域幅を確保します。

ネットワーク暗号化

お客様によっては、機密性の高いワークロードを SDDC に移行する予定で、転送中のデータ暗号化が必要な場合があります。この場合、インターネット経由、または AWS Direct Connect のパブリック VIF 上に IPsec VPN を構築することで、より信頼性と一貫性のあるパフォーマンスを実現することができます。

オンプレミスのゲートウェイから各 SDDC ではなく、AWS Transit Gateway に集約型の VPN トンネルを実行し、リージョン内ピアリングを使用して SDDC にトラフィックを流し込むことが推奨されます。各 IPsec トンネルは最大 1.25 Gbps のスループットを提供し、お客様は ECMP を活用して AWS Transit Gateway への VPN スループット を最大 50 Gbpsまで拡張することができます。このデザインにより、個々の SDDC に VPN トンネルを確立する際の管理オーバーヘッドを削減し、VMware Transit Connect での VPN 制限 を回避できます。

2022年6月、AWS は、パブリック IP アドレスを必要とせず、トランジット VIF 上でオンプレミスと AWS 間の Direct Connect トラフィックを暗号化する代替オプションを提供するプライベート IP VPN 機能 を発表しました。この機能により、お客様の全体的なセキュリティが改善され、ネットワーク・プライバシーの強化が可能になります。さらに、お客様はプライマリ・パスとして Direct Connect 上のプライベート IP VPN を利用し、バックアップ・パスとしてインターネット上の VPN を利用する柔軟性も備えています。

図8 – プライマリ・パスとしてプライベート IP VPN を使い、VPN over Internet をバックアップとして利用

2021年 MACsec セキュリティ(IEEE 802.1AE)の導入に伴い、AWS Direct Connect は、利用するロケーションで 10Gbps または 100Gbps 専用接続を利用しているお客様向けに、新しい暗号化オプションを提供するようになりました。本リリースにより、AWS Direct Connect は、レイヤー2でのフレームのエーテルタイプとペイロードを暗号化することで、ネイティブなポイント・ツー・ポイント・リンク保護を実現します。

MACsec 暗号化には以下のような利点があります。

- 機密性と完全性を保証し、中間者スヌーピングやパッシブ盗聴などの脅威からイーサネットリンクを保護します。

- 暗号化されたデータはニアラインのレートで送信されます。

- オープンスタンダード – 複数のベンダーがサポートする IEEE 802.1ae 標準。

- 複数の IPsec VPN トンネルを管理する複雑さを回避できます。

図9 のように、MACsec 暗号化は AWS Direct Connect デバイスとカスタマー・ゲートウェイとの間のレイヤー2で透過的に実現されます。VPN オーバーレイは必要なく、すべてのレイヤー3以上のペイロードは AWS ネットワークに入る前に完全に暗号化されます。

図9 – Direct Connectでの MACsec 暗号化

ネットワークセキュリティとセグメンテーション

AWS Transit Gateway リージョン内ピアリングを活用し、お客様はセキュリティVPCをSDDCグループと統合し、トラフィックを集中的にインスペクトすることが可能です。Gateway Load Balancer を用いて、高可用性と拡張性を備えた AWS Network Firewall サービス またはサードパーティのファイアウォールサービスをセキュリティVPCに導入できます。

このデザインでは、以下のトラフィック・フローをセキュリティVPCを使用してインスペクトすることができます。

- SDDC と VPC との間

- SDDC とオンプレミスとの間

- SDDC とインターネットとの間

- VPC と VPC との間

- VPC とオンプレミスとの間

- VPC とインターネットとの間

同じ SDDC グループ内の SDDC 間の east-west トラフィック・インスペクションは、現在サポートされていないことに注意してください。ファイアウォールの導入モデルやベストプラクティスの詳細は、以下の AWS ブログ記事をご確認ください。

- Deployment models for AWS Network Firewall

- Centralized inspection architecture with AWS Gateway Load Balancer and AWS Transit Gateway

図10 – セキュリティ VPC との連携によるトラフィック・インスペクションの一元化

ネットワーク暗号化の利用に加えて、もう一つの可能なシナリオは、プライベートIP VPNを使用してトラフィックをセグメント化することです。オンプレミス virtual routing and forwarding instances(VRF) ごとにプライベートIP VPN アタッチメントを作成することで、異なる VRF を Transit Gateway に拡張することができます。

以下の例では、本番環境と非本番環境用に2つの別々の Transit Gateway ルートテーブルが作成されていることがわかります。本番用 VPC、本番用 VPN アタッチメント、本番用 Transit Connect からのリージョン内ピアリングは関連付けられ、本番用ルートテーブルに伝搬されます。

同様の構成が非本番用ルートテーブルにも適用されます。これにより、オンプレミスの VRF から VPC、 SDDC まで、対応する環境ごとにエンド・ツー・エンドのネットワークセグメンテーションが実現します。

図11 – プライベート IP VPN によるトラフィックの分離

Connected VPC

VMware Cloud on AWS のお客様は、SDDC を AWS のネイティブサービスとシームレスに統合することができます。SDDC のオンボーディング・プロセスでは、お客様は指定された VPC(Connected VPC と呼ばれる) への高帯域幅かつ低レイテンシーの接続を確立できます。この接続性は、VMware が管理するシャドウ・アカウントの NSX Edge アプライアンスと、お客様が管理するアカウントの Connected VPC 内のサブネットの間で、クロスアカウント Elastic Network Interface (X-ENI)を使用して確立されます。

SDDC と接続 VPC 間のデータ転送は、SDDC と宛先のネイティブサービスが同じ AWS Availability Zone (AZ) に配置する限り、データ転送費用はデータ転送費用はは発生いたしません。

また、1つの統合 Connected VPCを使用して、複数のSDDCとのネイティブサービスの共有を簡素化することができます。さまざまなSDDCで実行され、 Connected VPCでホストされているネイティブサービスにアクセスする仮想マシン(VM)ワークロードは、VMware Transit Connectを経由する代わりにX-ENIを利用します。運用効率が向上し、データ転送コストを最小化することができます。この ホワイトペーパー で説明されているように、各 SDDC の X-ENI サブネットで /26-CIDR ブロックを予約することが推奨されています。

次の例では、AZ1 に本番用SDDCを、AZ2 にディザスター・リカバリー(DR)用 SDDC を配置しています。両方の SDDC は、SDDC がいる AZ の別々のサブネットに接続された X-ENI を介して、同じ Connected VPC に接続されています。

ベストプラクティスとして、 Connected VPC の Amazon FSx や Amazon Relational Database Service (Amazon RDS) などのネイティブサービスでマルチAZのサポートを有効にしています。これにより、AZ障害時に DR SDDC にフェイルオーバーした後も、VM ークロードが X-ENI を介してこれらのサービスにアクセスできることが保証されます。さらに、これらのネイティブサービスのアクティブなインスタンスは、通常運用のクロスAZ データトラフィックを避けるために、本番 SDDC と同じ AZ に構成される必要があります。

その他の考慮事項

AWS Direct Connectは、VMware Cloud on AWS と クラウドネイティブ環境とのハイブリッド接続を確立するための基礎となる柱です。デバイスやコロケーションに対する耐障害性を向上するために、複数の AWS Direct Connect ロケーションからの接続を利用する事を強くお勧めします。AWS Direct Connect を使用してさまざまなレベルの耐障害性を実現するための AWS Direct Connect の回復性に関する推奨事項 をご覧ください。

Amazon Aurora などの重要なサービスへの低レイテンシーアクセスや、SDDCから Amazon Simple Storage Service (Amazon S3) へのバックアップなどのI/O集中型アプリケーションの要件がある場合、アプリケーションのパフォーマンスを向上し、データ転送コストを最適化するために、Connected VPC にこれらのサービスを展開することが推奨されます。

最近のデータ転送料金の値下げ発表 により、同じ AWS リージョン内で AZ 跨いだAWS PrivateLink、 AWS Transit Gateway、 AWS Client VPN のデータ転送が無料になりました。これにより、お客様は SDDC 間のデータ転送、 VMware Transit Connect や AWS Transit Gateway を経由して異なる AZ 間の AWS ネイティブサービスにアクセスする際に、さらなるコスト削減を実現できます。

まとめ

このブログ記事では、AWS のネットワーク構成を活用し、オンプレミスと AWS サービスと SDDC に相互接続するためのVMware Cloud on AWSハイブリッド・ネットワークのデザインパターンとまとめました。

より詳しく学ぶには、以下の追加リソースを確認することをお勧めします。

- VMware Cloud on AWS

- AWS Direct ConnectとVMware Cloud on AWSの統合

- VMware Cloud on AWS のネットワーク接続をグローバルにスケーリング

- VMware Cloud on AWS – ネットワーキング・リファレンス・アーキテクチャ

翻訳はソリューションアーキテクトの丁 亜峰(Yafeng Ding)が担当しました。原文はこちらです。