Amazon Web Services ブログ

AWS Direct ConnectとVMware Cloud on AWSの統合

AWSでSr. Partner Solutions Architectを務めるSchneider Larbiによる記事です。

|

VMware Cloud on AWSは、AWSグローバルインフラストラクチャ上でVMware vSphereワークロードを実行できます。つまり、VMware Cloud on AWSが利用可能なすべてのAWSリージョンでvSphereワークロードを実行できます。

お客様は、ワークロードの一部をオンプレミス稼働させ、一部をVMware Cloud on AWSで稼働させるハイブリッドクラウドアーキテクチャの実装を選択する事ができます。

ハイブリッド実装において、お客様がオンプレミスとVMware Cloud on AWSネットワーク間の通信を許可するように接続を設定する設計パターンが見られます。

お客様は、ハイブリッドクラウド接続を実装するために、仮想プライベートネットワーク (VPN)やAWS Direct Connectなどのさまざまな方法を使用します。

本稿では、お客様がAWS Direct Connectを活用して、どうオンプレミスのVMwareインフラストラクチャとVMware Cloud on AWS間のハイブリッド接続を確立するか、AWS Direct Connectで耐障害性を達成する為のベストプラクティス、そして私たちがなぜそれを推奨するかについて説明します。

VMware Cloud on AWSとAWS Direct Connectの統合方法を理解するには、VMware Cloud on AWSの基本となるネットワークアーキテクチャを理解する必要があります。

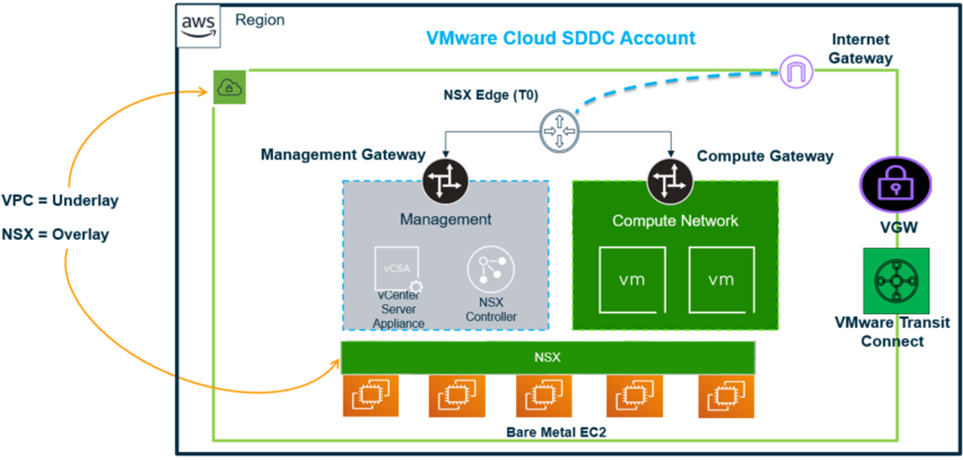

以下のアーキテクチャは、VMware Cloud on AWS Software Defined Data Center(SDDC)のネットワークアーキテクチャの概要を示しています。

図1 — VMware Cloud on AWSの基本ネットワーク

すべてのSDDCは、AWSリージョン内のAmazon Virtual Private Cloud (VPC)にデプロイされます。これにより、SDDCをvSphereワークロードを実行するための専用ネットワークに配置することができ、VPCは、ベアメタルホストの物理アップリンクと連携する、Software Defined Network構成になります。

VMwareのSoftware Defined NetworkシステムであるNSX-Tは、SDDC上でオーバーレイネットワークとして導入され、SDDCの管理ワークロードおよびコンピューティングワークロードの接続性を提供します。

図1は、他2つのVPC構成である仮想プライベートゲートウェイ(VGW)とVMware Transit Connectを示しています。これらのコンポーネントにより、AWS Direct Connectは、VPCアンダーレイネットワーキングを介してVMware Cloud on AWS SDDCと統合できます。

AWS Direct Connectが重要な理由

AWS Direct ConnectとVMware Cloud on AWSをご利用のお客様は、VMware Cloud on AWSとオンプレミスの間で一貫したネットワークパフォーマンスなど、さまざまな利点が享受できます。

AWS Direct Connect経由でデータを送信する場合、VMware Cloud on AWSとオンプレミス間のデータ転送費用を削減する事も可能です。

AWS Direct Connectによるハイブリッド接続では、AWS Direct Connect暗号化オプションを活用し、転送中のデータを保護する事も可能です。10 Gbpsと100 Gbpsの接続では、指定されたロケーションにおいて、ネイティブなIEEE 802.1AE (MACsec) によるポインツーポイントの暗号化がご利用になれます。

また、AWS Direct Connectでは、お客様が必要とする接続速度に基づいて、柔軟な接続オプションが提供されます。

最後に、AWS Direct Connectは、SDDCとオンプレミスのVMwareワークロード間での重要なvSphereの機能を利用可能にします。たとえば、仮想マシンのライブ移行(ハイブリッドvMotion)の機能や、VMware Transit Connectを使用して大規模な接続を実装する機能などです。

Fこれらの理由から、VMware Cloud on AWSを使用してクラウドでvSphereワークロードを実行するお客様には、AWS Direct Connectを強くお勧めします。

どのように機能しますか?

AWS Direct Connectを使用すると、オンプレミスからAWSへのプライベートかつ専用のネットワーク接続を確立できます。本質的には、お客様データセンターから、関連するAWSリージョン内のAWSアベイラビリティーゾーン (AZ)へのプライベートネットワーク回線です。

AWS Direct Connectルーターは、AWS Direct ConnectロケーションまたはDirect Connect Point of Presence(PoP)と呼ばれるコロケーション施設で接続する他のパートナーまたはお客様のルーターと相互接続します。

ほとんどの場合、相互接続は、AWS Direct Connect POPのお客様ルーターと、特定のAWSリージョンに接続するAWS Direct Connectルーターとの間で行われます。

図2 — VMware Cloud on AWSとAWS Direct Connectの実装

以下に示すように、お客様は、オンプレミス環境からPOPのAWS Direct Connectルーターに直接接続することもできます。

図3 — オンプレミスルーターとAWS Direct Connectのデプロイ

上記2つの接続モデルは、すべてVMware Cloud on AWSでサポートされています。

仮想インターフェイスの統合

AWS Direct Connectの物理ネットワーク接続が設定されると、お客様は仮想インターフェイス(VIF)と呼ばれる論理ネットワークを作成し、オンプレミスとVMware Cloud on AWS間でネットワークトラフィックを転送します。

現在、AWS Direct Connectでは、プライベート仮想インターフェイス、パブリック仮想インターフェイス、トランジット仮想インターフェイスの3種類のVIFがサポートされています。

これらの仮想インターフェイスがVMware Cloud on AWSでどのように機能するかを見てみましょう。

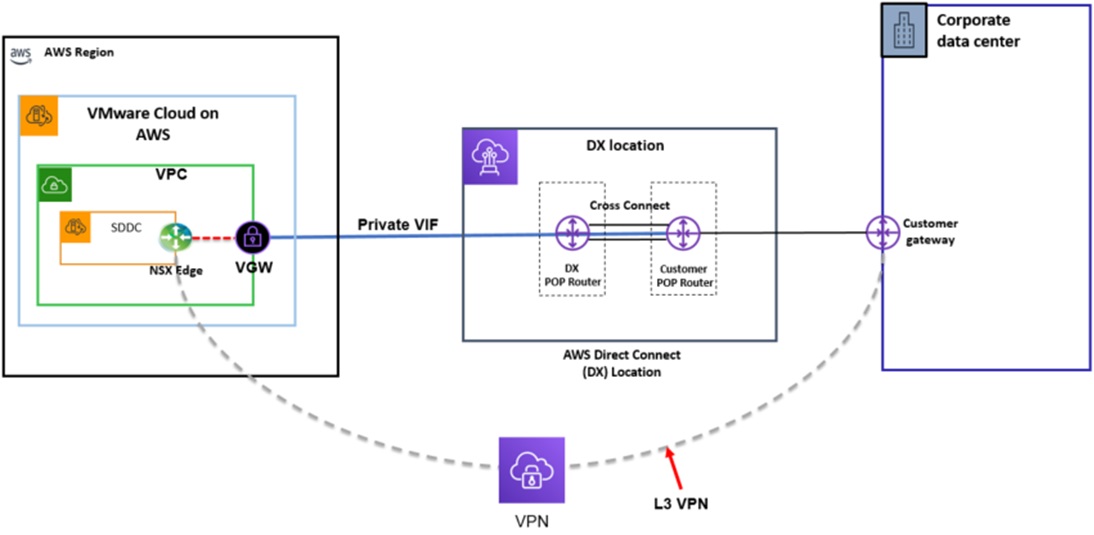

プライベート仮想インターフェイス(プライベートVIF)

プライベート仮想インターフェイスを使用すると、AWSリージョン内のVPCへの専用ネットワーク接続が可能になります。つまり、お客様のオンプレミスネットワークデバイスとAWS側のVirtual Private Gatewayでネットワークの終端がされます。

VGWはVPCの一部分であり、AWSが管理するVPN接続とDirect Connect接続のために、エッジルーティングを提供します。

これにより、SDDCをホストするVPCのVGWでAWS Direct ConnectのプライベートVIFを終端できます。

また、プライベートIPアドレスをプライベート仮想インターフェイス経由でVGWにルーティングすることもできます。これらのルート情報は、オンプレミスのルートをSDDCにアドバタイズしたり、SDDCのルートをオンプレミスにアドバタイズする事が可能なNSX Edgeアプライアンスに伝播されます。

プライベートVIFは、オンプレミスとSDDC間のルーティングのためのBorder Gateway Protocol (BGP)をサポートします。このインターフェイスタイプは、パブリックインターネットを経由せずにオンプレミスからVMware Cloud on AWSヘプライベートIPスペースを使用してネットワークトラフィックをプライベートにルーティングしたい場合に使用いたします。

さらに、オンプレミスとVMware環境間でワークロードを移行するvMotion機能の為にプライベートVIFを使用できます。この仮想インターフェイスタイプを使用しないと、オンプレミスとSDDC間でvMotion機能を使用できません。

図4 — VMware Cloud on AWSとプライベートVIFの統合

AWSパブリックエンドポイントサービスには、プライベートVIF経由でアクセスできないことにご注意下さい。お客様がパブリックエンドポイントサービスにルーティングする必要がある場合は、VMware Cloud on AWS SDDCで異なるインターフェイスタイプを設定する必要があります。

プライベートVIFは、AWSマネジメントコンソールとSDDCコンソールから作成されます。現在、SDDCからBGPを介して16のネットワークをプライベートVIF経由でオンプレミスにアドバタイズできます。この数はソフトリミットであり、リクエストに応じて増やすことができます。

また、お客様はBGPを使用して、プライベートVIFを介して、オンプレミスからSDDCに100のルートをアドバタイズできます。最新の設定制限については、常にVMware Configuration Maximumsページを参照してください。

お客様は、ルートフィルタリングなどの手法を使用して、オンプレミスとSDDCの間でアドバタイズするルートを決定できます。

プライベートVIFを設定する場合、インターネットへの外部ルーティングポリシーのネットワークを識別するためにBGP自律システム番号(ASN)が必要です。お客様は、64512から65535の範囲のプライベートAS番号を選択できます。

現在、SDDCごとに最大4つのプライベートVIFのアタッチメントを行う事ができます。この最大の構成は、プライベートVIFのレジリエンシーを実装したいお客様において考慮する必要があります。

パブリック仮想インターフェイス(パブリックVIF)

このインターフェイスタイプはAWSリージョンで終端し、BGP経由でパブリックIPアドレスを使用してすべてのAWSパブリックサービスにアクセスできます。設定すると、すべてのAWSプレフィックスがオンプレミスのデバイスにアドバタイズされます。現在のAWS IPアドレスの範囲のリストはこちらから確認できます。

VMware Cloud on AWSでパブリックVIFを使用するには、パブリックVIFがSDDCをホストするVPC内で終端しないため、追加の要件があります。

IPsec VPNトンネルは、パブリックVIFを介してNSX Edgeで構成する必要があります。また、VPNゲートウェイがパブリックVIF経由でルーティング可能であることを確認する必要があります。

図5 — VMware Cloud on AWSとパブリック VIFの統合

このタイプの仮想インターフェイスは、お客様がvSphereワークロードからAmazon Simple Storage Service (Amazon S3)、Amazon DynamoDB、Amazon Elastic Compute Cloud (Amazon EC2)といったAWSのパブリックエンドポイントサービスに直接トラフィックをルーティングする要件がある場合に使用されます。

パブリックVIFでは、SDDCとオンプレミスの間で仮想マシンを双方向でライブマイグレーションするvMotion機能をサポートしていないことに注意してください。この問題を回避するには、VMware HCXサービスを構成し、それを使用してワークロードをvMotionできます。

これは、パブリックVIFがESXi管理トラフィック及びvMotionトラフィックを転送しないためです。

トランジット仮想インターフェイス(トランジットVIF)

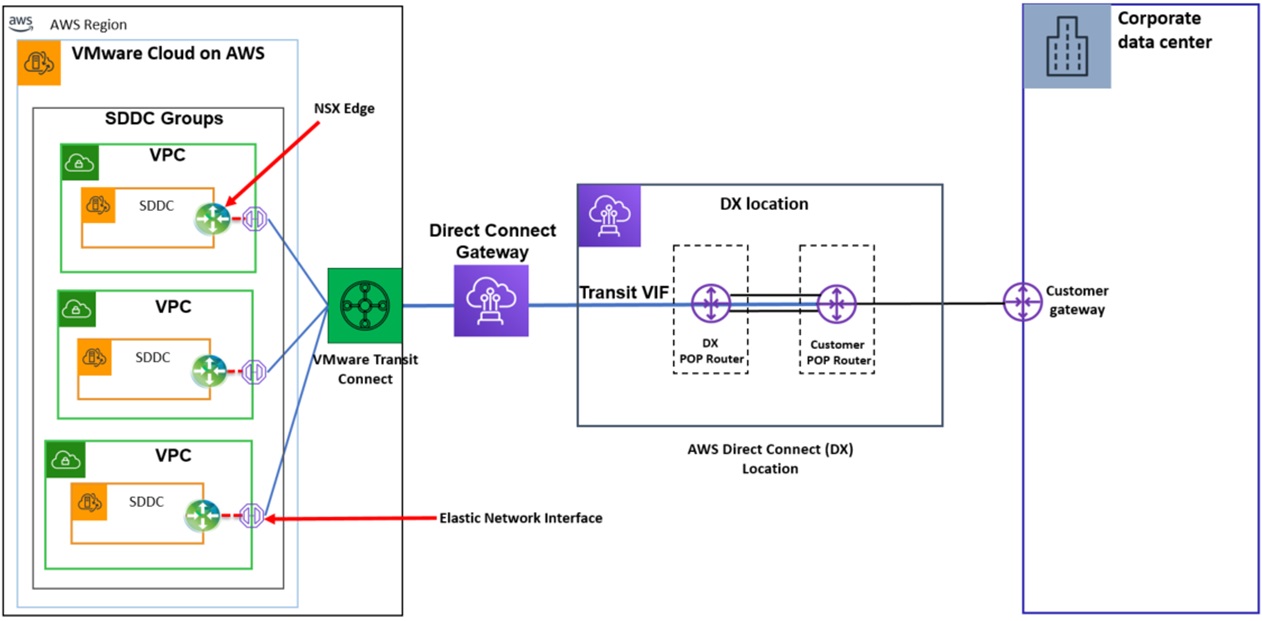

このインターフェイスタイプは、VMware Transit ConnectにアタッチされるAWS Direct Connectゲートウェイに関連付けられます。

VMware Transit Connectは、VMwareマネージドのAWS Transit Gatewayとして、オンプレミスからSDDCグループ、SDDCとVPC間でトラフィックをルーティングする分散ルーターとして機能します。

この仮想インターフェイスタイプを使用すると、オンプレミスネットワーク、ESXi管理ネットワーク及びvMotionネットワークをオンプレミスからSDDCにアドバタイズできます。

図6 — VMware Cloud on AWSとトランジットVIFの統合

この仮想インターフェイスタイプは、ハイブリッド接続を大規模に実装し、複数のSDDCをオンプレミスに接続する場合にも使用されます。

トランジットVIFで注意すべき点の1つは、AWS Direct Connect接続ごとに1つしか設定できないことです。これは、ハイブリッドネットワーク接続を設計する際に考慮する必要があります。

デプロイに関する考慮事項

VMware Cloud on AWSでの使用のためにAWS Direct Connect接続をデプロイする場合、接続ごとに、お客様のユースケースで構成する必要があるVIFの数を決定する際に、オンラインで公開されているAWS Direct Connectクォータを使用することをお勧めします。

お客様は、VMware Cloud on AWSとのAWS Direct Connect接続として専用接続またはホスト型接続のオプションがあります。

専用接続は、物理接続が単一のお客様に関連付けられます。その後、同じ接続で複数のVIFをプロビジョニングして、VMware Cloud on AWSで使用したり、他のAWSサービスをサポートしたりできます。専用接続で作成されたVIFは、物理接続の帯域幅を共有します。

ホスト型接続は、AWS Direct Connectパートナーがお客様に代わって、接続を作成するためにプロビジョニングした接続です。AWS Direct Connect接続には、帯域幅を競合する同じ親接続に複数のVIFが存在するのではなく、専用の帯域幅が割り当てられます。

また、この接続タイプを使用するお客様は、プライベート、パブリック、トランジットVIFのいずれであっても、ホスト接続ごとに作成できるVIFは1つだけです。つまり、複数のSDDCがあり、AWS Direct Connectを使用する場合は、SDDCへの接続用にホストされた別の接続を注文する必要があります。

AWS Direct Connectの回復性

VMware Cloud on AWSとオンプレミスとの間でAWS Direct Connect接続を使用するだけで、ハイブリッド接続に自動的な耐障害性は提供されません。回復性が高く、耐障害性のあるネットワーク接続は、物理的なAWS Direct Connectレイヤーと仮想インターフェイスレイヤーにまたがって構築される必要があります。

AWSでは、レジリエンシーを計画する際に考慮するAWS Direct Connectの回復性に関する推奨事項を提供しています。

それでは、VMware Cloud on AWSとAWS Direct Connectの物理レイヤーの耐障害性の構築について説明します。

物理的なAWS Direct Connectコンポーネントは、お客様のオンプレミスデバイスから始まり、Direct Connectロケーションのデバイスまであります。つまり、冗長性を保つために、AWS Direct Connectの終端エンドポイントを複数のロケーションに構築することをオンプレミスから開始する必要があります。

AWS Direct Connectは、お客様のネットワークからDirect Connectロケーションにあるエンドポイントへの物理的な接続を通じて、SDDCへのハイブリッド接続を提供します。Direct Connectロケーションにお客様機器をお持ちでない場合は、AWS Direct Connectパートナーがオンプレミスネットワークへのネットワーク接続を確立する支援を行う事ができます。

AWS Direct Connect接続は、お客様のオンプレミスネットワークのカスタマーゲートウェイで終端します。これは、IPルーティングとフォワーディングが可能なルータまたはファイアウォールアプライアンスの場合があります。

さらに、次のアーキテクチャに示すように、1つの接続に対して複数のロケーションを確保することを強くお勧めします。

図7 — 2 つのロケーションにわたる単一のAWS Direct Connect接続

この構成では、お客様は2つの異なるロケーションから2つの異なるAWS Direct Connect接続を使用します。これにより、ファイバーカット、ルーターデバイスの障害、またはAWS Direct Connectロケーションの完全な障害による接続障害に対する耐障害性が保証されます。

1か所のデバイスのいずれかでメンテナンス作業が行われている場合は、もう一方の場所の2番目のリンクで、接続が確実にアップ状態になります。これは、お客様が接続性に関して目的のAWS Direct Connect SLAを達成するのに役立ちます。

この特定のトポロジでは、エンタープライズサポート契約があり、AWS Well-Architectedフレームワークに準拠している場合は、AWS Direct Connectで99.9%のSLAを取得できます。

VMware Cloud on AWS SDDCに接続の重要なワークロードで99.99%のSLAを実現するには、以下のサンプルアーキテクチャをお勧めします。

図8 — 2か所にわたるデュアル接続

上記のトポロジでは、お客様とAWS Direct Connectパートナーは、2つの個別のDirect Connect接続を設定し、複数のロケーションにある2つの別々のルーターおよびカスタマーゲートウェイで終端することで、耐障害性を実現できます。

この構成では、お客様のVMware Cloud on AWS環境でWell-Architectedフレームワークに対するレビューを受けている場合、オンプレミスからVMware Cloud on AWS SDDCへの接続障害に対して99.99%のSLAで耐障害性を提供します。

同じロケーションに複数のAWS Direct Connect接続がある場合は、接続の両端にある異なるデバイスで接続がプロビジョニングされているかどうかを常に確認することをお勧めします。接続が同じAWSアカウントから注文された場合、AWSはDirect Connectロケーションにある別のデバイスに割り当てようとします。

また、専用接続を注文するときに、クロスコネクト用にAWS Direct Connect Letter of Authorization and Connecting Facility Assignment (LOA-CFA)に割り当てられたデバイスを確認することもできます。AWS Direct Connectパートナーによってプロビジョニングされた接続がある場合は、パートナーと協力してこのアーキテクチャを実装できます。

それでは、AWS Direct ConnectおよびVMware Cloud on AWSに関連して、仮想レベルで行う必要がある項目を考えてみましょう。

仮想インターフェイスの回復性

AWS Direct Connectはネットワークトラフィックをルーティングするために仮想インターフェイスに依存しているため、VMware Cloud on AWSでサポートされる各VIFは、物理的なAWS Direct Connect接続の上で冗長構成をする必要があります。

プライベートVIF

重要なワークロードを実行する場合、プライベートVIFを使用してオンプレミスからお客様のSDDCへのエンドツーエンドの耐障害性を実現するには、少なくとも2つのAWS Direct Connect接続でプライベートVIFを設定する必要があります。

図9 — VMware Cloud on AWSとAWS Direct ConnectのプライベートVIFの耐障害性

お客様は、2つの異なるロケーションで、2つの異なるAWS Direct Connect接続経由で、2つのプライベートVIFを構成でき、各VMware Cloud on AWS SDDCのVGWで終端します。

このアーキテクチャのルーティングのレジリエンシーを実現するには、各プライベートVIF間のルート管理にBGPを使用する必要があります。このアーキテクチャをサポートするためにBGPを構成するには、次の2つのオプションがあります:

- Active/Active: これはAWS Direct Connectのデフォルト設定です。この場合、サービスはBGPマルチパスを使用して、プライベートVIF間でネットワークトラフィックをロードバランシングします。2つの接続があり、1つに障害が発生すると、トラフィックは他の接続を介してルーティングされます。

. - Active/Passive: この設定では、1つの接続がアクティブになり、すべてのトラフィックを処理し、もう1つの接続がスタンバイ状態になります。障害が発生し、メインリンクに障害が発生すると、トラフィックはアクティブになるスタンバイリンクにルーティングされます。AS-Path Prependアルゴリズムとローカル優先設定は、その実現に役立つBGPアルゴリズムとアトリビュートです。

.

AS-Path Prependを使用すると、AWS Direct Connectでアドバタイズされるルートのパスに影響を与えます。接続の1つをパッシブにする場合は、オンプレミスのルーターがその接続に対してより長いASパスをアドバタイズするようにする必要があります。

.

この場合、SDDCからオンプレミスへのトラフィックは、宛先まで通過する必要があるASパスの長さが短く、AS番号が最小であるアクティブな接続を選択します。

.

AWS Direct Connectのロケーションが異なる場合は、BGPコミュニティのローカル優先設定も使用する必要があります。サポートされているローカル優先設定のBGPコミュニティタグを次に示します:- 7224:7100 – 優先設定: 低

- 7224:7200 – 優先設定: 中

- 7224:7300 – 優先設定: 高

.

- ローカル設定BGPコミュニティタグはAS_PATH属性の前に評価され、最も低い設定から最も高い設定の順に評価されます (最も高い設定が優先されます)。

さらに、お客様はAWS Direct Connect接続を介した双方向フォワーディング検出 (BFD)を有効にして、サイト停止時のフェイルオーバー時間を短縮できます。

図10— アクティブ/パッシブ構成での構成

SDDCコンソールには、以下に示すように、2つのAWS Direct Connect設定が表示されます。

図11 — 2つの冗長プライベートVIF

上記の図10のアーキテクチャは、VMware Cloud on AWSでは、最大4つのプライベートVIFが設定できます。これらのVIFは、異なるAWS Direct Connectロケーションに分散できます。

異なるロケーションに複数の接続を持つ余裕がないお客様は、L3ルートベースのVPNをAWS Direct Connectのバックアップとして使用する事ができます。

図12 — VMware Cloud on AWSとAWS Direct ConnectのバックアップとしてのVPN

このアーキテクチャを使用する場合、BGPを介してアドバタイズされるすべてのトラフィックは、デフォルトでVPNパスを使用します。例外はESXiトラフィックとvMotionトラフィックで、プライベートVIFを介したAWS Direct Connectパスが常に使用されます。

AWS Direct ConnectプライベートVIFのルートを優先する場合は、「VPNをDirect Connectのバックアップとして使用する」オプションを有効にします。

図13 — VPNをDirect Connectのバックアップとして使用するオプションを有効にする

パブリックVIF

パブリックVIFのレジリエンシーは、VIFを少なくとも2つのAWS Direct Connectロケーションに分散するという同じ原則を利用します。

ここでの違いは、パブリックVIFはVPNトンネルを動作させる必要があることです。つまり、次のアーキテクチャに示すように、耐障害性のために使用されるすべての接続にわたってVPNトンネルを設定する必要があります。

図14 — VMware Cloud on AWSに対するパブリックVIFの回復性

このアーキテクチャでは、お客様はBGPを使用してルーティングを管理し、パブリックVIFをサポートするVPNトンネル全体に復元性のあるネットワークフローを適用できます。

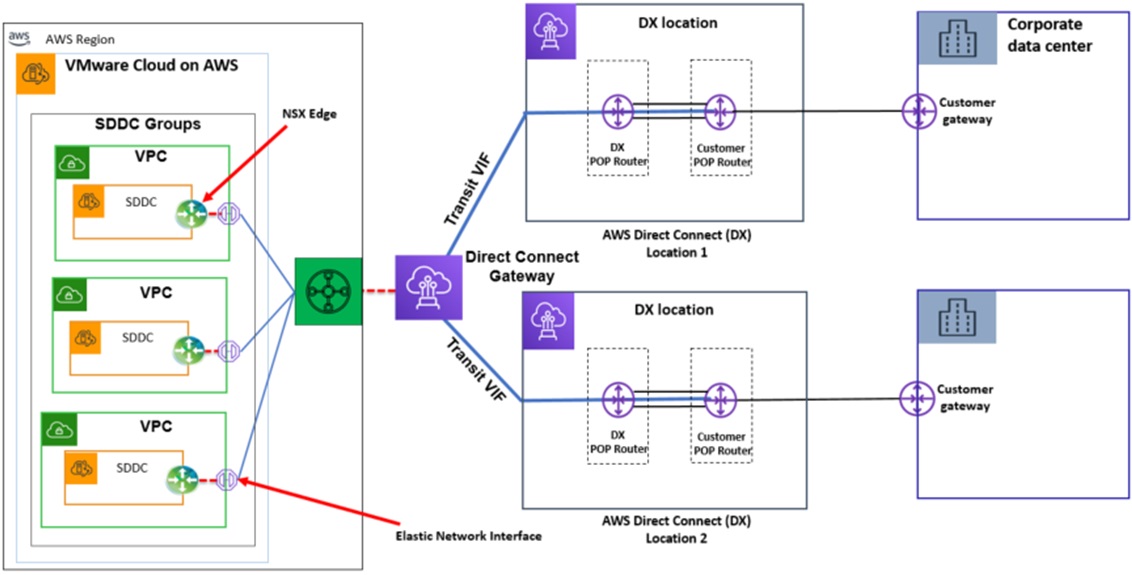

トランジットVIF

トランジットVIFのレジリエンシーは、VIFを少なくとも2つのAWS Direct Connectロケーションに分散するという同じ原則を利用します。

違いは、これらのVIFは、AWSの冗長構成であるDXGW上で終端し、VMware Transit Connectに関連付けてSDDCグループ内のSDDCにルーティングできるようにすることです。

図15 — VMware Cloud on AWSのトランジットVIFの耐障害性

まとめ

本稿では、AWS Direct ConnectをVMware Cloud on AWSと統合する方法を説明いたしました。また、サポートされている仮想インターフェイスの種類と、ユースケースに応じてVMware Cloud on AWSでそれぞれを使用する方法についても説明いたしました。

またAWS Direct ConnectをVMware Cloud on AWSで実装する際に、AWS Direct Connectのレジリエンシーを実装する方法について検討しました。

VMware Cloud on AWSのサポートについては、こちらからAWSまでお気軽にお問い合わせください。

翻訳はPartner SA 豊田が担当しました。原文はこちらです。