Amazon Web Services ブログ

Tag: networking

VPC Lattice サービスネットワーク内での SaaS サービス接続

多くの AWS 顧客は、開発プロセスを高速化し、アーキテクチャの一部としてそれぞれのサービスをスケールアウトす […]

Amazon VPC Lattice と Amazon EKS における AWS IAM 認証の実装

Amazon VPC Lattice は、AWS ネットワークインフラストラクチャに直接組み込まれた、フルマネージドなアプリケーションネットワーキングサービスです。複数のアカウント、複数の仮想プライベートクラウド (VPC) にまたがる全てのサービスの接続、セキュア化、監視に使用できます。本記事では、サービスネットワークと各々のサービスに適用できる、VPC Lattice の認証ポリシーに焦点を当てます。認証ポリシーを使用することで、お客様はアプリケーションのコードを変更することなく、誰が、どのサービスに対して、どのアクションを実行できるかを定義することができます。

Amazon VPC Lattice と Amazon EKS で実現するアプリケーションネットワーキング

クラウドネイティブなアプリケーションの構築や、マイクロサービスアーキテクチャを採用してアプリケーションのモダナイズをおこなう AWS のお客様は、Amazon Elastic Kubernetes Service (Amazon EKS) を採用することで、イノベーションと市場投入までの時間を加速し、総所有コストを削減できます。Amazon VPC Lattice は、AWS のネットワークインフラストラクチャに直接組み込まれた、フルマネージドなアプリケーションネットワーキングサービスです。複数のアカウントと VPC にまたがる全てのサービスの接続、セキュリティ、監視に使用します。

Amazon VPC Lattice と AWS Gateway API コントローラーのご紹介:Kubernetes Gateway API の実装

AWS は Amazon Virtual Private Cloud (Amazon VPC) の新機能である Amazon VPC Lattice の一般提供を発表しました。サービス間通信の接続、保護、監視をおこなう一貫した方法が提供されます。Amazon VPC Lattice の提供の一環として、Kubernetes Gateway API の実装である AWS Gateway API コントローラー を紹介します。

AWS Cloud WAN を利用した VMware Cloud on AWS マルチリージョン構成の拡張

本稿では、AWS Cloud WAN が VMware Cloud on AWS のマルチリージョン接続の課題と要件にどのように対応できるのかを見ていきます。さらに VMware Cloud on AWS と AWS Cloud WAN の統合に関するリファレンスアーキテクチャについて実際の例を見ながら確認していきます。

VMware Cloud on AWS における Amazon EC2 i4i.metal インスタンスの技術仕様

本稿は AWS で EC2 のシニアプロダクトマネージャーを務める Pat Brandel 、AWS で EC […]

Route 53とCloudFrontを使った中国ユーザーためのパフォーマンス最適化

中国は、グローバル企業にとって重要な市場です。グローバルにビジネスを展開する企業もスタートアップ企業も、中国で […]

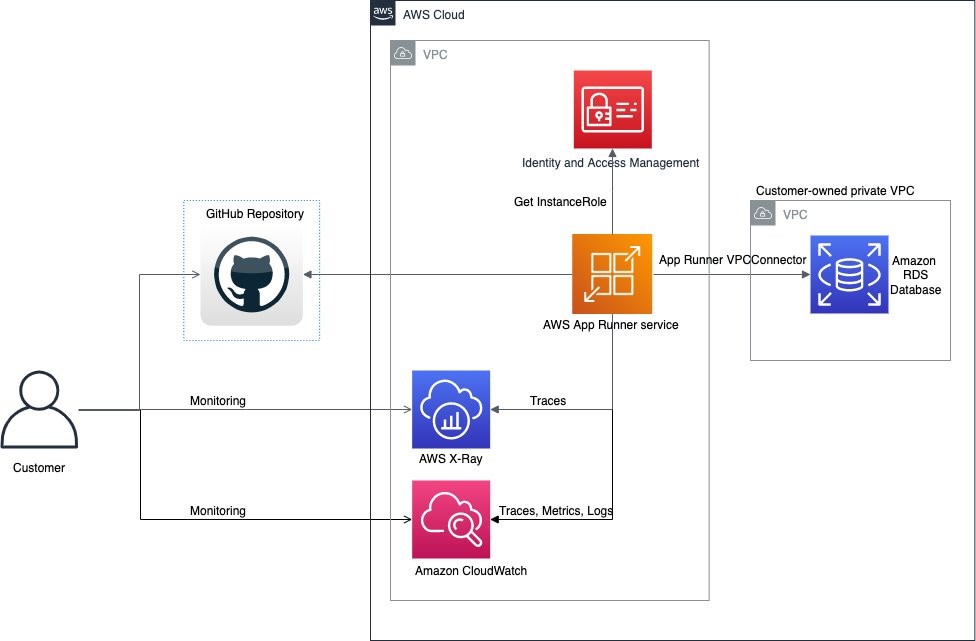

App Runner VPCネットワーク接続時における可観測性

AWS App Runner を利用すると任意の規模で web アプリケーションや API を素早くデプロイで […]

VMware Cloud on AWS で Amazon S3 VPC Endpoint を利用する際の設計上の考慮事項

この投稿は AWS Partner Solution Architect である Kiran Reid、同じく […]

VMware Cloud on AWS Outpostsの基礎についての深掘り

AWS で Sr. Manager, Solutions Architecture を務める Aarthi R […]