Amazon Web Services ブログ

ほぼリアルタイムの分析とリスクの優先順位付けが可能な AWS Security Hub が一般公開されました

2025 年 12 月 2 日、AWS Security Hub が一般公開され、セキュリティチームが AWS 環境全体で重大なセキュリティリスクを特定して対応する方法が変わりました。これらの新機能は、AWS re:Inforce 2025のプレビューで初めて発表されました。Security Hub は、お客様の重大なセキュリティ問題に優先順位を付け、セキュリティ運用を統合して、複数の AWS セキュリティサービスにわたるシグナルを相互に関連付けて強化することで、大規模な対応を支援します。Security Hub は、ほぼリアルタイムのリスク分析、トレンド、統合支援、合理化された価格設定、およびセキュリティシグナルを実用的なインサイトに変換する自動相関を提供します。

複数のセキュリティツールを導入している組織は、さまざまなコンソール間でシグナルを手動で相関させる必要があり、運用上のオーバーヘッドが発生し、検出と応答の時間が遅れる可能性があります。セキュリティチームは、脅威検出、脆弱性管理、セキュリティ体制のモニタリング、機密データの発見にさまざまなツールを使用していますが、これらのツールが生成する検出結果から価値を引き出すには、関係を理解して優先順位を決定するための多大な労力を手動で行う必要があります。

Security Hub は、クラウドセキュリティ運用を統合する組み込み統合によってこれらの課題に対処します。Security Hub は、個々のアカウントまたは AWS Organizations アカウント全体で利用でき、Amazon GuardDuty、Amazon Inspector、AWS Secutiry Hub クラウドセキュリティ体制管理 (AWS Security Hub CSPM)、および Amazon Macie からのシグナルを自動的に集計して相関させ、脅威、暴露、リソース、セキュリティカバレッジ別に整理します。この統一されたアプローチにより、手作業による関連付け作業が減り、重大な問題を迅速に特定し、補償範囲のギャップを理解し、重大度と影響に基づいて修正の優先順位を付けることができます。

一般提供の新着情報

プレビューの発表以降、Security Hub にはいくつかの新機能が追加されています。

歴史的傾向

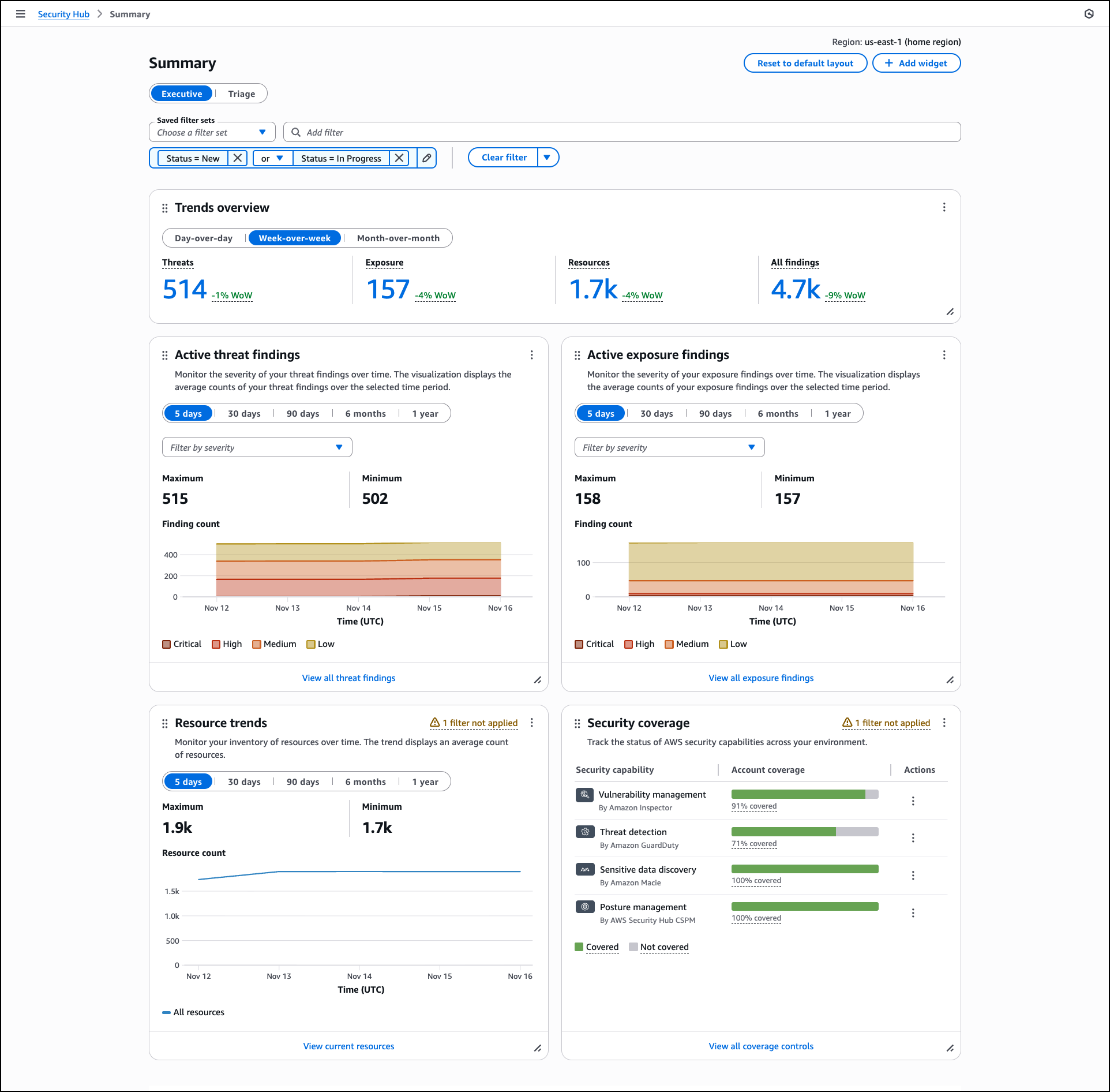

Security Hub には、概要ダッシュボードのトレンド機能が含まれており、組織全体の検出結果やリソースに関する最大 1 年間の履歴データが表示されます。概要ダッシュボードには、運用上のニーズに基づいて追加、削除、調整できるカスタマイズ可能なウィジェットを通じて、リスク範囲、脅威、リソース、およびセキュリティカバレッジの概要が表示されます。

ダッシュボードには、前日比、前週比、前月比の比較を示すトレンド概要ウィジェットが含まれており、セキュリティ体制が改善しているのか低下しているのかを追跡するのに役立ちます。アクティブ脅威検出結果、アクティブエクスポージャー結果、リソーストレンドのトレンドウィジェットは、5 日間、30 日、90 日、6 か月、1 年などの選択可能な期間の平均数を視覚化します。これらの視覚化を、クリティカル、高、中、低などの重大度レベルでフィルタリングし、特定の時点にカーソルを合わせると詳細なカウントを確認できます。

概要ダッシュボードには、現在のリスクの概要を重大度順に並べて表示するウィジェット、悪意のあるアクティビティまたは疑わしいアクティビティを示す脅威概要、タイプ別および関連する検出結果別に整理されたリソースインベントリを表示するウィジェットも含まれています。

セキュリティカバレッジウィジェットは、組織全体のセキュリティサービスデプロイにおけるギャップを特定するのに役立ちます。このウィジェットは、どの AWS アカウントとリージョンでセキュリティサービスが有効になっているかを追跡し、脅威、脆弱性、設定ミス、機密データを可視化できない場所を特定するのに役立ちます。このウィジェットには、Amazon Inspector による脆弱性管理、GuardDuty による脅威検出、Amazon Macie による機密データ検出、AWS Security Hub CSPM による体制管理など、さまざまなセキュリティ機能のアカウントカバレッジが表示されます。カバレッジパーセンテージは、Security Hub が有効になっている AWS アカウントとリージョン全体で、どのセキュリティチェックに合格または不合格になったかを示します。

すべてのウィジェットに適用される共有フィルターを使用してウィジェットにフィルターを適用したり、エクスポージャーデータや脅威データのフィルターを検索したり、インベントリデータのリソースフィルターを適用したりできます。and/or 演算子を使用してフィルターセットを作成して保存し、セキュリティ分析の特定の基準を定義できます。保存されたフィルターセットやウィジェットレイアウトを含むダッシュボードのカスタマイズは自動的に保存され、セッションをまたいで保持されます。

クロスリージョン集約を設定すると、概要ダッシュボードにホームリージョンから表示すると、リンクされたすべてのリージョンの検出結果が表示されます。AWS Organizations の委任管理者アカウントの場合、データには管理者アカウントとメンバーアカウントの両方の検出結果が含まれます。Security Hub は、検出結果が生成された日から 1 年間トレンドデータを保持します。1 年後、トレンドデータは自動的に削除されます。

ほぼリアルタイムのリスク分析

Security Hub はほぼリアルタイムでリスクを計算し、既存の脆弱性や設定ミスの分析に加えて、GuardDuty からの脅威の相関関係を含めるようになりました。GuardDuty が脅威を検出したり、Amazon Inspector が脆弱性を特定したり、AWS Security Hub CSPM が設定ミスを検出したりすると、Security Hub はこれらの検出結果を自動的に関連付け、関連するリスクエクスポージャーを更新します。この進歩により、セキュリティ体制に関するフィードバックが即座に得られるため、新たなリスクを迅速に特定し、是正措置によって予想どおりにリスクが軽減されたことを確認できます。

Secutiry Hub は、AWS Security Hub CSPM、Amazon Inspector、Amazon Macie、Amazon GuardDuty、およびその他のセキュリティサービスにわたる検出結果を相互に関連付け、セキュリティインシデントにつながる可能性のあるリスクを特定します。この相関関係は、複数のセキュリティ問題が組み合わさって重大なリスクが生じる場合を理解するのに役立ちます。Security Hub は、リソースの関連性、潜在的な影響、シグナル間の関係を分析することで、セキュリティシグナルにコンテキストを付加します。たとえば、Security Hub が、バージョニングが無効で、Object Lockが無効で、MFA 削除が無効になっている機密データを含む Amazon Simple Storage Service (Amazon S3) バケットを特定した場合、いずれかのコンポーネントを修正すると自動計算がトリガーされ、スケジュールされた評価を待たずに修正の有効性を検証できます。

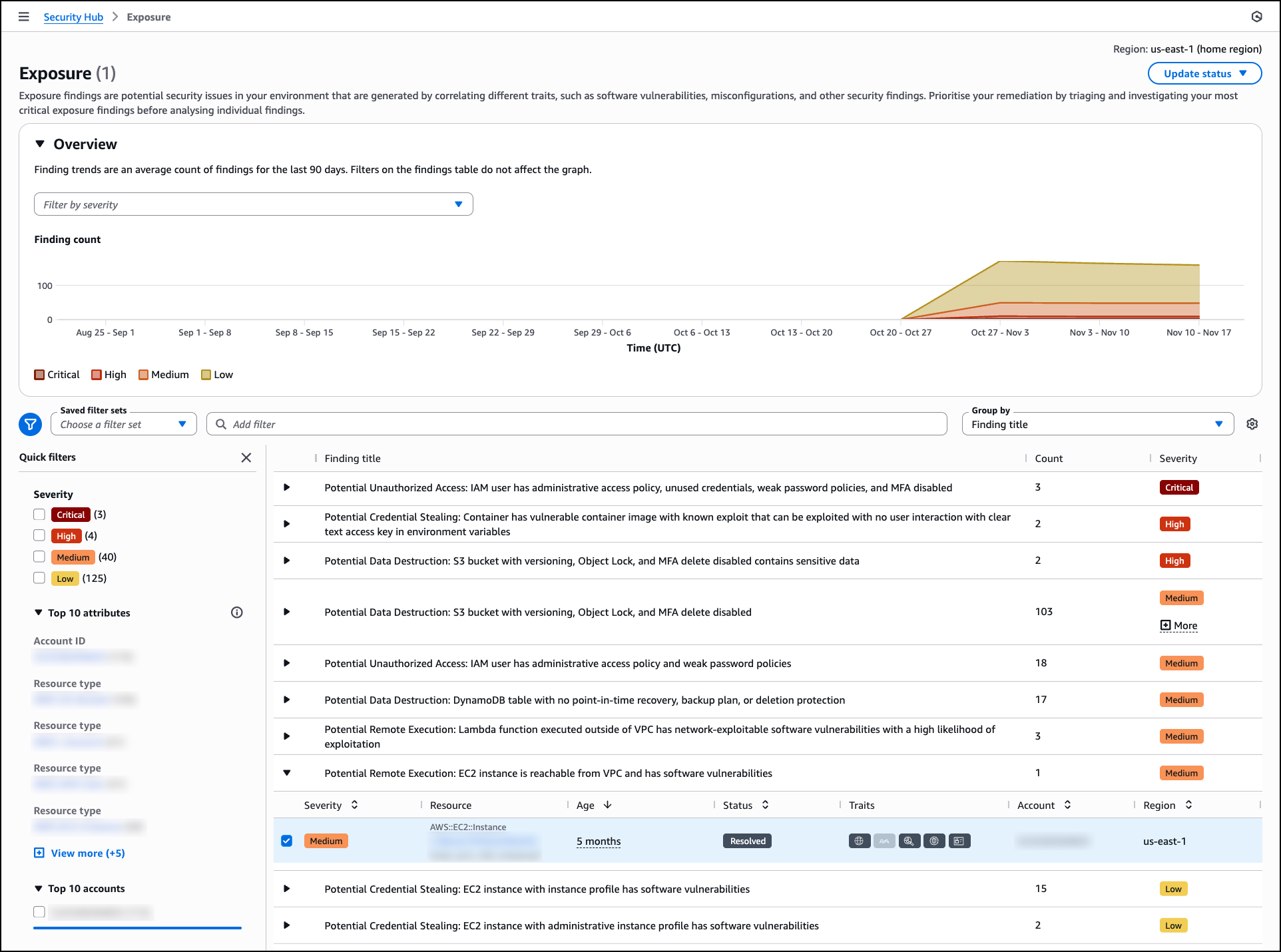

[エクスポージャー] ページでは、検出結果がタイトルと重大度別に整理されているため、重要な問題に最初に焦点を当てることができます。このページには、過去 90 日間のエクスポージャー検出結果の平均数を重大度別に表示する傾向グラフを含む [概要] セクションがあります。この視覚化は、時間の経過に伴うリスク状況の変化を追跡し、セキュリティリスクのパターンを特定するのに役立ちます。

エクスポージャー検出結果はタイトルごとにグループ化され、展開可能な行には影響を受けたリソースの数と全体的な重大度が表示されます。各エクスポージャーのタイトルには、「Potential Data Destruction: S3 bucket with versioning, Object Lock, and MFA delete disabled (データ破壊の可能性: バージョニング、Object Lock、MFA 削除が無効になっている S3 バケット)」や「Potential Remote Execution: EC2 instance is reachable from VPC and has software vulnerabilities (リモート実行の可能性: EC2 インスタンスは VPC からアクセス可能で、ソフトウェアの脆弱性がある)」など、潜在的なセキュリティ上の影響について説明しています。 保存済みのフィルターセットまたはクイックフィルターを使用して、クリティカル、高、中、低などの重大度レベルに基づいてエクスポージャーをフィルタリングできます。このインターフェイスでは、アカウント ID、リソースタイプ、およびアカウントによるフィルタリングも可能なため、インフラストラクチャの特定の部分に関連するリスクをすばやく絞り込むことができます。

Security Hub は、検出結果が出るとすぐにエクスポージャーを生成します。たとえば、パブリックにアクセス可能な Amazon Elastic Compute Cloud (Amazon EC2) インスタンスをデプロイし、Amazon Inspector が悪用されやすい脆弱性を検出したときに、AWS Security Hub CSPM がパブリックアクセシビリティの設定を識別している間に、Secutiry Hub はこれらの検出結果を自動的に相互に関連付けてリスクを発生させ、予定された評価を待たずにリスクを発生させます。このほぼリアルタイムの相関関係により、新たに導入されたリソースにおける重大なリスクを特定し、悪用される前に対策を講じることができます。

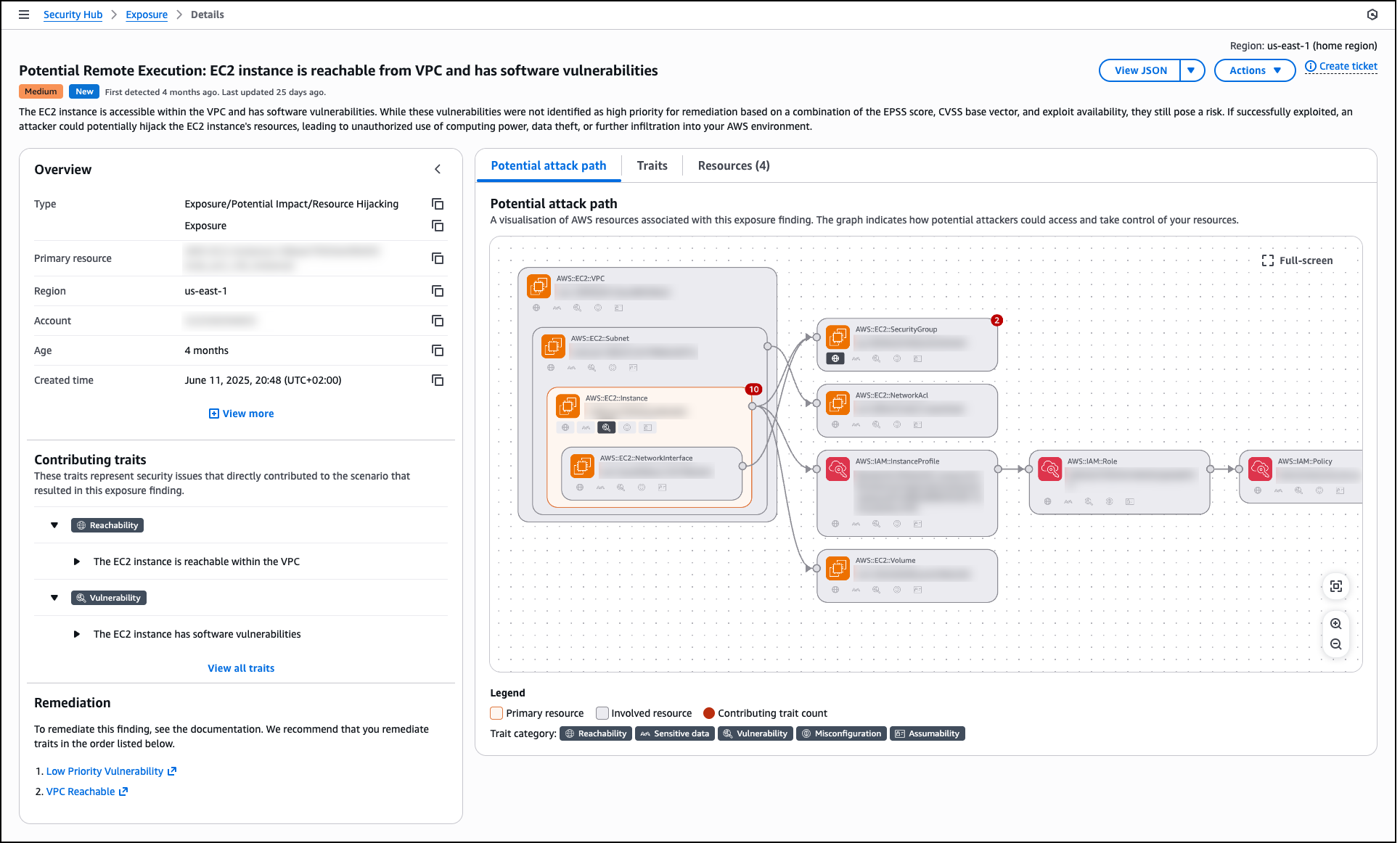

エクスポージャー検出結果を選択すると、詳細ページにエクスポージャータイプ、プライマリリソース、地域、アカウント、年齢、作成時間が表示されます。[概要] セクションには、リスクにさらされるシナリオに直接影響するセキュリティ問題を表す原因となる特性が表示されます。これらの特性は、「到達可能性」、「脆弱性」、「機密データ」、「設定ミス」、「想定可能性」などのカテゴリー別に整理されています。

詳細ページには [潜在的な攻撃パス] タブがあり、潜在的な攻撃者がどのようにリソースにアクセスして制御できるかを視覚的に示すグラフが表示されます。この視覚化には、プライマリリソース (EC2 インスタンスなど)、関連するリソース (VPC、サブネット、ネットワークインターフェイス、セキュリティグループ、AWS Identity and Access Management (IAM) インスタンスプロファイル、IAM ロール、IAM ポリシー、ボリュームなど)、および寄与する特性間の関係が表示されます。このグラフは、アタックサーフェス全体を把握し、調整が必要なセキュリティコントロールを特定するのに役立ちます。

[特性] タブには、リスクにさらされる原因となっているすべてのセキュリティ問題が一覧表示され、[リソース] タブには影響を受けるすべてのリソースが表示されます。[修復] セクションでは、優先順位付けされたガイダンスとドキュメントへのリンクが提供され、リスクを最も効果的に軽減するために最初に対処すべき特性が推奨されます。この包括的なビューを使用することで、チームが環境全体の脆弱性、構成ミス、その他のセキュリティギャップに対処する際に、特定のリスクを調査し、セキュリティリスクの全体像を把握し、修正の進捗状況を追跡できます。

パートナー統合の拡大

Secutiry Hub は、インシデント管理ワークフローのために Jira および ServiceNow との統合をサポートしています。結果を表示する場合、AWS Security Hub コンソールから任意のシステムでチケットを直接作成できます。チケットには、検出結果の詳細、重大度、推奨修復手順が自動的に入力されます。Security Hub では、重大度レベル、リソースタイプ、検出結果タイプなど、指定した条件に基づいてアトラシアンの Jira Service Management と ServiceNow でチケットを自動的に作成する自動化ルールを定義することもできます。これにより、人手を介さずに重大なセキュリティ問題をインシデント対応チームに振り分けることができます。

Security Hub の検出結果は、セキュリティツールがデータをシームレスに共有できるようにするオープンソース標準である Open Cybersecurity Schema Framework (OCSF) スキーマでフォーマットされています。Secutiry Hub で OCSF 形式との統合を構築したパートナーには、Cribl、CrowdStrike、DataDog、Dynatrace、Expel、Graylog、Netskope、Securonix、SentinelOne、Cisco 傘下の Splunk、Sumo Logic、Tines、Upwind Security、Varonis、DTEX、Zscaler などがあります。さらに、Accenture、Caylent、Deloitte、Optiv、PwC、Wipro などのサービスパートナーが、Secutiry Hubと OCSF スキーマの導入を支援できます。

Secutiry Hub は、Amazon EventBridge による自動応答ワークフローもサポートしています。指定した基準に基づいて検出結果を識別する EventBridge ルールを作成し、それらを AWS Lambda 関数や AWS Systems Manager Automation ランブックなどのターゲットにルーティングして処理と修正を行うことができます。これにより、手動で操作しなくてもプログラム的に検出結果に基づいて行動できます。

今すぐご利用いただけます

現在 AWS Secutiry Hub CSPM、Amazon GuardDuty、Amazon Inspector、または Amazon Macie を使用している場合は、AWS Security Hubコンソールに移動することでこれらの機能にアクセスできます。新規のお客様は、AWS マネジメントコンソールから Security Hub を有効にし、ワークロードに適したセキュリティサービスを設定できます。Security Hub は、有効になっているサービスからの検出結果を自動的に利用して、統合コンソールで確認できるようにし、取り込まれたセキュリティデータに基づいて相関関係のあるエクスポージャー検出結果を作成します。

リージョンの提供状況については、リージョン別の AWS サービスのページをご覧ください。ほぼリアルタイムのエクスポージャー計算とトレンド機能は追加料金なしで含まれています。Security Hub は、合理化されたリソースベースの価格モデルを使用しており、統合された AWS セキュリティサービス全体の料金を統合しています。コンソールには、デプロイ前に AWS アカウントとリージョン全体のセキュリティ投資を計画および予測するのに役立つコスト見積もりツールが含まれています。機能、サポートされている統合、価格の詳細については、AWS Security Hub の製品ページと技術文書をご覧ください。

原文はこちらです。