Qu'est-ce que l'authentification multifactorielle (MFA) ?

L'authentification multifactorielle (MFA) est un processus de connexion au compte à plusieurs étapes qui nécessite que les utilisateurs saisissent des informations supplémentaires, au-delà d'un simple mot de passe. Par exemple, outre le mot de passe, ceux-ci peuvent être amenés à saisir un code qui leur est envoyé par e-mail, à répondre à une question secrète ou à scanner une empreinte digitale. Une autre forme d'authentification peut aider à prévenir tout accès non autorisé à un compte si le mot de passe d'un système a été piraté.

Pourquoi l'authentification multifactorielle est-elle nécessaire ?

La sécurité numérique est essentielle dans le monde d'aujourd'hui, car les entreprises et les utilisateurs stockent des informations sensibles en ligne. Nous interagissons tous avec des applications, des services et des données stockés sur Internet à l'aide de comptes en ligne. Une faille ou une mauvaise utilisation de ces informations en ligne pourrait avoir de sérieuses conséquences dans le monde réel : vol d'argent, perturbation des activités et perte de confidentialité.

Même si les mots de passe protègent les ressources numériques, ils ne sont tout simplement pas suffisants. Les cybercriminels experts tentent activement de déchiffrer les mots de passe. En découvrant un mot de passe, ils peuvent potentiellement obtenir l'accès à plusieurs comptes pour lesquels vous avez réutilisé ce mot de passe. L'authentification multifactorielle sert de couche de sécurité supplémentaire afin d'empêcher les utilisateurs non autorisés à accéder à ces comptes, même lorsque le mot de passe a été piraté. Les entreprises ont recours à l'authentification multifactorielle afin de valider l'identité des utilisateurs et de fournir un accès rapide et pratique aux utilisateurs autorisés.

Quels sont les avantages de l'authentification multifactorielle ?

Réduction des risques liés à la sécurité

L'authentification multifactorielle minimise les risques dus aux erreurs humaines, aux mots de passe égarés et aux appareils perdus.

Encouragement des initiatives numériques

Les organisations peuvent entreprendre des initiatives numériques en toute confiance. Les entreprises ont recours à l'authentification multifactorielle afin de protéger les données des organisations et des utilisateurs et leur permettre d'interagir et d'effectuer des transactions en ligne en toute sécurité.

Amélioration de la réponse de sécurité

Les entreprises peuvent configurer un système d'authentification multifactorielle pour l'envoi actif d'alertes lors de la détection de tentatives de connexion suspectes. Cela permet aux entreprises et aux individus de réagir plus rapidement face aux cyberattaques, ce qui minimise tout dégât potentiel.

Comment fonctionne l'authentification multifactorielle ?

L'authentification multifactorielle consiste à demander à l'utilisateur de fournir plusieurs preuves d'identité lors de la création d'un compte. Le système stocke ces preuves d'identité et ces informations utilisateur afin de vérifier l'utilisateur lors de la prochaine connexion. La connexion est un processus en plusieurs étapes qui vérifie les autres informations d'identité ainsi que le mot de passe.

Nous décrivons les étapes du processus d'authentification multifactorielle ci-dessous :

Inscription

Un utilisateur crée un compte avec un nom d'utilisateur et un mot de passe. Cet utilisateur relie ensuite son compte à d'autres éléments, comme un téléphone mobile ou un dispositif matériel physique porte-clef. L'élément peut également être virtuel, comme une adresse e-mail, un numéro de téléphone ou un code d'application d'authentification. Tous ces éléments permettent d'identifier l'utilisateur de manière unique et ne doivent pas être partagés.

Authentification

Quand MFA est activé, lorsqu'un utilisateur se connecte à un site web, il est invité à saisir son nom d'utilisateur et son mot de passe (le premier facteur, ce qu'il connaît), ainsi qu'un code d'authentification de son dispositif MFA (le second facteur, ce qu'il possède).

Si le système vérifie le mot de passe, il se connecte aux autres éléments. Par exemple, il peut émettre un code chiffré vers l'appareil matériel ou envoyer un code par SMS à l'appareil mobile de l'utilisateur.

Réaction

L'utilisateur termine le processus d'authentification en vérifiant les autres éléments. Par exemple, il saisit le code reçu ou clique sur un bouton sur l'appareil matériel. L'utilisateur se voit accorder l'accès au système uniquement lorsque toutes les autres informations ont été vérifiées.

Implémentation du processus

L'authentification multifactorielle peut être implémentée de différentes manières. Voici quelques exemples :

- Le système demande uniquement le mot de passe et une autre preuve d'identité : il s'agit de l'authentification à deux facteurs ou vérification en deux étapes.

- Une application tierce, appelée authentifieur, vérifie l'identité de l'utilisateur à la place du système. L'utilisateur saisit le code d'accès dans l'authentifieur et celui-ci confirme l'utilisateur auprès du système.

- Durant la vérification, l'utilisateur saisit des informations biométriques en scannant une empreinte digitale, sa rétine ou une autre partie du corps.

- Le système peut demander plusieurs authentifications uniquement lorsque vous y accédez pour la première fois sur un nouvel appareil. Après cela, il se souviendra de la machine et ne vous demandera que votre mot de passe.

Qu'est-ce que l'authentification adaptative multifactorielle (MFA) ?

L'authentification adaptative multifactorielle, ou MFA adaptative, utilise des règles métier et des informations sur l'utilisateur pour déterminer les facteurs d'authentification à appliquer. Les entreprises utilisent l'authentification adaptative pour équilibrer les exigences de sécurité et l'expérience utilisateur.

Par exemple, les solutions d'authentification adaptative peuvent augmenter ou diminuer le nombre d'étapes d'authentification de l'utilisateur de manière dynamique, grâce à des informations contextuelles sur l'utilisateur, telles que :

- Le nombre de tentatives de connexion échouées

- L'emplacement géographique de l'utilisateur

- La géo-vélocité ou la distance physique entre des tentatives de connexion consécutives

- L'appareil utilisé pour la connexion

- Le jour et l'heure de la tentative de connexion

- Le système d'exploitation

- L'adresse IP source

- Le rôle de l'utilisateur

Comment l'intelligence artificielle peut-elle améliorer l'authentification multifactorielle ?

Les solutions d'authentification adaptatives utilisent l'intelligence artificielle (IA) et le machine learning (ML) afin d'analyser les tendances et d'identifier les activités suspectes au niveau de l'accès au système. Ces solutions peuvent surveiller l'activité des utilisateurs au fil du temps afin d'identifier des habitudes, d'établir des profils d'utilisateurs de référence et de détecter les comportements inhabituels, tels que :

- Les tentatives de connexion à des heures inhabituelles

- Les tentatives de connexion depuis des emplacements inhabituels

- Les tentatives de connexion depuis des appareils inconnus

Les algorithmes de ML attribuent des scores de risque aux événements suspects et règlent plusieurs facteurs d'authentification en temps réel, selon les politiques métier. Par exemple, si le comportement est à faible risque, l'utilisateur peut s'enregistrer avec un nom d'utilisateur et un mot de passe uniquement. À l'inverse, l'utilisateur doit saisir un code SMS pour les comportements à risque moyen. Si le comportement est à risque élevé, l'utilisateur se voit purement et simplement refuser l'accès.

Quels sont les exemples d'authentification multifactorielle ?

Vous trouverez ci-dessous des exemples d'utilisation de l'authentification multifactorielle par les entreprises :

Accès à distance des employés

Une entreprise souhaite accorder à ses employés un accès à distance aux ressources. Elle peut configurer une authentification multifactorielle nécessitant une connexion, un dispositif matériel porte-clef et un balayage d'empreinte sur des ordinateurs portables de l'entreprise que les employés prennent chez eux. En fonction de l'adresse IP de l'employé, l'entreprise peut définir des règles indiquant que l'employé doit utiliser l'authentification à deux facteurs lorsqu'il télétravaille. Cependant, l'entreprise exigera peut-être l'authentification à trois facteurs si l'employé travaille sur un autre réseau Wi-Fi.

Accès au système par les employés sur site uniquement

Un hôpital souhaite accorder à l'ensemble de ses employés l'accès à ses applications de santé et aux données des patients. L'hôpital donne aux employés un badge de proximité permettant d'accéder à ces applications au travail. Au début de chaque poste, l'employé doit se connecter et approcher son badge d'un système central. Durant son poste, il peut accéder à toutes les ressources simplement en présentant son badge, sans exigences de connexion supplémentaires. À la fin du poste, les droits d'accès via le badge prennent fin. Cela minimise les risques d'accès non autorisé dus aux badges égarés.

Quelles sont les méthodes d'authentification multifactorielle ?

Les méthodes d'authentification MFA s'appuient sur quelque chose que vous connaissez, quelque chose que vous possédez et quelque chose que vous êtes. Nous expliquons ci-dessous certains facteurs d'authentification courants :

Facteur de connaissance

Avec la méthode du facteur de connaissance, les utilisateurs doivent prouver leur identité en révélant des informations que personne d'autre ne connait. Exemple typique de ce facteur d'authentification : les questions secrètes dont les réponses sont connues uniquement par l'utilisateur, comme le nom de son premier animal de compagnie ou le nom de jeune fille de sa mère. Les applications peuvent également demander l'accès à un code confidentiel à quatre chiffres.

Ces méthodes restent sécurisées tant que personne ne découvre les informations secrètes. Les criminels peuvent étudier l'histoire personnelle de l'utilisateur ou le piéger pour qu'il révèle ces informations. Les codes confidentiels peuvent également être piratés à l'aide d'une méthode par force brute, qui devine chaque combinaison à quatre chiffres possible.

Facteur de possession

Avec la méthode du facteur de possession, les utilisateurs s'identifient eux-mêmes avec quelque chose qu'eux seuls possèdent. Voici quelques exemples :

- Les appareils physiques tels que les téléphones mobiles, les jetons de sécurité, les cartes d'affichage, les dispositifs matériels porte-clefs et les codes de sécurité.

- Les ressources numériques comme les comptes e-mail et les applications d'authentification.

Le système envoie un code secret sous la forme de message numérique à ces appareils ou ressources, qui est ensuite saisi par l'utilisateur dans le système. Le compte peut-être fragilisé si l'appareil est égaré ou volé. Certains jetons de sécurité contournent ce problème en se connectant directement au système, de sorte qu'ils sont numériquement inaccessibles.

Facteur d'inhérence

Les méthodes d'inhérence utilisent des informations propres à l'utilisateur. Voici quelques exemples de tels facteurs d'authentification :

- Balayage d'empreinte digitale

- Balayage de la rétine

- Reconnaissance vocale

- Reconnaissance faciale

- Biométrie comportementale, comme la dynamique de frappe au clavier

L'application doit récupérer et stocker ces informations ainsi que le mot de passe durant l'enregistrement. L'entreprise gérant l'application doit protéger la biométrie et les mots de passe.

Quelles sont les bonnes pratiques de configuration de l'authentification multifactorielle ?

Toutes les entreprises doivent configurer des politiques globales destinées à restreindre l'accès et à protéger les ressources numériques. Voici quelques-unes des bonnes pratiques de gestion des accès :

Créer des rôles d'utilisateurs

Vous pouvez affiner les politiques de contrôle d'accès en regroupant les utilisateurs dans des rôles. Par exemple, vous pouvez accorder aux utilisateurs administrateurs privilégiés plus de droits d'accès qu'aux utilisateurs finaux.

Créer des politiques de mots de passe fortes

Vous devez continuer d'appliquer des politiques fortes, même si vous disposez de l'authentification à trois ou quatre facteurs. Vous pouvez mettre en place des règles de création de mots de passe : combinaison de majuscules et de minuscules, caractères spéciaux et chiffres.

Procéder à une rotation des informations d'identification de sécurité

Il est très fortement recommandé de demander à vos utilisateurs de modifier régulièrement leurs mots de passe. Vous pouvez automatiser ce processus en faisant en sorte que le système refuse l'accès jusqu'à ce que le mot de passe ait été modifié.

Suivre la politique du moindre privilège

Faites toujours débuter les utilisateurs au niveau de privilèges et de droits d'accès le plus faible dans votre système. Vous pouvez augmenter les privilèges via une autorisation manuelle ou progressivement, à mesure que l'utilisateur suscite la confiance grâce à des informations d'identification vérifiées.

Qu'est-ce qu'AWS Identity ?

AWS Identity Services vous permet de gérer les identités, les ressources et les autorisations en toute sécurité et à grande échelle. Ces services permettent par exemple à :

- Votre main-d'œuvre d'avoir la liberté de choisir l'emplacement de gestion des identités et des informations d'identification de vos employés, ainsi que les autorisations précises permettant d'accorder le bon accès aux bonnes personnes et au bon moment.

- Vos développeurs de consacrer davantage de leur temps à la création d'excellentes applications pour vos clients, en leur permettant d'ajouter rapidement et facilement à vos applications web et mobiles des fonctionnalités d'inscription, de connexion et de contrôle des accès.

Par exemple, pour vos applications destinées aux clients, Amazon Cognito vous aide à créer une expérience client d'inscription et de connexion simple, sécurisée, évolutive et normalisée. Amazon Cognito prend en charge l'authentification multifactorielle et le chiffrement des données au repos et en transit. Il vous aide à respecter de nombreuses exigences de sécurité et de conformité, notamment celles imposées aux organisations très réglementées telles que les entreprises des soins de santé et les commerçants.

De plus, la gestion des identités et des accès (IAM) AWS fournit un filtre de contrôle d'accès dans tous les services AWS. Avec IAM, vous pouvez spécifier qui peut accéder à quels services et à quelles ressources et sous quelles conditions. Avec les politiques IAM, vous pouvez gérer les autorisations de votre main-d'œuvre et de vos systèmes afin de garantir des autorisations limitées.

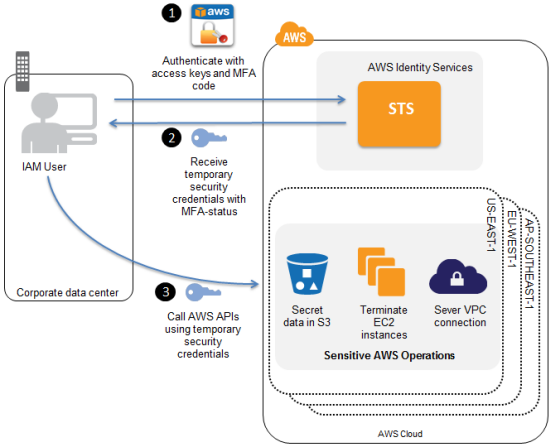

L'authentification multifactorielle (MFA) est une fonctionnalité AWS IAM qui permet d'ajouter une couche de sécurité supplémentaire, en plus de l'utilisation d'un nom d'utilisateur et d'un mot de passe. Quand la MFA est activée, lorsqu'un utilisateur se connecte à une console de gestion AWS, il est invité à saisir son nom d'utilisateur et son mot de passe (le premier facteur : ce qu'il connaît), ainsi qu'un code d'authentification provenant de son appareil AWS MFA (le deuxième facteur : ce qu'il possède). Ensemble, ces facteurs multiples fournissent une sécurité améliorée pour vos réglages et vos ressources de compte AWS.

Prochaines étapes sur AWS

Obtenez un accès instantané à l'offre gratuite AWS.