Блог Amazon Web Services

Tag: Security Blog

Генерация инсайтов безопасности с помощью машинного обучения на данных Amazon Security Lake используя Amazon SageMaker

В этой статье мы расскажем о том, как генерировать информационно-значимые инсайты безопасности по данным Amazon Security Lake с помощью Amazon SageMaker Studio — веб-интегрированной среды разработки (IDE) для машинного обучения. Предлагаемое в этой статье решение, содержит базовый набор блокнотов Python, ориентированных на данные AWS Security Hub findings в Amazon Security Lake, которые при необходимости могут быть обогащены событиями и из других источников AWS или пользовательских источников данных.

Как вы можете использовать Amazon GuardDuty для обнаружения подозрительной активности в вашем аккаунте AWS

Amazon GuardDuty – это автоматизированный сервис обнаружения потенциальных угроз, который постоянно отслеживает подозрительную деятельность и несанкционированное поведение для защиты ваших аккаунтов AWS, рабочих нагрузок и данных, хранящихся на Amazon S3. В этой статье я расскажу о том, как вы можете использовать GuardDuty с его новой высоконастраиваемой усовершенствованной моделью машинного обучения, чтобы лучше защитить ваше окружение AWS от потенциальных угроз. Модель масштабируется и работает с широким спектром клиентских приложений, рабочих нагрузок и операционных моделей. Новые типы потенциальных угроз, поддерживаемые GuardDuty, позволяют использовать обнаружение аномалий для получения более точных результатов, относящихся к безопасности, которые отличаются от необычных, но доброкачественных событий, без большого количества ложных срабатываний и шума.

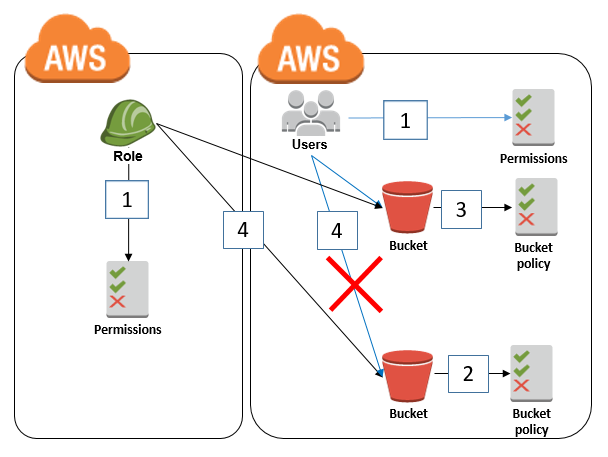

Настраиваем доступ к бакету Amazon S3 только для указанной роли

Клиенты часто спрашивают, каким образом можно настроить доступ к бакету Amazon S3 так, чтобы ограничить его только одной указанной ролью AWS IAM. Использование политики Deny и поля NotPrincipal для этой цели может быть затруднительно, так как роль задаётся двумя разными ARN-идентификаторами. В этой статье покажем, как можно использовать условия политики для настройки таких ограничений.

Непрерывный мониторинг неиспользуемых ролей IAM с помощью AWS Config

Облачная разработка способствует итеративному подходу с частыми итерациями для развития ваших приложений и инфраструктуры. Такой же итеративный подход следует применять и к создаваемым вами ролям AWS Identity and Access Management (IAM). Периодическая проверка того, что все созданные вами роли IAM всё ещё используются, может снизить операционную сложность за счёт избавления от необходимости отслеживать неиспользуемые роли. Это также улучшает безопасность: идентификация неиспользуемых ролей помогает снизить вероятность ненадлежащего или непреднамеренного доступа к вашей критической инфраструктуре и рабочим нагрузкам.

Как использовать AWS Certificate Manager вместе с AWS CloudFormation

В прошлом месяце компания Amazon Web Services (AWS) представила возможность автоматизировать выдачу и валидацию публичных и приватных сертификатов с помощью AWS CloudFormation. В этой статье я объясню, как использовать эти возможности, а также покажу примеры шаблонов, чтобы помочь вам с использованием новой функциональности.