安全是 AWS 的重要核心工作,而 HPC 数据通常是任务关键型资产。您刚刚创建的实验环境在您的账户中运行,这意味着您对数据和应用程序拥有完整控制权和所有权。在本模块中,您将了解 AWS 的安全方法以及您可以使用的一些重要技术,来确保您的 HPC 应用程序和数据安全。

涵盖的主题:

- AWS 责任共担模式

- 使用 AWS Identity and Access Management (IAM)

- 网络安全

- 身份验证

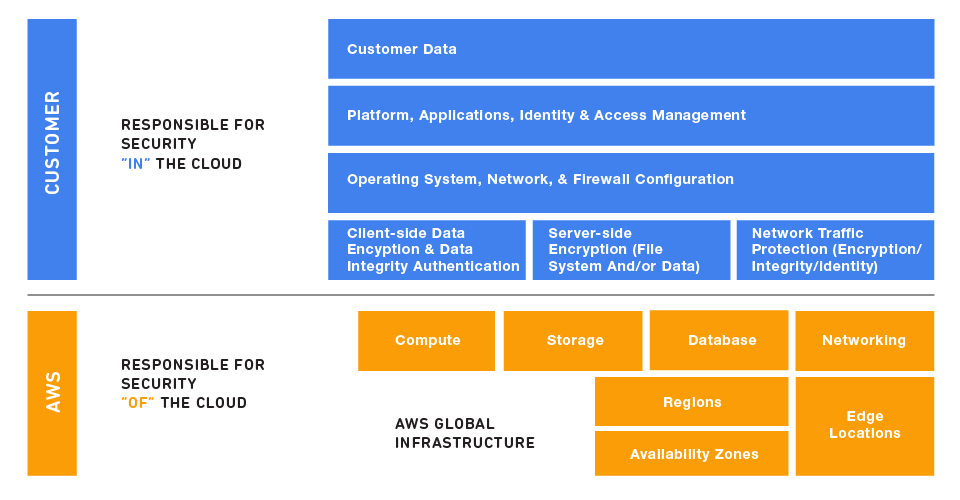

在评估云中的 HPC 基础设施的安全性时,务必要理解和区分:

- 云服务提供商 (AWS) 实施和操作的安全措施 -“云本身的安全”

- 客户实施和操作的安全措施,涉及客户内容及使用 AWS 服务的应用程序的安全 -“云内部的安全”

AWS 负责管理云本身的安全,云内部的安全则由您负责。客户可以控制选择实施哪种安全措施来保护自己的内容、平台、应用程序、系统和网络,这与他们对现场数据中心内的应用程序所做的操作并无不同。

请务必了解确保实验安全是您的一项责任,因为它是在您的 AWS 账户内部部署的一项解决方案。要了解更多信息,您可以参加免费的 4 小时在线培训或阅读 AWS 安全白皮书。

整个实验都在新创建的 Virtual Private Cloud (VPC) 中进行,这实现了与同一个账户中可能运行的其他环境和应用程序的隔离。在该 VPC 中,多个子网用于托管 EC2 服务,包括 VM 和负载均衡器。

在实验的模板中,您作为参数提供的 CIDR 范围用于使用安全组和其他 VPC 组件限制对应用程序负载均衡器的 HTTPS 访问和对集群头节点的 SSH 访问。请注意,HTTPS 和 SSH 证书不同,HTTPS 证书为自签名证书,因此不建议用于生产用途。

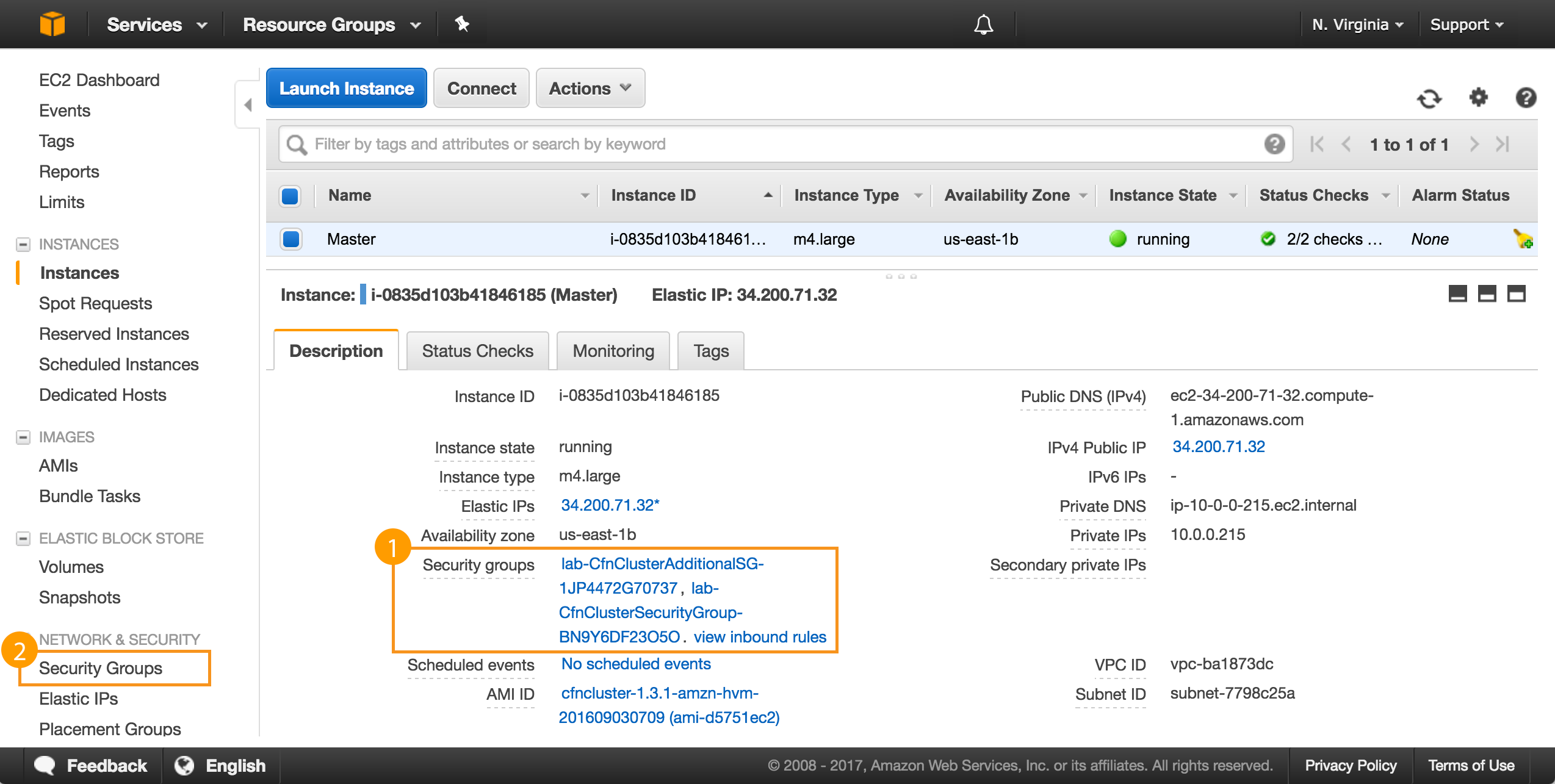

安全组充当虚拟防火墙,用于根据源 CIDR、协议和端口允许和阻止流向实例的流量。一个实例会与一个或多个安全组相关联。向安全组添加规则,以允许流量流入或流出关联的实例。您可以随时修改安全组的规则。新规则会自动应用于与安全组相关联的所有实例。

EC2 控制台会显示与实例相关联的安全组以及实例说明,如下面的屏幕截图所示。有关更多信息,请参阅 Amazon EC2 安全组用户指南。

上面的屏幕截图显示了 Amazon EC2 控制台,并突出显示了安全组。方框 1 突出显示了所选 Amazon EC2 实例的安全组,方框 2 突出显示了通过 EC2 控制台访问您的安全组的备选方法。

由于 AWS Identity and Access Management 中托管的用户仅可用于原生 AWS 服务,因此实验会通过 Simple AD 实施用户身份验证。(Simple AD 是 AWS Directory Service 中的一款简单产品,可与 Microsoft Active Directory 兼容。)

此身份验证解决方案用于验证 EnginFrame Web 访问中的用户凭证 (在集群的头节点上运行) ,同时还可以在系统动态创建和移除用户时在集群节点中传播用户,并提供统一的命名空间,以确保 EFS 上的文件访问权限一致。

设计和构建您的 HPC 基础设施时,您可以考虑换用 Microsoft AD Directory Service 产品,以提高 Windows 兼容性,并在 AWS 托管目录和本地目录之间建立信任关系。

Amazon EC2 使用公有密钥身份验证进行对 Ec2 实例的特权访问。公有密钥身份验证安全性高于密码验证,它使用公有密钥加密传输数据,而终端接收人可以使用私有密钥解密数据。公有和私有密钥被称为密钥对。

在启动实验期间,将与主实例和计算实例相关联的密钥对作为参数输入。必须同时登录主实例和计算实例,因为 EC2 用户账户拥有 sudo 权限,没有密码。

使用公有 IP 地址和 SSH 密钥来登录您的实例,如下所示:

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP