La sécurité est un pilier fondamental chez AWS, et les données HPC sont souvent un atout stratégique. L’environnement de laboratoire que vous venez de créer fonctionne sur votre propre compte, ce qui signifie que vous êtes pleinement propriétaire de vos données et applications, sur lesquelles vous exercez un contrôle total. Dans ce module, vous étudierez l’approche d’AWS concernant la sécurité et quelques-unes des principales technologies que vous pouvez utiliser pour préserver la sécurité de vos applications et données HPC.

Rubriques abordées :

- Modèle de responsabilité partagée d’AWS

- Utilisation d’AWS Identity and Access Management (IAM)

- Sécurité du réseau

- Authentification

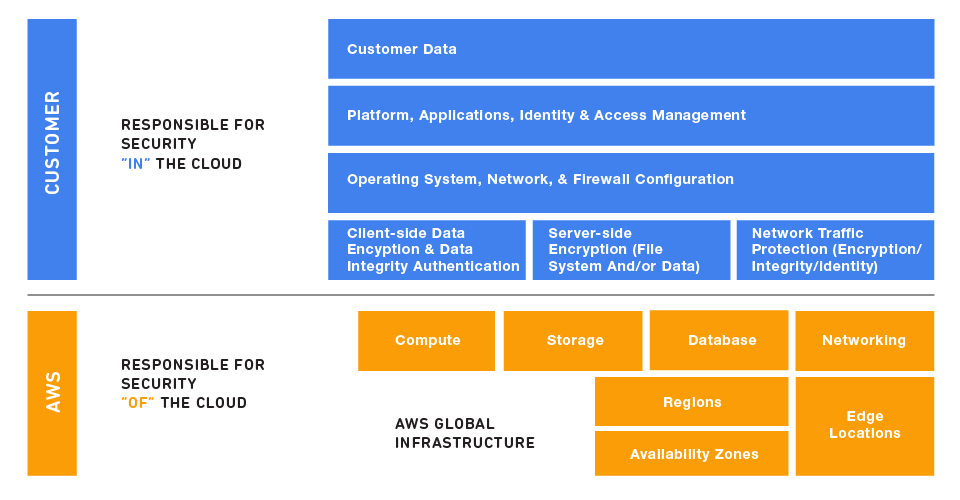

Lors de l’évaluation de la sécurité de votre infrastructure HPC sur le cloud, il est important de comprendre et de distinguer :

- Les mesures de sécurité mises en place et gérées par le fournisseur de services cloud (AWS), c’est-à-dire la « sécurité du cloud »

- Les mesures de sécurité mises en place et gérées par le client, liées à la sécurité du contenu et des applications client qui ont recours aux services AWS, c’est-à-dire la « sécurité sur le cloud »

AWS gère la sécurité du cloud, mais la sécurité sur le cloud relève de la responsabilité du client. Les clients gardent le contrôle du type de sécurité qu’ils choisissent de mettre en place afin de protéger leurs propres contenus, plates-formes, applications, systèmes et réseaux, de la même manière que s’ils plaçaient leurs applications dans un centre de données sur site.

Il est important de comprendre qu’une partie de vos responsabilités porte sur la sécurité du laboratoire, dans la mesure où il s’agit d’une solution déployée au sein de votre compte AWS. Pour en savoir plus, vous pouvez participer à une formation gratuite en ligne de 4 heures ou lire le livre blanc sur la sécurité d’AWS.

Pour plus de sécurité et une meilleure organisation, vous pouvez donner accès à votre compte AWS à des utilisateurs spécifiques, c’est-à-dire des identités que vous créez avec des autorisations personnalisées. Pour l’environnement HPC que vous avez lancé dans le module précédent, vous avez utilisé l’utilisateur racine AWS, qui est le seul identifiant de connexion ayant un accès complet à l’ensemble des services et ressources AWS du compte. Pour votre charge de travail de production, il est recommandé de créer et d’utiliser un autre utilisateur (connu comme utilisateur IAM) avec des permissions suffisantes pour déployer le modèle CloudFormation.

L’ensemble du laboratoire est contenu dans un nouveau VPC (Virtual Private Cloud), qui garantit l’isolement des autres environnements et applications que vous pourriez exécuter avec le même compte. À l’intérieur de ce VPC, plusieurs sous-réseaux sont utilisés pour héberger les services EC2, y compris les machines virtuelles et les équilibreurs de charge.

Dans le modèle du laboratoire, la plage CIDR que vous avez indiquée en tant que paramètre est utilisée pour restreindre l’accès HTTPS à l’Application Load Balancer et l’accès SSH au nœud principal du/des cluster(s) à l’aide des groupes de sécurité et d’autres composants du VPC. Veuillez noter que les certificats HTTPS et SSH sont différents ; le certificat HTTPS est auto-signé si bien qu’il n’est pas recommandé pour une utilisation en production.

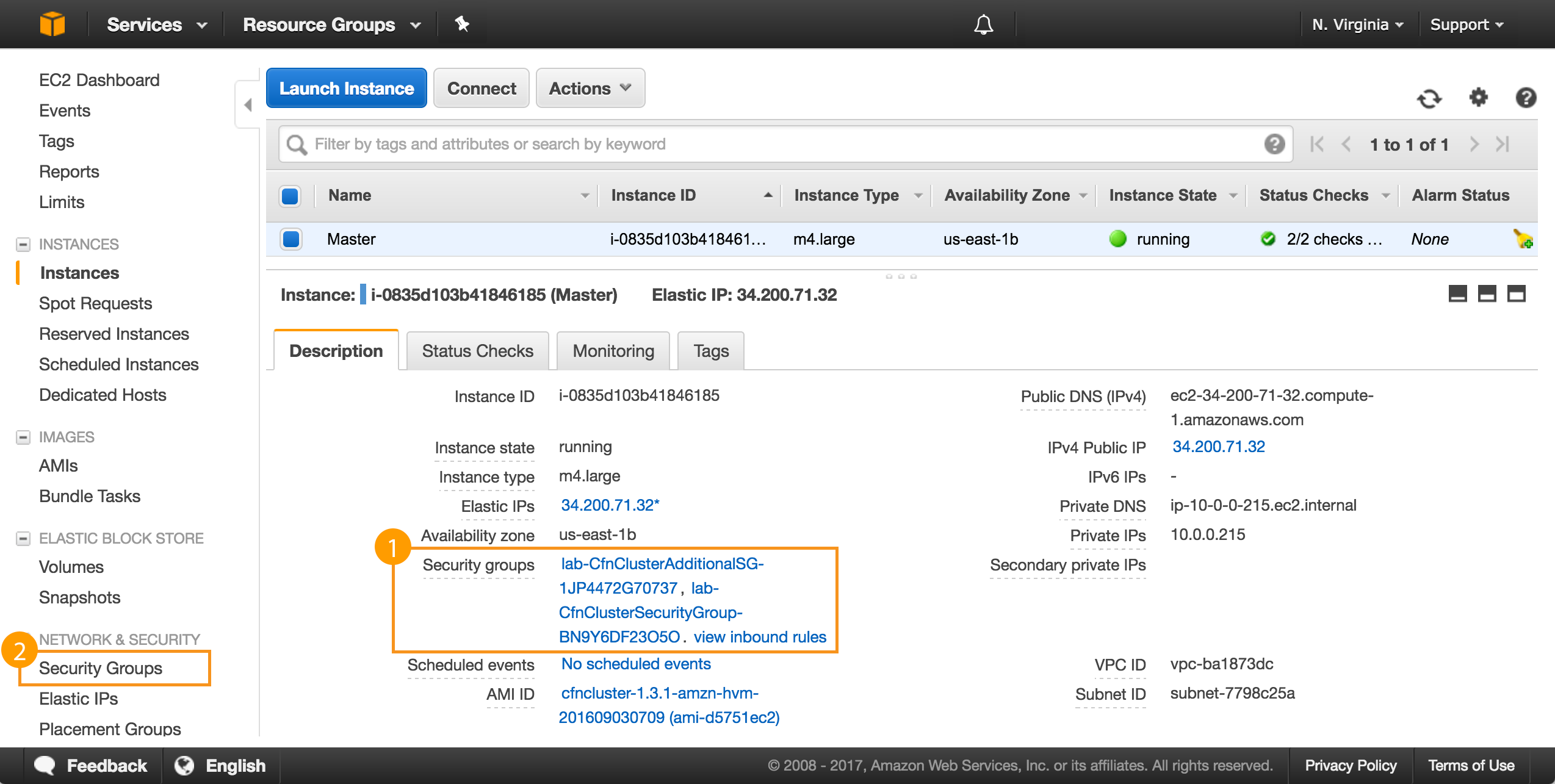

Un groupe de sécurité fonctionne comme un pare-feu virtuel autorisant ou empêchant le trafic vers une instance en fonction de la source CIDR, du protocole et du port. Un ou plusieurs groupes de sécurité sont associés à une instance. Des règles sont ajoutées à un groupe de sécurité afin d’autoriser le trafic vers ou depuis les instances associées. Vous pouvez modifier les règles d’un groupe de sécurité à tout moment. Les nouvelles règles sont appliquées automatiquement à toutes les instances associées au groupe de sécurité concerné.

Les groupes de sécurité associés à une instance s’affichent dans la console EC2, accompagnés d’une description de l’instance, comme l’illustre la capture d’écran ci-dessous. Pour plus d’informations, consultez le guide de l’utilisateur des Groupes de sécurité EC2 d’Amazon.

La capture d’écran ci-dessus illustre la console Amazon EC2 et met en évidence les groupes de sécurité. L’encadré 1 met en évidence le groupe de sécurité d’une instance Amazon EC2 tandis que l’encadré 2 met en évidence un autre moyen d’accéder à vos groupes de sécurité par le biais de la console EC2.

Comme les utilisateurs gérés dans AWS Identity and Access Management peuvent uniquement être utilisés pour les services AWS natifs, le laboratoire effectue l’authentification des utilisateurs via le Simple AD, une offre simple d’AWS Directory Service compatible avec Microsoft Active Directory.

Cette solution d’authentification est utilisée à la fois pour valider les informations d’identification de l’utilisateur pour l’accès Web à EnginFrame, qui s’exécute sur le nœud principal du cluster, et pour propager les utilisateurs dans les nœuds du cluster au fur et à mesure qu’ils sont créés et supprimés de façon dynamique. Elle fournit un espace de noms uniforme afin d’assurer un accès continu aux fichiers sur EFS.

Au fur et à mesure que vous créez et développez votre infrastructure HPC, vous pouvez envisager de passer au produit Microsoft AD Directory Service afin d’améliorer la compatibilité de Windows et d’établir une relation fiable entre un répertoire hébergé sur AWS et vos répertoires sur site.

Amazon EC2 utilise une authentification par clé publique pour l’accès privilégié aux instances EC2. L’authentification par clé publique est plus sécurisée que l’authentification par mot de passe, dans la mesure où elle utilise une clé publique pour chiffrer les données transférées tandis que le terminal destinataire utilise la clé privée pour déchiffrer les données. La clé publique et la clé privée constituent une paire de clés.

La paire de clés associée aux instances maîtresses et de calcul est saisie comme paramètre lors du lancement du laboratoire. Il est obligatoire de se connecter sur les instances maîtresses et de calcul en tant qu’utilisateur du compte ec2, qui bénéficie d’autorisations sudo et n’a pas de mot de passe.

Utilisez l’adresse IP publique et la clé ssh pour vous connecter à vos instances comme suit :

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP