La sicurezza è un pilastro critico per AWS e i dati HPC sono spesso un asset critico per le mission aziendali. L’ambiente di esercitazione che hai appena creato funziona nel tuo account, il che significa che tu hai il controllo completo e la gestione dei dati e delle applicazioni. In questo modulo esaminerai l’approccio AWS alla sicurezza e alcune delle tecnologie chiave che è possibile utilizzare per mantenere applicazioni e dati HPC sicuri.

Argomenti trattati:

- Il modello di responsabilità condivisa AWS

- Utilizzo di AWS Identity and Access Management (IAM)

- Sicurezza di rete

- Autenticazione

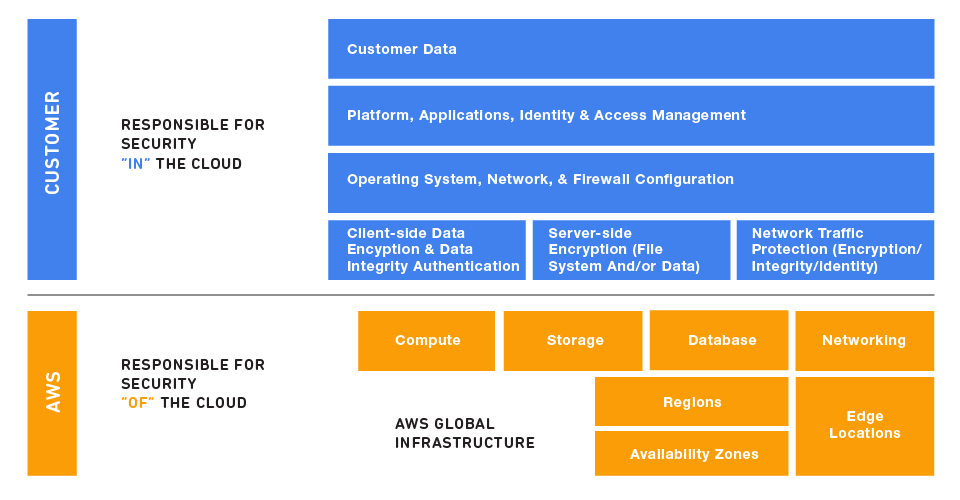

Per valutare la sicurezza della tua infrastruttura HPC nel cloud è importante capire e distinguere tra:

- Misure di sicurezza implementate e gestite dal fornitore dei servizi cloud (AWS), ovvero "sicurezza del cloud"

- Misure di sicurezza implementate e gestite dal cliente, relative alla protezione dei contenuti e delle applicazioni dell'organizzazione che impiega i servizi AWS, ovvero "sicurezza nel cloud"

Mentre AWS ha il compito di gestire la sicurezza del cloud, la sicurezza nel cloud è responsabilità del cliente. I clienti, infatti, detengono il controllo sulle procedure di sicurezza da implementare per proteggere contenuti, piattaforma, applicazioni, sistemi e reti, analogamente a quanto avverrebbe se utilizzassero per le loro applicazioni un data center in locale.

È importante capire che la sicurezza del laboratorio è parte della tua responsabilità, poiché è una soluzione distribuita all'interno del tuo account AWS. Per ulteriori informazioni, è possibile partecipare a un piano di 4 ore di formazione online o leggere il whitepaper di AWS Security.

Per maggiore sicurezza e organizzazione, puoi concedere l’accesso al tuo account AWS a utenti specifici, ovvero identità create da te con autorizzazioni personalizzate. Per l'ambiente HPC avviato nel modulo precedente, hai utilizzato l'utente root AWS, che è l'identità registrata che ha accesso completo a tutti i servizi AWS e risorse nell'account. Per i carichi di lavoro di produzione, è meglio creare e utilizzare un altro utente (noto come un utente IAM) con autorizzazioni sufficienti per distribuire il modello di CloudFormation.

L’intera esercitazione è contenuta in un cloud virtuale privato (VPC, Virtual Private Cloud) di nuova creazione; ciò permette l’isolamento da altri ambienti e applicazioni che potrebbero essere in esecuzione nello stesso account. Dentro questo VPC, più sottoreti vengono utilizzate per ospitare i servizi EC2, tra cui le macchine virtuali e il sistema di bilanciamento del carico.

Nel modello dell’esercitazione, il range CIDR che hai fornito come parametro viene utilizzato per limitare l’accesso HTTPS all’Application Load Balancer e l’accesso SSH al nodo principale del/i cluster utilizzando i gruppi di sicurezza e altri componenti VPC. Si noti che i certificati HTTPS e SSH sono diversi e quello HTTPS è autofirmato, quindi non è consigliabile usarlo per la produzione.

Un gruppo di sicurezza agisce come firewall virtuale per consentire e impedire il traffico verso un’istanza in base a CIDR di origine, protocollo e porta. Uno o più gruppi di sicurezza sono associati a un’istanza. Per consentire il traffico da o verso le istanze associate, vengono aggiunte regole a un gruppo di sicurezza. È possibile modificare le regole per un gruppo di sicurezza in qualsiasi momento. Le nuove regole vengono automaticamente applicate a tutte le istanze associate al gruppo di sicurezza.

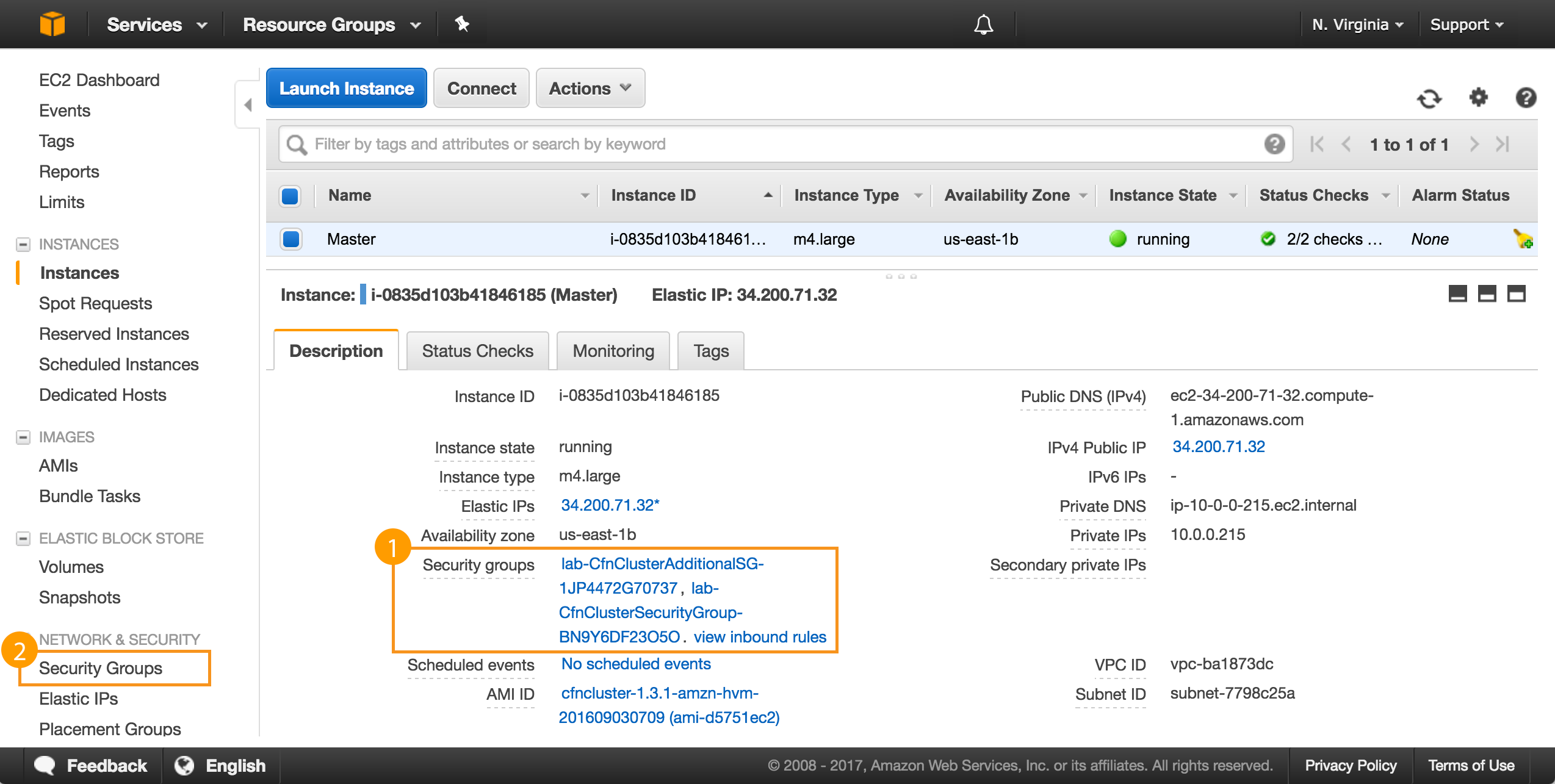

I gruppi di sicurezza associati a un'istanza vengono visualizzati dalla console EC2 con la descrizione dell'istanza, come illustrato nella schermata seguente. Per ulteriori informazioni, consulta la guida per l’utente sui gruppi di sicurezza di Amazon EC2 .

Lo screenshot qui sopra mostra la console di Amazon EC2 e illustra i gruppi di sicurezza. La casella 1 evidenzia il gruppo di sicurezza di una determinata istanza di Amazon EC2 e la casella 2 evidenzia un altro modo per accedere ai tuoi gruppi di sicurezza tramite la console EC2.

Poiché gli utenti gestiti all’interno di AWS Identity and Access Management possono essere utilizzati solo per i servizi nativi AWS, nell’esercitazione l’autenticazione dell’utente è effettuata tramite Simple AD, una semplice offerta nel AWS Directory Service, che offre la compatibilità con Microsoft Active Directory.

Questa soluzione di autenticazione viene utilizzata per convalidare le credenziali dell’utente nell’accesso Web con EnginFrame, che viene eseguito sul nodo principale del cluster, e anche per propagare gli utenti nei nodi del cluster quando vengono creati e rimossi in modo dinamico; inoltre fornisce uno spazio dei nomi uniforme per garantire l’accesso ai file su EFS.

Durante la progettazione e la creazione dell’infrastruttura HPC, considera se passare a Microsoft AD Active Directory Service per migliorare la compatibilità con Windows e stabilire una relazione di fiducia tra una directory AWS ospitata e le tue directory locali.

Amazon EC2 impiega l'autenticazione a chiave pubblica per gli accessi privilegiati alle istanze di EC2. L'autenticazione mediante chiave pubblica è più sicura di quella tramite password, poiché utilizza una chiave pubblica per crittografare i dati trasferiti mentre il terminale destinatario utilizza la chiave privata per decrittografare i dati. Le chiavi private e pubbliche sono note come coppia di chiavi.

La coppia di chiavi associata alle istanze master e a quelle di calcolo viene inserita come parametro durante il lancio dell'esercitazione. È necessario accedere sia alle istanze master che a quelle di calcolo con l'account utente-ec2, che dispone di autorizzazioni sudo e non prevede alcuna password.

Utilizza l'indirizzo IP pubblico e la chiave ssh per accedere alle tue istanze come segue:

ssh -i $ YOUR_KEY_PAIR_FILE ec2-user@$ MASTER_ELASTIC_IP