Cos'è l'autenticazione a più fattori (MFA)?

L'autenticazione a più fattori (MFA) è un processo di registrazione dell'account a più fasi che richiede agli utenti di inserire altre informazioni oltre alla password. Ad esempio, oltre alla password, agli utenti può essere chiesto di inserire un codice inviato loro tramite e-mail, di rispondere a una domanda segreta o di scansionare l'impronta digitale. Una seconda modalità di autenticazione può aiutare a prevenire gli accessi non autorizzati all'account se il sistema della password è stato compromesso.

Perché è necessaria l'autenticazione a più fattori?

La sicurezza digitale è fondamentale al giorno d'oggi, perché sia le aziende che gli utenti memorizzano informazioni sensibili online. Chiunque interagisce con le applicazioni, i servizi e i dati che sono memorizzati su internet utilizzando account online. Una violazione, o un uso improprio, di queste informazioni online potrebbe avere serie conseguenze reali, come furti finanziari, interruzioni aziendali e perdita della privacy.

Anche se le password proteggono gli asset digitali, semplicemente non sono abbastanza. I cybercriminali esperti provano a trovare attivamente le password. Scoprendo una sola password, si può potenzialmente ottenere accesso a molteplici account per i quali potrebbe essere stata riutilizzata la password. L'autenticazione a più fattori agisce come un ulteriore schermo di sicurezza per impedire che utenti non autorizzati accedano a questi account, anche quando la password è stata rubata. Le attività utilizzano l'autenticazione a più fattori per convalidare l'identità dell'utente e fornire accesso veloce e semplice agli utenti autorizzati.

Quali sono i vantaggi dell'autenticazione a più fattori?

Riduce il rischio di sicurezza

L'autenticazione a più fattori minimizza i rischi dovuti all'errore umano, alle password mal conservate e ai dispositivi smarriti.

Consente le iniziative digitali

Le organizzazioni possono intraprendere iniziative digitali con sicurezza. Le attività utilizzano l'autenticazione a più fattori per aiutare a proteggere i dati delle organizzazioni e degli utenti, così che possano effettuare interazioni online e transazioni in modo sicuro.

Migliora la risposta di sicurezza

Le aziende possono configurare un sistema di autenticazione a più fattori per inviare attivamente un avviso ogni volta che esso individua tentativi sospetti di login. Ciò aiuta sia le aziende che gli individui a rispondere più velocemente ai cyberattacchi, minimizzando qualsiasi possibile danno.

Come funziona l'autenticazione a più fattori?

L'autenticazione a più fattori funziona attraverso la richiesta di più moduli di ID all'utente al momento della registrazione dell'account. Il sistema memorizza questo ID e le informazioni dell'utente per verificarlo al login successivo. Il login è un processo a più step che verifica, insieme alla password, le altre informazioni dell'ID.

Si descrivono di seguito gli step del processo di autenticazione a più fattori:

Registrazione

Un utente crea l'account con nome utente e password. Quindi, collega altri elementi, come un dispositivo cellulare o una smart key fisica, al proprio account. L'elemento può anche essere virtuale, come un indirizzo e-mail, un numero di cellulare o un codice app di autenticazione. Tutti questi elementi aiutano ad identificare l'utente in maniera univoca e non dovrebbero essere condivisi con nessuno.

Autenticazione

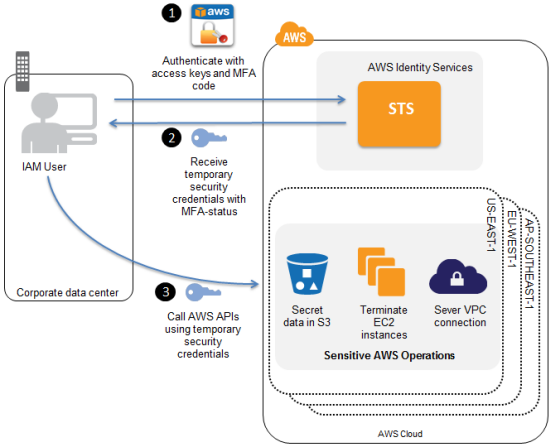

Quando un utente con la funzionalità MFA abilitata esegue l'accesso a un sito Web AWS, gli verrà richiesto di immettere il proprio nome utente e la propria password (il primo fattore, le informazioni note) e quindi un codice di autenticazione dal dispositivo MFA (il secondo fattore, le informazioni inviate).

Se il sistema verifica la password, si connette agli altri elementi. Per esempio, può rilasciare un codice numerico al dispositivo hardware o mandare un codice via SMS al dispositivo mobile dell'utente.

Reazione

L'utente completa il processo di autenticazione verificando gli altri elementi. Per esempio, è possibile inserire il codice ricevuto o premere un tasto sul dispositivo hardware. L'utente ottiene l'accesso al sistema solo quando tutte le informazioni sono state verificate.

Implementazione del processo

L'autenticazione a più fattori potrebbe essere implementata in modi differenti. Ecco alcuni esempi:

- Il sistema chiede solo la password e un altro ID, in quella chiamata autenticazione a due fattori o autenticazione in due passaggi.

- Anziché il sistema, un'applicazione di terzi, chiamata autenticatore, verifica l'identità dell'utente. L'utente inserisce il codice di accesso nell'autenticatore, che conferma l'utente al sistema.

- Durante la verifica, l'utente inserisce informazioni biometriche scansionando l'impronta digitale, la retina o altre parti del corpo.

- Il sistema potrebbe richiedere più autenticazioni solo quando si accede per la prima volta ad un nuovo dispositivo. Dopodiché, esso lo ricorderà alla macchina e chiederà solo la password.

Cos'è l'autenticazione a più fattori adattiva?

L'autenticazione a più fattori adattiva, o MFA adattiva, utilizza le regole aziendali e le informazioni sull'utente per determinare quali fattori di autenticazione applicare. Le attività utilizzano l'autenticazione adattiva per bilanciare i requisiti di sicurezza con l'esperienza utente.

Per esempio, le soluzioni di autenticazione adattiva possono aumentare o diminuire gli step di autenticazione dell'utente dinamicamente, utilizzando informazioni contestuali sull'utente, come:

- Numero di tentativi di login falliti

- Geolocalizzazione dell'utente

- Geo-velocità o distanza fisica tra i tentativi di login consecutivi

- Dispositivo utilizzato per il login

- Giorno e ora del tentativo di accesso

- Sistema operativo

- Indirizzo IP sorgente

- Ruolo utente

Come può l'intelligenza artificiale migliorare l'autenticazione a più fattori?

Le soluzioni di autenticazione adattiva utilizzano l'intelligenza artificiale (IA) e il machine learning (ML) per analizzare le abitudini e individuare attività sospetta nell'accesso al sistema. Queste soluzioni possono monitorare l'attività dell'utente nel tempo per individuare pattern, stabilire profili utente di base e rilevare comportamenti insoliti, come queste tre azioni:

- Tentativi di login a orari insoliti

- Tentativi di login da posizioni insolite

- Tentativi di login da dispositivi sconosciuti

Gli algoritmi di ML assegnano punteggi di rischio a eventi sospetti e adeguano i fattori di autenticazione multipla in tempo reale sulla base delle policy aziendali. Per esempio, se il comportamento viene classificato come a basso rischio, l'utente può registrarsi solo con nome utente e password. Invece, l'utente deve inserire un codice SMS per i comportamenti a medio rischio, e se il comportamento è ad alto rischio, l'accesso dell'utente è negato del tutto.

Quali sono degli esempi di autenticazione a più fattori?

Di seguito offriamo degli esempi su come le attività possono utilizzare l'autenticazione a più fattori:

Accesso da remoto ai dipendenti

Un'azienda vuole dare ai propri dipendenti accesso da remoto alle risorse. Può impostare l'autenticazione a più fattori richiedendo login, una smart key e una scansione di impronta digitale sui laptop aziendali che i dipendenti portano a casa. Sulla base dell'indirizzo IP del dipendente, l'azienda può impostare regole secondo le quali il dipendente ha bisogno di utilizzare l'autenticazione a due fattori quando lavora da casa. Tuttavia, l'azienda potrebbe richiedere l'autenticazione a tre fattori quando il dipendente sta lavorando su qualsiasi altra rete wifi.

Accesso al sistema ai soli dipendenti in sede

Un ospedale vuole dare accesso alle proprie applicazioni sanitarie e ai dati sui pazienti a tutti i propri dipendenti. L'ospedale dà ai dipendenti un badge di prossimità per accedere a queste applicazioni mentre si trovano a lavoro. All'inizio di ogni turno, il dipendente deve eseguire l'accesso e appoggiare il badge a un sistema centrale. Durante il turno, può accedere a tutte le risorse con un singolo tocco del badge, senza altri requisiti di accesso. Alla fine del turno, i diritti di accesso con un solo tocco terminano. Ciò minimizza il rischio di accessi non autorizzati a causa di badge smarriti.

Quali sono i metodi di autenticazione a più fattori?

I metodi di autenticazione MFA si basano su qualcosa che si conosce, che si possiede e/o che si è. Descriviamo di seguito alcuni comuni fattori di autenticazione:

Fattore di conoscenza

Nel metodo del fattore di conoscenza, gli utenti devono dimostrare la propria identità rivelando informazioni che nessun altro conosce. Un tipico esempio di questo fattore di autenticazione sono le domande segrete con domande che solo l'utente potrebbe conoscere, come il nome del suo primo animale domestico o il nome da nubile della madre. Le applicazioni potrebbero anche richiedere l'accesso a un codice pin di quattro cifre.

Questi metodi sono sicuri solo finché nessun altro scopre le informazioni segrete. I criminali potrebbero indagare sulla storia personale dell'utente o indurlo con l'inganno a rivelare queste informazioni. I codici pin possono anche essere decifrati utilizzando un metodo di forza bruta che indovina ogni combinazione possibile di numero a quattro cifre.

Fattore di possesso

Nel metodo del fattore di possesso, gli utenti identificano se stessi attraverso qualcosa che solo loro possiedono. Ecco alcuni esempi:

- Dispositivi fisici come telefoni cellulari, token di sicurezza, schede di visualizzazione, smart key e chiavi di sicurezza.

- Asset digitali come account e-mail e applicazioni di autenticazione

Il sistema invia un codice segreto come messaggio digitale a questi dispositivi o asset che l'utente quindi reinserisce nel sistema. L'account può essere compromesso se il dispositivo viene smarrito o rubato. Alcuni token di sicurezza aggirano questo problema connettendosi direttamente al sistema, così che non vi si possa accedere digitalmente.

Fattore di inerenza

I metodi di inerenza utilizzano le informazioni inerenti all'utente. Ecco alcuni esempi di questi fattori di autenticazione:

- Scansioni di impronte digitali

- Scansioni della retina

- Riconoscimento vocale

- Riconoscimento facciale

- Biometria dei tratti comportamentali, come dinamiche di digitazione

L'applicazione deve raccogliere e memorizzare queste informazioni insieme alla password durante la registrazione. L'azienda che gestisce l'applicazione deve proteggere i dati biometrici insieme alle password.

Quali sono le best practice per impostare l'autenticazione a più fattori?

Tutte le attività dovrebbero impostare policy a livello aziendale per restringere l'accesso e rendere sicure le risorse digitali. Le seguenti sono alcune delle best practice nella gestione degli accessi:

Creare ruoli utente

Si possono perfezionare le policy di controllo degli accessi attraverso il raggruppamento degli utenti in ruoli. Per esempio, si può garantire agli utenti admin privilegiati più diritti di accesso rispetto agli utenti finali.

Creare solide policy sulle password

Si dovrebbe comunque rafforzare policy solide, anche se si ha un'autenticazione a tre o quattro fattori. È possibile implementare regole per creare password con una combinazione di lettere maiuscole e minuscole, caratteri speciali e numeri.

Modificare le credenziali di sicurezza

Pratica eccellente è quella di chiedere all'utente di modificare le password regolarmente. È possibile automatizzare questo processo facendo negare al sistema l'accesso finché la password non viene modificata.

Seguire policy di privilegio minimo

Introdurre sempre i nuovi utenti al più basso livello di privilegio e ai minimi diritti di accesso al proprio sistema. È possibile accrescere il privilegio attraverso autorizzazione manuale o per gradi, man mano che l'utente acquista fiducia tramite credenziali verificate.

Cos'è AWS Identity?

È possibile utilizzare i servizi AWS Identity per gestire identità, risorse e autorizzazioni in modo sicuro e su vasta scala. Per esempio, questi servizi offrono:

- Alla forza lavoro la libertà di scegliere il luogo in cui gestire le identità e le credenziali dei dipendenti e i permessi specifici per garantire i diritti di accesso alle persone giuste al momento giusto.

- Agli sviluppatori più tempo per costruire app eccezionali per i propri clienti, dando loro la possibilità di aggiungere funzionalità di registrazione e accesso di account, nonché di controllo per le app Web e mobili in modo rapido e semplice.

Ad esempio, per le applicazioni rivolte ai clienti, Amazon Cognito permette di creare un'esperienza cliente semplice, sicura, scalabile e basata su standard di sicurezza per la registrazione e l'accesso alle proprie app. Amazon Cognito supporta l'autenticazione a più fattori e la crittografia dei dati in transito e a riposo. Il servizio aiuta a soddisfare molteplici requisiti di sicurezza e conformità, compresi quelli per le organizzazioni altamente regolamentate, come le aziende sanitarie e i commercianti.

Inoltre, AWS Identity and Access Management (IAM) fornisce un controllo granulare degli accessi in tutto AWS. Utilizzando IAM, è possibile specificare chi può effettuare l'accesso a servizi e risorse e secondo quali condizioni. Con le policy IAM, è possibile gestire le autorizzazioni alla forza lavoro e i sistemi per garantire autorizzazioni con privilegi minimi.

L'autenticazione a più fattori (MFA) è una funzionalità di AWS IAM che aggiunge un ulteriore livello di protezione a quella garantita da nome utente e password. Attivando la MFA, quando un utente accede a una console di gestione AWS, gli sarà richiesto di inserire nome utente e password (il primo fattore, le informazioni note) e il codice di autenticazione dal loro dispositivo AWS MFA (il secondo fattore, le informazioni inviate). Insieme, questi fattori garantiscono maggior sicurezza per le impostazioni e le risorse del proprio account AWS.

Fasi successive su AWS

Ottieni accesso immediato al Piano gratuito di AWS.