Sicherheit ist eine wichtige Säule bei AWS, und HPC-Daten sind oft eine unternehmenskritische Komponente. Die soeben erstellte Laborumgebung funktioniert in Ihrem eigenen Konto, d. h. Sie haben die volle Kontrolle über Ihre Daten und Anwendungen. In diesem Modul prüfen Sie den AWS-Ansatz für die Sicherheit und einige der Schlüsseltechnologien, mit denen Sie Ihre HPC-Anwendungen und -Daten schützen können.

Behandelte Themen:

- Das AWS-Modell der übergreifenden Verantwortlichkeit

- Verwendung des AWS Identity and Access Management (IAM)

- Netzwerksicherheit

- Authentifizierung

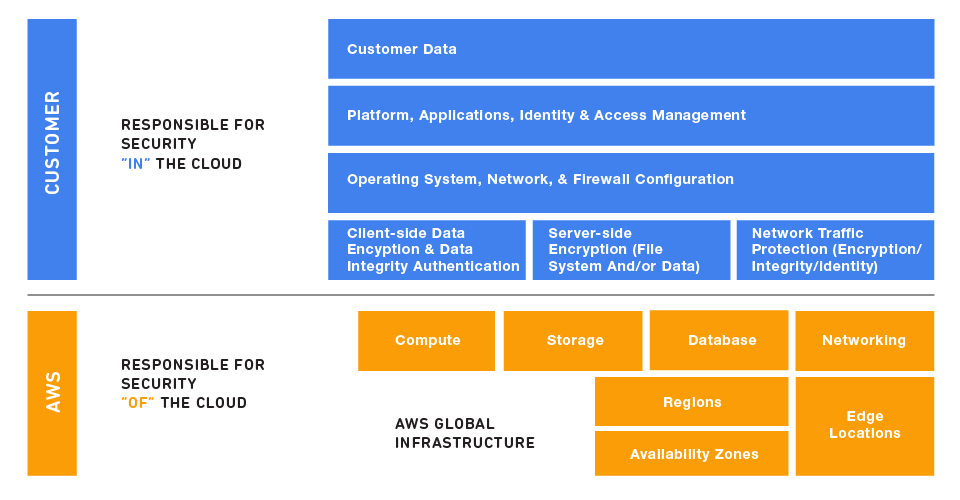

Bei der Bewertung der Sicherheit Ihrer HPC-Infrastruktur in der Cloud müssen Sie Folgendes verstehen und unterscheiden:

- Sicherheitsmaßnahmen, die der Cloud-Dienstanbieter (AWS) implementiert und betreibt – "Sicherheit der Cloud"

- Sicherheitsmaßnahmen, die der Kunde implementiert und betreibt, im Zusammenhang mit der Sicherheit von Kundeninhalten und -anwendungen, die AWS-Services nutzen – "Sicherheit in der Cloud"

Während AWS die Sicherheit der Cloud verwaltet, liegt die Sicherheit in der Cloud in Ihrer Verantwortung. Kunden behalten genau wie bei Anwendungen in einem lokalen Rechenzentrum die Kontrolle darüber, welche Sicherheitsmaßnahmen sie zum Schutz ihrer eigenen Inhalte, der Plattform, der Anwendungen, Systeme und Netzwerke einsetzen.

Es ist wichtig zu verstehen, dass die Laborsicherheit in Ihrer Verantwortung liegt, da es sich um eine in Ihrem AWS-Konto implementierte Lösung handelt. Um mehr darüber zu erfahren, können Sie an einem kostenlosen 4-stündigen Online-Training teilnehmen oder das AWS-Sicherheits-Whitepaper lesen.

Für mehr Sicherheit und Organisation können Sie bestimmten Nutzern, die Sie mit benutzerdefinierten Berechtigungen erstellen, Zugriff auf Ihr AWS-Konto gewähren. Für die HPC-Umgebung, die Sie im vorherigen Modul gestartet haben, haben Sie den AWS-Rootbenutzer verwendet, der die Einzelidentität bei der Anmeldung mit vollständigem Zugriff auf alle AWS-und -Ressourcen im Konto darstellt. Für Ihren Produktions-Workload ist es empfehlenswert, einen alternativen Benutzer (als IAM-Benutzer bekannt) mit ausreichenden Berechtigungen zum Bereitstellen der CloudFormation-Vorlage zu erstellen und zu verwenden.

Das gesamte Labor ist in einer neu erstellten Virtual Private Cloud (VPC) enthalten, die eine Isolierung von anderen Umgebungen und Anwendungen bietet, die Sie möglicherweise im gleichen Konto ausführen. In dieser VPC werden mehrere Subnetze zum Hosten von EC2-Services verwendet, einschließlich VMs und Load Balancers.

In der Laborvorlage wird der CIDR-Bereich verwendet, den Sie als Parameter angegeben haben, um den HTTPS-Zugriff auf den Application Load Balancer und den SSH-Zugriff auf den Kopfknoten des Clusters mithilfe von Sicherheitsgruppen und anderen VPC-Komponenten zu beschränken. Beachten Sie, dass sich die HTTPS- und SSH-Zertifikate unterscheiden und das HTTPS-Zertifikat selbstsigniert ist, weshalb es für die Verwendung in der Produktion nicht empfohlen wird.

Eine Sicherheitsgruppe fungiert als virtuelle Firewall, um den Datenverkehr zu einer Instanz basierend auf Quell-CIDR, Protokoll und Port zuzulassen und zu verhindern. Eine oder mehrere Sicherheitsgruppen sind einer Instance zugeordnet. Regeln werden einer Sicherheitsgruppe hinzugefügt, um den Datenverkehr zu oder von den zugehörigen Instances zuzulassen. Diese Regeln können Sie jederzeit ändern, wobei die neuen Regeln automatisch auf alle Instances der Sicherheitsgruppe angewendet werden.

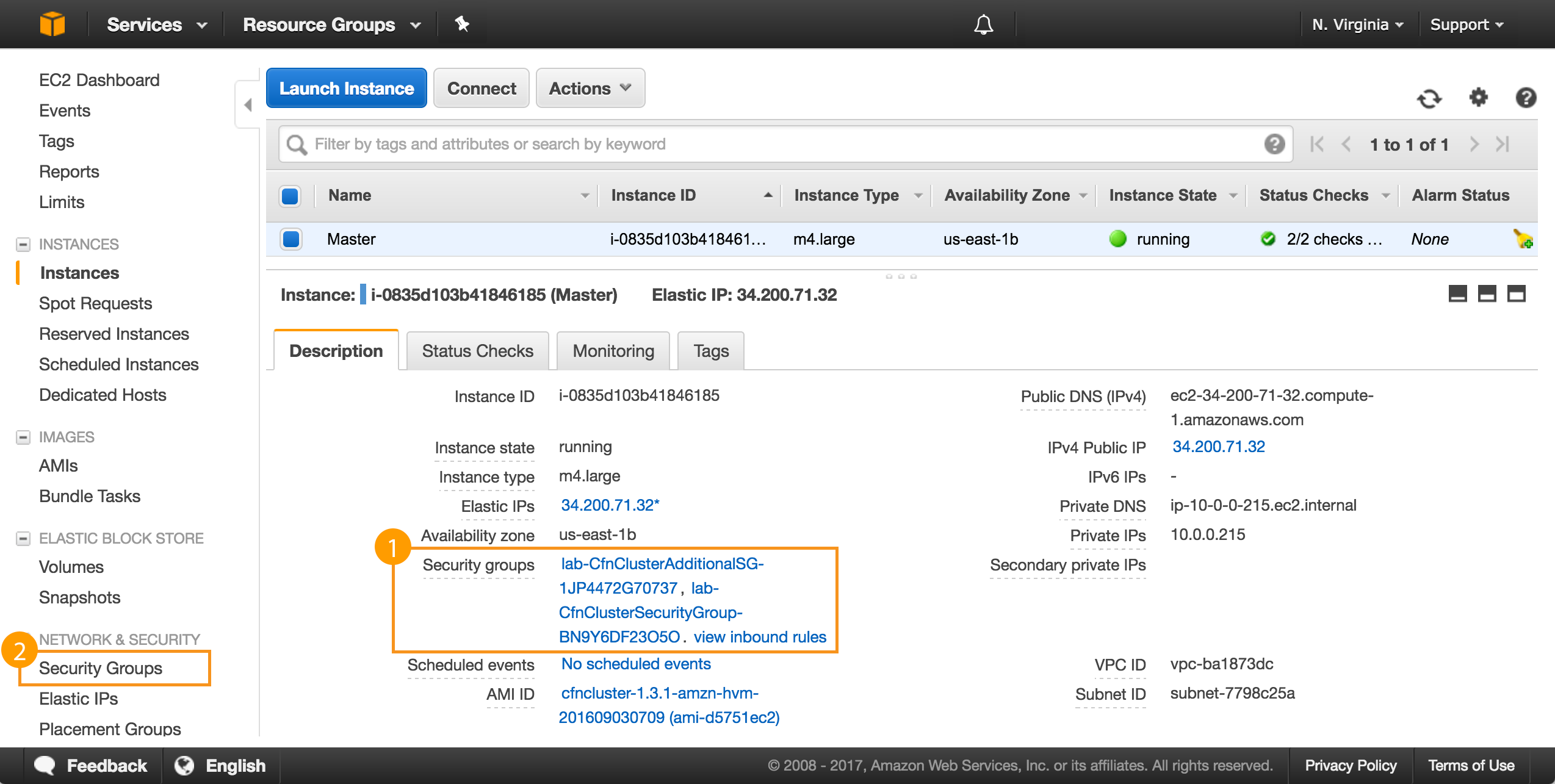

Die einer Instance zugeordneten Sicherheitsgruppen werden von der EC2-Konsole mit der Beschreibung der Instance angezeigt, wie im folgenden Screenshot gezeigt. Weitere Informationen finden Sie im Benutzerhandbuch für Amazon EC2-Sicherheitsgruppen.

Der obige Screenshot zeigt die Amazon EC2-Konsole und hebt Sicherheitsgruppen hervor. Rahmen 1 hebt die Sicherheitsgruppe einer ausgewählten Amazon EC2-Instance hervor und Rahmen 2 eine Alternative zum Zugreifen auf Ihre Sicherheitsgruppen über die EC2-Konsole.

Da Benutzer, die innerhalb von AWS Identity and Access Management verwaltet werden, nur für native AWS-Services verwendet werden können, implementiert das Labor die Benutzerauthentifizierung über das Simple AD, ein einfaches Angebot im AWS Directory Service, das Microsoft Active Directory-Kompatibilität bietet.

Diese Authentifizierungslösung wird verwendet, um die Benutzeranmeldeinformationen im EnginFrame-Webzugriff zu überprüfen, die auf dem Kopfknoten des Clusters ausgeführt werden, sowie um Benutzer in den Clusterknoten zu verbreiten, wenn sie dynamisch erstellt und entfernt werden, und bietet einen einheitlichen Namensraum, damit ein konstanter Dateizugriff auf EFS sichergestellt ist.

Beim Entwerfen und Erstellen Ihrer HPC-Infrastruktur sollten Sie möglicherweise zum Microsoft AD Directory Service-Produkt wechseln, um die Windows-Kompatibilität zu verbessern und eine Vertrauensbeziehung zwischen einem AWS-gehosteten Verzeichnis und Ihren lokalen Verzeichnissen einzurichten.

Amazon EC2 verwendet die öffentliche Schlüssel-Authentifizierung für den privilegierten Zugriff auf EC2-Instances. Die Authentifizierung mit öffentlichen Schlüsseln ist sicherer als die Kennwortauthentifizierung. Dabei werden die übertragenen Daten mit einem öffentlichen Schlüssel verschlüsselt, während der Terminalempfänger den privaten Schlüssel zum Entschlüsseln der Daten verwendet. Der öffentliche und der private Schlüssel werden als Schlüsselpaar bezeichnet.

Das Schlüsselpaar, das den Master- und Compute-Instances zugeordnet ist, wird beim Starten des Labors als Parameter eingegeben. Es ist erforderlich, sich sowohl bei den Master- als auch den Compute-Instances anzumelden, da das EC2-Benutzerkonto über Sudo-Berechtigungen verfügt und kein Kennwort besitzt.

Verwenden Sie die öffentliche IP-Adresse und den SSH-Schlüssel, um sich wie folgt bei Ihren Instances anzumelden:

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP