Wozu dient diese AWS-Lösungsimplementierung?

Diese Lösungsimplementierung stellt sichere, in sich geschlossene, isolierte Umgebungen bereit, damit Entwickler, Sicherheitsexperten und Infrastrukturteams sicher mit AWS-Services und Drittanbieteranwendungen experimentieren können, die auf AWS ausgeführt werden. Diese Sandbox-Umgebungen nutzen Amazon AppStream 2.0 für den Browser-basierten Zugriff und bieten Sicherheitskontrollen, um Datenrisiken wie Datenexfiltration, versehentliche Dateiübertragungen und Kommunikation mit lokalen Netzwerken zu verhindern.

Nutzen

Erstellen Sie Sandbox-Konten in Ihrem bestehenden AWS-Organizations-Konto, um die Netzwerkisolierung zu gewährleisten und vorhandene Konten zu schützen.

Implementieren Sie sichere Kontrollen mit benutzerdefinierten IAM-Rollen, die es Benutzern ermöglichen, in einer isolierten Umgebung frei zu experimentieren.

Prüfen Sie Sandbox-Aktivitäten mit gesicherten Amazon-CloudTrail-Protokollen.

Isolieren Sie die in den Sandboxen verwendeten Daten und verhindern Sie, dass Benutzer Daten direkt aus ihrem lokalen Netzwerk hochladen.

Übersicht über die AWS-Lösungsimplementierung

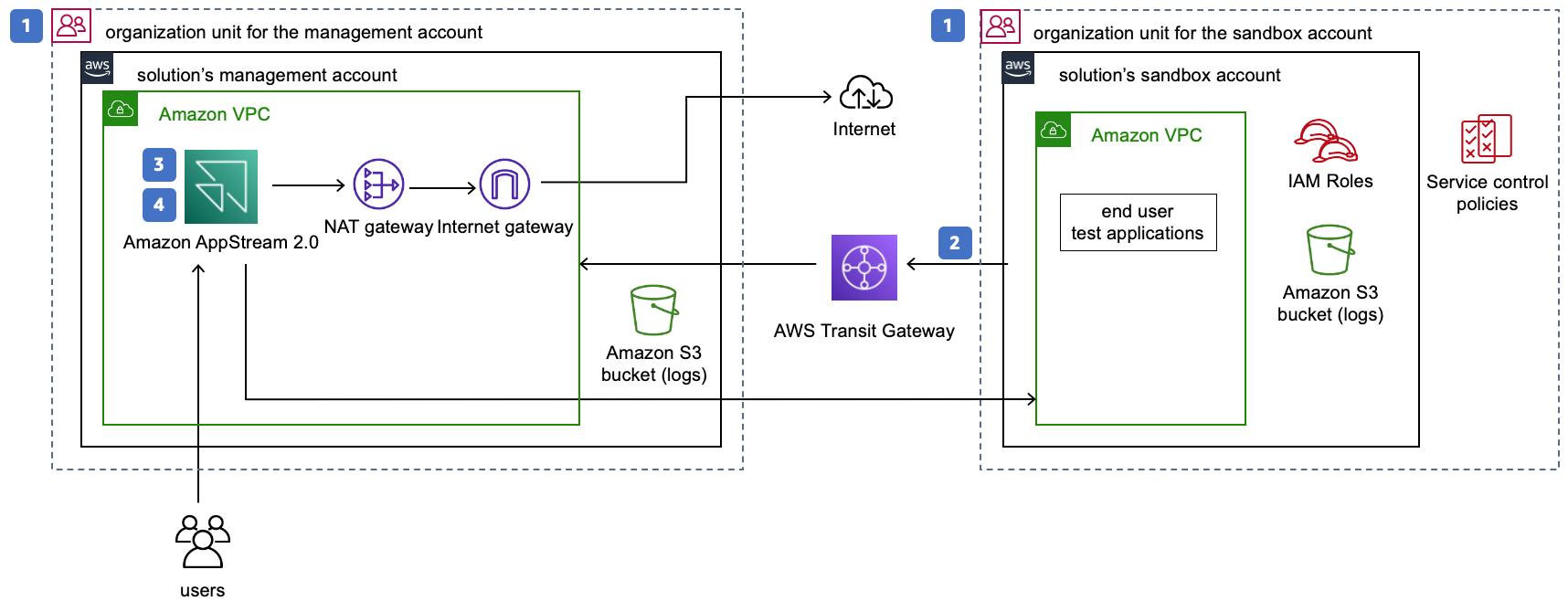

Das folgende Diagramm zeigt den Architektur-Flow, die Sie mithilfe des Einführungsleitfadens der Lösung und der dazugehörigen AWS-CloudFormation-Vorlage automatisch bereitstellen können.

Lösungsimplementierungsarchitektur von AWS Innovation Sandbox

Diese Lösung stellt zwei AWS-CloudFormation-Vorlagen in Ihrem AWS-Organizations-Konto bereit und richtet Folgendes ein:

- Die erste AWS-CloudFormation-Vorlage erstellt zwei neue AWS-Konten und zwei neue Organisationseinheiten (Organizational untis, OUs):

- Eine Organisationseinheit, die das Verwaltungskonto enthält, eine Amazon Virtual Private Cloud (Amazon VPC), auf der ein NAT-Gateway, ein AWS Transit Gateway und ein Internet-Gateway ausgeführt werden.

- Eine Organisationseinheit, die das Sandbox-Konto und eine Amazon VPC enthält.

- Das Sandbox-Konto der Lösung hat keinen direkten Zugang zum Internet. Ein- und ausgehender Datenverkehr zu diesem Sandbox-Konto wird über AWS Transit Gateway an das Verwaltungskonto der Lösung geleitet. Der Zugriff auf das Sandbox-Konto wird über den AWS-Identity-and-Access-Management-(IAM)-Bedingungsschlüssel aws:SourceIp eingeschränkt, um den Zugriff nur vom Verwaltungskonto aus zuzulassen (was eine eigenständige Umgebung ermöglicht).

- Ein Amazon-AppStream-2.0-Image wird vom Kunden mit den erforderlichen Anwendungen und Tools erstellt.

- Die zweite CloudFormation-Vorlage verwendet das in Schritt 3 erstellte Image, um eine Amazon-AppStream-2.0-Instance-Flotte zu starten, bei der Endbenutzer eine Verbindung herstellen, um auf das Sandbox-Konto zuzugreifen.

Aus Redundanzgründen werden die Amazon VPCs mit Subnetzen in zwei Availability Zones (AZs) für hohe Verfügbarkeit erstellt. Das NAT-Gateway und die Amazon-AppStream-2.0-Flotte werden in diesen beiden AZs bereitgestellt. Das Transit Gateway ist mit beiden Subnetzen verbunden.

AWS Innovation Sandbox

Version 1.0.0

Veröffentlicht: 08/2021

Autor: AWS

Geschätzte Bereitstellungszeit: 30 Minuten

Durchsuchen Sie unsere Bibliothek der AWS-Lösungen, um Antworten auf häufige Architekturprobleme zu erhalten.

Finden Sie AWS-Partner, die Ihnen den Einstieg erleichtern.

Präskriptive Architekturdiagramme, Beispielcode und technische Inhalte für häufig vorkommende Anwendungsfälle finden.