¿En qué consiste la MFA (autenticación multifactor)?

La autenticación multifactor (MFA) es un proceso de registro en varios pasos que requiere que los usuarios ingresen algo más de información que simplemente una contraseña. Por ejemplo, junto con la contraseña, los usuarios deberán ingresar un código que se envía a su correo electrónico, responder a una pregunta secreta o escanear una huella dactilar. Una segunda forma de autenticación puede ayudar a evitar el acceso no autorizado a una cuenta si la contraseña del sistema se ha visto expuesta.

¿Por qué es necesaria la autenticación multifactor (MFA)?

La seguridad digital es fundamental en el mundo de hoy, ya que tanto empresas como usuarios almacenan información confidencial en línea. Todo el mundo interactúa con aplicaciones, servicios y datos que se almacenan en Internet mediante cuentas en línea. Una filtración o mal uso de esta información en línea puede tener consecuencias graves en el mundo real, como un robo financiero, una interrupción de la actividad empresarial o la pérdida de privacidad.

Aunque las contraseñas protegen los activos digitales, esta protección no es suficiente. Los ciberdelincuentes expertos intentan buscar contraseñas de manera activa. Al descubrir una contraseña, se puede obtener acceso de manera potencial a varias cuentas para las que es posible que haya reutilizado la contraseña. La autenticación multifactor actúa como una capa adicional de seguridad para evitar que usuarios no autorizados accedan a dichas cuentas, incluso cuando se ha robado la contraseña. Las empresas utilizan autenticación multifactor para validar identidades de usuarios y brindar un acceso rápido y práctico a los usuarios autorizados.

¿Cuáles son los beneficios de la autenticación multifactor?

Reduce el riesgo de seguridad

La autenticación multifactor reduce los riesgos derivados de errores humanos, contraseñas extraviadas y dispositivos perdidos.

Permite iniciativas digitales

Las organizaciones pueden llevar a cabo iniciativas digitales con confianza. Las empresas utilizan autenticación multifactor para ayudar a proteger los datos de la organización y de los usuarios, de modo que puedan realizar interacciones y transacciones en línea de manera segura.

Mejora la respuesta de seguridad

Las compañías pueden configurar un sistema de autenticación multifactor para enviar de manera activa una alerta en cuanto se detecten intentos de inicio de sesión sospechosos. Esto ayuda tanto a compañías como a individuos a responder más rápido a ciberataques, lo que reduce cualquier daño potencial.

¿Cómo funciona la autenticación multifactor?

La autenticación multifactor funciona al solicitar varias formas de ID al usuario en el momento de registrar la cuenta. El sistema almacena este ID y la información del usuario para verificarlo en el siguiente inicio de sesión. El inicio de sesión es un proceso de varios pasos que verifica la otra información de ID junto con la contraseña.

A continuación, describimos los pasos del proceso de autenticación multifactor:

Registro

Un usuario crea la cuenta con un nombre de usuario y contraseña. A continuación, se vinculan otros elementos, como un celular o un dispositivo de hardware físico, a su cuenta. El elemento también puede ser virtual, como una dirección de correo electrónico, un número de celular o un código de aplicación para autenticación. Todos esos elementos ayudan a identificar de manera única al usuario y no deben compartirse con otras personas.

Autenticación

Cuando un usuario con MFA habilitada inicie sesión en un sitio web, se le solicitará que indique el nombre de usuario y la contraseña (el primer factor: lo que conocen), así como una respuesta de autenticación del dispositivo MFA (el segundo factor: lo que tienen).

Si el sistema verifica la contraseña, se conecta con el resto de elementos. Por ejemplo, puede emitir un código numérico para el dispositivo de hardware o enviar un código mediante SMS al dispositivo móvil del usuario.

Reacción

El usuario completa el proceso de autenticación al verificar el resto de elementos. Por ejemplo, puede ingresar el código que ha recibido o pulsar un botón en el dispositivo de hardware. El usuario obtiene acceso al sistema únicamente cuando toda la información ha sido verificada.

Implementación del proceso

La autenticación multifactor puede implementarse de diferentes maneras. A continuación, se indican varios ejemplos:

- El sistema solicita únicamente la contraseña y un ID más, lo que se conoce como autenticación de dos factores o autenticación de dos pasos.

- En lugar de ocuparse el sistema, una aplicación externa llama a un autenticador que verifica la identidad del usuario. El usuario ingresa la contraseña en el autenticador, y este confirma el usuario al sistema.

- Durante la verificación, el usuario ingresa información biométrica mediante el escaneo de una huella dactilar, la retina u otra parte del cuerpo.

- Es posible que el sistema solicite varias autenticaciones la primera vez que accede a él desde un nuevo dispositivo. Después de eso, recordará la máquina y solo le pedirá la contraseña.

¿Qué es la autenticación multifactor adaptativa?

La autenticación multifactor adaptativa, o MFA adaptativa, utiliza reglas empresariales e información sobre el usuario para determinar qué factores de autenticación deberían aplicarse. Las empresas utilizan autenticación adaptativa para equilibrar los requisitos de seguridad con la experiencia del usuario.

Por ejemplo, las soluciones de autenticación adaptativa pueden aumentar o disminuir los pasos de autenticación de manera dinámica mediante el uso de información del usuario contextual, por ejemplo:

- Número de intentos erróneos de inicio de sesión

- Ubicación geográfica del usuario

- Geovelocidad o distancia física entre intentos de inicio de sesión consecutivos

- Dispositivo utilizado para el inicio de sesión

- Día y hora del intento de inicio de sesión

- Sistema operativo

- Dirección IP de origen

- Rol del usuario

¿Cómo puede la inteligencia artificial mejorar la autenticación multifactor?

Las soluciones de autenticación adaptativa utilizan inteligencia artificial (IA) y machine learning (ML) para analizar tendencias e identificar actividades sospechosas en el acceso al sistema. Estas soluciones pueden supervisar la actividad del usuario a lo largo del tiempo para identificar patrones, establecer perfiles de usuario de referencia y detectar comportamiento inusual, como el que reflejan siguientes acciones:

- Intentos de inicio de sesión a horas no usuales

- Intentos de inicio de sesión desde ubicaciones no usuales

- Intentos de inicio de sesión desde dispositivos desconocidos

Los algoritmos de ML asignan puntuaciones de riesgo a eventos sospechosos y ajustan varios factores de autenticación en tiempo real basados en políticas empresariales. Por ejemplo, si el comportamiento se clasifica como de bajo riesgo, el usuario puede iniciar sesión únicamente con el nombre de usuario y la contraseña. Sin embargo, el usuario debe ingresar un código SMS si el comportamiento se considera de riesgo medio y, en caso de que se clasifique como riesgo alto, se le denegará el acceso.

¿Cuáles son algunos ejemplos de autenticación multifactor?

A continuación, brindamos algunos ejemplos de cómo las empresas pueden utilizar la autenticación multifactor:

Acceso remoto a empleados

Una compañía quiere brindar acceso remoto a recursos a sus empleados. La compañía puede configurar la autenticación multifactor para que el inicio de sesión requiera un dispositivo de hardware y escaneo de huellas dactilares en los portátiles de la empresa que los empleados tengan en casa. Según la dirección IP del empleado, la compañía puede configurar reglas para que el empleado tenga que utilizar la autenticación de dos factores cuando trabaje desde casa. Sin embargo, es posible que la compañía exija autenticación de tres factores cuando el empleado esté trabajando en otra red wifi.

Acceso al sistema únicamente para empleados que estén en las instalaciones

Un hospital quiere brindar acceso a sus aplicaciones de salud y datos de paciente a todos sus empleados. El hospital concede a sus empleados una insignia de proximidad para acceder a dichas aplicaciones mientras están en el trabajo. Al principio de cada turno, el empleado debe iniciar sesión y utilizar la insignia para acceder al sistema central. Durante el turno, podrá acceder a todos los recursos únicamente con un único toque de la insignia, sin necesidad de más requisitos de inicio de sesión. Al final del turno, el derecho de acceso con un único toque de la insignia finaliza. Esto reduce el riesgo de acceso no autorizado debido al extravío de insignias.

¿Cuáles son los métodos de la autenticación multifactor?

Los métodos de autenticación multifactor se basan en algo que conoce, algo que tiene y/o algo que usted es. A continuación, describimos algunos factores de autenticación comunes:

Factor de conocimiento

En el método de factor de conocimiento, los usuarios tienen que demostrar su identidad mediante la revelación de identidad que nadie más conoce. Un ejemplo típico de este factor de autenticación son las preguntas secretas con respuestas que solo debe conocer el usuario, como el nombre de su primera mascota o el apellido de soltera de su madre. Las aplicaciones también pueden solicitar acceso a un código pin de cuatro dígitos.

Estos métodos son seguros siempre y cuando nadie más descubra esta información secreta. Es posible que los delincuentes investiguen el historial personal del usuario o que lo engañen para que revele esta información. También se puede acceder a los códigos pin mediante un método de fuerza bruta que adivina todas las combinaciones de cuatro dígitos posibles.

Factor de posesión

Según el método de factor de posesión, los usuarios se identifican a ellos mismos mediante algo que solo ellos poseen. A continuación, se indican varios ejemplos:

- Dispositivos físicos, como celulares, tokens de seguridad, tarjetas con claves, dispositivos de hardware y claves de seguridad.

- Activos digitales, por ejemplo, cuentas de correo electrónico y aplicaciones de autenticación

El sistema envía un código secreto en un mensaje digital a dichos dispositivos o activos, que luego el usuario tiene que reingresar en el sistema. La seguridad de la cuenta se puede ver afectada si se pierde el dispositivo o es sustraído. Algunos tokens de seguridad evitan este problema al conectarse directamente al sistema, de modo que no pueda accederse a ellos de manera digital.

Factor de inherencia

Los métodos de inherencia utilizan información inherente al usuario. A continuación se muestran algunos ejemplos de dichos factores de autenticación:

- Escáneres de huellas dactilares

- Escáneres de retina

- Reconocimiento de voz

- Reconocimiento facial

- Biometrías del comportamiento, como dinámicas de pulsación de teclas

La aplicación tiene que recopilar y almacenar esta información junto con la contraseña durante el registro. La empresa que administra la aplicación tiene que proteger la biometría junto con las contraseñas.

¿Cuáles son las prácticas recomendadas para configurar la autenticación multifactor?

Todas las empresas deben configurar políticas a nivel de toda la empresa que limiten el acceso y protejan los recursos digitales. A continuación mostramos algunas de las prácticas recomendadas para la administración del acceso:

Crear roles de usuario

Puede ajustar las políticas de control de acceso al agrupar usuarios en roles. Por ejemplo, puede conceder a los usuarios administradores con privilegios más derechos de acceso que a los usuarios finales.

Crear políticas de contraseñas sólidas

Debe aplicar políticas de contraseñas sólidas aunque utilice una autenticación de tres o cuatro factores. Puede implementar reglas para crear contraseñas con una combinación de mayúsculas y minúsculas, caracteres especiales y números.

Rotar credenciales de seguridad

Es una práctica excelente pedirle a sus usuarios que cambien las contraseñas de manera regular. Puede automatizar este proceso si hace que el sistema deniegue el acceso hasta que se cambie la contraseña.

Seguir una política de privilegio mínimo

Los nuevos usuarios siempre deben empezar con el nivel más bajo de privilegios y derechos de acceso en su sistema. Puede aumentar los privilegios mediante autorización manual o gradual a medida que el usuario genera confianza a través de credenciales verificadas.

¿Qué es AWS Identity?

Puede utilizar los para administrar identidades, recursos y permisos de forma segura y a escala. Entre otros, brindan los siguientes beneficios:

- Su personal puede elegir dónde administrar las identidades y credenciales de los empleados y qué permisos específicos otorgar para conceder el acceso correcto a las personas correctas en el momento correcto.

- Los desarrolladores disponen de más tiempo para crear aplicaciones excelentes destinadas a los clientes, ya que les permiten agregar funciones de registro, inicio de sesión y control de acceso en aplicaciones web y móviles de forma rápida y sencilla.

Por ejemplo, en el caso de las aplicaciones orientadas al cliente, sirve para crear una experiencia de registro e inicio de sesión sencilla, segura, escalable y basada en estándares para las aplicaciones. Amazon Cognito admite la autenticación multifactor y el cifrado de datos en reposo y en tránsito. El servicio lo ayuda a cumplir varios requisitos de seguridad y conformidad, incluidos aquellos a los que deben ajustarse las organizaciones con niveles estrictos de regulación, como las organizaciones del sector de la sanidad y los comerciantes.

Además, proporciona un control de acceso detallado en todo AWS. Con IAM, puede especificar quién puede acceder a qué servicios y recursos, y en qué condiciones. Con las políticas de IAM, administre los permisos de su personal y sus sistemas para garantizar los permisos de privilegios mínimos.

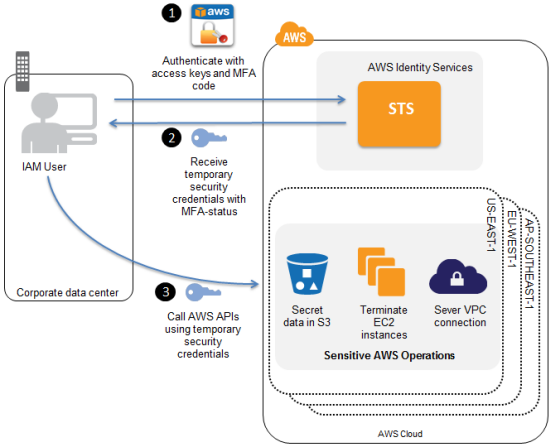

La autenticación multifactor (MFA) es una característica de AWS IAM que agrega una capa extra de protección al nombre de usuario y la contraseña. Al habilitar MFA, cuando un usuario inicie sesión en una consola de administración de AWS, se le solicitará que indique el nombre de usuario y la contraseña (el primer factor: lo que conocen), así como un código de autenticación del dispositivo AWS MFA (el segundo factor: lo que tienen). Al combinar estos factores, se mejora la seguridad para la configuración de la cuenta de AWS y los recursos.

Siguientes pasos en AWS

Obtenga acceso instantáneo al nivel Gratuito de AWS.

Comience a crear en la consola de administración de AWS.