IAM 역할 관리

AWS Identity and Access Management(IAM) 역할은 인력 ID 및 애플리케이션과 같은 신뢰할 수 있는 ID가 AWS에서 작업을 수행할 수 있도록 특정 권한을 생성하고 할당하는 엔터티입니다. 신뢰할 수 있는 ID가 IAM 역할을 맡으면 해당 IAM 역할로 범위가 지정된 권한만 부여됩니다. 역할은 교체할 필요가 없는 임시 보안 인증 정보를 제공하므로 IAM 역할을 사용하는 것은 보안 모범 사례입니다.

IAM 역할이 사용되는 일반적인 시나리오

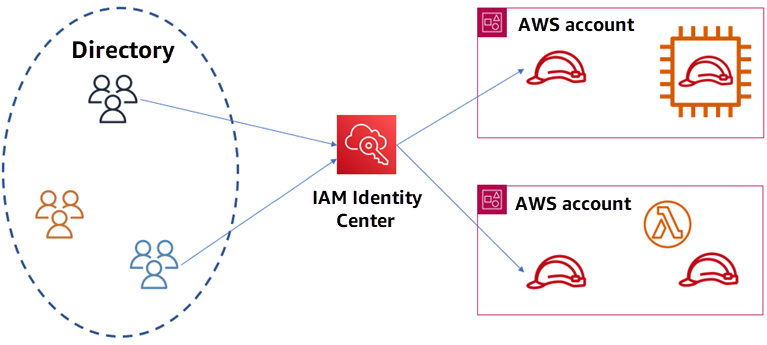

인력 ID를 AWS에 페더레이션: 사용자는 IAM Identity Center를 사용하여 기존 회사 보안 인증 정보를 사용하여 AWS 계정에 통합할 수 있습니다. IAM 역할을 사용하면 사용자가 AWS 계정에 액세스할 때 가져야 하는 권한을 지정할 수 있습니다.

AWS 내의 워크로드 액세스: 워크로드란 AWS 서비스에 요청을 수행하기 위해 ID가 필요한 애플리케이션과 같은 리소스 및 코드의 모음입니다. IAM 역할을 사용하면 Amazon EC2 인스턴스와 같은 AWS 컴퓨팅 환경에서 실행되는 애플리케이션이 임시 보안 인증 정보로 AWS 리소스에 액세스할 수 있으므로 장기 보안 인증 정보를 관리할 필요가 없습니다.

AWS 외부에서 실행되는 워크로드 액세스: AWS 리소스에 액세스해야 하는 워크로드가 온프레미스, 하이브리드 및 멀티클라우드 환경과 같은 AWS 외부에서 실행 중일 수 있습니다. IAM Roles Anywhere를 사용하면 AWS 외부의 애플리케이션이 AWS 환경의 리소스에 임시로 액세스할 수 있습니다.

크로스 계정 액세스 활성화: 여러 AWS 계정을 사용하여 비즈니스 애플리케이션과 데이터를 격리하고 관리하는 것이 좋습니다. 한 AWS 계정의 ID가 다른 AWS 계정의 리소스에 액세스하도록 허용하려면 IAM 역할을 사용하여 액세스를 제공할 수 있습니다.

AWS 서비스에 대한 액세스 권한 부여: AWS 서비스에 사용자를 대신하여 AWS 계정에서 작업을 수행할 수 있는 권한이 부여되어야 합니다. AWS 서비스 환경을 설정할 때 서비스가 맡을 역할을 정의합니다. 그러면 서비스가 서비스 역할을 맡고 사용자가 지정한 작업만 수행할 수 있습니다.

역할에 대한 자세한 내용은 IAM 사용 설명서의 IAM 역할을 참조하세요.

IAM에서 권한을 관리하는 방법 알아보기