- AWS Cloud Security›

- Shared Responsibility Model

Shared Responsibility Model

Overview

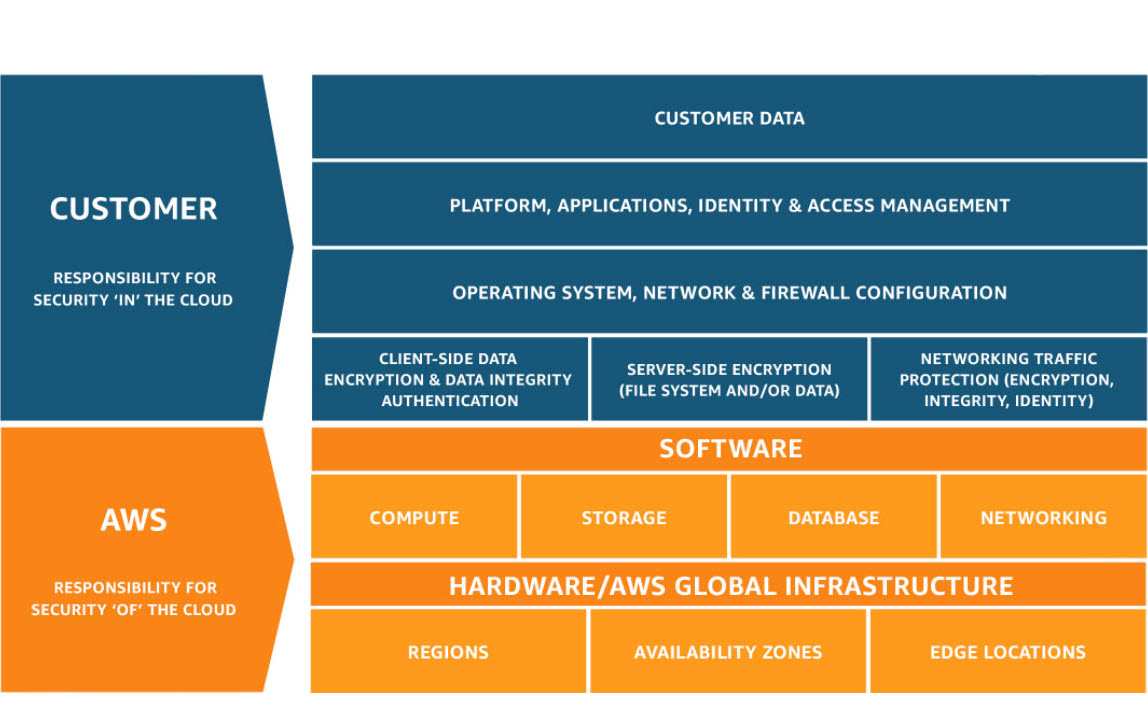

Security and Compliance is a shared responsibility between AWS and the customer. This shared model can help relieve the customer’s operational burden as AWS operates, manages and controls the components from the host operating system and virtualization layer down to the physical security of the facilities in which the service operates. The customer assumes responsibility and management of the guest operating system (including updates and security patches), other associated application software as well as the configuration of the AWS provided security group firewall. Customers should carefully consider the services they choose as their responsibilities vary depending on the services used, the integration of those services into their IT environment, and applicable laws and regulations. The nature of this shared responsibility also provides the flexibility and customer control that permits the deployment. As shown in the chart below, this differentiation of responsibility is commonly referred to as Security “of” the Cloud versus Security “in” the Cloud.

Get started

Open all![]()

Consider employing the AWS Cloud Adoption Framework (CAF) and Well-Architected best practices to plan and execute your digital transformation at scale.

![]()

Review the security functionality and configuration options of individual AWS services within the security chapters of AWS service documentation.

![]()

Determine external and internal security and related compliance requirements and objectives, and consider industry frameworks like the NIST Cybersecurity Framework (CSF) and ISO.

![]()

Evaluate the AWS Security, Identity, and Compliance services to understand how they can be used to help meet your security and compliance objectives.

![]()

Review third-party audit attestation documents to determine inherited controls and what required controls may be remaining for you to implement in your environment.

![]()

Provide your internal and external audit teams with cloud-specific learning opportunities by leveraging the Cloud Audit Academy training programs.

![]()

Perform a Well-Architected Review of your AWS workloads to evaluate the implementation of best practices for security, reliability, and performance.

![]()

Explore AWS Security Competency Partners offering expertise and proven customer success securing every stage of cloud adoption, from initial migration through ongoing day-to-day management.

![]()

Explore solutions available in the AWS Marketplace digital catalog with thousands of software listings from independent software vendors that enable you to find, test, buy, and deploy software that runs on AWS.