Безопасность – важнейший базовый элемент AWS, а данные HPC часто являются ресурсом, определяющим выполнение задачи. Только что созданная вами лабораторная среда функционирует в вашем собственном аккаунте, а значит вы являетесь владельцем данных и приложений и осуществляете полный контроль над ними. В этом модуле мы рассмотрим подход AWS к безопасности, а также некоторые ключевые технологии обеспечения безопасности данных и приложений HPC.

Рассматриваемые темы

- Модель общей ответственности AWS

- Использование AWS Identity and Access Management (IAM)

- Сетевая безопасность

- Аутентификация

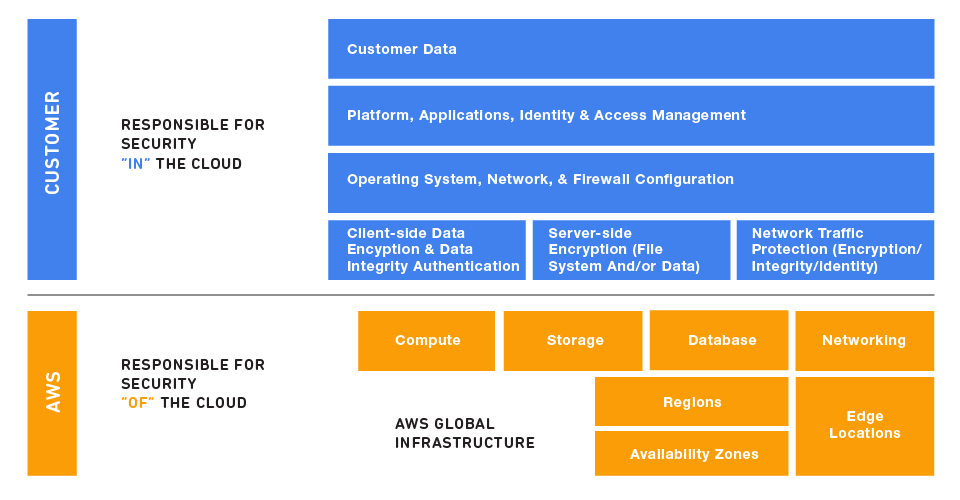

При оценке безопасности инфраструктуры среды HPC в облаке важно понимать и различать следующие понятия:

- меры безопасности, реализуемые и поддерживаемые поставщиком облачных сервисов (AWS), – «безопасность облака»;

- меры безопасности, реализуемые и поддерживаемые клиентом и относящиеся к безопасности клиентского контента и приложений, использующих сервисы AWS, – «безопасность в облаке».

Безопасность облака гарантирует AWS, а безопасность в облаке обеспечивается клиентом. По аналогии с обеспечением безопасности приложений в локальном центре обработки данных, клиенты определяют, какой уровень безопасности необходимо реализовать для защиты собственного контента, платформы, приложений, систем и сетей в облаке.

Важно понимать, что безопасность лаборатории – часть вашей ответственности, поскольку развертывание данного решения осуществляется в вашем аккаунте AWS. Дополнительную информацию можно получить на бесплатном 4-часовом онлайн-тренинге или в техническом описании по безопасности.

В целях повышения безопасности и лучшей организации работы, вы можете предоставить доступ к своему аккаунту AWS конкретным пользователям, для которых создаются аккаунты с индивидуально настроенными разрешениями. Для среды HPC, запущенной вами в предыдущем модуле, использовался привилегированный пользователь AWS – специальный аккаунт с однократной регистрацией и полным доступом ко всем ресурсам и сервисам AWS. Для промышленной рабочей нагрузки лучше создать альтернативного пользователя (пользователь IAM) с соответствующими разрешениями развертывать шаблон CloudFormation.

Лаборатория полностью находится в новосозданном облаке Virtual Private Cloud (VPC), изолированном от других сред и приложений, которые могут быть запущены в том же аккаунте. Для размещения в этом VPC сервисов EC2 используется множество подсетей, в частности виртуальные машины и балансировщики нагрузки.

В шаблоне лаборатории указанный вами в параметрах диапазон CIDR используется для ограничения HTTPS-доступа к Application Load Balancer и SSH-доступа к главному узлу кластера (-ов) с помощью групп безопасности и других компонентов VPC. Обратите внимание, что сертификаты HTTPS и SSH отличаются. Сертификат HTTPS – самозаверяющий и поэтому не рекомендуется для промышленного использования.

Группа безопасности выступает в роли виртуального брандмауэра, который пропускает или блокирует трафик к инстансу на базе исходного CIDR, протокола или порта. С инстансом связаны одна или несколько групп безопасности. Чтобы разрешить или заблокировать входящий или исходящий трафик связанных инстансов, добавляются соответствующие правила для группы безопасности. Изменить правила для группы безопасности можно в любое время. Новые правила автоматически применяются ко всем инстансам, связанным с группой безопасности.

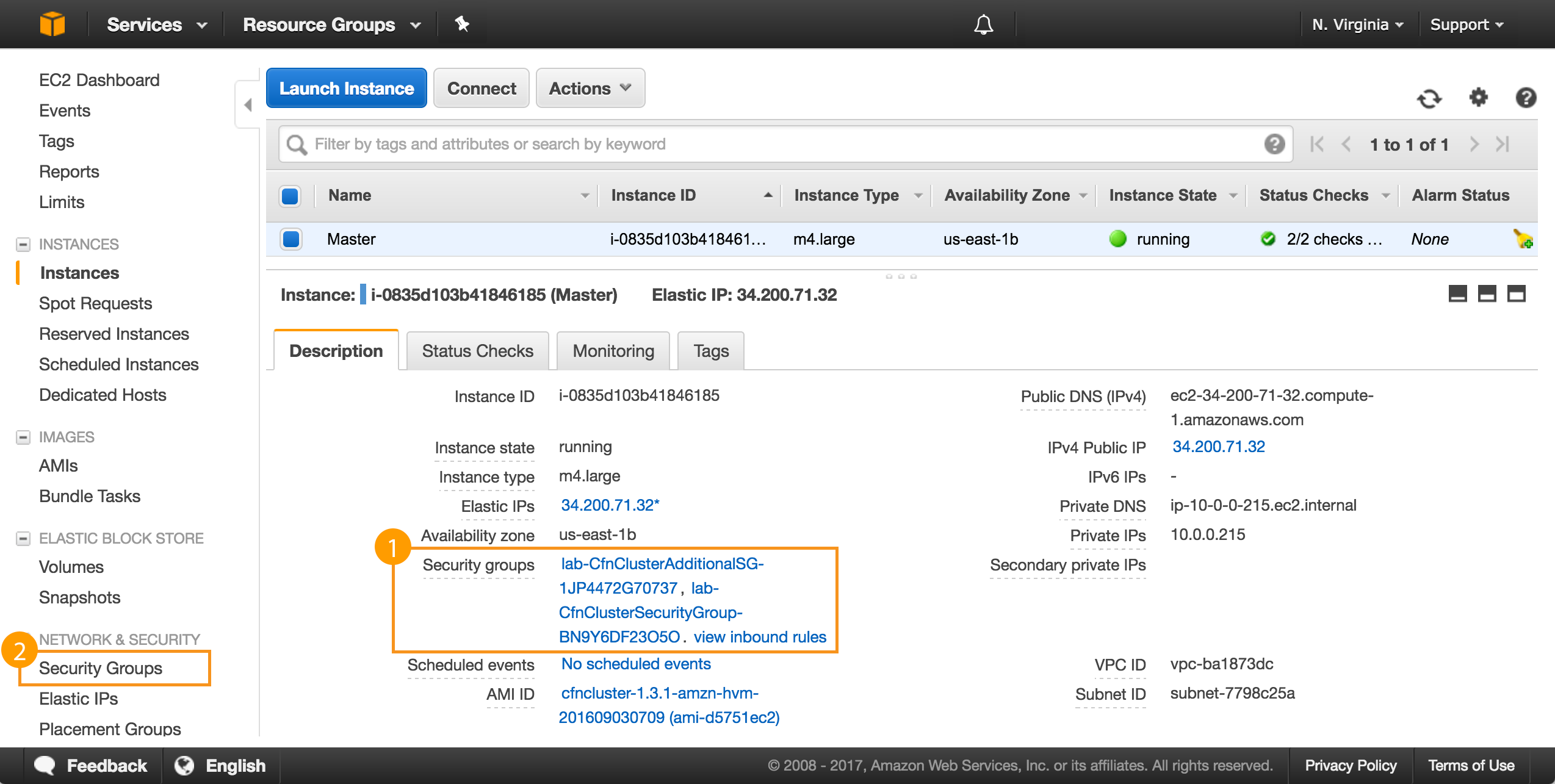

Связанные с инстансом группы безопасности отображаются вместе с описанием инстанса на консоли EC2, как показано на снимке экрана ниже. Подробнее см. руководство пользователя, посвященное группам безопасности Amazon EC2.

На снимке экрана выше показана консоль Amazon EC2, на которой выделены группы безопасности. Рамкой 1 выделена группа безопасности выбранного инстанса Amazon EC2, а рамкой 2 – альтернативный способ доступа к группам безопасности с консоли EC2.

Поскольку пользователи, управление которыми осуществляется в AWS Identity and Access Management, могут быть задействованы только для стандартных сервисов AWS, лаборатория реализует аутентификацию пользователя с помощью Simple AD – простого сервиса, который предлагается в AWS Directory Service и совместим с Microsoft Active Directory.

Это решение используется как для подтверждения учетных данных пользователя в сетевом доступе EnginFrame, который выполняется в главном узле кластера, так и для распределения пользователей по узлам кластера по мере их динамического создания или удаления. Оно предоставляет унифицированное пространство имен, что гарантирует согласованный доступ к файлам в хранилище EFS.

По мере разработки и сборки инфраструктуры HPC вы можете принять решение о переходе на продукт Microsoft AD Directory Service, который позволяет улучшить совместимость с Windows и установить доверительные отношения между каталогом, размещенным на AWS, и вашими локальными каталогами.

Для привилегированного доступа к инстансам EC2 сервис Amazon EC2 использует аутентификацию по открытому ключу. Аутентификация по открытому ключу безопаснее аутентификации по паролю. Открытый ключ применяется для шифрования данных, а для их расшифровки получатель терминала использует индивидуальный закрытый ключ. Открытый и закрытый ключи называются парой ключей.

Пара ключей, связанная с ведущим и вычислительным инстансами, указывается как параметр во время запуска лаборатории. Требуется вход и в главный, и в вычислительные инстансы, поскольку пользовательский аккаунт EC2 имеет разрешения, выполняемые от имени привилегированного пользователя, и не имеет пароля.

Для входа в инстансы используйте общедоступный IP-адрес и ключ SSH:

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP