- Библиотека решений AWS›

- Руководство по Trusted Secure Enclaves на AWS

Руководство по Trusted Secure Enclaves на AWS

Защитите и изолируйте свои строго конфиденциальные рабочие нагрузки с помощью безопасного анклава

Обзор

Как это работает

Обзор

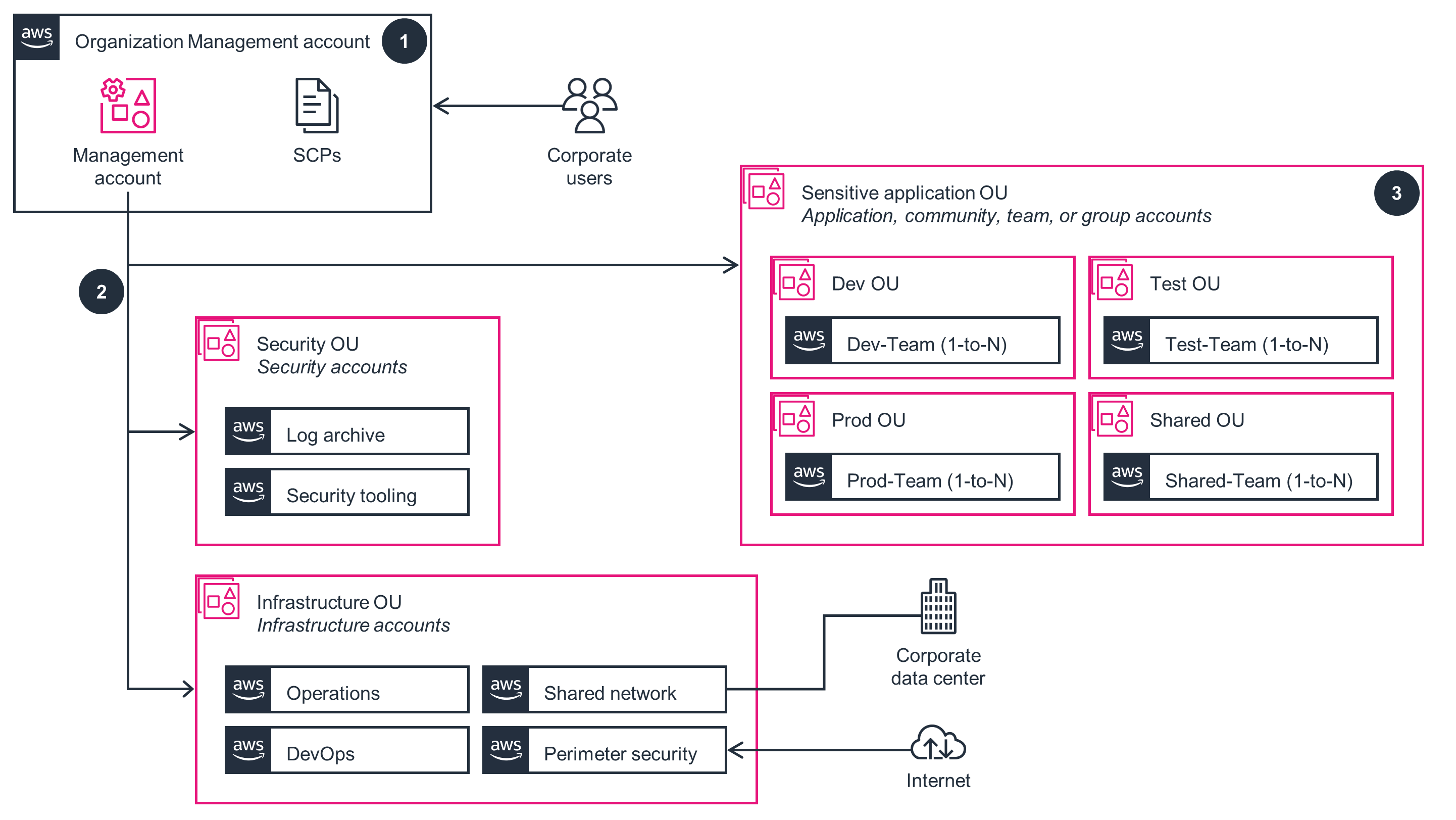

На этой схеме архитектуры показано, как настроить комплексные рабочие нагрузки с несколькими учетными записями с уникальными требованиями безопасности и соответствия требованиям.

Аккаунт для управления организацией

На этой схеме архитектуры показано, как организация может сгруппировать несколько аккаунтов, контролируемых одной клиентской организацией. Выполните шаги, описанные на этой схеме архитектуры, чтобы развернуть раздел этого руководства, посвященный аккаунту для управления организацией.

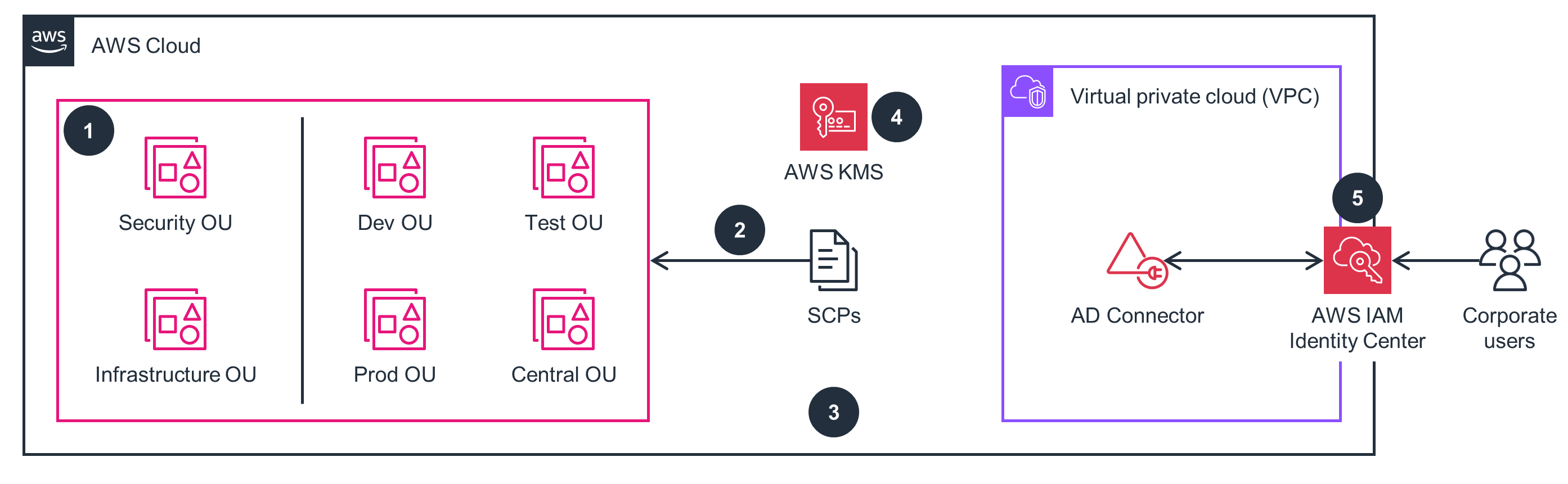

Аккаунты для управления безопасностью

На этой схеме архитектуры показано, как централизованно настроить полный набор журналов в сервисах и аккаунтах AWS. Выполните шаги, описанные на этой схеме архитектуры, чтобы развернуть раздел этого руководства, посвященный аккаунтам для управления безопасностью.

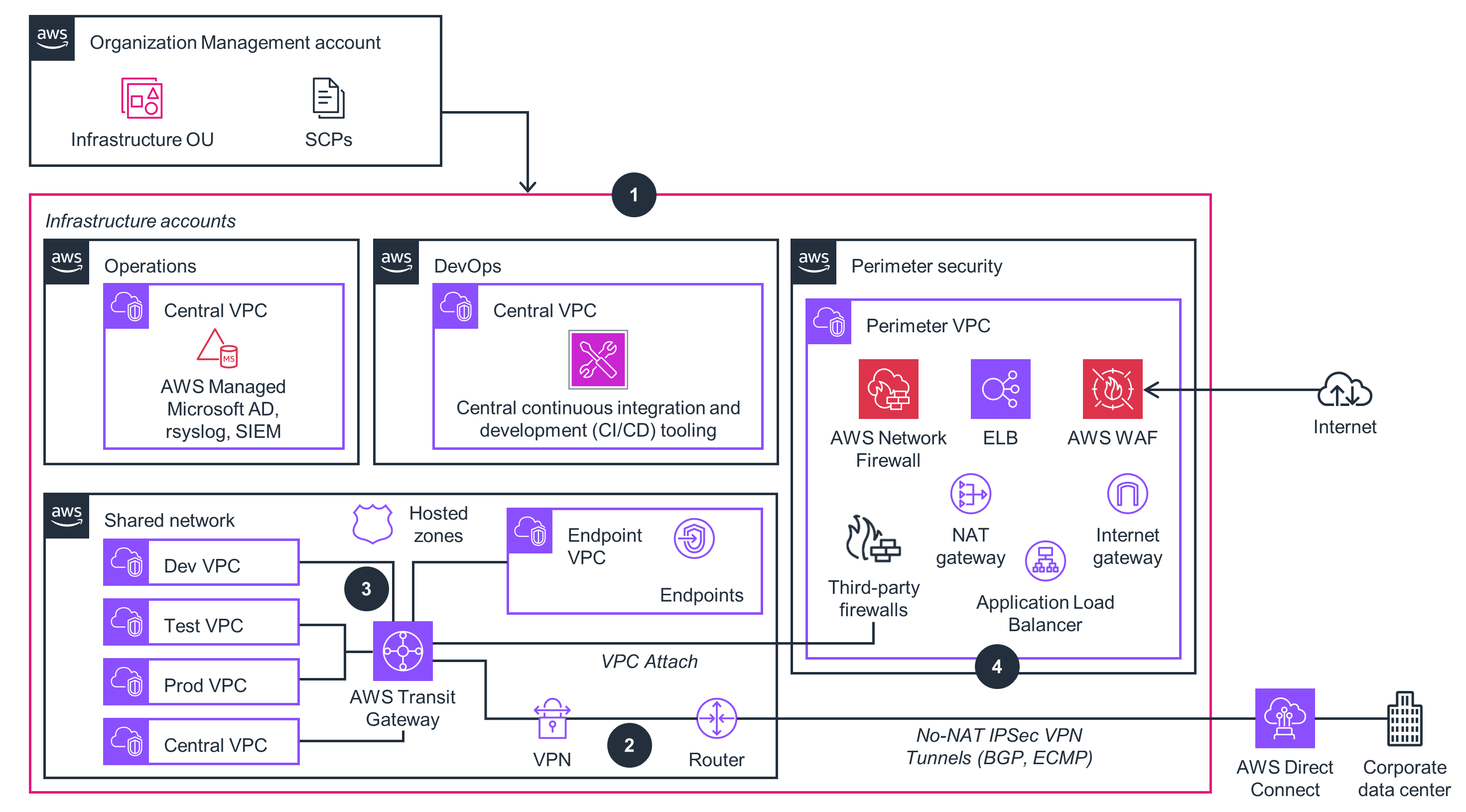

Аккаунты для управления архитектурой

На этой схеме архитектуры показано, как централизованная изолированная сетевая среда построена с использованием виртуальных частных облаков (VPC). Выполните шаги, описанные на этой схеме архитектуры, чтобы развернуть раздел этого руководства, посвященный аккаунтам для управления архитектурой.

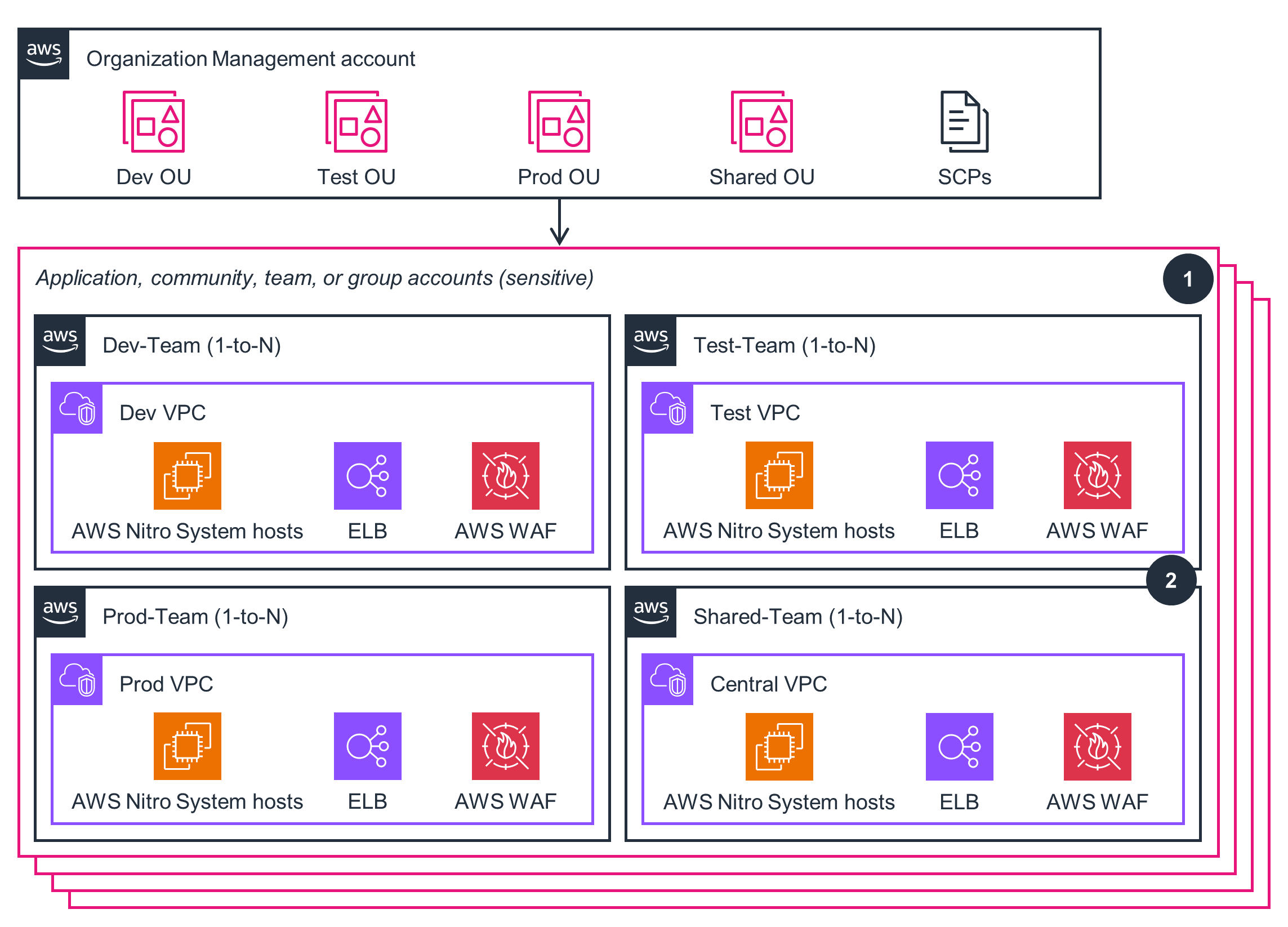

Аккаунты приложений, сообществ,команд или групп (конфиденциально)

На этой схеме архитектуры показано, как настроить сегментацию и разделение рабочих нагрузок на разных этапах жизненного цикла разработки ПО или между разными ролями ИТ-администрирования. Выполните шаги, описанные на этой схеме архитектуры, чтобы развернуть раздел этого руководства, посвященный аккаунтам приложений, сообществ,команд или групп.

Принципы Well-Architected

Приведенная выше схема архитектуры является примером решения, созданного с учетом передовых практик Well-Architected. Для того чтобы полностью освоить Well-Architected, используйте как можно больше передовых практик Well-Architected.

В этом руководстве организации, использующие стеки и конфигурации AWS CloudFormation, призваны создать безопасную основу для среды AWS. Это решение на основе модели «инфраструктура как код» (IaC), которое ускоряет внедрение технических средств контроля безопасности. Правила конфигурации устраняют любые дельты конфигурации, которые, как было установлено, негативно влияют на предписанную архитектуру. Глобальную коммерческую инфраструктуру AWS можно использовать для конфиденциальных классифицированных рабочих нагрузок и автоматизировать безопасные системы, ускоряя выполнение задач и непрерывно улучшая процессы и процедуры.

Читать техническое описание о принципе оптимизации бизнес-процессов

В этом руководстве организации призваны облегчить развертывание организационных барьер, таких как ведение журнала API с помощью CloudTrail. В этом руководстве также предусмотрены превентивные средства управления с использованием предписанных AWS SCP в качестве ограничительного механизма, который в основном используется для запрета использования определенных или целых категорий API в вашей среде (чтобы обеспечить развертывание рабочих нагрузок только в определенных регионах) или запрета доступа к определенным сервисам AWS. Журналы CloudTrail и CloudWatch поддерживают предписанный комплексный сбор и централизацию журналов между сервисами и учетными записями AWS. Возможности безопасности AWS и множество сервисов, связанных с безопасностью, настроены по определенному шаблону, который позволяет соответствовать самым строгим требованиям безопасности в мире.

В этом руководстве используется несколько зон доступности, поэтому потеря одной зоны доступности не влияет на доступность приложений. С помощью CloudFormation можно безопасно и контролируемо автоматизировать выделение ресурсов и обновление инфраструктуры. В этом руководстве также представлены готовые правила оценки конфигураций ресурсов AWS и изменений конфигурации в вашей среде. Кроме того, вы можете создать собственные правила в AWS Lambda для определения передовых практик и рекомендаций. Можно автоматизировать масштабирование среды для удовлетворения спроса и предотвращения сбоев, таких как неправильные конфигурации или временные проблемы с сетью.

Это руководство упрощает управление облачной инфраструктурой за счет использования Transit Gateway, который служит центральным узлом, соединяющим несколько VPC через один шлюз, что упрощает масштабирование и обслуживание сетевой архитектуры. Это упрощает сетевую архитектуру и обеспечивает эффективную маршрутизацию трафика между различными аккаунтами AWS в вашей организации.

Читать техническое описание о принципе высокой производительности

Это руководство дает возможность избежать ненужных затрат или неоптимального использования ресурсов. Организации обеспечивают централизацию и консолидированное выставление счетов, что способствует четкому разделению использования ресурсов и оптимизации затрат. В этом руководстве предписывается перемещать публичные адреса API AWS в частное адресное пространство VPC с использованием централизованных адресов для экономии средств. Кроме того, можно использовать отчеты о расходах и использовании AWS (AWS CUR) для отслеживания использования AWS и оценки расходов.

Это руководство поможет вам сократить выбросы углекислого газа, связанные с управлением рабочими нагрузками в ваших собственных центрах обработки данных. Глобальная инфраструктура AWS предлагает вспомогательную инфраструктуру (например, электропитание, охлаждение и сеть), более высокий коэффициент использования и более быстрое обновление технологий по сравнению с традиционными центрами обработки данных. Кроме того, сегментация и разделение рабочих нагрузок помогают сократить ненужное перемещение данных, а Amazon S3 предлагает уровни хранения и возможность автоматического перемещения данных на эффективные уровни хранения.

Похожие материалы

Отказ от ответственности

Нашли то, что искали сегодня?

Скажите, как улучшить качество контента на наших страницах