Что такое MFA (многофакторная аутентификация)?

Многофакторная аутентификация (MFA) – это процесс входа в систему, который состоит из нескольких шагов и требует от пользователя указать больше информации, а не только пароль. Например, кроме пароля, система может попросить пользователя указать код, отправленный на электронную почту, ответить на секретный вопрос или сканировать отпечатки пальцев. Вторая форма аутентификации может помочь предотвратить несанкционированный доступ к учетной записи, если системный пароль был взломан.

Почему необходима многофакторная аутентификация?

Цифровая безопасность имеет решающее значение в современном мире, поскольку и предприятия, и пользователи хранят конфиденциальную информацию в Интернете. Каждый человек взаимодействует с приложениями, сервисами и данными, которые хранятся в Интернете, используя аккаунты онлайн. Нарушение или неправомерное использование этой информации в Интернете может иметь серьезные реальные последствия, такие как кража финансовых средств, нарушение деловой активности и потеря конфиденциальности.

Хотя пароли защищают цифровые активы, их просто недостаточно. Эксперты в сфере киберпреступности стараются активно подбирать пароли. Узнав один пароль, можно получить доступ к нескольким аккаунтам, для которых вы могли использовать пароль повторно. Многофакторная аутентификация действует как дополнительный уровень безопасности, предотвращая доступ неавторизованных пользователей к этим аккаунам, даже если пароль был украден. Предприятия используют многофакторную аутентификацию для подтверждения личности пользователя и предоставления быстрого и удобного доступа авторизованным пользователям.

Каковы преимущества многофакторной аутентификации?

Снижает риски для безопасности

Многофакторная аутентификация минимизирует риски, связанные с человеческим фактором, неправильными паролями и потерянными устройствами.

Обеспечивает реализацию цифровых инициатив

Организации могут с уверенностью предпринимать цифровые инициативы. Предприятия используют многофакторную аутентификацию для защиты данных организации и пользователей, чтобы они могли безопасно осуществлять онлайн-взаимодействие и транзакции.

Повышение эффективности реагирования системы безопасности

Компании могут настроить систему многофакторной аутентификации на активную отправку предупреждений при обнаружении подозрительных попыток входа в систему. Это помогает как компаниям, так и частным лицам быстрее реагировать на кибератаки, что сводит к минимуму любой потенциальный ущерб.

Как работает многофакторная аутентификация?

Многофакторная аутентификация работает путем запроса у пользователя нескольких форм удостоверения личности во время регистрации аккаунта. Система сохраняет этот идентификатор и информацию о пользователе, чтобы проверить пользователя при следующем входе в систему. Вход в систему – это многоступенчатый процесс, в ходе которого проверяется пароль и другая идентификационная информация.

Ниже описаны этапы процесса многофакторной аутентификации:

Регистрация

Пользователь создает аккаунт с именем пользователя и паролем. Затем он привязывает к своему аккаунту другие элементы, например мобильный телефон или физический брелок. Этот элемент может быть и виртуальным, например адрес электронной почты, номер мобильного телефона или код приложения аутентификатора. Все эти элементы помогают уникально идентифицировать пользователя и не должны передаваться другим лицам.

Аутентификация

При включенной MFA пользователю, входящему на сайт, предлагается указать свои имя пользователя и пароль (первый фактор – знание), после чего запрашивается код аутентификации с устройства MFA (второй фактор – владение).

Если система проверяет пароль, она подключается к другим элементам. Например, она может выслать код на аппаратное устройство или отправить его по SMS на мобильное устройство пользователя.

Реакция

Пользователь завершает процесс аутентификации, проверяя остальные элементы. Например, можно ввести полученный код или нажать кнопку на аппаратном устройстве. Пользователь получает доступ к системе только после проверки всей остальной информации.

Реализация процесса

Многофакторная аутентификация может быть реализована различными способами. Ниже приведены несколько примеров.

- Система запрашивает только пароль и еще один идентификатор, что называется двухфакторной или двухэтапной аутентификацией.

- Вместо системы идентификацию пользователя проверяет стороннее приложение, называемое аутентификатором. Пользователь вводит пароль в аутентификатор, и аутентификатор подтверждает пользователя в системе.

- Во время верификации пользователь вводит биометрическую информацию, сканируя отпечаток пальца, сетчатку глаза или другую часть тела.

- Система может запросить несколько аутентификаций только при первом обращении к ней на новом устройстве. После этого она запомнит его и будет запрашивать только ваш пароль.

Что такое адаптивная многофакторная аутентификация?

Адаптивная многофакторная аутентификация, или адаптивная MFA, использует бизнес-правила и информацию о пользователе, чтобы определить, какие факторы аутентификации следует применить. Предприятия используют адаптивную аутентификацию, чтобы сбалансировать требования безопасности и удобство работы пользователей.

Например, адаптивные решения аутентификации могут динамически увеличивать или уменьшать шаги аутентификации пользователя, используя контекстную информацию о пользователе, такую как:

- Количество неудачных попыток входа в систему

- Географическое положение пользователя

- Геоскорость или физическое расстояние между последовательными попытками входа в систему

- Устройство, используемое для входа в систему

- День и время попытки входа в систему

- Операционная система

- IP-адрес источника

- Роль пользователя

Как искусственный интеллект может улучшить многофакторную аутентификацию?

Решения адаптивной аутентификации используют искусственный интеллект (AI) и машинное обучение (ML) для анализа тенденций и выявления подозрительной активности при доступе к системе. Эти решения могут отслеживать активность пользователей с течением времени для выявления закономерностей, создания базовых профилей пользователей и обнаружения необычного поведения, например:

- Попытки входа в систему в нестандартное время

- Попытки входа с нестандартных мест

- Попытки входа с неизвестных устройств

Алгоритмы машинного обучения присваивают подозрительным событиям баллы риска и корректируют многочисленные факторы аутентификации в режиме реального времени на основе бизнес-политики. Например, если поведение классифицируется как низкорискованное, пользователь может войти в систему, введя только имя пользователя и пароль. С другой стороны, для поведения со средним риском пользователь должен ввести SMS-код, а если поведение сопряжено с высоким риском, то пользователю вообще отказывают в доступе.

Каковы примеры многофакторной аутентификации?

Ниже мы приводим несколько примеров того, как предприятия могут использовать многофакторную аутентификацию.

Удаленный доступ для сотрудников

Компания хочет предоставить удаленный доступ к ресурсам своим сотрудникам. Она может установить многофакторную аутентификацию, требующую входа в систему, аппаратного брелка и сканирования отпечатков пальцев на выданных компанией ноутбуках, которые сотрудники берут домой. На основе IP-адреса сотрудника компания может установить правила, согласно которым сотрудник должен использовать двухфакторную аутентификацию при работе из дома. Однако компания может потребовать трехфакторную аутентификацию, когда сотрудник работает в любой другой сети Wi-Fi.

Доступ к системе только для сотрудников на местах

Больница хочет предоставить доступ к своим медицинским приложениям и данным о пациентах всем своим сотрудникам. Больница выдает сотрудникам бесконтактный пропуск для доступа к этим приложениям, когда они находятся на работе. В начале каждой смены сотрудник должен войти в систему и передать пропуск в центральную систему. Во время смены он может получить доступ ко всем ресурсам одним касанием пропуска без дополнительных требований по входу в систему. По окончании смены права доступа одним касанием заканчиваются. Это сводит к минимуму риск несанкционированного доступа из-за утери пропусков.

Каковы методы многофакторной аутентификации?

Методы аутентификации MFA основаны на том, что вы знаете, что у вас есть и (или) чем вы являетесь. Ниже описаны некоторые распространенные факторы аутентификации.

Фактор знания

В методе фактора знания пользователи должны подтвердить свою личность, раскрыв информацию, которую не знает никто другой. Типичным примером такого фактора аутентификации являются секретные вопросы, ответы на которые знает только пользователь, например имя его первого домашнего животного или девичья фамилия матери. В заявках также может запрашиваться доступ к четырехзначному пин-коду.

Эти методы безопасны только до тех пор, пока никто другой не узнает секретную информацию. Преступники могут изучить личную историю пользователя или обманом заставить его раскрыть эту информацию. ПИН-коды также можно взломать методом перебора, угадывая все возможные комбинации четырехзначных чисел.

Фактор владения

В методе фактора владения пользователи идентифицируют себя по тому, чем они владеют уникальным образом. Ниже приведены некоторые примеры.

- Физические устройства, такие как мобильные телефоны, жетоны безопасности, карты, аппаратные брелки и ключи безопасности.

- Цифровые активы, такие как аккаунты электронной почты и приложения-аутентификаторы.

Система отправляет секретный код в виде цифрового сообщения на эти устройства или активы, которые пользователь затем повторно вводит в систему. Аккаунт может быть скомпрометирован в случае потери или кражи устройства. Некоторые маркеры безопасности обходят эту проблему, подключаясь непосредственно к системе, чтобы к ним нельзя было получить цифровой доступ.

Коэффициент ингерентности

Методы ингерентности используют информацию, которая присуща пользователю. Вот несколько примеров таких факторов аутентификации.

- Сканирование отпечатков пальцев

- Сканирование сетчатки глаза

- Распознавание голоса

- Распознавание лица

- Поведенческая биометрия, например, динамика нажатия клавиш

Приложение должно собирать и хранить эту информацию вместе с паролем во время регистрации. Компания, управляющая приложением, должна защищать биометрические данные наряду с паролями.

Каковы лучшие методы настройки многофакторной аутентификации?

Все предприятия должны установить общекорпоративные политики для ограничения доступа к цифровым ресурсам и их защиты. Ниже перечислены некоторые из лучших практик управления доступом.

Создание ролей пользователей

Вы можете точно настроить политику контроля доступа, сгруппировав пользователей по ролям. Например, вы можете предоставить привилегированным пользователям-администраторам больше прав доступа, чем конечным пользователям.

Создание надежной политики паролей

Вы должны применять строгие политики, даже если у вас есть трех- или четырехфакторная аутентификация. Вы можете внедрить правила для создания паролей с комбинацией верхнего и нижнего регистра, специальных символов и цифр.

Ротация учетных данных безопасности

Отличная практика – просить пользователей регулярно менять пароли. Вы можете автоматизировать этот процесс, запретив системе доступ до тех пор, пока пароль не будет изменен.

Следование политике наименьших привилегий

Всегда запускайте новых пользователей на самом низком уровне привилегий и прав доступа в вашей системе. Вы можете увеличить привилегии путем ручной авторизации или постепенно, по мере того, как пользователь будет укреплять доверие, используя проверенные аккаунты.

Что такое идентичность AWS?

Вы можете использовать сервисы AWS Identity, чтобы безопасно управлять удостоверениями, ресурсами и разрешениями в любом масштабе. Например, они дают вам указанные ниже преимущества.

- Рабочий персонал может свободно выбирать место для управления удостоверениями и учетными данными сотрудников, а также выполнять тонкую настройку разрешений, чтобы предоставлять требуемый доступ нужным людям в нужное время.

- Разработчики могут быстро и просто добавлять в мобильные и интернет‑приложения возможности регистрации, аутентификации и контроля доступа, благодаря чему у разработчиков остается больше времени на создание отличных приложений для клиентов.

Например, для приложений, ориентированных на клиентов, Amazon Cognito помогает создавать простые, безопасные, масштабируемые процедуры регистрации и аутентификации клиентов, соответствующие стандартам. Сервис Amazon Cognito поддерживает многофакторную аутентификацию и шифрование данных при хранении и передаче. Это помогает соблюдать безопасность и обеспечивать соответствие требованиям, в том числе предъявляемым к строго регулируемым организациям, таким как учреждения здравоохранения и торговые предприятия.

Более того, AWS Identity and Access Management (IAM) обеспечивает точный контроль доступа во всех сервисах AWS. С помощью IAM вы можете указать, кто может получать доступ к определенным сервисам и ресурсам и при каких условиях. Благодаря политикам IAM вы управляете разрешениями для сотрудников и систем, выдавая разрешения с наименьшими привилегиями.

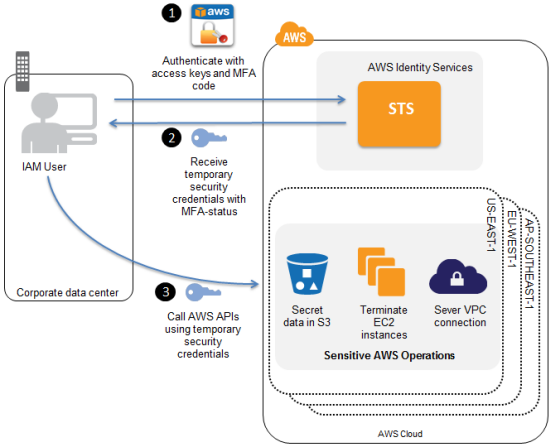

Многофакторная аутентификация (MFA) – это функция AWS IAM, которая добавляет дополнительный уровень защиты поверх имени пользователя и пароля. При включенном режиме AWS MFA пользователю, входящему в Консоль управления AWS, предлагается сначала указать свои имя пользователя и пароль (первый фактор – их нужно знать), а затем запрашивается код аутентификации с устройства AWS MFA (второй фактор – его наличие). Таким образом, совместное использование этих факторов обеспечивает повышенный уровень безопасности настроек и ресурсов аккаунта AWS.

Следующие шаги на AWS

Получите мгновенный доступ к уровню бесплатного пользования AWS.