- ไลบราลีโซลูชันของ AWS›

- คำแนะนำสำหรับเครือข่ายที่ปลอดภัยที่เชื่อถือได้บน AWS

คำแนะนำสำหรับเครือข่ายที่ปลอดภัยที่เชื่อถือได้บน AWS

ปกป้องและแยกเวิร์กโหลดที่อ่อนไหวสูงของคุณด้วยเอนคลาฟที่ปลอดภัย

ภาพรวม

วิธีทำงาน

ภาพรวม

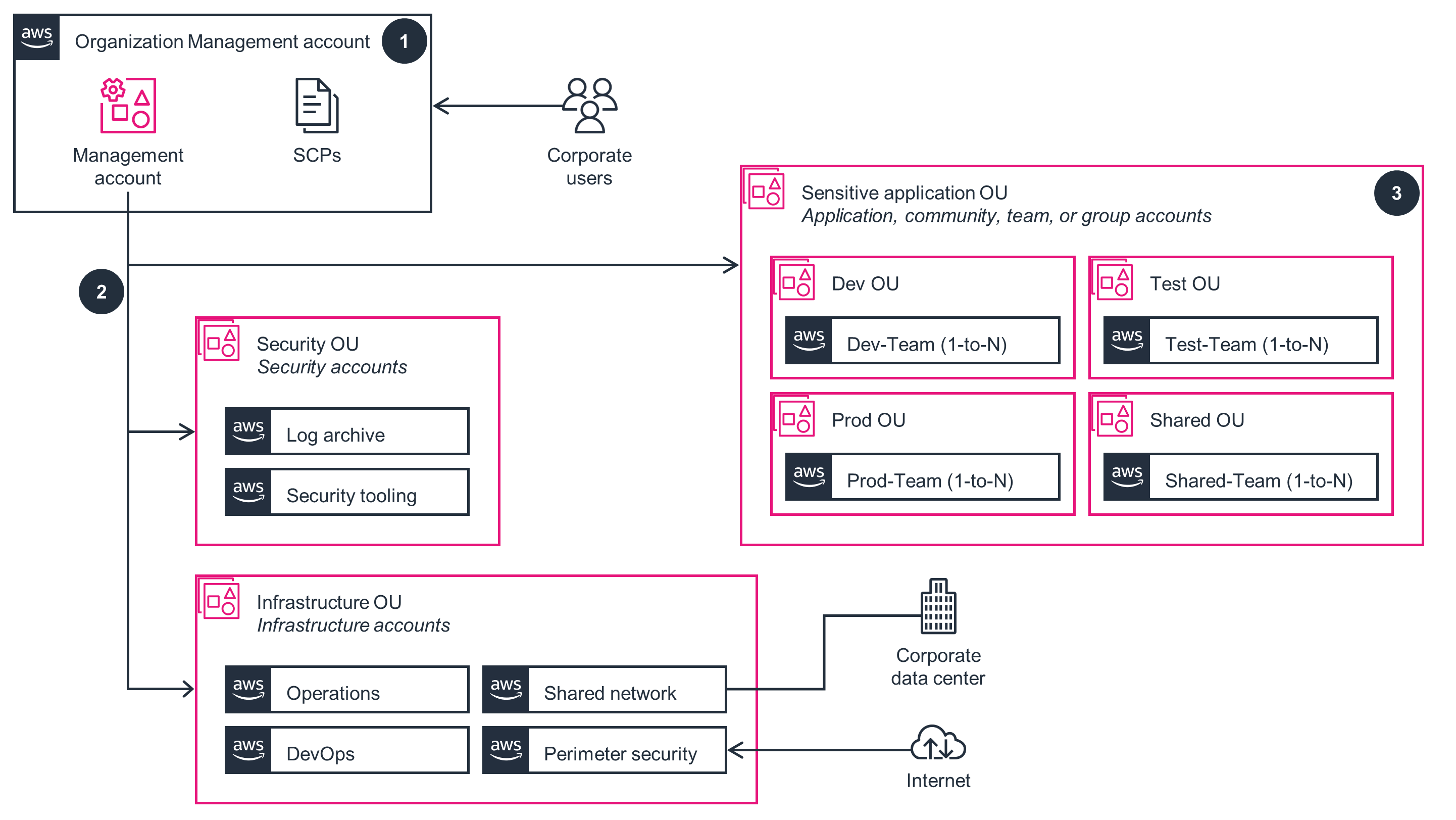

แผนผังสถาปัตยกรรมนี้แสดงวิธีการกำหนดค่าเวิร์กโหลดแบบหลายบัญชีที่ครอบคลุมด้วยข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนดที่ไม่ซ้ำกัน

บัญชีการจัดการองค์กร

แผนผังสถาปัตยกรรมนี้แสดงให้เห็นว่าองค์กรสามารถจัดกลุ่มบัญชีหลายบัญชีได้อย่างไร ทั้งหมดควบคุมโดยหน่วยงานลูกค้าเดียว ทำตามขั้นตอนในแผนผังสถาปัตยกรรมนี้เพื่อปรับใช้ส่วนของบัญชีการจัดการองค์กรของคำแนะนำนี้

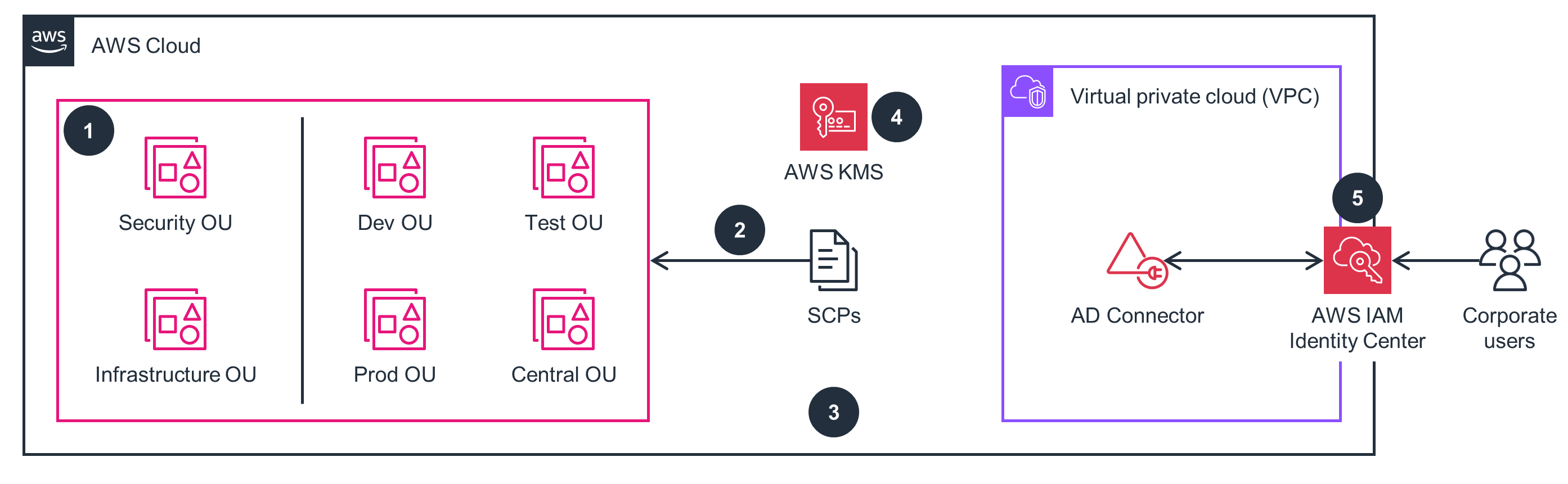

บัญชีรักษาความปลอดภัย

แผนผังสถาปัตยกรรมนี้แสดงวิธีกำหนดค่าการรวบรวมข้อมูลบันทึกที่ครอบคลุมทั่วทั้งบริการและบัญชี AWS โดยส่วนกลาง ทำตามขั้นตอนในแผนผึงสถาปัตยกรรมนี้เพื่อปรับใช้ส่วนบัญชีความปลอดภัยของคำแนะนำนี้

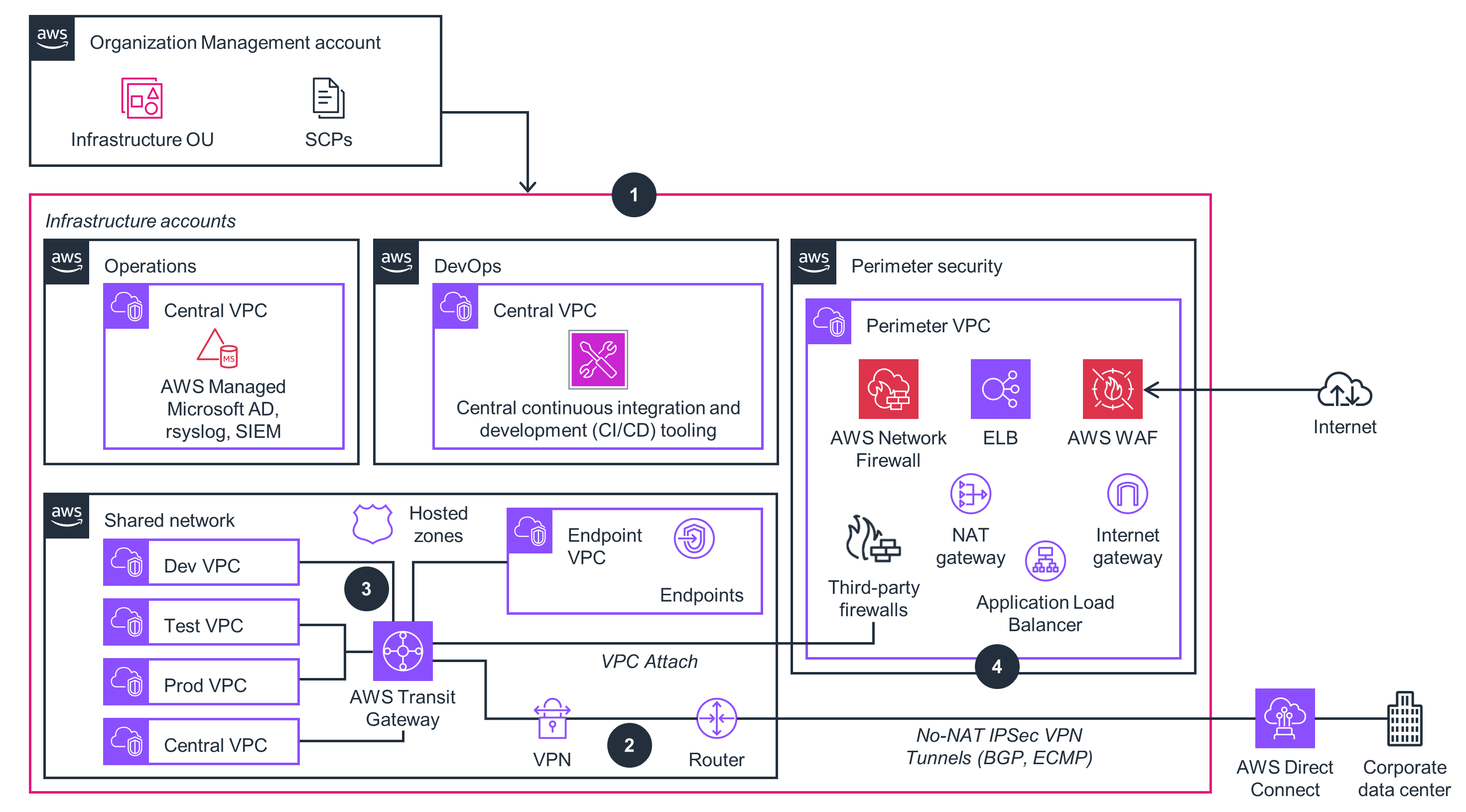

บัญชีโครงสร้างพื้นฐาน

แผนผังสถาปัตยกรรมนี้แสดงให้เห็นว่าสภาพแวดล้อมเครือข่ายแบบรวมศูนย์และแยกตัวถูกสร้างขึ้นด้วย Virtual Private Clouds (VPC) ได้อย่างไร ทำตามขั้นตอนในแผนผังสถาปัตยกรรมนี้เพื่อปรับใช้ส่วนบัญชีโครงสร้างพื้นฐานของคำแนะนำนี้

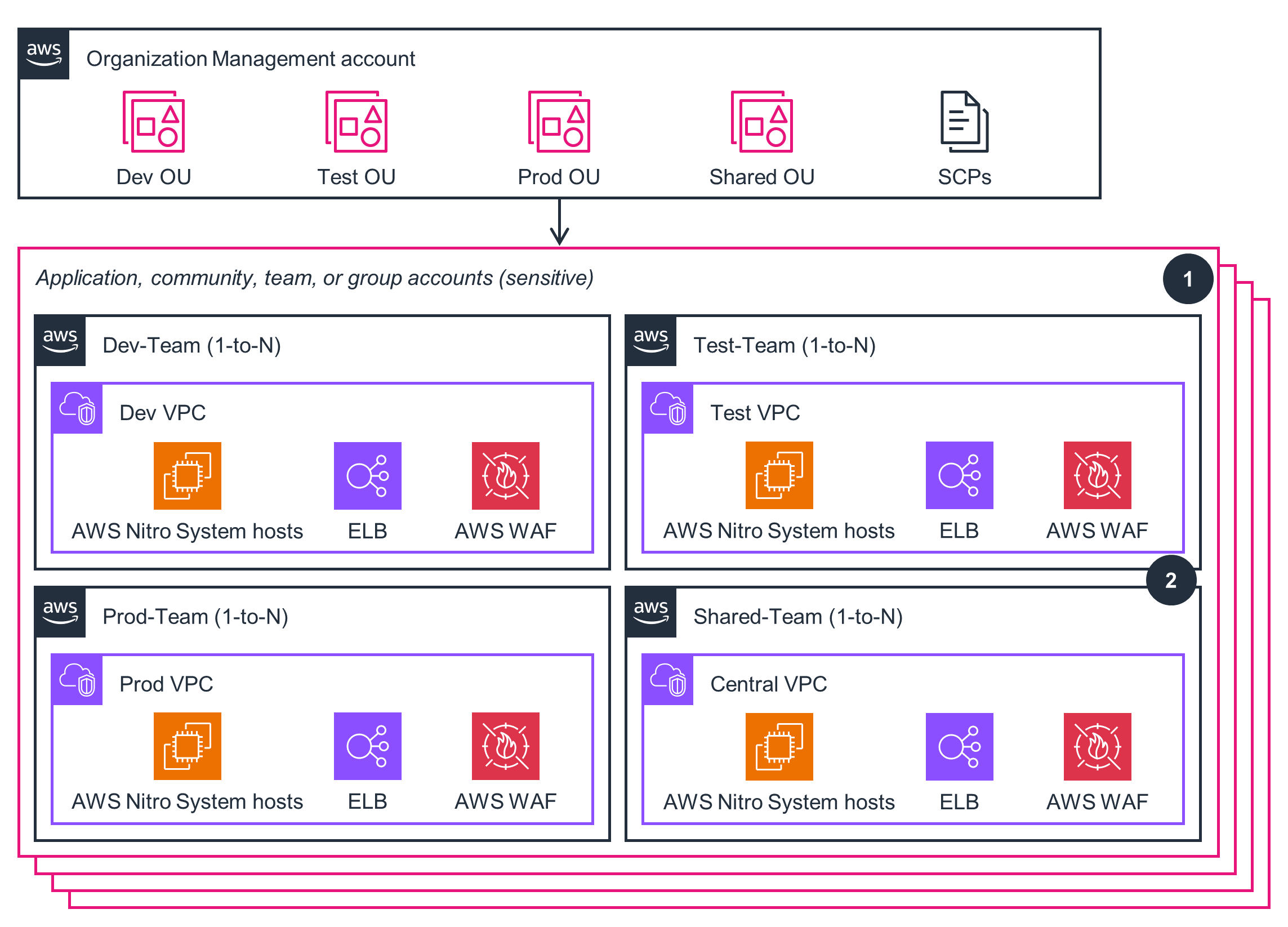

แอปพลิเคชัน ชุมชน ทีม หรือบัญชีกลุ่ม (ละเอียดอ่อน)

แผนผังสถาปัตยกรรมนี้แสดงวิธีการกำหนดค่าการแบ่งส่วนและการแยกระหว่างเวิร์กโหลดที่อยู่ในขั้นตอนต่างๆของวงจรชีวิตการพัฒนาซอฟต์แวร์หรือระหว่างบทบาทผู้ดูแลระบบไอทีที่แตกต่างกัน ทำตามขั้นตอนในแผนผังสถาปัตยกรรมนี้เพื่อปรับใช้ส่วนของแอปพลิเคชัน ชุมชน ทีมหรือบัญชีกลุ่มของคำแนะนำนี้

หลักการของ Well-Architected

แผนภาพสถาปัตยกรรมด้านบนเป็นตัวอย่างของโซลูชันที่สร้างขึ้นโดยคำนึงถึงแนวทางปฏิบัติที่ดีที่สุดของเฟรมเวิร์ก Well-Architected เพื่อให้เป็น Well-Architected เต็มรูปแบบ คุณควรยึดมั่นในแนวทางปฏิบัติที่ดีที่สุดของ Well-Architected ให้มากที่สุด

คำแนะนำนี้ใช้ องค์กร ที่มีสแต็กและการกำหนดค่า AWS CloudFormation เพื่อสร้างรากฐานที่ปลอดภัยสำหรับสภาพแวดล้อม AWS ของคุณ นี่เป็นโซลูชันโครงสร้างพื้นฐานเป็นโค้ด (IaC) ที่ช่วยเร่งการดำเนินการควบคุมความปลอดภัยทางเทคนิคของคุณ กฎ การกำหนดค่า จะแก้ไขเดลต้าการกำหนดค่าใดๆ ที่กำหนดว่าส่งผลเสียต่อสถาปัตยกรรมที่กำหนด คุณสามารถใช้โครงสร้างพื้นฐานเชิงพาณิชย์ทั่วไปของ AWS สำหรับเวิร์กโหลดที่ละเอียดอ่อนและระบบที่ปลอดภัยโดยอัตโนมัติเพื่อส่งมอบภารกิจให้เร็วขึ้นในขณะที่ปรับปรุงกระบวนการและขั้นตอนของคุณอย่างต่อเนื่อง

คำแนะนำนี้ใช้ องค์กร เพื่ออำนวยความสะดวกในการนำไปใช้จริงของกฎควบคุมระบบขององค์กร เช่น การทำข้อมูลบันทึก API ด้วย CloudTrail คู่มือนี้ยังให้การควบคุมเชิงป้องกันโดยใช้ AWS SCP ที่กำหนดไว้เป็นกลไกกฎควบคุมระบบซึ่งส่วนใหญ่จะใช้เพื่อปฏิเสธ API เฉพาะหรือทั้งหมดในสภาพแวดล้อมของคุณ (เพื่อให้แน่ใจว่าเวิร์กโหลดถูกนำไปใช้จริงเฉพาะในรีเจี้ยนที่กำหนดเท่านั้น) หรือปฏิเสธการเข้าถึงบริการ AWS ที่เฉพาะเจาะจง ข้อมูลบันทึก CloudTrail และ CloudWatch รองรับการรวบรวมข้อมูลบันทึกที่ครอบคลุมและการรวมศูนย์ที่กำหนดไว้ในบริการและบัญชี AWS ความสามารถด้านความปลอดภัยของ AWS และบริการที่เกี่ยวข้องกับความปลอดภัยมากมายได้รับการกำหนดค่าในรูปแบบที่กำหนดไว้ซึ่งช่วยให้คุณปฏิบัติตามข้อกำหนดด้านความปลอดภัยที่เข้มงวดที่สุดในโลก

คำแนะนำนี้ใช้ Availability Zone (AZ) หลายโซน ดังนั้นการสูญเสีย AZ หนึ่งโซนจึงไม่ส่งผลกระทบต่อความพร้อมใช้งานของแอปพลิเคชัน คุณสามารถใช้ CloudFormation เพื่อจัดเตรียมและอัปเดตโครงสร้างพื้นฐานของคุณโดยอัตโนมัติในลักษณะที่ปลอดภัยและควบคุมได้ คำแนะนำนี้ยังให้กฎที่สร้างไว้ล่วงหน้าสำหรับการประเมินการกำหนดค่าทรัพยากร AWS และการเปลี่ยนแปลงการกำหนดค่าภายในสภาพแวดล้อมของคุณ หรือคุณสามารถสร้างกฎที่กำหนดเองใน AWS Lambda เพื่อกำหนดแนวทางปฏิบัติและแนวทางที่ดีที่สุด คุณสามารถปรับขนาดสภาพแวดล้อมของคุณโดยอัตโนมัติเพื่อตอบสนองความต้องการและลดการหยุดชะงัก เช่น การกำหนดค่าผิดพลาดหรือปัญหาเครือข่ายชั่วคราว

คำแนะนำนี้ช่วยลดความยุ่งยากในการจัดการโครงสร้างพื้นฐานในระบบคลาวด์โดยใช้ Transit Gateway ซึ่งทำหน้าที่เป็นศูนย์กลางที่เชื่อมต่อ VPC หลายตัวผ่านเกตเวย์เดียว ทำให้การปรับขนาดและบำรุงรักษาสถาปัตยกรรมเครือข่ายทำได้ง่ายขึ้น สิ่งนี้ทำให้สถาปัตยกรรมเครือข่ายของคุณง่ายขึ้นและอำนวยความสะดวกในการกำหนดเส้นทางการรับส่งข้อมูลที่มีประสิทธิภาพระหว่างบัญชี AWS ที่แตกต่างกันภายในองค์กรของคุณ

คำแนะนำนี้ให้ความสามารถในการหลีกเลี่ยงหรือกำจัดค่าใช้จ่ายที่ไม่จำเป็นหรือการใช้ทรัพยากรที่ไม่เหมาะสม องค์กร ให้การรวมศูนย์และการเรียกเก็บเงินแบบรวมซึ่งอำนวยความสะดวกในการแยกการใช้ทรัพยากรและการเพิ่มประสิทธิภาพต้นทุนอย่างเข้มงวด คำแนะนำนี้กำหนดให้ย้ายตำแหน่งข้อมูล API สาธารณะ AWS ไปยังพื้นที่ที่อยู่ VPC ส่วนตัวของคุณ โดยใช้ตำแหน่งข้อมูลแบบรวมศูนย์เพื่อประหยัดค่าใช้จ่าย นอกจากนี้ คุณสามารถใช้ AWS Cost and Usage Reports(AWS CUR) เพื่อติดตามการใช้งาน AWS ของคุณและประมาณค่าใช้จ่าย

คำแนะนำนี้ช่วยให้คุณลดปริมาณคาร์บอนฟุตพริ้นท์ที่เกี่ยวข้องกับการจัดการเวิร์กโหลดภายในศูนย์ข้อมูลของคุณเอง โครงสร้างพื้นฐานระดับโลกของ AWS นำเสนอโครงสร้างพื้นฐานที่รองรับ (เช่น พลังงาน การระบายความร้อน และเครือข่าย) อัตราการใช้ประโยชน์ที่สูงกว่า และการรีเฟรชเทคโนโลยีที่เร็วกว่าศูนย์ข้อมูลแบบดั้งเดิม นอกจากนี้ การแบ่งส่วนและการแยกส่วนเวิร์กโหลดจะช่วยให้คุณลดการเคลื่อนไหวของข้อมูลที่ไม่จำเป็นและ Amazon S3 ให้ระดับการจัดเก็บและความสามารถในการย้ายข้อมูลไปยังระดับการจัดเก็บที่มีประสิทธิภาพโดยอัตโนมัติ

เนื้อหาที่เกี่ยวข้อง

ข้อจำกัดความรับผิดชอบ

วันนี้คุณพบสิ่งที่กำลังมองหาแล้วหรือยัง

การแจ้งให้เราทราบจะช่วยให้เราปรับปรุงคุณภาพของเนื้อหาในหน้าได้