管理 IAM 角色

AWS Identity and Access Management (IAM) 角色是您建立並向其指派特定許可的實體,可讓受信任的身分 (例如員工身分和應用程式) 在 AWS 中執行動作。您的受信任身分擔任 IAM 角色時,只會授予這些 IAM 角色範圍的許可。使用 IAM 角色是安全層面的最佳實務,因為角色可提供不需輪換的臨時憑證。

使用 IAM 角色的常見案例

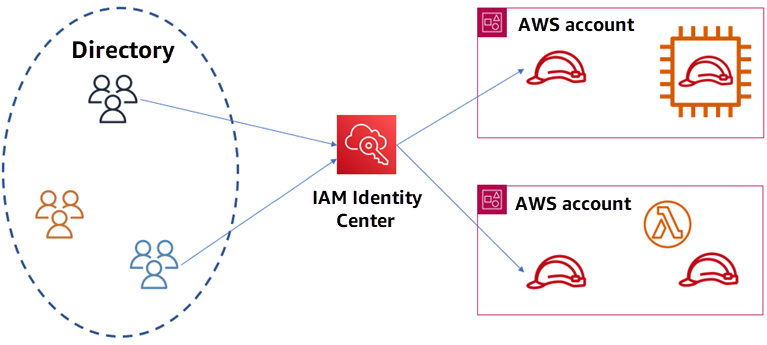

將員工身分聯合到 AWS:使用 IAM Identity Center,您的使用者可以使用現有的公司憑證聯合到 AWS 帳戶。使用 IAM 角色,您可以指定使用者存取 AWS 帳戶時應具有的許可。

在 AWS 中存取工作負載:工作負載是一組資源和程式碼 (例如應用程式),需要身分才能向 AWS 服務發出請求。透過使用 IAM 角色,在任何 AWS 運算環境中執行的應用程式 (例如 Amazon EC2 執行個體) 都可以使用臨時憑證存取 AWS 資源,無需管理長期憑證。

存取在 AWS 外部執行的工作負載:您可能擁有在 AWS 外部執行 (例如內部部署、混合式和多雲端環境)、需要存取 AWS 資源的工作負載。透過使用 IAM Roles Anywhere,AWS 以外的應用程式可以取得 AWS 環境中資源的臨時存取權。

啟用跨帳户存取權:建議您使用多個 AWS 帳戶隔離和管理商業應用程式和資料。若要允許一個 AWS 帳戶中的身分存取另一個 AWS 帳戶中的資源,您可以使用 IAM 角色提供存取權。

授予對 AWS 服務的存取權:AWS 服務需要獲得許可,才能代表您在 AWS 帳戶中執行動作。設定 AWS 服務環境時,您可以為該服務定義要擔任的角色。然後,該服務可以擔任服務角色,並僅執行您指定的動作。

如需有關角色的詳細資訊,請參閱 IAM 使用者指南中的 IAM 角色。