- AWS Çözümleri Kitaplığı›

- AWS'de Güvenilir Güvenli Yerleşim Bölgeleri İçin Rehber

AWS'de Güvenilir Güvenli Yerleşim Bölgeleri İçin Rehber

Son derece hassas iş yüklerinizi güvenli bir yerleşim bölgesi ile koruyun ve izole edin

Genel Bakış

Nasıl çalışır?

Genel Bakış

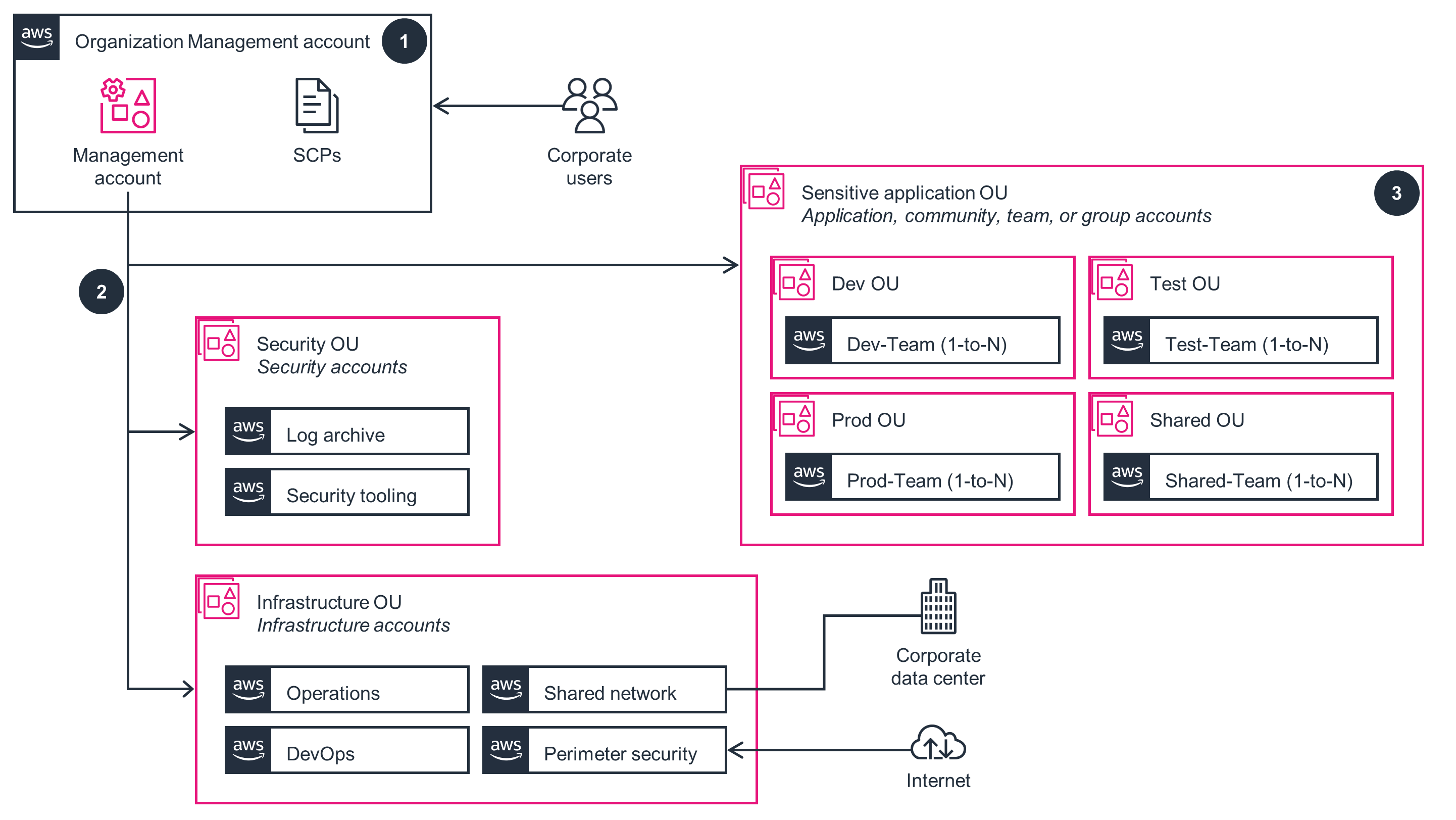

Bu mimari diyagram, benzersiz güvenlik ve uyumluluk gereksinimleriyle kapsamlı, çok hesaplı iş yüklerinin nasıl yapılandırılacağını gösterir.

Kuruluş Yönetim Hesabı

Bu mimari diyagramı, bir kuruluşun tümü tek bir müşteri varlığı tarafından kontrol edilen birden çok hesabı nasıl gruplayabileceğini gösterir. Bu rehberin Kuruluş Yönetim Hesabı bölümünü dağıtmak için bu mimari diyagramındaki adımları izleyin.

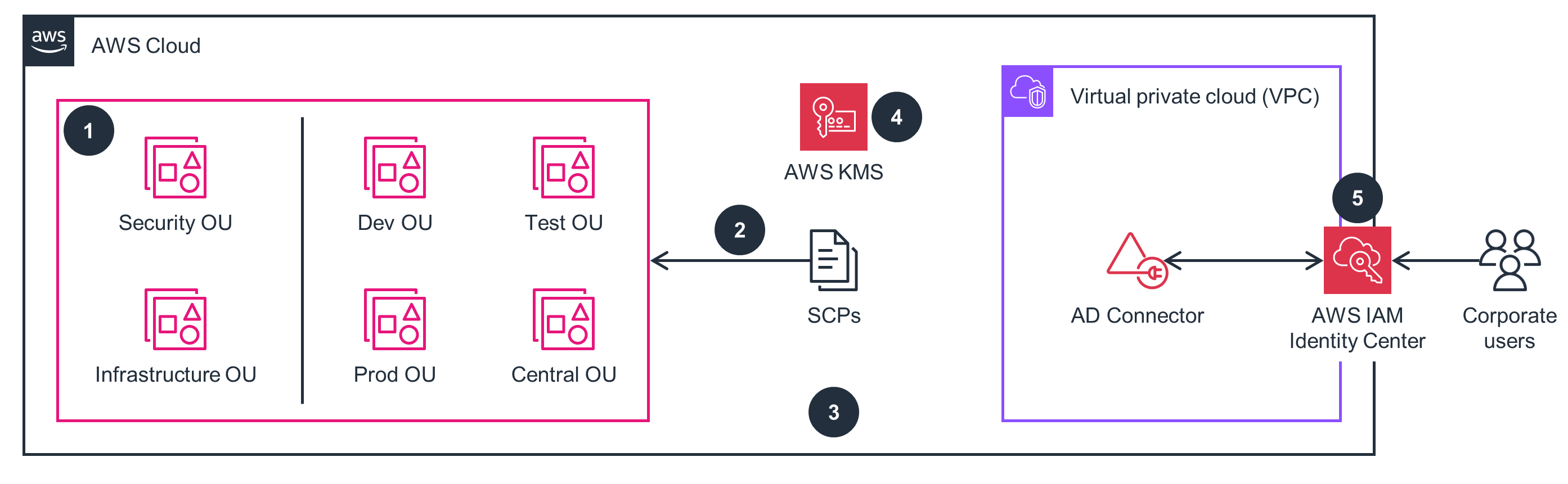

Güvenlik Hesapları

Bu mimari diyagramı, AWS hizmetleri ve hesapları genelinde kapsamlı bir günlük toplamanın nasıl merkezi olarak yapılandırılacağını gösterir. Bu rehberin Güvenlik Hesapları bölümünü dağıtmak için bu mimari diyagramındaki adımları izleyin.

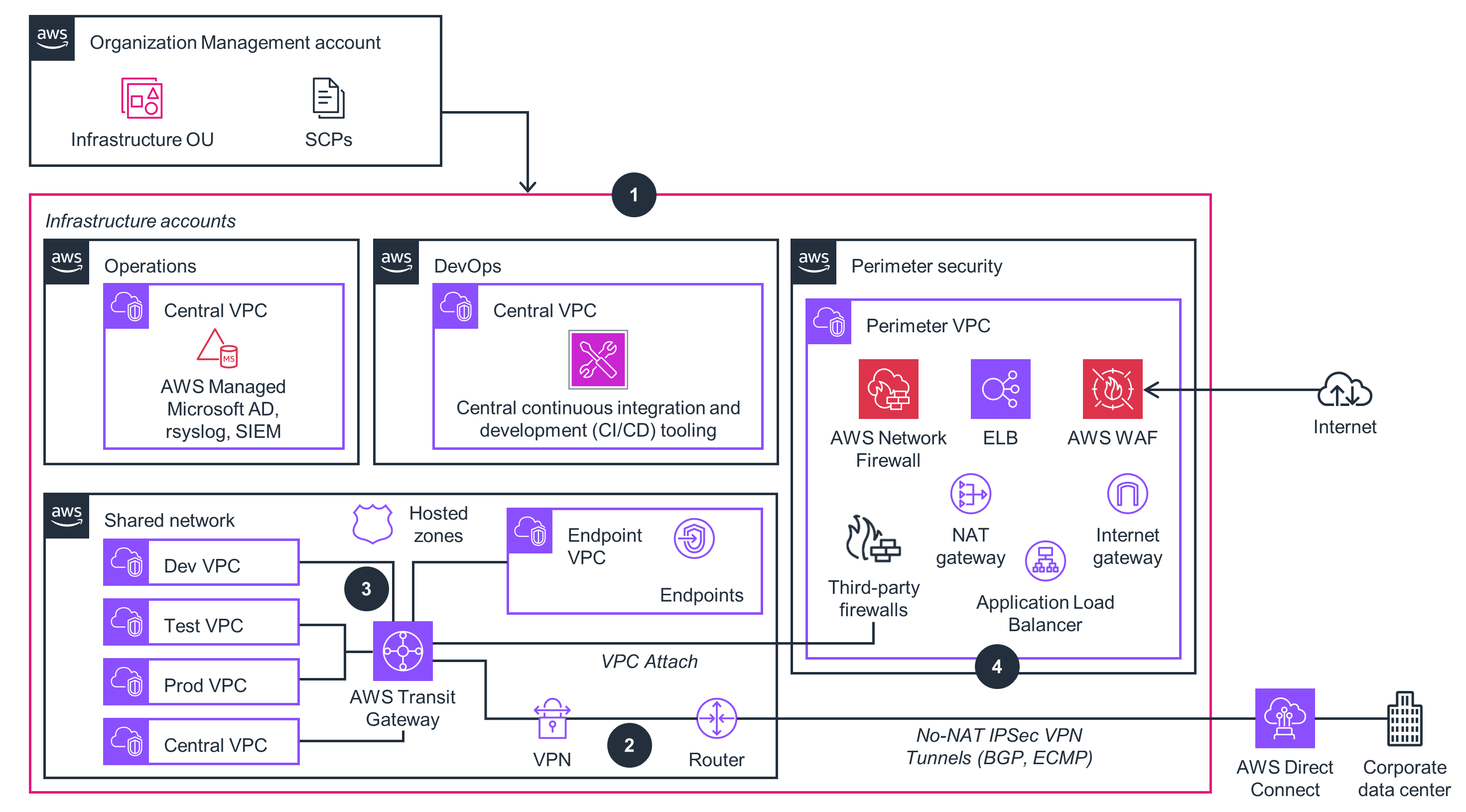

Altyapı Hesapları

Bu mimari diyagramı, Sanal Özel Bulutlar (VPC'ler) ile merkezi, yalıtılmış bir ağ ortamının nasıl oluşturulduğunu gösterir. Bu rehberin Altyapı Hesapları bölümünü dağıtmak için bu mimari diyagramındaki adımları izleyin.

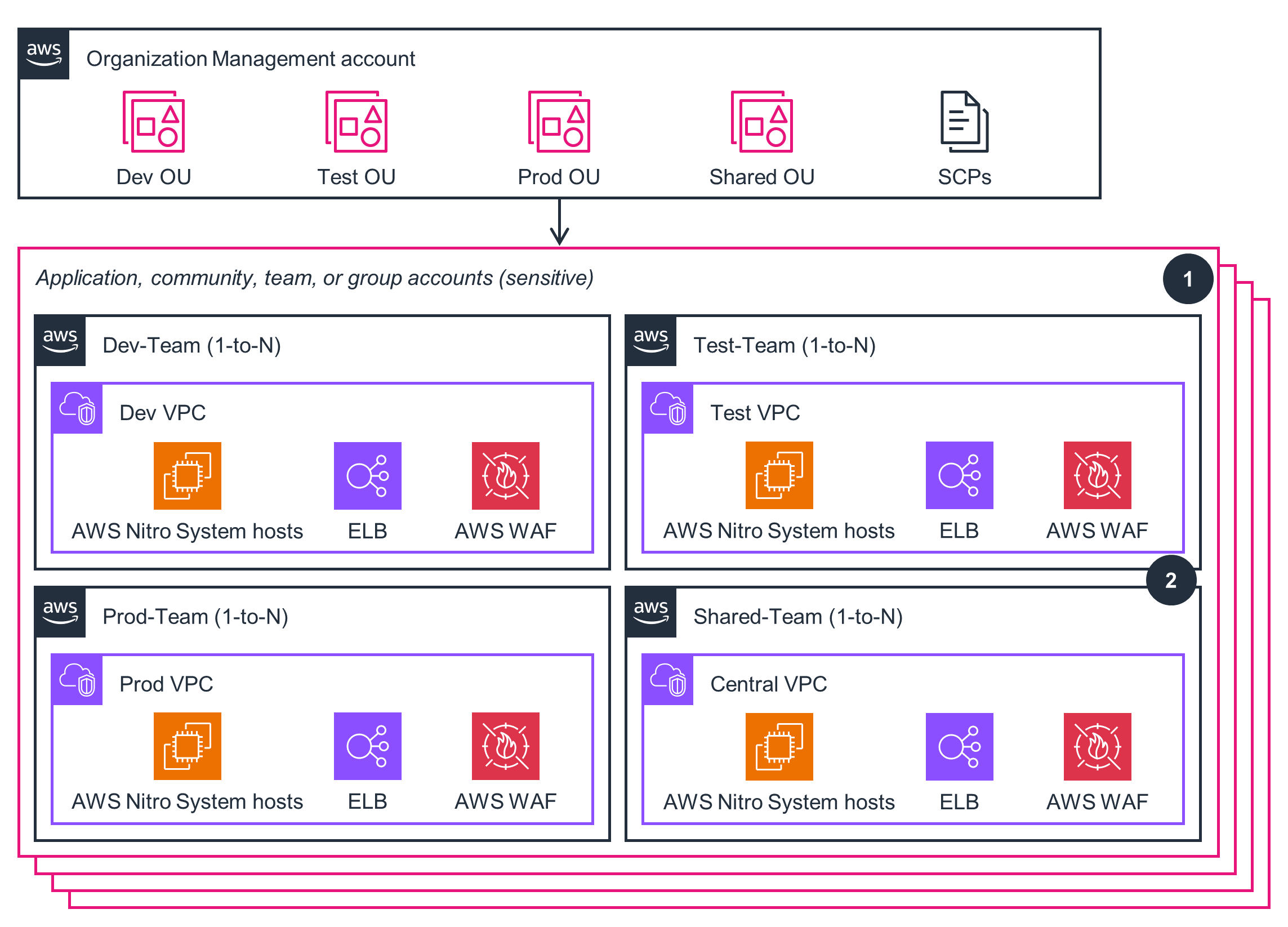

Uygulama, Topluluk, Ekip veya Grup Hesapları (Hassas)

Bu mimari diyagramı, yazılım geliştirme yaşam döngüsünün farklı aşamalarına ait iş yükleri arasında veya farklı BT yönetici rolleri arasında segmentasyon ve ayrımın nasıl yapılandırılacağını gösterir. Bu rehberin Uygulama, Topluluk, Ekip veya Grup Hesapları bölümünü dağıtmak için bu mimari diyagramındaki adımları izleyin.

Well-Architected Temel Bileşenleri

Yukarıdaki mimari diyagramı, Well-Architected en iyi uygulamaları göz önünde bulundurularak oluşturulan bir Çözüm örneğidir. Tamamen Well-Architected kapsamına girerek iyi mimarlık uygulamalarına dahil olmak için olabildiğince çok Well-Architected en iyi uygulamalarını izlemeniz gerekir.

Bu Kılavuz, AWS ortam ınız için güvenli bir temel oluşturmak için AWS CloudFormation yığınlarına ve yapılandırmalarına sahip Kuruluşlar kullanır. Bu, teknik güvenlik denetimlerini uygulamanızı hızlandıran kod olarak altyapı (IaC) çözümü sağlar. Yapıl andırma kuralları, öngörülen mimariyi olumsuz etkilediği belirlenen tüm yapılandırma deltalarını düzeltir. Hassas olarak sınıflandırılan iş yükleri için AWS küresel ticari altyapısını kullanabilir, süreçlerinizi ve prosedürlerinizi sürekli olarak iyileştirirken görevleri daha hızlı sunmak için güvenli sistemleri otomatikleştirebilirsiniz.

Bu Kılavuz, Cloud Trail ile API günlüğü gibi kurumsal korkulukların dağıtımını kolaylaştırmak için Kuruluşları kullanır. Bu rehber ayrıca, esas olarak ortamınızdaki belirli veya tüm API kategorilerini reddetmek (iş yüklerinin yalnızca belirtilen bölgelerde dağıtıldığından emin olmak amacıyla) veya belirli AWS hizmetlerine erişimi engellemek için kullanılan bir bütünlük koruması mekanizması olarak normatif AWS SCP'lerini kullanan önleyici denetimler sağlar. CloudTrail ve CloudWatch günlükleri, AWS hizmetleri ve hesapları genelinde öngörülen kapsamlı günlük toplama ve merkezileştirmeyi destekler. AWS güvenlik özellikleri ve güvenlikle ilgili çok sayıda hizmet, dünyadaki en sıkı güvenlik gereksinimlerinden bazılarını karşılamanıza yardımcı olan, tanımlanmış bir düzende yapılandırılmıştır.

Bu rehber birden çok Erişilebilirlik Alanı (AZ) kullanır, bu nedenle bir AZ'nin kaybı uygulama kullanılabilirliğini etkilemez. Altyapınızın sağ lanmasını ve güncellenmesini güvenli ve kontrollü bir şekilde otomatikleştirmek için CloudFor mation'ı kullanabilirsiniz. Bu Kılavuz ayrıca AWS kaynak yapılandırmalarını ve ortamınızdaki yapılandırma değişikliklerini değerlendirmek için önceden oluşturulmuş kurallar sağlar veya AWS Lambda 'da en iyi uygulamaları ve yönergeleri tanımlamak için özel kurallar oluşturabilirsiniz. Ortamınızı talebi karşılamak ve yanlış yapılandırmalar veya geçici ağ sorunları gibi kesintileri azaltmak için ölçeklendirme yeteneğini otomatikleştirebilirsiniz.

Bu Kılavuz, tek bir ağ geçidi üzerinden birden fazla VPC'yi birbirine bağlayan merkezi bir hub görevi gören ve ağ mimarisinin ölçeklendirilmesini ve bakımını kolaylaştıran Transit Gateway kullanarak bulut altyapısı yönetimini basitleştirir. Bu, ağ mimarinizi basitleştirir ve kuruluşunuzdaki farklı AWS hesapları arasında verimli trafik yönlendirmesini kolaylaştırır.

Bu rehberle, gereksiz maliyetleri veya optimal olmayan kaynakların kullanımını önleyebilir veya bunları ortadan kaldırabilirsiniz. Kuruluş lar, kaynak kullanımı ve maliyet optimizasyonunun güçlü bir şekilde ayrılmasını kolaylaştırarak merkezileştirme ve konsolide faturalandırma sağlar. Bu rehber, maliyet verimliliği için merkezi uç noktaları kullanarak AWS genel API uç noktalarının özel VPC adres alanınıza taşınmasını belirtir. Ayrıca AWS kullanımınızı izlemek ve ücretleri tahmin etmek için AWS Maliyet ve Kullanım Rapor larını (AWS CUR) kullanabilirsiniz.

Bu rehber, kendi veri merkezlerinizdeki iş yüklerini yönetmekle ilişkili karbon ayak izini azaltmanıza yardımcı olur. AWS küresel altyapısı, geleneksel veri merkezlerine göre destekleyici altyapı (güç, soğutma ve ağ oluşturma gibi), daha yüksek kullanım oranı ve daha hızlı teknoloji yenilemeleri sunar. Ek olarak, iş yüklerinin bölümlere ayrılması ve ayrılması gereksiz veri hareketini azaltmanıza yardımcı olur ve Amazon S3, depolama katmanları ve verileri verimli depolama katmanlarına otomatik olarak taşıma olanağı sunar.

İlgili İçerikler

Sorumluluk Reddi

Bugün aradığınızı buldunuz mu?

Sayfalarımızdaki içeriğin kalitesini artırabilmemiz için bize görüşlerinizi bildirin