安全性是 AWS 的重要基石,而 HPC 資料時常是關鍵任務資產。您剛建立的實驗室環境僅會在您的專屬帳戶下運作,代表您具有資料與應用程式的完整控制與擁有權。在本單元中,您會檢閱有關安全性的 AWS 做法,以及可用來確保 HPC 應用程式與資料安全無虞的一些重要技術。

涵蓋主題:

- AWS 共用的責任模型

- AWS Identity and Access Management (IAM)

- 網路安全

- 身份驗證

評估 HPC 基礎設施在雲端中的安全性時,務必了解和鑑別以下事項:

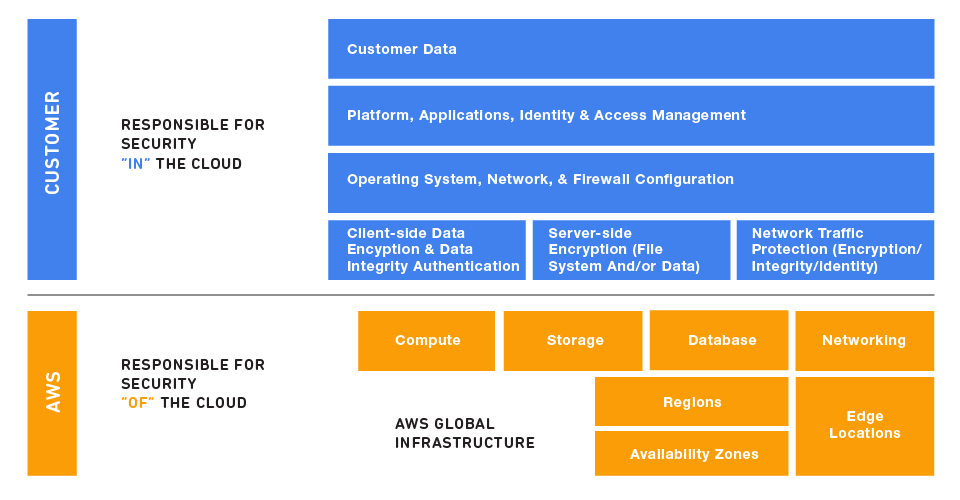

- 雲端服務供應商 (AWS) 實作和操作的安全方法 –「雲端本身的安全」

- 客戶實作和操作的安全方法,這與利用 AWS 服務的內容與應用程式安全有關 –「雲端內部的安全」

AWS 會管理雲端本身的安全,但維護雲端內部的安全是客戶自己的責任。客戶可以控制要實作何種安全性來保護自己的內容、平台、應用程式、系統以及網路,這與其對現場資料中心內的應用程式所做的操作並無不同。

請務必了解維護實驗室安全是您的責任,因為解決方案是在您的 AWS 帳戶下部署。若要進一步了解,您可參加免費的 4 小時線上訓練課程,或是參閱 AWS 安全白皮書。

整個實驗室會包含在新建立的 Virtual Private Cloud (VPC) 範圍內,以與可能在相同帳戶下執行的其他環境和應用程式彼此隔離。在此 VPC 內部會使用多個「子網路」來託管 EC2 服務,包括 VM 和 Load Balancer。

在實驗室範本中,會使用您提供做為參數的 CIDR 範圍,來限制對於 Application Load Balancer 的 HTTPS 存取權,以及限制對於使用 Security Groups 和其他 VPC 元件之叢集前端節點的 SSH 存取權。請注意,HTTPS 與 SSH 憑證不同,HTTPS 憑證為自我簽署型憑證,因此不建議做為生產環境用途。

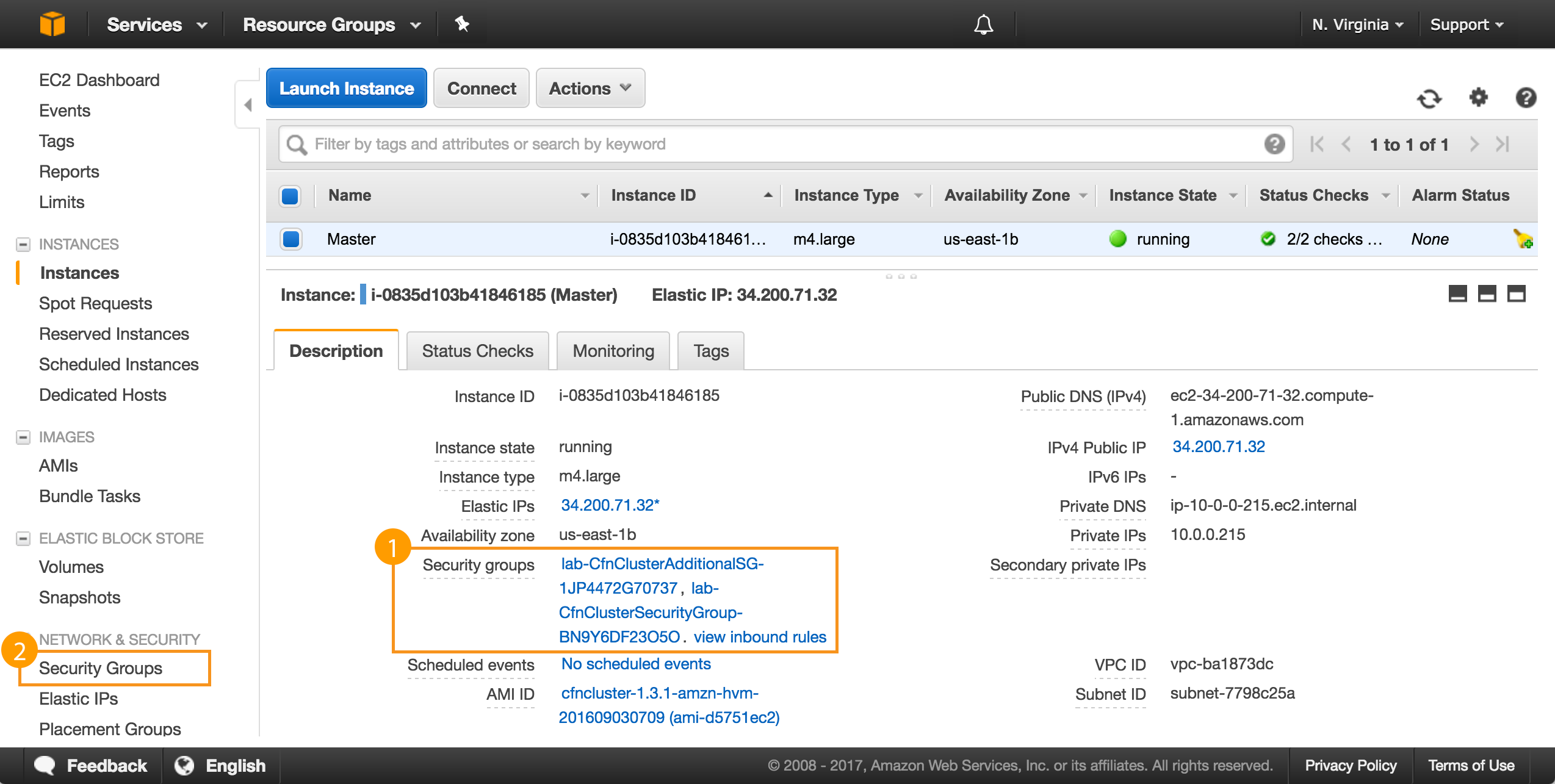

安全群組會以虛擬防火牆形式運作,根據來源 CIDR、通訊協定和連接埠來允許和阻擋執行個體流量。將一或多個安全群組與執行個體建立關聯。將規則新增至安全群組,以允許其關聯執行個體的出入流量。您可以隨時修改安全群組的規則。新規則會自動套用至所有與安全群組關聯的執行個體。

在 EC2 主控台中,會顯示與執行個體關聯的安全群組以及執行個體描述,如以下螢幕擷取畫面所示。如需詳細資訊,請參閱適用於 Amazon EC2 Security Groups 的使用者指南。

以上螢幕擷取畫面顯示 Amazon EC2 主控台並反白顯示安全群組。「方塊 1」反白顯示所選 Amazon EC2 執行個體的安全群組,「方塊 2」反白顯示透過 EC2 主控台存取安全群組的替代方式。

由於 AWS Identity and Access Management 中的受管使用者僅供原生 AWS 服務使用,因此實驗室會透過「簡易 AD」來實作使用者身分驗證,該 AD 是 AWS Directory Service 的一種簡易功能,可提供 Microsoft Active Directory 相容性。

此身分驗證解決方案會同時用來針對在叢集前端節點中執行的 EnginFrame 網路存取,驗證其中的使用者登入資料、在系統動態建立和移除叢集節點時散佈使用者,以及提供統合命名空間確保 EFS 上的檔案存取穩定一致。

您在設計和建立 HPC 基礎設施時,可能會考慮換用 Microsoft AD Directory Service 產品以增進 Windows 相容性,並在 AWS 託管目錄與現場部署目錄之間建立信任關係。

Amazon EC2 使用公開金鑰身分驗證,提供 Ec2 執行個體的特殊權限存取權。公開金鑰身分驗證的安全性高於密碼身分驗證,其使用公開金鑰來加密傳輸的資料,而終端機收件人會使用私密金鑰來解密資料。公開與私密金鑰稱為金鑰組合。

與「主要」和「運算」執行個體關聯的金鑰組合,在實驗室啟動時會輸入做為參數使用。必須以 ec2-user 帳戶登入主要與運算執行個體,其具備 sudo 權限且無密碼。

使用公有 IP 地址和 ssh 金鑰登入執行個體,如下所示:

ssh –i $YOUR_KEY_PAIR_FILE ec2-user@$MASTER_ELASTIC_IP