ما التشفير؟

التشفير هو عبارة عن ممارسة حماية المعلومات باستخدام الخوارزميات المشفرة وعلامات التجزئة والتوقيعات. يمكن أن تكون المعلومات غير نشطة (مثل ملف على القرص الصلب)، أو متنقلة (مثل الاتصالات الإلكترونية المتبادلة بين طرفين أو أكثر)، أو قيد الاستخدام (أثناء الحوسبة على البيانات). التشفير له أربعة أهداف أساسية:

- السرية - إتاحة المعلومات للمستخدمين المصرح لهم فقط.

- النزاهة - ضمان عدم التلاعب بالمعلومات.

- المصادقة - تأكيد صحة المعلومات أو هوية المستخدم.

- عدم الإنكار - منع المستخدم من إنكار الالتزامات أو الإجراءات السابقة.

يستخدم التشفير عددًا من خوارزميات التشفير منخفضة المستوى لتحقيق واحد أو أكثر من أهداف أمان المعلومات هذه. تتضمن هذه الأدوات خوارزميات التشفير وخوارزميات التوقيع الرقمي وخوارزميات التجزئة ووظائف أخرى. ستصف هذه الصفحة عددًا قليلاً من خوارزميات التشفير منخفضة المستوى الأكثر استخدامًا.

ما استخدامات التشفير؟

تعود أصول علم التشفير إلى إرسال معلومات حساسة بين الشخصيات العسكرية والسياسية. ويمكن تشفير الرسائل بحيث تبدو وكأنها نص عشوائي لأي شخص باستثناء المستلم المقصود.

لكن في الوقت الحالي، جرى فك تقنيات التشفير الأصلية بالكامل. وجرى فك هذه التقنيات إلى درجة وجودها في أقسام الألغاز في بعض الصحف فقط. لحسن الحظ، حقق هذا المجال تقدمًا كبيرًا في ناحية الأمن، وتعتمد الخوارزميات المستخدمة اليوم على التحليل الدقيق والرياضيات لضمان أمنها.

ومع تطور الأمن، توسع مجال التشفير ليشمل نطاقًا أكبر من أهداف الأمان. ومن هذه الأهداف مصادقة الرسائل وتكامل البيانات والحساب الآمن وغيرها الكثير.

يُعد التشفير أساس المجتمع الحديث، وهو أساس لعدد لا يحصى من تطبيقات الإنترنت من خلال برتوكول النقل الآمن للنصوص التشعبية (HTTPS)، والاتصالات النصية والصوتية الآمنة، وحتى العملات الرقمية.

ما المقصود بالتشفير؟

خوارزمية التشفير عبارة عن إجراء يحوِّل رسالة مكونة من نص عادي إلى معلومات مشفرة. وتستخدم الخوارزميات الحديثة رياضيات متقدمة ومفتاح تشفير أو أكثر. وهي تسهل نسبيًا تشفير رسالة، ولكنها تجعل من المستحيل تقريبًا فك تشفيرها بدون معرفة المفاتيح.

وتنقسم تقنيات التشفير إلى فئتين، تشفير متماثل وتشفير غير متماثل، على أساس كيفية عمل مفاتيحها.

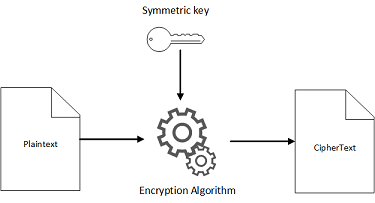

ما المقصود بتشفير المفتاح المتماثل؟

تستخدم خوارزميات تشفير المفتاح المتماثل مفاتيح التشفير نفسها لتشفير النص العادي وفك تشفير المعلومات المشفرة على حد سواء. ويستلزم التشفير المتماثل حصول جميع مستلمي الرسائل المقصودين على حق الوصول إلى مفتاح مشترك.

تظهر الرسوم التوضيحية التالية آلية عمل التشفير وفك التشفير باستخدام المفاتيح المتماثلة والخوارزميات إذا افترضنا أن جميع الأطراف تشترك في المفتاح نفسه.

في الرسم التوضيحي الأول، يُستخدم مفتاح متماثل وخوارزمية لتحويل رسالة مكونة من نص عادي إلى معلومات مشفرة. ويُظهر الرسم التوضيحي الثاني المفتاح السري والخوارزمية المتماثلة المستخدمة لإعادة المعلومات المُشفرة إلى نص عادي.

يُعد مقياس التشفير المتقدم (AES) أحد أشهر أنواع تشفير الكتلة. يدعم تشفير الكتلة مفاتيح 128 أو 192 أو 256 بت. غالبًا ما يُدمج مقياس التشفير المتقدم مع Galois/Counter Mode (GCM) والمعروف باسم AES-GCM لتصميم خوارزمية تشفير مُصدقة.

يُعد AES معيار الصناعة المستخدم في التشفير الذي يُجرى في جميع أنحاء العالم. فإن كفاءته الأمنية مفهومة جيدًا، بالإضافة إلى توافر عمليات تنفيذ فعالة للبرمجيات والأجهزة على نطاق واسع.

ما المقصود بالتشفير غير المتماثل (المفتاح العام)؟

يتكون التشفير غير المتماثل (أو المفتاح العام) من مجموعة كبيرة من الخوارزميات. وتستند هذه المجموعة الكبيرة من الخوارزميات إلى مسائل رياضية يسهل أداؤها نسبيًا في اتجاه واحد، ولكن لا يمكن عكسها بسهولة.

وأحد الأمثلة الشهيرة على هذا النوع من المسائل هو مسألة التحليل: إلى الأعداد الأولية المختارة بعناية p وq، حيث يمكننا حساب الناتج N=p*q بسرعة. ولكن، إذا لم تعرف سوى قيمة N، فمن الصعب جدًا استرداد p وq.

إن خوارزمية تشفير المفتاح العام الشائعة القائمة على مسألة التحليل إلى عوامل هي دالة Rivest-Shamir-Adleman (RSA). وعند دمجها مع نظام حشو مناسب، يمكن استخدام RSA في عدة أغراض، بما فيها التشفير غير المتماثل.

يُسمى نظام التشفير غير متماثل إن كان يستخدم مفتاحًا واحدًا، وهو المفتاح العام، لتشفير البيانات، ومفتاحًا مختلفًا ولكنه مرتبط رياضيًا، وهو المفتاح الخاص، لفك تشفير البيانات.

لا بد أن يكون تحديد المفتاح الخاص صعب التطبيق حسابيًا إذا كان الشيء الوحيد الذي يعرفه المستخدم هو المفتاح العام. بناءً عليه، يمكن توزيع المفتاح العام على نطاق واسع وفي الوقت نفسه الحفاظ على أمان المفتاح الخاص وسريته. يُشار إلى المفتاحين معًا باسم زوج المفاتيح.

أحد أنظمة التشفير غير المتماثل الشائعة هو RSA-OAEP، وهو مزيج من دالة RSA ونظام الحشو الأمثل للتشفير غير المتماثل (OAEP). عادةً ما يُستخدم RSA-OAEP فقط لتشفير كميات صغيرة من البيانات لأنه بطيء ويضم معلومات مشفرة أكثر من النص العادي.

ما المقصود بالتشفير المختلط؟

بما أن خوارزميات المفتاح العام، مثل RSA-OAEP، أقل كفاءة من نظيراتها المتماثلة، فإنها غير مستخدمة بكثرة في تشفير البيانات مباشرةً. ولكنها تؤدي دورًا مهمًا في منظومة التشفير حيث توفر وسيلة لتبادل المفاتيح.

يجب أن تتشارك الأطراف في مفتاح لاستخدام التشفير المتماثل. وعلى الرغم من إمكانية إرسال هذا المفتاح عبر قناة مشفرة قائمة، فلن نحتاج إلى مفتاح جديد إذا كانت لدينا بالفعل قناة آمنة. بدلاً من ذلك، نحل مشكلة تبادل المفاتيح باستخدام تشفير المفتاح العام.

وفيما يلي طريقتان شائعتان لتبادل المفاتيح المتماثلة.

- التشفير غير المتماثل. يُنشِئ أحد الأطراف مفتاحًا متماثلاً، ثم يشفر المفتاح باستخدام خوارزمية مثل RSA-OAEP، على مفتاح عام لطرف آخر. ويستطيع المستلم فك تشفير المعلومات المُشفرة باستخدام مفتاحه الخاص لاستعادة المفتاح المتماثل.

- تبادل المفاتيح لديفي وهيلمان - (DH). خوارزمية ديفي وهيلمان هي نوع مختلف من خوارزمية تشفير المفتاح العام المصممة خصيصًا لمساعدة الأطراف على الاتفاق على مفتاح متماثل في حالة عدم وجود قناة آمنة. وتستند خوارزمية ديفي وهيلمان إلى مسألة رياضية مختلفة عن دالة RSA، وهي أقل مرونة من RSA. إلا أنه يحتوي على بُنى أكثر كفاءة، وهو ما يجعله الخيار الذي يفضله الأشخاص في بعض حالات الاستخدام.

يُعرف هذا المزيج من تشفير المفتاح العام لتبادل المفاتيح والتشفير المتماثل لتشفير البيانات المجمعة باسم التشفير المختلط.

ويستخدم التشفير المختلط الخصائص الفريدة لتشفير المفتاح العام في تبادل المعلومات السرية عبر قناة غير موثوق بها بكفاءة التشفير المتماثل. وهذا يحقق حلاً عمليًا شاملاً لخصوصية البيانات.

يُستخدم التشفير المختلط كثيرًا في بروتوكولات نقل البيانات للويب، كما هو الحال في أمن طبقة النقل (TLS). عند اتصالك بموقع إلكتروني يستخدم HTTPS (HTTP الآمن باستخدام TLS)، سيتفاوض متصفحك مع خوارزميات التشفير التي تؤمن اتصالك. وتشمل خوارزميات التشفير هذه خوارزميات تبادل المفاتيح والتشفير المتماثل والتوقيعات الرقمية.

ما المقصود بالتوقيع الرقمي؟

تُعد أنظمة التوقيع الرقمي نوعًا من تشفير المفتاح العام الذي يضمن سلامة البيانات ومصادقتها وعدم إنكارها.

يمكن اعتبار عملية التوقيع إلى حد كبير تشفيرًا للملف باستخدام المفتاح الخاص. ويستخدم الموقِّع مفتاحه الخاص لإنشاء "توقيع" على مستند رقمي مثل ملف أو جزء من تعليمة برمجية.

وهذا التوقيع فريد للمستند/زوج المفاتيح الخاصة، ويمكن إرفاقه بالمستند والتحقق منه باستخدام المفتاح العام للموقِّع. الخوارزميتان الشائعتان للتوقيعات الرقمية هما RSA باستخدام مخطط التوقيع الاحتمالي (RSA-PSS) وخوارزمية التوقيع الرقمي (DSA).

ما المقصود برمز مصادقة الرسائل؟

رمز مصادقة الرسائل (MAC) هو النسخة المتماثلة من التوقيع الرقمي. باستخدام رمز مصادقة الرسائل، يشترك طرفان أو أكثر في مفتاح. يُنشئ أحد الأطراف علامة رمز مصادقة الرسائل، وهي النسخة المتماثلة من التوقيع الرقمي، ويرفقها بالمستند. ويستطيع الطرف الآخر التحقق من سلامة الرسالة باستخدام المفتاح نفسه المستخدم لإنشاء العلامة.

لاحظ أن العديد من الأطراف تشترك في المفتاح المستخدم لإنشاء علامات رمز مصادقة الرسائل، لذلك لا يمكن استخدام رموز مصادقة الرسائل للمصادقة أو عدم الإنكار لأنه ليس من الواضح أي طرف هو الذي أنشأ العلامة.

يمكن أن تكون رموز مصادقة الرسائل خوارزميات مستقلة، مثل رمز مصادقة الرسائل المستندة إلى التجزئة (HMAC). ولكن، نظرًا إلى أن سلامة الرسائل تمثل ضمانًا عالي القيمة، فهي تُدمَج في كثير من الأحيان في خوارزميات التشفير المتماثل مثل AES-GCM.

ما المقصود بتشفير منحنى القطع الناقص؟

تشفير منحنى القطع الناقص (ECC) عبارة عن تقنية تشفير مفتاح عام قائمة على النظرية الرياضية لمنحنيات القطع الناقص.

أكبر ميزة في تشفير منحنى القطع الناقص هي القدرة على توفير مستوى حماية مشابه للتقنيات الأقدم، ولكن بمفاتيح أصغر وعمليات أسرع. وكفاءة تشفير منحنى القطع الناقص تجعله مناسبًا كثيرًا للاستخدام مع الأجهزة ذات القدرة الحاسوبية المنخفضة نسبيًا، مثل الهواتف المحمولة.

يمكن استخدام تشفير منحنى القطع الناقص في التبادل الفعال للمفاتيح باستخدام متغير منحنى قطع ناقص لديفي وهيلمان (ECDH) أو في التوقيعات الرقمية باستخدام خوارزمية التوقيع الرقمي لمنحنى القطع الناقص (ECDSA). نظرًا إلى سرعة تشفير منحنى القطع الناقص ومرونته، فهو يُستخدم كثيرًا في العديد من التطبيقات عبر الإنترنت.

ما المقصود بالتجزئة في التشفير؟

دالة تجزئة التشفير عبارة عن أداة لتحويل البيانات الإجبارية إلى "بصمة إصبع" ذات طول ثابت. صُممت دوال التجزئة بحيث يصعب العثور على مدخلين مختلفين لهما بصمة الإصبع نفسها، ويصعب العثور على رسالة تطابق بصمتها قيمة ثابتة.

على عكس أنظمة التشفير وأنظمة التوقيع ورموز مصادقة الرسائل (MACs)، لا تحتوي دوال التجزئة على مفتاح. ويستطيع أي شخص حوسبة تجزئة مدخل معيّن، وستُنتِج دالة التجزئة دائمًا المخرَج نفسه على المدخل نفسه.

تُعد دوال التجزئة كتلة إنشاء مهمة في خوارزميات التشفير وبروتوكولاتها الأكبر حجمًا. وتشمل دوال التجزئة خوارزميات التوقيع الرقمي وخوارزميات رمز مصادقة الرسائل (MAC) المخصصة وبروتوكولات المصادقة وتخزين كلمات المرور.

ما المقصود بالعملة المشفرة؟

العملة المشفرة عبارة عن عملة رقمية يجري التحقق فيها من المعاملات والاحتفاظ بالسجلات في نظام مركزي، وليس سلطة مركزية. العملة المشفرة مثال على تطبيق التشفير.

تستخدم العملة المشفرة العديد من خوارزميات التشفير منخفضة المستوى المختلفة لإنشاء منصة موثوقة وآمنة. تستخدم العملة المشفرة العديد من المفاهيم التي جرت مناقشتها في هذه الصفحة مثل خوارزمية منحنى القطع الناقص والتوقيعات الرقمية ودوال التجزئة وغيرها الكثير. تتيح هذه الخوارزميات معًا بناء الثقة والمساءلة بدون وجود سلطة مركزية.

ما المقصود بتشفير ما بعد الكم؟

على مدى العقود القليلة الماضية، كانت هناك استثمارات كبيرة في مجال حوسبة الكم. تستخدم أجهزة الكمبيوتر الكمومية فيزياء الكم، ويمكنها حل المسائل الرياضية، مثل مسائل التحليل إلى عوامل، غير القابلة للتطبيق حسابيًا على أجهزة الكمبيوتر التقليدية.

يفك جهاز الكمبيوتر الكمومي كبير الحجم أنظمة تشفير المفتاح العام التي نستخدمها اليوم، بما فيها أنظمة التشفير القائمة على دوال Rivest-Shamir-Adleman (RSA). قد يعني فك تشفير هذه الخوارزميات فقدان السرية ومصادقة العديد من التطبيقات والبروتوكولات التي نستخدمها اليوم.

بالرغم من وجود أجهزة كمبيوتر كمومية صغيرة اليوم، فإن حجمها أصغر بكثير من أن يفك خوارزميات التشفير. وليس معلومًا إذا ما كان جهاز الكمبيوتر الكمومي المشَفّر (CRQC) ذو الصلة متاحًا أم لا أو متى سيكون متاحًا. هناك إنجازات علمية كبيرة ضرورية لتطوير CRQC.

يشير تشفير ما بعد الكم (PQC) إلى خوارزميات التشفير التي تعمل على أجهزة الكمبيوتر التي نستخدمها اليوم، ولا يُعرف عنها أنها ضعيفة أمام أجهزة الكمبيوتر الكمومية كبيرة الحجم.

تعرَّف على المزيد حول أبحاث AWS والمشاركة الهندسية في مشروعات التشفير المقاوم للكم ومجموعات العمل مع مجتمع التشفير العالمي في تشفير ما بعد الكم من AWS.

ما المقصود بالحوسبة التشفيرية؟

تتيح لك الأدوات المقدمة حتى الآن استخدام تشفير البيانات غير النشطة وتشفير البيانات المتنقلة. عادةً، يجب فك تشفير البيانات قبل استخدامها في حوسبة ما. وتسد الحوسبة التشفيرية هذه الفجوة حيث إنها توفر أدوات للعمل مباشرةً على البيانات المحمية بالتشفير.

يغطي مصطلح الحوسبة التشفيرية مجموعة كبيرة من التقنيات، بما فيها الحوسبة الآمنة متعددة الأطراف والتشفير التماثلي والتشفير القابل للبحث. وعلى الرغم من اختلاف تفاصيلها، فإن هذه التقنيات تحمي البيانات باستخدام التشفير، ما يتيح لك إجراء الحوسبة على البيانات المحمية وفي الوقت نفسه الحفاظ على سرية هذه البيانات.

ما خدمات التشفير التي تقدمها AWS للعملاء؟

تستخدم خدمات التشفير من AWS مجموعة كبيرة من تقنيات التشفير والتخزين التي يمكن أن تضمن سلامة بياناتك غير النشطة أو المتنقلة. تقدم AWS عدة أدوات لعمليات التشفير:

- AWS CloudHSM تقدم وحدات أمان أجهزة (HSMs) يمكنها تخزين مجموعة مختلفة من مفاتيح التشفير بأمان، بما فيها مفاتيح الجذر ومفاتيح البيانات.

- خدمة إدارة مفاتيح التشفير من AWS (KMS) تقدم أدوات لإنشاء مفاتيح جذر وغيرها من مفاتيح البيانات. وتتفاعل خدمة AWS KMS كذلك مع العديد من خدمات AWS الأخرى لتشفير بيانات خاصة بالخدمة.

- خدمة AWS Encryption SDK تقدم مكتبة تشفير من جانب العميل لتنفيذ عمليات التشفير وفك التشفيرلجميع أنواع البيانات.

- عميل تشفير Amazon DynamoDB يقدم مكتبة تشفير من جانب العميل لتشفير جداول البيانات قبل إرسالها إلى إحدى خدمات قواعد البيانات، مثل Amazon DynamoDB.

- AWS Secrets Manager يقدم تشفيرًا وتناوبًا للبيانات السرية المستخدمة في قواعد البيانات المدعومة من AWS.

وتعتمد العديد من خدمات AWS على خدمات التشفير عند نقل البيانات أو تخزينها. للحصول على قائمة بهذه الخدمات وإلقاء نظرة عامة على كيفية استخدامها لممارسات التشفير، يرجى الاطلاع على خدمات AWS الأخرى.

تقدم AWS كذلك مكتبات تشفير مفتوحة المصدر:

- AWS libcrypto (AWS-LC) تقدم مكتبة تشفير للأغراض العامة يحتفظ بها فريق تشفير AWS لصالح AWS وعملائها. وهي قائمة على رمز صادر من مشروع Google BoringSSL ومشروع OpenSSL. تضم خدمة AWS-LC عمليات تنفيذ محمولة باستخدام لغة C للخوارزميات اللازمة لتوفير أمن طبقة النقل (TLS) والتطبيقات الشائعة. بالنسبة لخوارزميات الأداء الحرج، يجري تضمين إصدارات التجميع المحسنة لكل من x86 وARM.

- s2n-tls يوفر تنفيذًا لبروتوكولي TLS/SSL اللتين تضعان الأولوية للأمان والمصممتين لتكون بسيطة وصغيرة وسريعة.

ويمكنك الاطلاع على مدونتي Amazon Science Blog وAWS Security Blog. وفيهما نذكر بالتفصيل ما نفعله لتطوير أبحاث التشفير وقياس أدائها ووضع نماذج أولية لها. ونتناول موضوعات الحوسبة التشفيرية، وتشفير ما بعد الكم، ورمز التشفير المُصدّق، وغيرها من الموضوعات.

كيف يمكنني استخدام خدمات التشفير في AWS المتوافقة مع لائحة حكومية أو مهنية؟

تتوافق خدمات التشفير التي تقدمها AWS مع عدد كبير من مقاييس أمان التشفير، ما يسهل عليك حماية بياناتك بدون القلق بشأن اللوائح الحكومية أو المهنية. للحصول على قائمة كاملة من برامج الامتثال لمعيار أمان بيانات AWS، يرجى الاطلاع على برامج الامتثال لدى AWS.