Was ist Multi-Faktor-Authentifizierung (MFA)?

Bei der Multi-Faktor-Authentifizierung (MFA) handelt es sich um einen mehrstufigen Anmeldeprozess für ein Konto, bei dem Benutzer mehr Informationen als nur ein Passwort eingeben müssen. Neben dem Passwort können Benutzer beispielsweise aufgefordert werden, einen an ihre E-Mail gesendeten Code einzugeben, eine geheime Frage zu beantworten oder einen Fingerabdruck zu scannen. Eine zweite Form der Authentifizierung kann dazu beitragen, den unbefugten Zugriff auf ein Konto zu verhindern, wenn ein Systempasswort kompromittiert wurde.

Warum ist Multi-Faktor-Authentifizierung notwendig?

Digitale Sicherheit ist in der heutigen Welt von entscheidender Bedeutung, da sowohl Unternehmen als auch Benutzer sensible Informationen online speichern. Jeder interagiert über Online-Konten mit Anwendungen, Services und Daten, die im Internet gespeichert sind. Eine Verletzung oder ein Missbrauch dieser Online-Informationen kann schwerwiegende Folgen haben, z. B. finanziellen Diebstahl, Unterbrechung der Geschäftstätigkeit und Verlust der Privatsphäre.

Passwörter schützen zwar digitale Daten, aber sie reichen nicht aus. Erfahrene Cyberkriminelle versuchen, Passwörter aktiv zu finden. Durch die Entdeckung eines Passworts können sie sich möglicherweise Zugang zu mehreren Konten verschaffen, für die Sie das Passwort möglicherweise wieder verwendet haben. Die Multi-Faktor-Authentifizierung dient als zusätzliche Sicherheitsebene, um zu verhindern, dass unbefugte Benutzer auf diese Konten zugreifen, selbst wenn das Passwort gestohlen wurde. Unternehmen nutzen die Multi-Faktor-Authentifizierung, um die Identität von Benutzern zu überprüfen und autorisierten Benutzern einen schnellen und bequemen Zugang zu ermöglichen.

Was sind die Vorteile der Multi-Faktor-Authentifizierung?

Reduziert das Sicherheitsrisiko

Die Multi-Faktor-Authentifizierung minimiert Risiken, die durch menschliches Versagen, verlegte Passwörter und verlorene Geräte entstehen.

Ermöglicht digitale Initiativen

Unternehmen können digitale Initiativen mit Zuversicht angehen. Unternehmen nutzen die Multi-Faktor-Authentifizierung, um Unternehmens- und Benutzerdaten zu schützen, damit sie Online-Interaktionen und -Transaktionen sicher durchführen können.

Verbessert die Sicherheitsreaktion

Unternehmen können ein Multi-Faktor-Authentifizierungssystem so konfigurieren, dass es aktiv eine Warnung sendet, sobald es verdächtige Anmeldeversuche feststellt. Dies hilft sowohl Unternehmen als auch Privatpersonen, schneller auf Cyberangriffe zu reagieren, was den möglichen Schaden minimiert.

Wie funktioniert die Multi-Faktor-Authentifizierung?

Die Multi-Faktor-Authentifizierung funktioniert, indem der Benutzer bei der Registrierung seines Kontos mehrere Identitätsnachweise vorlegen muss. Das System speichert diese ID und Benutzerinformationen, um den Benutzer bei der nächsten Anmeldung zu verifizieren. Die Anmeldung ist ein mehrstufiger Prozess, bei dem die anderen ID-Informationen zusammen mit dem Passwort überprüft werden.

Im Folgenden werden die einzelnen Schritte der Multi-Faktor-Authentifizierung beschrieben:

Anmeldung

Ein Benutzer erstellt ein Konto mit Benutzernamen und Passwort. Sie verknüpfen dann andere Gegenstände, wie z. B. ein Mobiltelefon oder einen physischen Hardwareanhänger, mit ihrem Konto. Das Objekt kann auch virtuell sein, z. B. eine E-Mail-Adresse, eine Handynummer oder der Code einer Authentifizierungs-App. Alle diese Angaben dienen der eindeutigen Identifizierung des Benutzers und sollten nicht an Dritte weitergegeben werden.

Authentifizierung

Wenn sich ein Benutzer mit aktivierter MFA bei einer AWS-Webseite anmeldet, wird er aufgefordert, seinen Benutzernamen und sein Passwort (der erste Faktor – Wissen) und einen Authentifizierungscode von seinem MFA-Gerät (der zweite Faktor – Besitz) einzugeben.

Wenn das System das Passwort verifiziert, stellt es eine Verbindung zu den anderen Elementen her. So kann sie zum Beispiel einen Nummerncode an das Hardware-Gerät ausgeben oder einen Code per SMS an das Mobilgerät des Nutzers senden.

Reaktion

Der Benutzer schließt den Authentifizierungsprozess ab, indem er die anderen Elemente verifiziert. Er kann zum Beispiel den erhaltenen Code eingeben oder eine Taste auf dem Hardware-Gerät drücken. Der Benutzer erhält erst dann Zugang zum System, wenn alle anderen Informationen überprüft wurden.

Implementierung des Prozesses

Man kann die Multi-Faktor-Authentifizierung auf unterschiedliche Weise umsetzen. Hier sind einige Beispiele:

- Das System fragt nur nach dem Passwort und einer weiteren ID, der so genannten Zwei-Faktor-Authentifizierung oder zweistufigen Authentifizierung.

- Anstelle des Systems verifiziert eine Anwendung eines Drittanbieters, ein so genannter Authenticator, die Identität des Nutzers. Der Benutzer gibt den Passcode in den Authentifikator ein, und der Authentifikator bestätigt den Benutzer im System.

- Bei der Verifizierung gibt der Benutzer biometrische Informationen ein, indem er einen Fingerabdruck, die Netzhaut oder einen anderen Körperteil scannt.

- Das System kann nur dann mehrere Authentifizierungen anfordern, wenn Sie zum ersten Mal mit einem neuen Gerät darauf zugreifen. Danach merkt es sich das Gerät und fragt nur noch nach Ihrem Passwort.

Was ist adaptive Multi-Faktor-Authentifizierung?

Die adaptive Multi-Faktor-Authentifizierung (adaptive MFA) verwendet Unternehmensregeln und Informationen über den Benutzer, um zu bestimmen, welche Authentifizierungsfaktoren angewendet werden sollen. Unternehmen nutzen die adaptive Authentifizierung, um die Sicherheitsanforderungen mit der Benutzerfreundlichkeit abzustimmen.

So können adaptive Authentifizierungslösungen die Authentifizierungsschritte des Benutzers dynamisch erhöhen oder verringern, indem sie kontextbezogene Benutzerinformationen benutzen wie z. B.:

- Anzahl der fehlgeschlagenen Anmeldeversuche

- Geografischer Standort des Nutzers

- Geo-Geschwindigkeit oder die physische Entfernung zwischen aufeinanderfolgenden Anmeldeversuchen

- Gerät, das für die Anmeldung verwendet wird

- Tag und Uhrzeit des Anmeldeversuchs

- Betriebssystem

- Quell-IP-Adresse

- Benutzerrolle

Wie kann künstliche Intelligenz die Multi-Faktor-Authentifizierung verbessern?

Adaptive Authentifizierungslösungen nutzen künstliche Intelligenz (KI) und maschinelles Lernen (ML), um Trends zu analysieren und verdächtige Aktivitäten beim Systemzugang zu erkennen. Diese Lösungen können die Benutzeraktivitäten über einen längeren Zeitraum überwachen, um Muster zu erkennen, grundlegende Benutzerprofile zu erstellen und ungewöhnliches Verhalten, wie z. B. diese Aktionen, zu erkennen:

- Anmeldeversuche zu ungewöhnlichen Uhrzeiten

- Anmeldeversuche von ungewöhnlichen Orten aus

- Anmeldeversuche von unbekannten Geräten

ML-Algorithmen weisen verdächtigen Ereignissen Risikowerte zu und passen mehrere Authentifizierungsfaktoren in Echtzeit auf der Grundlage von Unternehmensrichtlinien an. Wenn das Verhalten zum Beispiel als risikoarm eingestuft wird, kann sich der Benutzer nur mit einem Benutzernamen und einem Passwort anmelden. Bei mittlerem Risiko muss der Nutzer einen SMS-Code eingeben, und bei hohem Risiko wird ihm der Zugang ganz verweigert.

Was sind Beispiele für Multi-Faktor-Authentifizierung?

Im Folgenden geben wir einige Beispiele dafür, wie Unternehmen die Multi-Faktor-Authentifizierung nutzen können:

Fernzugriff für Mitarbeiter

Ein Unternehmen möchte seinen Mitarbeitern Fernzugriff auf Ressourcen gewähren. Es kann eine Multi-Faktor-Authentifizierung einrichten, die eine Anmeldung, einen Hardwareanhänger und einen Fingerabdruckscan auf den vom Unternehmen ausgegebenen Laptops erfordert, die die Mitarbeiter mit nach Hause nehmen. Das Unternehmen kann auf der Grundlage der IP-Adresse des Mitarbeiters Regeln festlegen, dass der Mitarbeiter eine Zwei-Faktor-Authentifizierung verwenden muss, wenn er von zu Hause aus arbeitet. Das Unternehmen kann jedoch eine Drei-Faktor-Authentifizierung verlangen, wenn der Mitarbeiter in einem anderen WLAN-Netzwerk arbeitet.

Systemzugang nur für Mitarbeiter vor Ort

Ein Krankenhaus möchte allen Mitarbeitern Zugang zu seinen Gesundheitsanwendungen und Patientendaten gewähren. Das Krankenhaus gibt den Mitarbeitern einen Ausweis, mit dem sie während ihrer Arbeitszeit auf diese Anwendungen zugreifen können. Zu Beginn jeder Schicht muss sich der Mitarbeiter anmelden und den Ausweis in ein zentrales System eingeben. Während der Schicht können sie mit einem einzigen Tippen auf den Ausweis auf alle Ressourcen zugreifen, ohne dass eine weitere Anmeldung erforderlich ist. Am Ende der Schicht enden die Zugriffsrechte für den einmaligen Zugriff. Dadurch wird das Risiko eines unbefugten Zugangs aufgrund verlorener Ausweise minimiert.

Welche Methoden der Multi-Faktor-Authentifizierung gibt es?

MFA-Authentifizierungs-Methoden basieren auf etwas, was Sie wissen, was Sie haben und/oder was Sie sind. Im Folgenden beschreiben wir einige gängige Authentifizierungsfaktoren:

Wissensfaktor

Bei der Wissensfaktor-Methode müssen die Nutzer ihre Identität nachweisen, indem sie Informationen preisgeben, die sonst niemand kennt. Ein typisches Beispiel für diesen Authentifizierungsfaktor sind geheime Fragen mit Antworten, die nur der Nutzer kennt, z. B. der Name des ersten Haustiers oder der Mädchenname der Mutter. Anwendungen können auch den Zugang zu einem vierstelligen PIN-Code verlangen.

Diese Methoden sind nur so lange sicher, bis keine andere Person die geheimen Informationen entdeckt. Kriminelle könnten den persönlichen Werdegang des Nutzers untersuchen oder ihn dazu bringen, diese Informationen preiszugeben. PIN-Codes können auch mit einer Brute-Force-Methode geknackt werden, bei der jede mögliche vierstellige Zahlenkombination erraten wird.

Besitzfaktor

Bei der Besitzfaktor-Methode identifizieren sich die Nutzer durch etwas, das sie eindeutig besitzen. Hier sind einige Beispiele:

- Physische Geräte wie Mobiltelefone, Sicherheits-Token, Display-Karten, Hardware-Anhänger und Sicherheitsschlüssel.

- Digitale Werte wie E-Mail-Konten und Authentifizierungs-Anwendungen

Das System sendet einen Geheimcode in Form einer digitalen Nachricht an diese Geräte oder Anlagen, die der Benutzer dann wieder in das System eingibt. Das Konto kann kompromittiert werden, wenn das Gerät verloren geht oder gestohlen wird. Einige Sicherheits-Tokens umgehen dieses Problem, indem sie sich direkt mit dem System verbinden, so dass kein digitaler Zugriff möglich ist.

Inhärenzfaktor

Inhärenz-Methoden verwenden Informationen, die dem Benutzer eigen sind. Dies sind einige Beispiele für solche Authentifizierungsfaktoren:

- Fingerabdruck-Scans

- Netzhaut-Scans

- Spracherkennung

- Gesichtserkennung

- Verhaltensbiometrische Daten wie Tastenanschlagdynamik

Die Anwendung muss diese Informationen zusammen mit dem Passwort bei der Registrierung erfassen und speichern. Das Unternehmen, das die Anwendung verwaltet, muss neben den Passwörtern auch die biometrischen Daten schützen.

Was sind die besten Verfahren für die Einrichtung der Multi-Faktor-Authentifizierung?

Alle Unternehmen sollten unternehmensweite Richtlinien einführen, um den Zugang zu beschränken und digitale Ressourcen zu sichern. Im Folgenden finden Sie einige der besten Verfahren für die Zugangsverwaltung:

Erstellen Sie Benutzerrollen

Sie können die Zugriffskontroll-Richtlinien fein abstimmen, indem Sie Benutzer in Rollen gruppieren. Sie können zum Beispiel privilegierten Admin-Benutzern mehr Zugriffsrechte gewähren als Endbenutzern.

Erstellen Sie strenge Passwortrichtlinien

Sie sollten auch dann strenge Richtlinien durchsetzen, wenn Sie eine Drei- oder Vier-Faktor-Authentifizierung verwenden. Sie können Regeln für die Erstellung von Kennwörtern mit einer Kombination aus Groß- und Kleinbuchstaben, Sonderzeichen und Zahlen implementieren.

Rotieren Sie Sicherheits-Anmeldeinformationen

Es ist eine ausgezeichnete Methode, Ihre Benutzer aufzufordern, ihre Passwörter regelmäßig zu ändern. Sie können diesen Vorgang automatisieren, indem Sie das System veranlassen, den Zugriff zu verweigern, bis das Passwort geändert wurde.

Befolgen Sie die Politik der geringsten Berechtigung

Starten Sie mit neuen Benutzern immer auf der niedrigsten Stufe der Privilegien und Zugriffsrechte in Ihrem System. Sie können die Berechtigung durch manuelle Autorisierung oder schrittweise erhöhen, wenn der Benutzer durch verifizierte Anmeldeinformationen Vertrauen aufbaut.

Was ist AWS Identity?

Sie können AWS Identity Services verwenden, um Identitäten, Ressourcen und Berechtigungen sicher und in großem Umfang zu verwalten. Zum Beispiel:

- Bei AWS können Sie frei wählen, wo die Identitäten und Anmeldeinformationen Ihrer Mitarbeiter verwaltet werden. Zudem können Sie die differenzierten Berechtigungen auswählen, um den richtigen Personen zur richtigen Zeit den richtigen Zugriff zu gewähren.

- Entwickler haben mehr Zeit, großartige Anwendungen für Ihre Kunden zu entwickeln, da sie schnell und mühelos Benutzeranmeldung, Anmeldung und Zugangskontrolle zu Ihren Web- und Mobilanwendungen hinzufügen können.

Mithilfe vonAmazon Cognito können Sie für Ihre Apps eine einfache, sichere, skalierbare und standardbasierte Registrierung und Anmeldung für Kunden erstellen. Amazon Cognito unterstützt die Multifaktor-Authentifizierung sowie die Verschlüsselung der Daten im Ruhezustand und bei der Übertragung. Damit können Sie viele Sicherheits- und Compliance-Vorgaben erfüllen, auch die für stark reglementierte Unternehmen, wie Unternehmen des Gesundheitswesens und Handelsunternehmen.

Darüber hinaus bietet AWS Identity and Access Management (IAM) eine fein abgestufte Zugriffskontrolle für die gesamte AWS Plattform. Mit IAM können Sie festlegen, wer auf welche Services und Ressourcen unter welchen Bedingungen zugreifen darf. Mit IAM-Richtlinien verwalten Sie die Berechtigungen für Ihre Mitarbeiter und Systeme, um geringstes Recht-Berechtigungen zu gewährleisten.

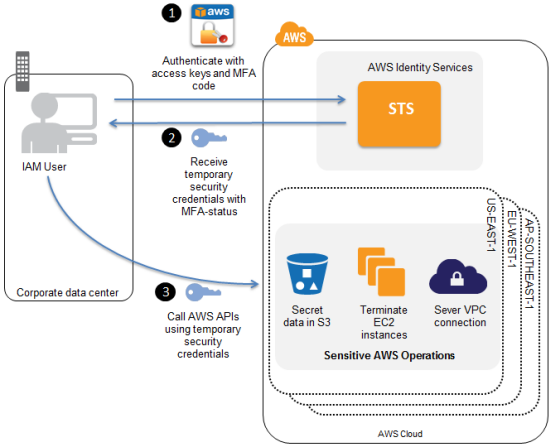

Die Multi-Faktor-Authentifizierung (MFA) ist eine AWS IAM-Funktion, die eine zusätzliche Schutzschicht zu Ihrem Benutzernamen und Passwort hinzufügt. AWS Management Console-Benutzer: Ist AWS MFA aktiviert, werden Benutzer bei der Anmeldung bei einer AWS-Website aufgefordert, ihren Benutzernamen und ihr Kennwort (erster Faktor – Wissen) sowie einen Authentifizierungscode ihres AWS-MFA-Geräts (zweiter Faktor – Besitz) einzugeben. Zusammen bieten diese Mehrfachfaktoren eine höhere Sicherheit für Ihre AWS-Kontoeinstellungen und -ressourcen.

Nächste Schritte auf AWS

Sie erhalten sofort Zugriff auf das kostenlose Kontingent von AWS.

Starten Sie mit der Entwicklung in der AWS-Managementkonsole.