Amazon Web Services ブログ

Amazon 脅威インテリジェンスの新たな知見: サイバー攻撃と物理的軍事作戦を融合させる国家支援型脅威アクター

Amazon 脅威インテリジェンスチームの調査により、国家支援型脅威アクターがサイバー作戦を物理的な軍事攻撃に活用する「サイバー支援キネティックターゲティング」という新たなトレンドが明らかになりました。イラン系脅威グループによる海上船舶の追跡とミサイル攻撃、エルサレムの CCTV カメラ侵害とミサイル照準調整など、具体的な事例を通じて、サイバー戦争と従来の戦争の境界線が薄れている現状を解説します。防御者が脅威モデルを拡張し、新たな防御戦略を構築する必要性についても提言します。

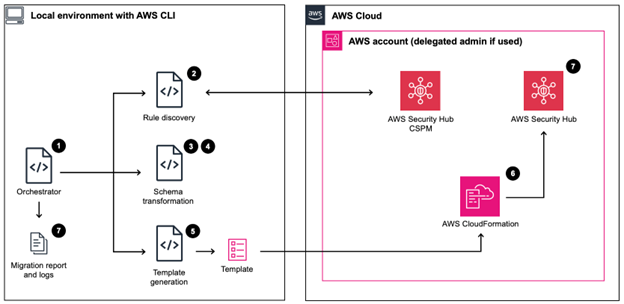

Security Hub CSPM から Security Hub への自動化ルール移行ガイド

AWS Security Hub の新バージョンでは OCSF スキーマが採用され、旧バージョン (Security Hub CSPM) の ASFF ベースの自動化ルールを移行する必要があります。この記事では、既存の自動化ルールを自動的に検出し、OCSF スキーマに変換し、AWS CloudFormation テンプレートを生成する移行ソリューションを紹介します。ホームリージョンモードとリージョン別モードの 2 つのデプロイオプションをサポートし、ルールの順序も維持されます。

Amazon Inspector がトークンファーミングキャンペーンに関連する 15 万件以上の悪意ある npm パッケージを検出

Amazon Inspector のセキュリティリサーチャーが、npm レジストリにおいて tea.xyz トークンファーミングキャンペーンに関連する 15 万件以上の悪意あるパッケージを発見しました。これはオープンソースレジストリ史上最大規模のパッケージフラッディングインシデントの 1 つです。AI とルールベースの検出を組み合わせた手法により、脅威アクターが暗号通貨報酬を得るために自動生成したパッケージを特定し、OpenSSF との迅速な連携で対応を実現しました。

IAM Policy Autopilot: ビルダーと AI コーディングアシスタントに IAM ポリシーの専門知識を提供するオープンソースツール

AWS は IAM Policy Autopilot を発表しました。これは AI コーディングアシスタントがベースラインとなる IAM ポリシーを迅速に作成できるよう支援するオープンソースの静的解析ツールです。アプリケーションコードをローカルで解析し、AWS SDK 呼び出しに基づいてアイデンティティベースポリシーを生成します。MCP サーバーまたは CLI として利用でき、Kiro、Amazon Q Developer、Cursor などの AI コーディングアシスタントと統合可能です。クロスサービス依存関係も理解し、Access Denied エラーのトラブルシューティングも支援します。

サプライチェーン攻撃への防御策: Chalk/Debug 侵害と Shai-Hulud ワームの対応事例から

npm パッケージの Chalk/Debug 侵害と Shai-Hulud ワームという 2 つのサプライチェーン攻撃事例を解説します。これらの攻撃は、オープンソースパッケージレジストリの信頼チェーンを悪用し、何百万ものシステムに影響を与える可能性がありました。インシデント対応の手順として、依存関係の監査、シークレットのローテーション、ビルドパイプラインの確認、Amazon Inspector による検出、SBOM の適用などを紹介します。また、AWS が OpenSSF と連携して脅威インテリジェンスを共有し、コミュニティ全体のセキュリティ向上に貢献している取り組みについても説明します。

Amazon GuardDuty 拡張脅威検出が Amazon EC2 と Amazon ECS を標的とした暗号通貨マイニングキャンペーンを検出

Amazon GuardDuty と AWS の自動セキュリティ監視システムが、侵害された IAM 認証情報を使用して Amazon EC2 と Amazon ECS を標的とした暗号通貨マイニングキャンペーンを検出しました。脅威アクターは初期アクセスから 10 分以内にマイナーを稼働させ、API 終了保護を有効にする新しい永続化手法を使用していました。GuardDuty 拡張脅威検出がシグナルを相関させ、クリティカルな攻撃シーケンスとして検出した経緯と、推奨される監視・修復策を解説します。

AWS CIRT が Threat Technique Catalog for AWS を公開

AWS Customer Incident Response Team (CIRT) が Threat Technique Catalog for AWS を公開しました。このカタログは、AWS CIRT がセキュリティ調査で観察した脅威アクターの戦術、技術、手順 (TTP) を MITRE ATT&CK フレームワークに基づいて分類したものです。AWS 環境における脅威の特定と分類に役立つ情報に加え、軽減方法や検出方法も提供しています。AWS サービスでフィルタリングして、環境のセキュリティ強化に活用できます。

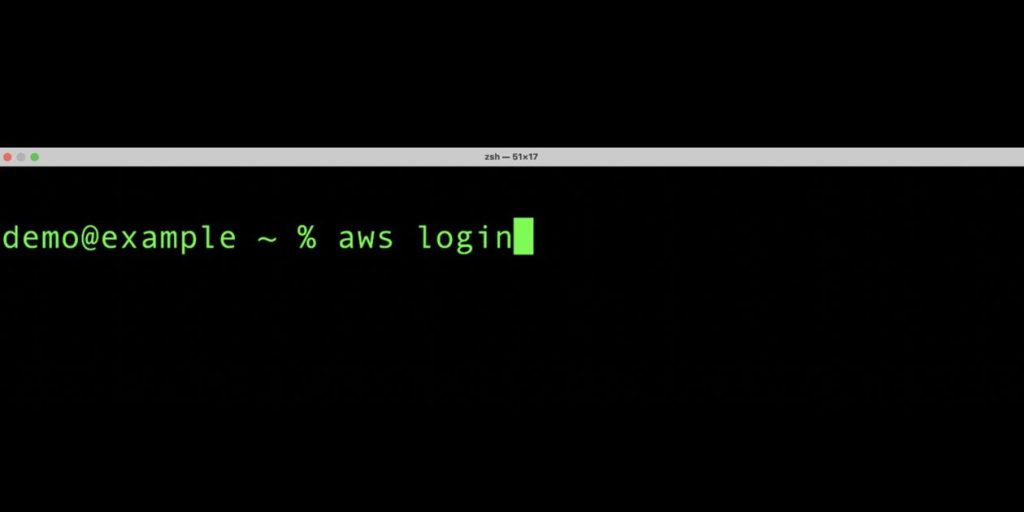

aws login で AWS への開発者アクセスをシンプルに

AWS CLI の新しい aws login コマンドを使用すると、長期アクセスキーを作成・管理することなく、AWS マネジメントコンソールと同じサインイン方法で一時的な認証情報を取得できます。IAM 認証情報やフェデレーションサインインの両方に対応し、認証情報は 15 分ごとに自動ローテーションされます。IAM ポリシーによるアクセス制御や CloudTrail でのログ記録も可能で、デフォルトでセキュアな開発環境を実現します。

IAM アクセスキーからの脱却: AWS におけるモダンな認証アプローチ

IAM アクセスキーなどの長期認証情報に依存することは、認証情報の漏洩や盗難などのリスクをもたらします。この記事では、AWS CloudShell、AWS IAM Identity Center、IDE 統合、IAM ロール、IAM Roles Anywhere など、従来 IAM アクセスキーを使用してきた 5 つの一般的なユースケースに対するより安全な代替手段を紹介します。最小権限の原則の実装方法と合わせて、AWS 環境のセキュリティポスチャを改善するためのベストプラクティスを解説します。

Landing Zone Accelerator on AWS の Universal Configuration と LZA Compliance Workbook のご紹介

Landing Zone Accelerator on AWS (LZA) の最新サンプルセキュリティベースライン「Universal Configuration」と、AWS Artifact で利用可能な「LZA Compliance Workbook」を紹介します。Universal Configuration は、NIST 800-53 Rev5、CMMC、ISO-27001、HIPAA などのコンプライアンスフレームワークに対応し、セキュアなマルチアカウント AWS 環境を数時間でデプロイできます。生成 AI やエージェンティック AI ソリューションの基盤としても活用でき、規制の厳しい業界のお客様のセキュリティとコンプライアンスの取り組みを支援します。