- مكتبة حلول AWS›

- إرشادات للجيوب الآمنة الموثوقة (enclaves) على AWS

إرشادات للجيوب الآمنة الموثوقة (enclaves) على AWS

يمكنك حماية أعباء العمل شديدة الحساسية وعزلها باستخدام جيب آمن

نظرة عامة

كيفية العمل

نظرة عامة

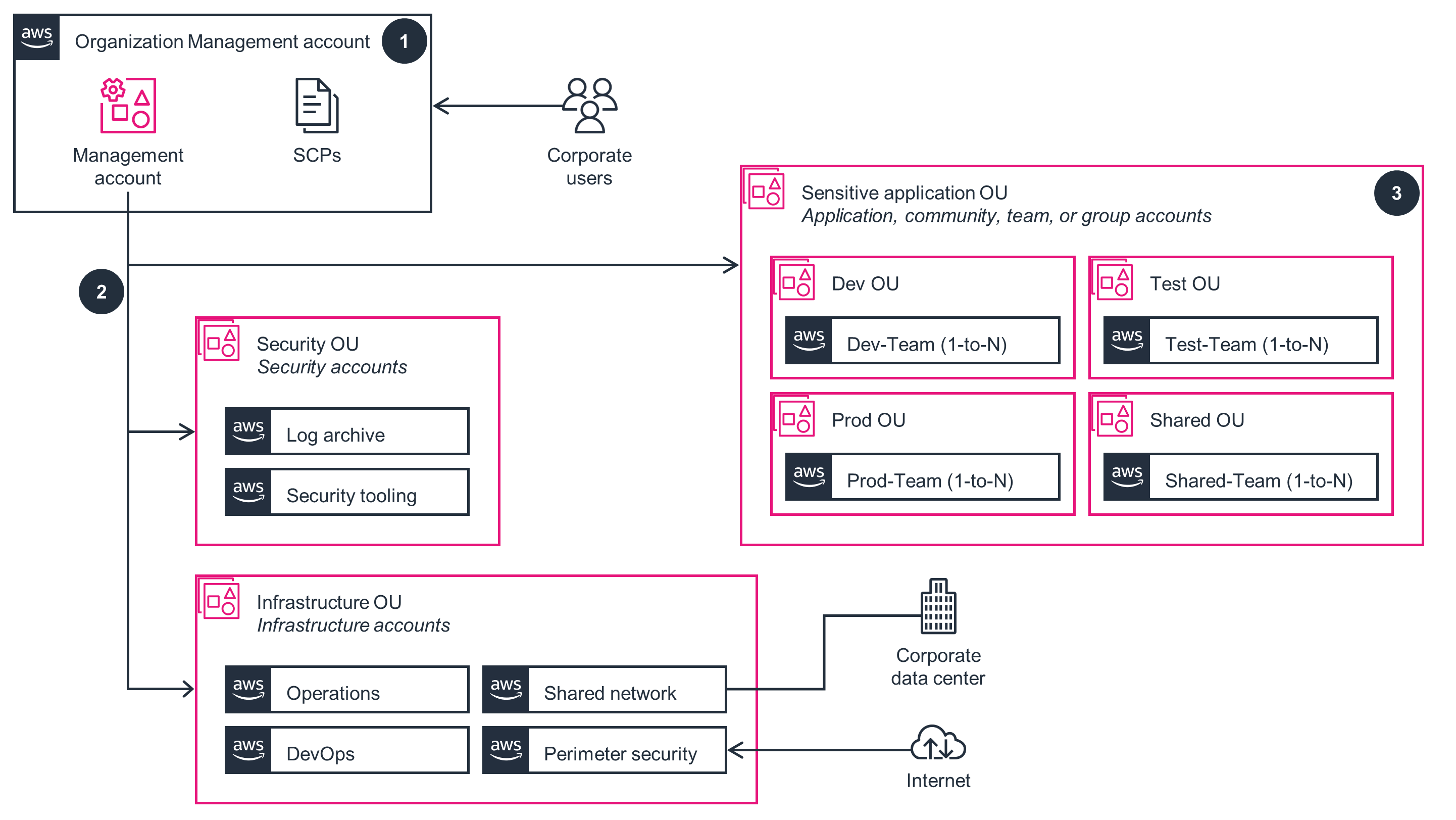

يوضح مخطط البنية هذا كيفية تكوين أحمال عمل شاملة متعددة الحسابات مع متطلبات الأمان والتوافق الفريدة.

حساب إدارة المؤسسة

يوضح مخطط البنية هذا كيف يمكن للمؤسسة تجميع حسابات متعددة، يتم التحكم فيها جميعًا بواسطة كيان عميل واحد. اتبع الخطوات الواردة في مخطط البنية هذا لنشر جزء حساب إدارة المؤسسة من هذا الدليل.

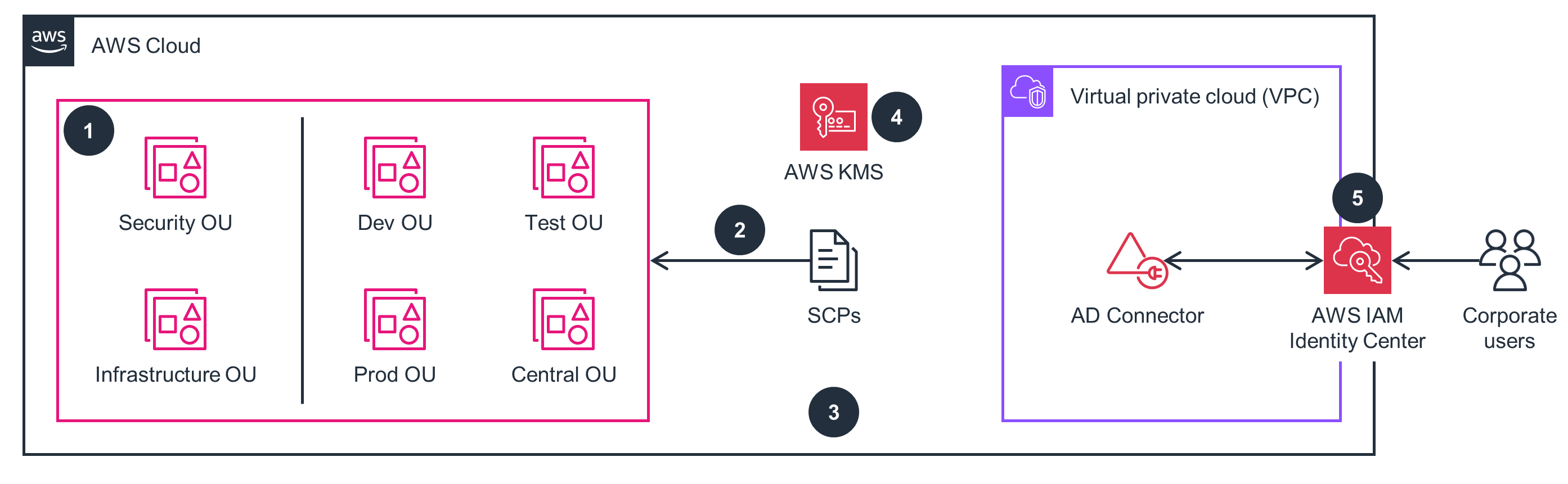

حسابات الأمان

يوضح مخطط البنية هذا كيفية تكوين مجموعة سجلات شاملة مركزيًا عبر خدمات AWS وحساباتها. اتبع الخطوات الواردة في مخطط البنية هذا لنشر جزء حسابات الأمان من هذا الدليل.

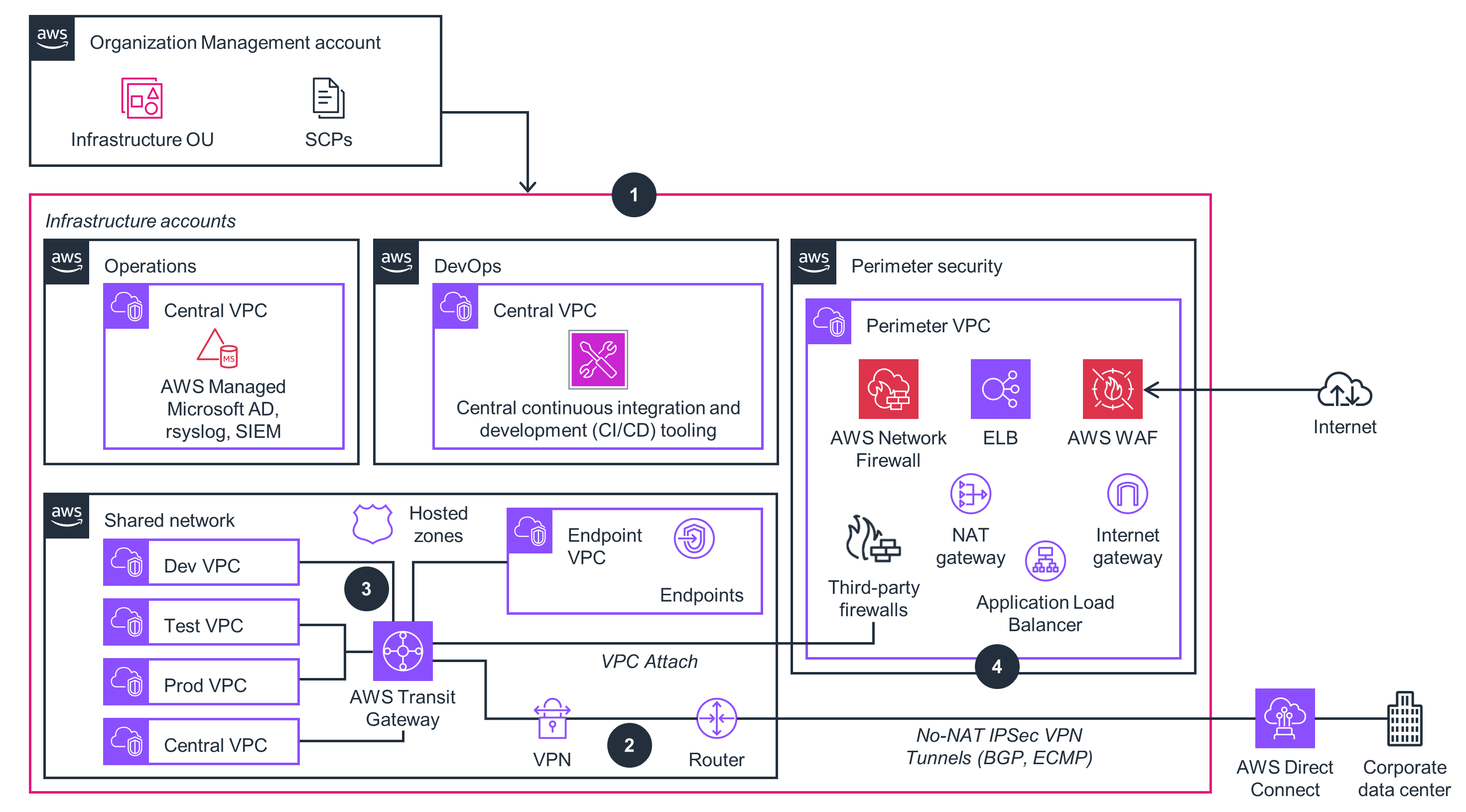

حسابات البنية التحتية

يوضح مخطط البنية هذا كيفية إنشاء بيئة شبكات مركزية ومعزولة باستخدام السُحُب الخاصة الافتراضية (VPCs). اتبع الخطوات الواردة في مخطط البنية هذا لنشر جزء حسابات البنية التحتية من هذا الدليل.

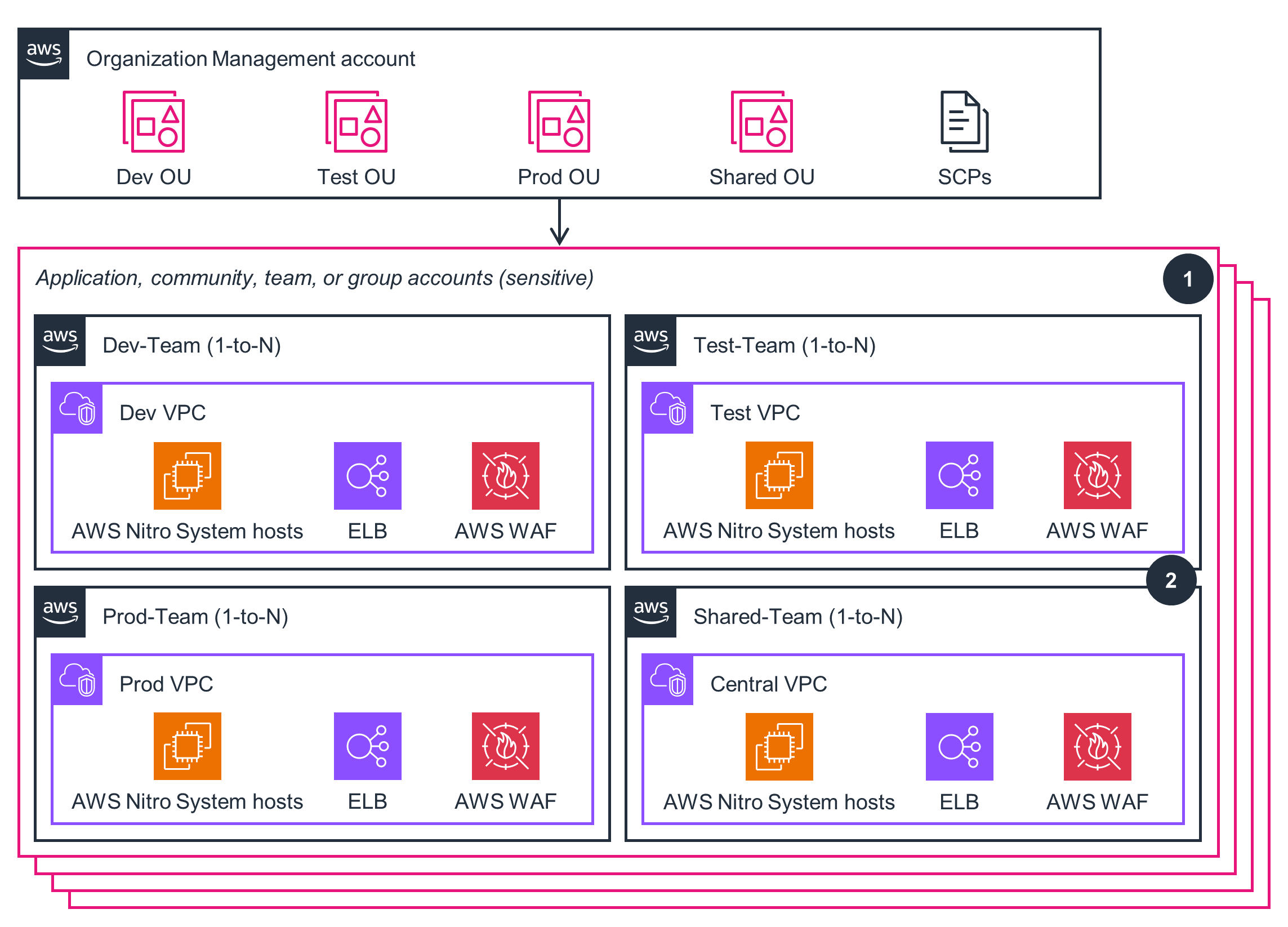

حسابات التطبيق أو المجتمع أو الفريق أو المجموعة (الحساسة)

يوضح مخطط البنية هذا كيفية تكوين التقسيم والفصل بين أحمال العمل التي تنتمي إلى مراحل مختلفة من دورة حياة تطوير البرامج، أو بين الأدوار الإدارية المختلفة لتكنولوجيا المعلومات. اتبع الخطوات الواردة في مخطط البنية هذا لنشر جزء حسابات التطبيق أو المجتمع أو الفريق أو المجموعة من هذا الدليل.

Well-Architected Pillars

يعد مخطط البنية أعلاه مثالاً على حل تم إنشاؤه مع وضع أفضل الممارسات المصممة جيدًا في الاعتبار. لكي تكون Well-Architected بالكامل، يجب اتباع أكبر عدد ممكن من أفضل الممارسات المصممة جيدًا.

تستخدم هذه الإرشادات المؤسسات التي تحتوي على مكدسات وتكوينات AWS CloudFormation لإنشاء أساس آمن لبيئة AWS الخاصة بك. يوفر هذا حل البنية التحتية ككود (IaC) الذي يسرع من تنفيذ ضوابط الأمان الفنية. تقوم قواعد التكوين بمعالجة أي دلتا تكوين تم تحديدها للتأثير سلبًا على البنية المحددة. يمكنك استخدام البنية AWS التحتية التجارية العالمية لأحمال العمل المصنفة الحساسة وأتمتة الأنظمة الآمنة لتسليم المهام بشكل أسرع مع تحسين عملياتك وإجراءاتك باستمرار.

تستخدم هذه الإرشادات المؤسسات لتسهيل نشر حواجز الحماية التنظيمية، مثل تسجيل API باستخدام CloudTrail. يوفر هذا الدليل أيضًا ضوابط وقائية باستخدام سياسات AWS SCPs الوصفية كآلية حماية، تُستخدم أساسًا لرفض فئات محددة أو كاملة من واجهات برمجة التطبيقات (APIs) داخل بيئتك (للتأكد من نشر أحمال العمل في مناطق محددة فقط) أو رفض الوصول إلى خدمات AWS محددة. تدعم سجلات CloudTrail وCloudWatch جمع السجلات الشامل المحدد والمركزية عبر خدمات AWS وحساباتها. يتم تكوين إمكانات أمان AWS والعديد من الخدمات ذات الصلة بالأمان في نمط محدد يساعدك على تلبية بعض متطلبات الأمان الأكثر صرامة في العالم.

تستخدم هذه الإرشادات مناطق توافر متعددة (AZs)، وبالتالي فإن فقدان منطقة AZ واحدة لا يؤثر على توفر التطبيق. يمكنك استخدام CloudFormation لأتمتة توفير البنية التحتية وتحديثها بطريقة آمنة وخاضعة للرقابة. توفر هذه الإرشادات أيضًا قواعد تم إنشاؤها مسبقًا لتقييم تكوينات موارد AWS وتغييرات التكوين داخل بيئتك، أو يمكنك إنشاء قواعد مخصصة في AWS Lambda لتحديد أفضل الممارسات والإرشادات. يمكنك أتمتة القدرة على توسيع نطاق بيئتك لتلبية الطلب وتخفيف الاضطرابات مثل التكوينات الخاطئة أو مشكلات الشبكة العابرة.

تعمل هذه الإرشادات على تبسيط إدارة البنية التحتية السحابية باستخدام Transit Gateway، التي تعمل كمحور مركزي يربط العديد من VPC من خلال بوابة واحدة، مما يسهل توسيع بنية الشبكة والحفاظ عليها. يعمل ذلك على تبسيط بنية شبكتك وتسهيل التوجيه الفعال لحركة المرور بين حسابات AWS المختلفة داخل مؤسستك.

يوفر هذا الدليل القدرة على تجنب أو إزالة التكاليف غير الضرورية أو استخدام الموارد دون المستوى الأمثل. توفر المؤسسات المركزية والفواتير الموحدة، مما يسهل الفصل القوي بين استخدام الموارد وتحسين التكلفة. تنص هذه الإرشادات على نقل نقاط نهاية AWS العامة لواجهة برمجة التطبيقات (API) إلى مساحة عنوان VPC الخاصة بك، باستخدام نقاط نهاية مركزية لتحقيق الكفاءة من حيث التكلفة. بالإضافة إلى ذلك، يمكنك استخدام تقارير التكلفة والاستخدام لـ AWS (AWS CUR) لتتبع استخدامك لـ AWS وتقدير الرسوم.

تساعدك هذه الإرشادات على تقليل البصمة الكربونية المرتبطة بإدارة أعباء العمل داخل مراكز البيانات الخاصة بك. بنية AWS التحتية العالمية توفر بنية تحتية داعمة (مثل الطاقة والتبريد والشبكات) ومعدل استخدام أعلى وتحديثات تقنية أسرع من مراكز البيانات التقليدية. بالإضافة إلى ذلك، يساعدك تقسيم أعباء العمل وفصلها على تقليل حركة البيانات غير الضرورية، وتوفر Amazon S3 مستويات تخزين والقدرة على نقل البيانات تلقائيًا إلى مستويات تخزين فعالة.

المحتوى ذو الصلة

إخلاء المسؤولية

هل وجدت ما كنت تبحث عنه اليوم؟

أخبرنا حتى نتمكن من تحسين جودة المحتوى الموجود على صفحاتنا