모듈 2: AWS 계정 보안

자습서

사용자 구성

이 모듈에서는 AWS 계정 보안 설정의 모범 사례를 배우게 됩니다.

학습 목표

- 루트 사용자로 로그인

- 루트 사용자를 위한 추가 보안 활성화

- 추가 AWS IAM Identity Center(AWS SSO의 후속 서비스) 사용자 설정

- AWS 액세스 포털에 로그인

- Identity Center 사용자에 대한 MFA 설정

구현

AWS 계정을 생성하면 계정의 루트 사용자가 자동으로 생성됩니다. 루트 사용자는 계정에 제한 없이 액세스할 수 있는 특별한 주체이며, 결제 방법 변경이나 계정 해지 등 모든 작업을 수행할 수 있습니다. 루트 사용자로 로그인하면 계정의 모든 AWS 서비스와 리소스에 완전하게 액세스할 수 있습니다. 이렇게 권한 수준이 높은 만큼, 다음을 수행하는 것이 좋습니다.

- 다중 인증을 통해 루트 사용자에 대한 추가 보안 활성화

- 계정과 관련한 일상적인 작업을 수행할 추가 사용자 설정

AWS는 두 가지 ID 서비스를 제공합니다.

- AWS Identity and Access Management(IAM). 이 서비스는 액세스 제어 정책을 제공하고 루트 사용자와 같은 장기 사용자를 관리합니다. IAM에서 사용자를 생성하면 해당 사용자에게 장기 액세스 보안 인증 정보가 할당됩니다. 보안 모범 사례로서, AWS에서는 장기 보안 인증 정보의 사용을 최소화하는 것이 좋습니다. 이 자습서에서는 IAM 사용자를 생성하지 않습니다.

- AWS IAM Identity Center(AWS Single Sign-On의 후속 서비스). 이 서비스는 사용자가 세션에 로그인할 때마다 부여되는 임시 보안 인증 정보를 제공합니다. Microsoft Active Directory, Okta 등 이미 사용 중인 기존 ID 공급자와 통합되므로, 사용자가 조직의 다른 서비스에서 사용하는 것과 동일한 로그온 방식을 AWS에 사용할 수 있습니다. 다른 ID 공급자가 없는 경우 IAM Identity Center에서 사용자를 생성할 수 있습니다. 이 방법은 AWS 계정의 추가 사용자를 생성할 때 권장되는 방법이며, 이 자습서에서는 이 방법을 안내합니다.

루트 사용자로 로그인

계정을 생성할 때 사용한 이메일 주소와 암호로 로그인하여 AWS 계정 루트 사용자에 액세스할 수 있습니다.

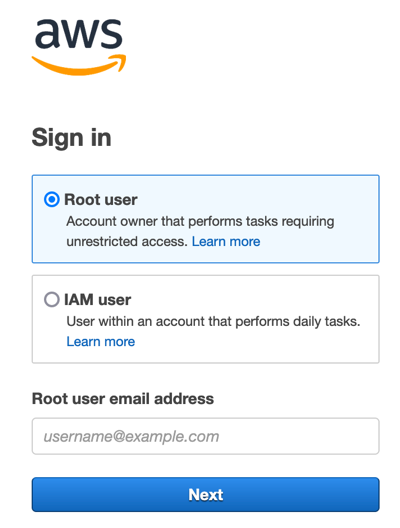

1. AWS Management Console에 로그인합니다.

2. 루트 사용자를 선택하고 계정을 만들 때 지정한 이메일 주소를 입력한 후 다음을 선택합니다.

3. 보안 검사를 완료하라는 메시지가 표시될 수 있습니다. 제공된 공간에 이미지의 문자를 입력한 다음 제출을 선택합니다. 다음 단계로 진행하려면 이 검사를 완료해야 합니다.

팁: 입력할 숫자와 문자 세트를 들으려면 사운드 버튼을 선택하세요. 원본 이미지에서 문자를 식별할 수 없는 경우 새로 고침 버튼을 선택하여 이미지를 변경하세요.

4. 로그인 페이지에서 암호를 입력하고 로그인을 선택합니다.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

축하합니다. AWS Management Console에 루트 사용자로 로그인하셨습니다. 하지만 루트 사용자를 일상적인 작업에 사용하고 싶지는 않을 것입니다. 루트 사용자는 특정 계정 관리 작업에만 사용해야 합니다. 이 자습서의 다음 부분에서 그러한 작업 중 두 가지를 다루도록 하겠습니다.

- 루트 사용자에 대한 MFA 활성화

- IAM Identity Center에서 관리자 생성

루트 사용자로 로그인해야 하는 작업의 전체 목록은 루트 사용자 보안 인증 정보가 필요한 작업을 참조하세요.

루트 사용자 로그인에 대한 보안 강화

루트 사용자 보안 인증 정보에 대한 보안을 유지하려면 루트 사용자 로그인에 대해 다중 인증(MFA)을 활성화하는 것이 좋습니다. MFA를 활성화하면 루트 사용자의 이메일 주소와 암호를 제공할 뿐 아니라, 다른 인증자의 보안 인증 정보도 제공하게 되므로 다른 사람이 무단으로 루트 사용자 보안 인증 정보를 사용하기가 훨씬 더 어려워집니다.

루트 사용자 로그인에 대한 보안을 강화해 보겠습니다. 여기에는 AWS Identity and Access Management(IAM) 서비스를 사용합니다. 자세한 내용은 IAM이란 무엇인가?를 참조하세요.

1. 루트 사용자 보안 인증 정보를 사용하여, 새로 생성한 AWS 계정에 로그인합니다.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

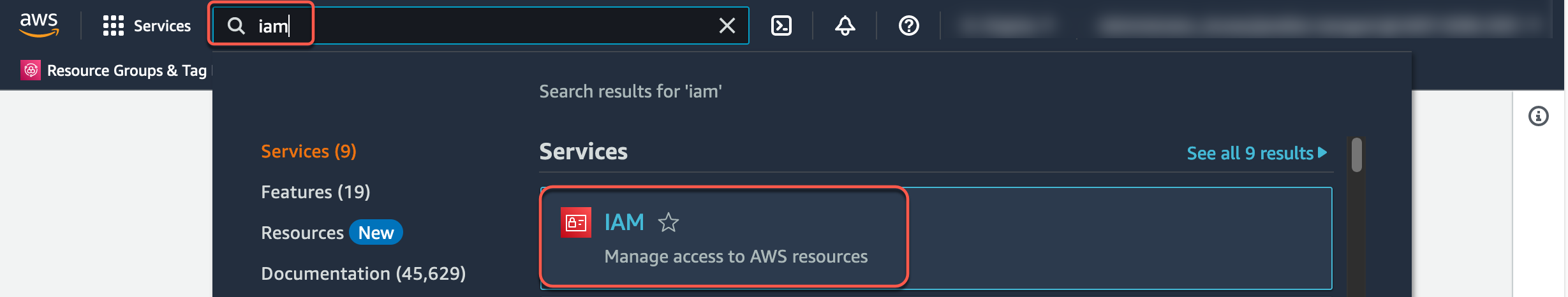

2. AWS Management Console 검색 창에 IAM을 입력한 다음 IAM을 선택합니다.

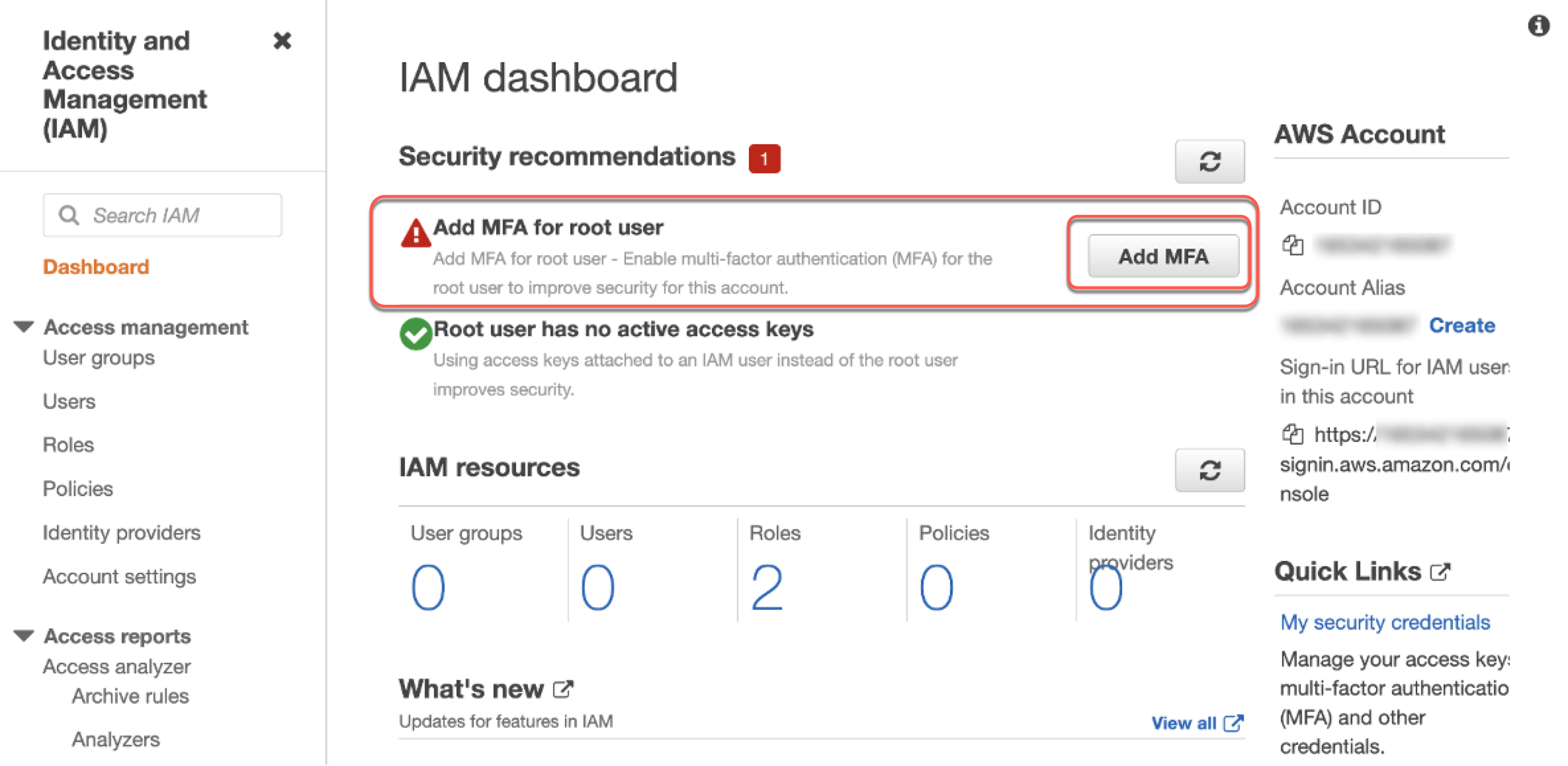

3. 보안 권장 사항에 루트 사용자에 대해 MFA를 추가하라는 알림이 있습니다.

4. MFA 추가를 선택합니다.

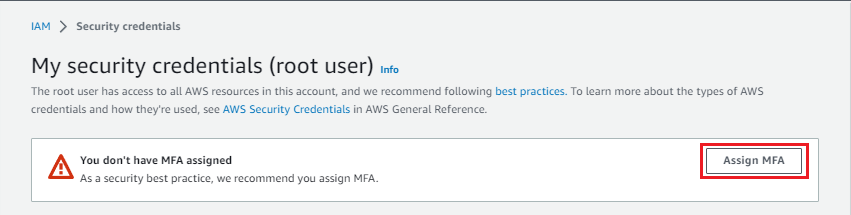

5. 내 보안 자격 증명(루트 사용자) 페이지가 열립니다. 할당된 MFA 없음이라는 알림이 표시됩니다. MFA 할당을 선택합니다.

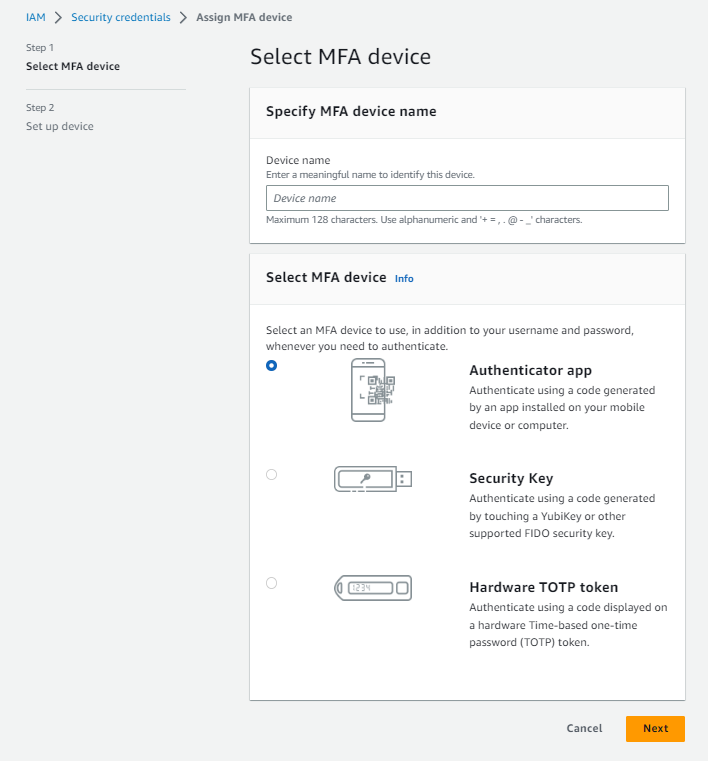

6. MFA 디바이스 선택 페이지가 열립니다. MFA 디바이스 이름 지정에 MFA 디바이스의 이름을 입력합니다. 이 보안 인증 정보가 할당된 디바이스 및 사용자를 쉽게 기억할 수 있는 이름을 사용하는 것이 좋습니다.

7. 이 자습서에서는 모바일 디바이스의 인증 앱을 사용합니다. phone-root라는 디바이스 이름을 입력합니다.

8. MFA 디바이스 선택에서 인증 앱 옵션을 선택한 후 다음을 선택합니다.

팁: 모바일 디바이스 또는 하드웨어 디바이스에 대한 액세스 권한이 없으면 MFA를 활성화할 수 없습니다. AWS에서 무료 MFA 보안 키를 받는 방법을 알아보세요.

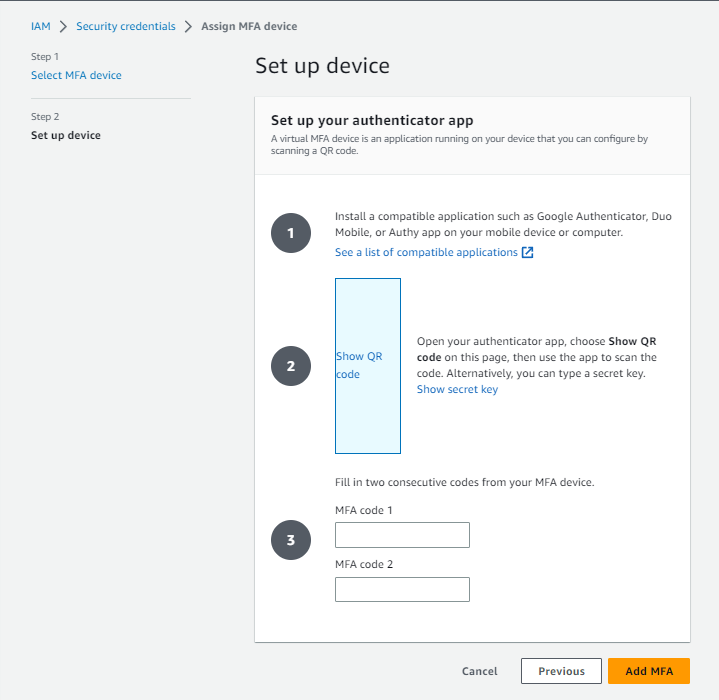

디바이스 설정 페이지가 열립니다. 이 페이지에서는 다음 세 단계를 완료해야 합니다.

9. 모바일 디바이스에서 인증 앱을 설치합니다. Android 및 iOS 디바이스 모두 다양한 인증 앱을 지원합니다. 지원되는 앱 목록과 다운로드 위치 링크는 IAM의 다중 인증(MFA) 페이지에서 가상 인증 앱 섹션을 참조하세요.

10. 모바일 디바이스에서 인증 앱을 엽니다.

11. QR 코드 표시 링크를 선택하여 계정의 고유한 QR 코드를 표시합니다. QR 코드를 스캔할 수 없는 경우, 비밀 키 표시 링크를 선택하여 인증 앱에 입력함으로써 계정을 식별할 수 있는 텍스트 키를 표시합니다.

12. 인증 앱으로 QR 코드를 스캔하거나 인증 앱에 코드를 입력하여 인증 디바이스를 계정에 연결합니다.

13. 계정에 대한 링크를 설정하고 난 후 인증 앱은 제한된 시간(초) 동안 유효한 비밀 코드를 생성하기 시작합니다. MFA 코드 1에 앱에 표시되는 코드를 입력합니다. 해당 코드가 다음 코드로 변경될 때까지 기다린 다음 MFA 코드 2에 해당 코드를 입력하고 두 번째 코드가 만료되기 전에 MFA 추가를 선택합니다.

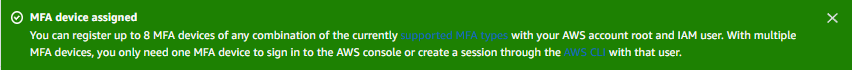

내 보안 자격 증명(루트 사용자) 페이지로 돌아갑니다. 상단에 MFA 디바이스가 할당되었다는 알림 메시지가 표시됩니다.

이제 루트 사용자 보안 인증 정보의 보안이 강화되었습니다.

14. 콘솔에서 로그아웃합니다. 다음에 루트 사용자 보안 인증 정보를 사용하여 로그인할 때 MFA 디바이스의 보안 인증 정보와 이메일 주소 및 암호를 제공합니다.

IAM Identity Center에서 사용자 설정

일상적인 작업에는 루트 계정을 사용하지 않는 것이 보안 모범 사례로 간주되지만, 지금은 루트 사용자만 있습니다. 이 자습서에서는 IAM Identity Center를 사용하여 관리 사용자를 생성합니다. IAM Identity Center를 사용하는 이유는 사용자에게 모든 세션에 대한 고유한 보안 인증 정보(임시 보안 인증 정보라고도 함)를 제공하기 때문입니다. 사용자에게 이러한 보안 인증 정보를 제공하면 사용자가 로그인할 때마다 보안 인증 정보가 새로 생성되므로 AWS 계정의 보안이 강화됩니다. 관리 사용자를 생성한 후에는 해당 사용자로 로그인하여 추가 Identity Center 사용자를 생성하고 특정 작업을 수행할 권한이 있는 그룹에 할당할 수 있습니다. IAM Identity Center에서 사용자를 생성하는 데 따른 또 다른 이점은 사용자에게 AWS 과금 정보 및 비용 관리 콘솔에 대한 액세스 권한이 자동으로 부여된다는 것입니다.

과금에 대한 자세한 내용은 AWS 결제 사용 설명서를 참조하세요.

자습서의 이 섹션에는 다음과 같은 단계가 포함되어 있습니다.

- IAM Identity Center 활성화

- 사용자 추가

- 그룹에 사용자 추가

- ID 소스 구성

- 관리 권한 세트 생성

- 관리 보안 인증 정보로 AWS 액세스 포털에 로그인

IAM Identity Center 활성화

1. 루트 사용자 보안 인증 정보를 사용하여 AWS 계정에 로그인합니다.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. AWS Management Console 검색 창에 IAM Identity Center를 입력한 다음 IAM Identity Center를 선택합니다.

3. IAM Identity Center 서비스 개요 페이지가 열립니다. 정보를 검토하여 IAM Identity Center 서비스의 기능에 대해 알아본 다음, IAM Identity Center 활성화에서 활성화를 선택합니다.

ID 소스 구성

ID 소스는 사용자와 그룹을 관리하는 위치입니다. ID 소스를 구성한 후 사용자 또는 그룹을 찾아 AWS 계정, 클라우드 애플리케이션 또는 둘 다에 대한 Single Sign-On 액세스 권한을 부여할 수 있습니다.

ID 소스는 조직당 하나만 구성할 수 있습니다. 다음 중 하나를 사용할 수 있습니다.

- Identity Center 디렉터리 - IAM Identity Center를 처음 활성화하면 Identity Center 디렉터리가 사용자와 그룹을 관리할 기본 ID 소스로 자동으로 구성됩니다.

- Active Directory - AWS Directory Service를 사용하는 AWS 관리형 Microsoft AD 디렉터리나 Active Directory(AD)의 자체 관리형 디렉터리에서 사용자와 그룹이 관리됩니다.

- 외부 ID 제공업체 - Okta 또는 Azure Active Directory와 같은 외부 ID 제공업체(IdP)에서 사용자와 그룹이 관리됩니다.

이 자습서에서는 Identity Center 디렉터리를 사용합니다.

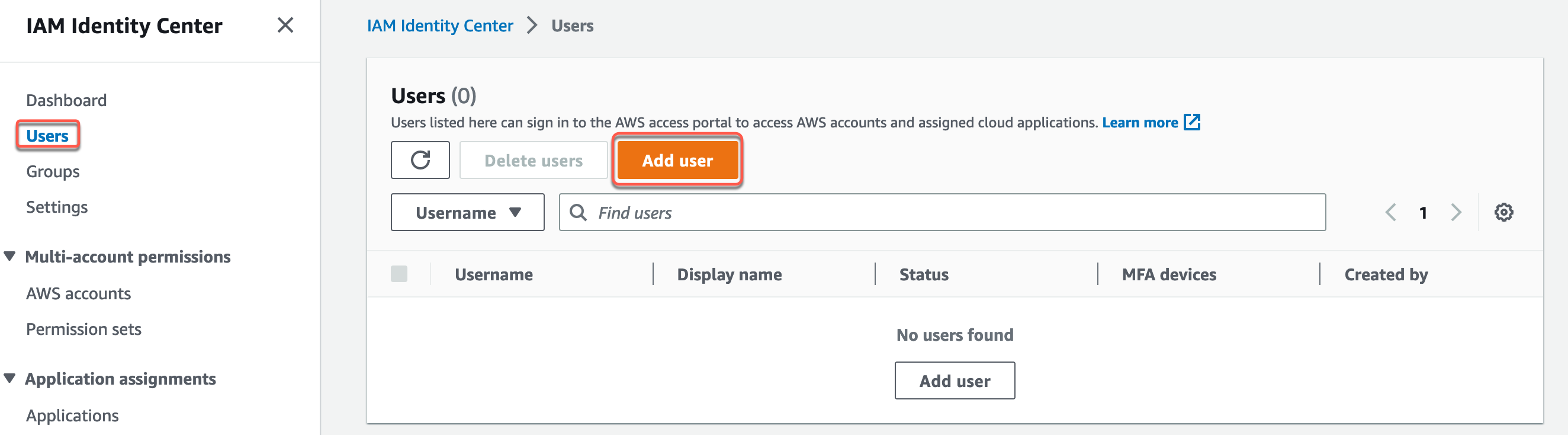

1. IAM Identity Center 콘솔로 이동하여 사용자를 선택합니다. 그런 다음 사용자 추가를 선택합니다.

- 사용자 이름 - 사용자 이름은 AWS 액세스 포털에 로그인하는 데 사용되며 나중에 변경할 수 없습니다. 기억하기 쉬운 이름을 선택하세요. 이 자습서에서는 John이라는 사용자를 추가합니다.

- 암호 - Send an email to this user with password setup instructions (Recommended)[이 사용자에게 암호 설정 지침이 포함된 이메일 보내기(권장)]를 선택합니다. 이 옵션을 선택하면 Amazon Web Services의 이메일 주소로 사용자에게 이메일을 보냅니다. 이메일 제목은 Invitation to join IAM Identity Center(successor to AWS Single Sign-On)[IAM Identity Center(AWS Single Sign-On의 후속 서비스) 가입 초대]입니다. 이메일은 no-reply@signin.aws 또는 no-reply@login.awsapps.com에서 발송됩니다. 이들 이메일 주소를 승인된 발신자 목록에 추가하여 정크 또는 스팸으로 취급되지 않도록 하세요.

3. 기본 정보 섹션에서 필수 사용자 세부 정보를 입력합니다.

- 이메일 주소 - 이메일을 받을 수 있는 사용자의 이메일 주소를 입력합니다. 그런 다음 이메일 주소를 다시 입력하여 확인합니다. 각 사용자마다 고유한 이메일 주소를 입력해야 합니다.

팁: 테스트 중에 이메일 하위 주소 지정을 사용하여 여러 가상 사용자를 위한 유효한 이메일 주소를 만들 수 있습니다. 이메일 제공업체가 지원하는 경우, 현재 이메일 주소에 더하기 기호(+)를 붙인 다음 숫자나 문자(예: someone@example.com, someone+1@example.com, someone+test@example.com)를 추가하여 새 이메일 주소를 만들 수 있습니다. 이러한 모든 이메일 주소는 동일한 이메일 주소로 이메일을 받게 됩니다.

- 이름 - 사용자의 이름을 입력합니다.

- 성 - 사용자의 성을 입력합니다.

- 표시 이름 - 사용자의 성과 이름이 자동으로 입력됩니다. 원하는 경우 다른 이름을 입력하여 표시 이름을 변경할 수 있습니다. 표시 이름은 로그인 포털 및 사용자 목록에 표시됩니다.

- 필요한 경우 선택적 정보를 입력합니다. 이 자습서에서는 이러한 정보가 사용되지 않지만, 나중에 추가할 수 있습니다.

4. 다음을 선택합니다.

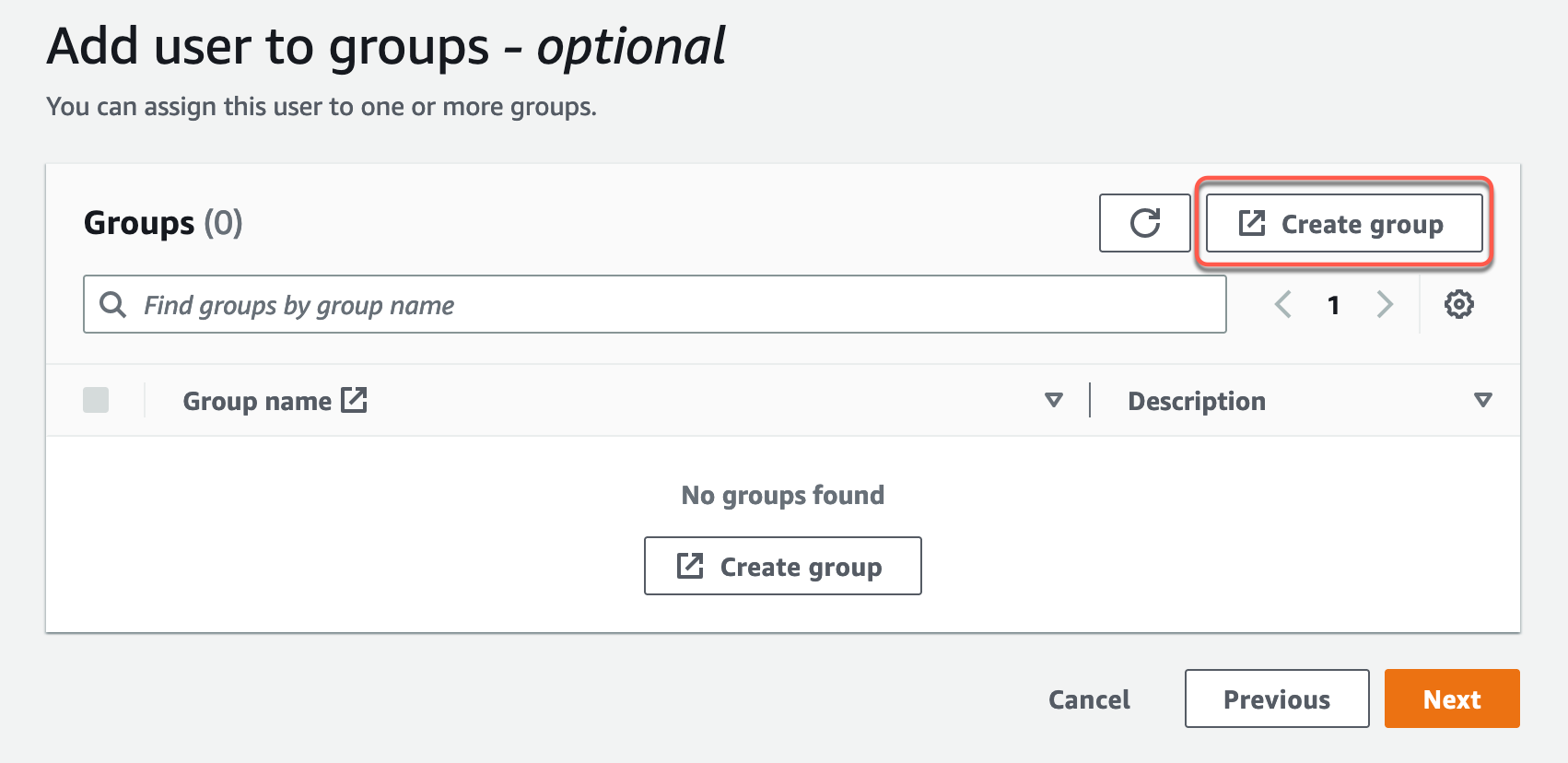

그룹에 사용자 추가 - 선택 사항

사용자 그룹을 사용하면 여러 사용자의 권한을 지정할 수 있으므로, 해당 사용자의 권한을 좀 더 쉽게 관리할 수 있습니다.

1. 그룹 생성을 선택합니다.

2. 새 브라우저 탭이 열리고 그룹 생성 페이지가 표시됩니다.

3. 그룹 세부 정보의 그룹 이름에 Admins를 입력합니다.

4. 그룹 생성을 선택합니다.

새 Admins 그룹이 표시된 그룹 페이지가 나타납니다.

5. 그룹 브라우저 탭을 닫거나 나가서 사용자 추가 브라우저 탭으로 돌아갑니다.

6. 그룹 영역에서 새로 고침 버튼을 선택합니다.

새 Admins 그룹이 목록에 나타납니다.

7. Admins 그룹 옆의 확인란을 선택한 후 다음을 선택합니다.

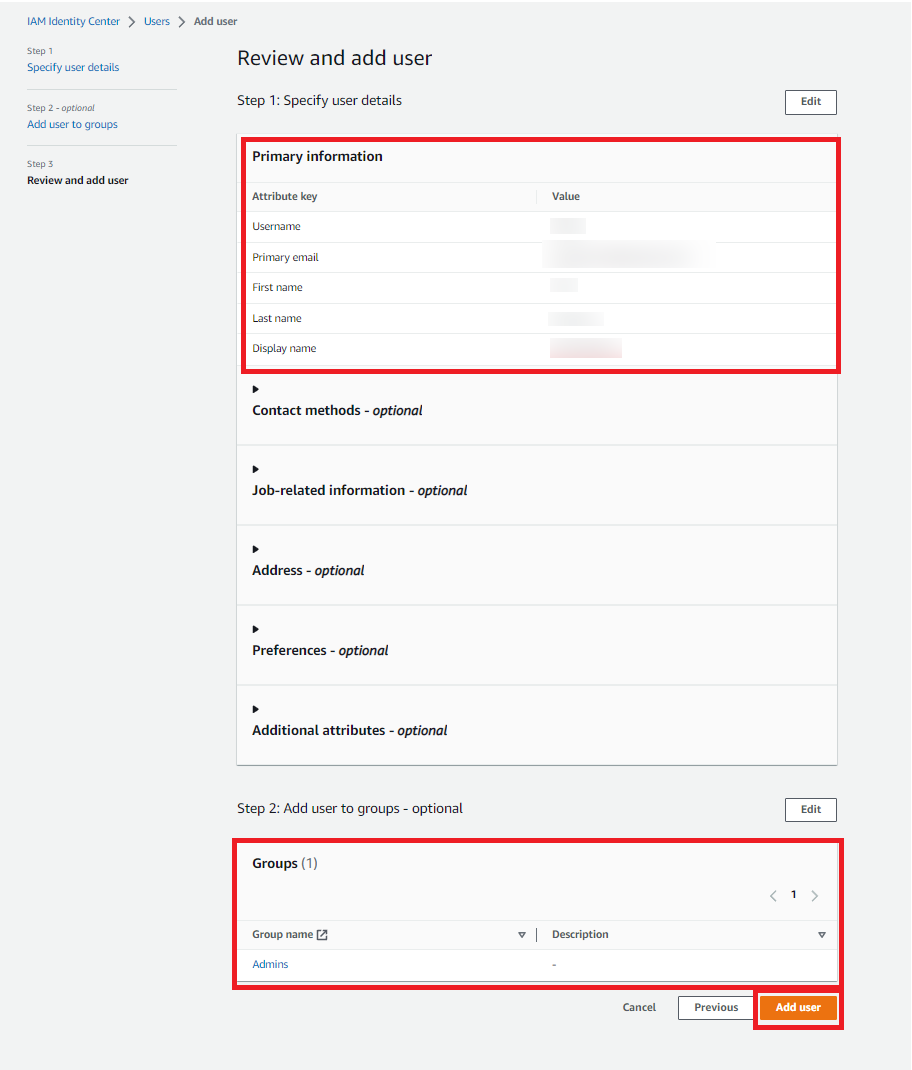

8. 사용자 검토 및 추가 페이지에서 다음을 확인합니다.

- 기본 정보가 의도한 대로 표시되는지 여부

- 생성한 그룹에 추가한 사용자가 ‘그룹’에 표시되는지 여부

변경해야 하는 경우 편집을 선택하여 업데이트합니다.

9. 모든 정보가 올바르면 사용자 추가를 선택합니다.

기본 IAM Identity Center > 사용자 페이지로 돌아갑니다.

사용자가 성공적으로 추가되었다는 알림 메시지가 표시됩니다.

축하합니다. 이제 AWS 조직에 사용자가 추가되었습니다. 이 단계를 반복하여 사용자와 그룹을 더 추가할 수 있습니다.

AWS 계정에 대한 액세스 관리

이제 새 사용자가 있지만 리소스, 서비스 또는 애플리케이션에 대한 액세스 권한이 부여되지 않았기 때문에 루트 사용자를 대신해 일상적인 관리 작업을 수행할 수 없습니다. 새 사용자에게 AWS 계정에 대한 액세스 권한을 부여해 보겠습니다. 사용자를 그룹에 추가했으므로 계정에 그룹을 할당한 다음 그룹 구성원이 액세스할 수 있는 대상을 정의하는 권한 세트를 추가합니다.

이 절차에는 루트 사용자 보안 인증 정보를 사용합니다.

루트 사용자 보안 인증 정보를 사용하여 AWS 계정에 로그인합니다.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

IAM Identity Center 콘솔로 이동한 다음 권장 설정 단계에서 여러 AWS 계정에 대한 액세스 관리를 선택합니다.

조직 구조 아래의 AWS 계정 페이지에 있는 계층 구조에 루트가 표시되고 그 아래에 테스트 계정이 표시됩니다. 테스트 계정의 확인란을 선택한 다음 사용자 또는 그룹 할당을 선택합니다.

사용자 및 그룹 할당 워크플로가 표시됩니다. 이 워크플로는 다음과 같은 단계로 구성되어 있습니다.

1단계: 사용자 및 그룹 선택에서 이 자습서의 이전 단계에서 생성한 Admins 그룹을 선택합니다. 그리고 다음을 선택합니다.

2단계: 권한 세트 선택에서 권한 세트 생성을 선택하여 권한 세트 생성과 관련한 3개 하위 단계를 안내하는 새 탭을 엽니다.

새 브라우저 탭이 열리고 1단계: 권한 세트 유형 선택이 표시됩니다. 다음을 선택합니다.

- 권한 세트 유형에서 사전 정의된 권한 세트를 선택합니다.

- 사전 정의된 권한 세트에 대한 정책에서 AdministratorAccess를 선택합니다.

- 그리고 다음을 선택하여 계속합니다.

2단계: 권한 세트 세부 정보 지정에서 기본 설정을 그대로 두고 다음을 선택합니다. 기본 설정은 AdministratorAccess라는 권한 세트를 생성하고 세션 지속 시간을 1시간으로 설정합니다.

3단계: 검토 및 생성에서 권한 세트 유형에 AWS 관리형 정책 AdministratorAccess가 사용되는지 확인합니다. 생성을 선택합니다.

권한 세트 페이지로 돌아옵니다. 페이지 상단에 권한 세트가 성공적으로 생성되었다는 알림이 나타납니다. X를 선택하여 탭을 닫습니다.

사용자 및 그룹 할당 브라우저 탭의 2단계: 권한 세트 선택에 있는 권한 세트 섹션에서 새로 고침을 선택합니다. 생성한 AdministratorAccess 권한 세트가 목록에 표시됩니다. 해당 권한 세트의 확인란을 선택한 후 다음을 선택합니다.

3단계: 검토 및 제출에서 선택한 사용자, 그룹 및 권한 세트를 검토한 후 제출을 선택합니다.

AWS 계정을 구성하는 중이라는 메시지와 함께 페이지가 업데이트됩니다. 프로세스가 완료될 때까지 기다립니다.

IAM Identity Center의 AWS 계정 페이지로 돌아갑니다. AWS 계정이 다시 프로비저닝되고 업데이트된 권한 세트가 적용되었다는 알림 메시지가 표시됩니다.

조직 구조 섹션에서 AWS 계정이 이제 AWS 조직의 루트 아래에 있는 관리 계정임을 확인할 수 있습니다. 이 자습서에서는 Test-acct라는 자리 표시자 AWS 계정 이름을 사용합니다. 여러분의 경우 AWS 계정 이름이 표시될 것입니다.

축하합니다. 이제 사용자가 AWS 액세스 포털에 로그인하여 AWS 계정의 리소스에 액세스할 수 있습니다.

관리 보안 인증 정보로 AWS 액세스 포털에 로그인

이제 새 관리 사용자로 로그인할 준비가 되었습니다. 이전에 로그인을 시도했다면, 사용자에게 다른 권한이 부여되지 않았었기 때문에 암호를 설정하고 사용자에 대한 다중 인증(MFA)을 활성화하는 것만 가능했을 것입니다. 이제 이 사용자가 AWS 리소스에 대한 모든 권한을 갖게 되지만 여전히 암호를 구성하고 MFA를 설정해야 하므로 해당 절차를 살펴보겠습니다.

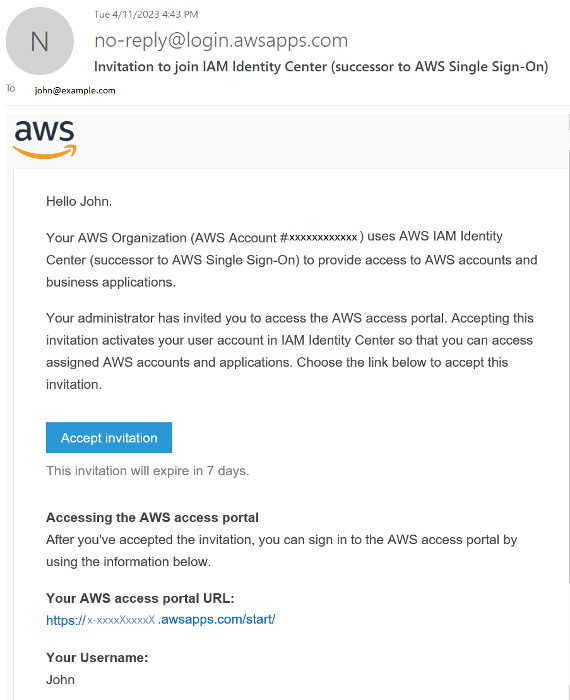

사용자를 생성할 때 지정한 이메일 주소로 새 사용자 이메일이 전송되었습니다. 이 이메일에는 다음과 같은 세 가지 중요한 항목이 포함되어 있습니다.

- 가입 초대를 수락하기 위한 링크

- AWS 액세스 포털의 URL

- 로그인할 때 사용할 사용자 이름

이메일을 열고 나중에 사용할 수 있도록 AWS 액세스 포털의 URL과 사용자 이름을 기록해 둡니다. 그런 다음 초대 수락 링크를 선택합니다.

팁: 받은 편지함 폴더에 IAM Identity Center 가입 초대 이메일이 보이지 않는 경우 스팸, 정크, 삭제된 항목(또는 휴지통) 폴더를 확인하세요. IAM Identity Center 서비스에서 보내는 모든 이메일은 no-reply@signin.aws 또는 no-reply@login.awsapps.com 주소에서 발송됩니다. 이 이메일을 찾을 수 없는 경우 루트 사용자로 로그인하여 Identity Center 사용자의 암호를 재설정하세요. 자세한 지침은 IAM Identity Center 사용자 암호 재설정을 참조하세요. 그래도 이메일을 받지 못한 경우 암호를 다시 재설정하세요. 단, 이번에는 사용자와 공유할 수 있는 일회용 암호를 생성하는 옵션을 선택하세요.

링크를 클릭하면 브라우저 창이 열리고 새 사용자 가입 페이지가 표시됩니다.

새 사용자 가입 페이지에서 새 암호를 지정합니다.

암호는 다음과 같이 지정해야 합니다.

- 8~64자 길이

- 대문자, 소문자, 숫자, 그리고 영숫자 이외의 문자로 구성

암호를 다시 입력하여 확인한 후 새 암호 설정을 선택합니다.

사용자가 프로비저닝되는 동안 잠시 지연이 발생합니다.

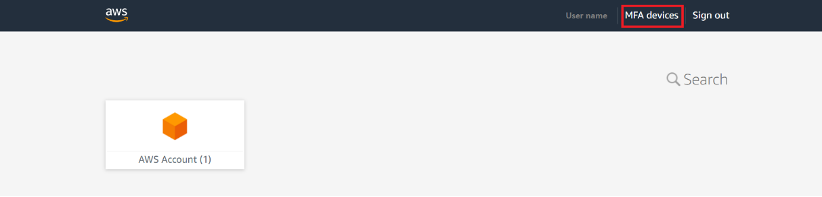

AWS Console이 열립니다.

상단 표시줄의 사용자 이름 옆에서 MFA를 설정할 MFA 디바이스를 선택합니다.

Multi-Factor Authentication(MFA) 디바이스 페이지가 열립니다. 디바이스 등록을 선택합니다.

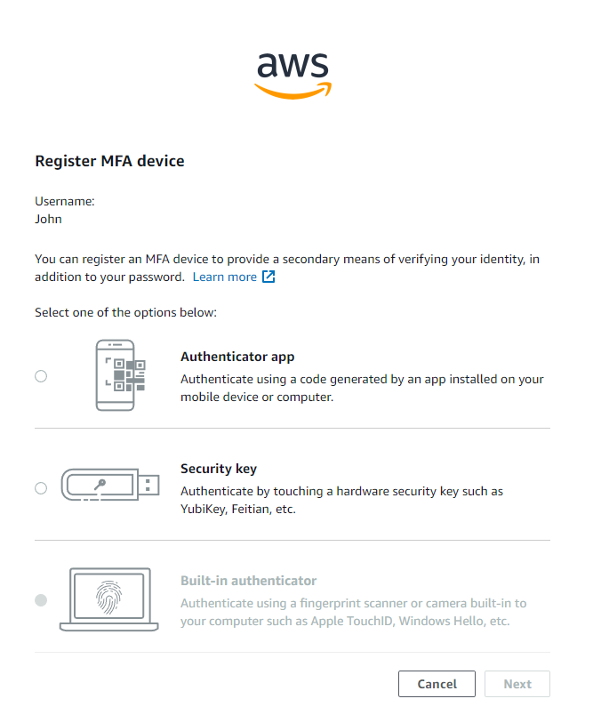

MFA 디바이스 등록 페이지에서 계정에 사용할 MFA 디바이스를 선택합니다. 브라우저 또는 플랫폼에서 지원되지 않는 옵션은 흐리게 표시되며 선택할 수 없습니다.

인증 앱 옵션에 대한 화면을 살펴보겠습니다. 자습서의 첫 부분에서 루트 사용자에 대해 MFA 디바이스를 설정할 때 따랐던 프로세스와 비슷합니다. 차이점은 IAM이 아니라 IAM Identity Center에 이 MFA 디바이스가 등록된다는 것입니다. 다른 MFA 디바이스를 선택하는 경우 선택한 디바이스의 지침을 따르세요.

QR 코드 표시 링크를 선택하여 AWS 조직의 고유한 QR 코드를 표시합니다. QR 코드를 스캔할 수 없는 경우, 비밀 키 표시 링크를 선택하여 인증 앱에 입력함으로써 조직을 식별할 수 있는 텍스트 키를 표시합니다. 인증 앱으로 QR 코드를 스캔하거나 인증 앱에 코드를 입력하여 인증 디바이스를 조직에 연결합니다.

조직에 대한 연결을 설정하고 난 후 인증 앱은 제한된 시간(초) 동안 유효한 비밀 코드를 생성하기 시작합니다. 인증 코드에서 앱에 표시되는 코드를 입력한 다음 MFA 할당을 선택합니다.

참고: IAM Identity Center에 MFA 디바이스를 등록할 때는 단일 인증 코드만 있으면 등록할 수 있습니다.

디바이스가 성공적으로 등록되었습니다. 완료를 선택합니다.

다른 디바이스를 등록하거나, 기존 MFA 디바이스의 이름을 바꾸거나, 기존 MFA 디바이스를 삭제하거나, MFA 디바이스 페이지에서 디바이스를 삭제할 수 있습니다.

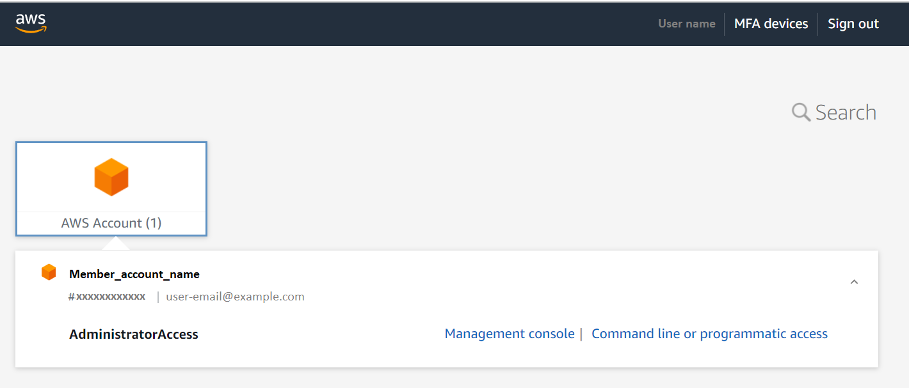

탐색 표시줄에서 AWS 액세스 포털을 선택하여 기본 포털로 돌아가 AWS 계정에 액세스합니다.

액세스 포털에서 관리할 AWS 계정을 선택합니다. 계정에 구성된 권한이 두 가지 연결 옵션과 함께 표시됩니다.

- 관리 콘솔을 선택하여 AWS Management Console을 열고 서비스 콘솔 대시보드를 사용하여 AWS 리소스를 관리합니다.

- 명령줄 또는 프로그래밍 방식의 액세스를 선택하여 프로그래밍 방식으로 또는 AWS CLI에서 AWS 리소스에 액세스할 수 있는 보안 인증 정보를 받습니다. 이러한 보안 인증 정보를 받는 방법에 대해 자세히 알아보려면 AWS CLI 또는 AWS SDK에 대한 IAM Identity Center 사용자 보안 인증 정보 받기를 참조하세요.

이 자습서에서는 관리 콘솔을 선택합니다.

AWS Management Console이 열립니다. 관리 권한이 있는 사용자는 서비스를 추가하고, 사용자를 추가하고, 정책 및 권한을 구성할 수 있습니다. 더 이상 루트 사용자를 사용하여 이러한 작업을 수행할 필요가 없습니다.

결론

축하합니다! 이제 로그인 프로세스를 완료하고, IAM Identity Center에서 관리 사용자를 생성하고, 루트 사용자와 관리 사용자 모두에 대한 보안을 강화했으며, AWS 서비스 및 애플리케이션 작업을 시작할 준비가 되었습니다. Identity Center 관리 사용자를 사용하여 로그인할 때는 초대 이메일에서 받은 액세스 포털 URL을 사용한다는 점을 기억하세요.

중요: 액세스 포털 URL은 각 AWS 조직마다 다릅니다. 이 정보를 사용자 로그인 정보와 함께 기록해 두세요.