Módulo 2: Proteja sua conta da AWS

TUTORIAL

Configure os usuários

Neste módulo, você aprenderá as práticas recomendadas para proteger sua conta da AWS

O que você aprenderá

- Fazer login como usuário raiz

- Ativar segurança adicional para o usuário raiz

- Configurar usuários adicionais do Centro de Identidade do AWS IAM (sucessor do AWS SSO)

- Fazer login no portal de acesso da AWS

- Configurar a MFA para o usuário do Centro de Identidade

Implementação

Quando você cria uma conta da AWS, um usuário raiz é criado automaticamente para sua conta. O usuário raiz é uma entidade especial que tem acesso total à conta e pode executar todas as ações, incluindo alterar os métodos de pagamento ou fechar a conta. Ao fazer login usando o usuário raiz, você tem acesso completo a todos os serviços e recursos da AWS na conta. Devido a esse nível de permissões, recomendamos que você:

- Ative mais segurança para o usuário raiz com autenticação multifatorial

- Configure usuários adicionais para realizar tarefas diárias relacionadas à sua conta

A AWS tem dois serviços de identidade:

- AWS Identity and Access Management (IAM). Esse serviço fornece políticas de controle de acesso e gerencia usuários de longo prazo, como o usuário raiz. Se você criar usuários no IAM, esses usuários terão credenciais de acesso de longo prazo. Como prática recomendada de segurança, sugerimos minimizar o uso de credenciais de longo prazo na AWS. Neste tutorial, você não criará um usuário do IAM.

- Centro de Identidade do AWS IAM (sucessor do AWS Single Sign-On). Esse serviço fornece credenciais temporárias que são concedidas sempre que um usuário fizer login em uma sessão. Ele pode se integrar a qualquer provedor de identidade existente que você já tenha, como o Microsoft Active Directory ou o Okta, para que seus usuários possam usar o mesmo login na AWS que usam para outros serviços em sua organização. Se você não tiver outro provedor de identidade, poderá criar usuários no Centro de Identidade do IAM. Essa é a forma recomendada de criar usuários adicionais para sua conta da AWS e é o método que descreveremos neste tutorial.

Tempo para a conclusão

15 minutos

Requisitos do módulo

- Um navegador da Internet

- Uma conta da AWS

Obtenha ajuda

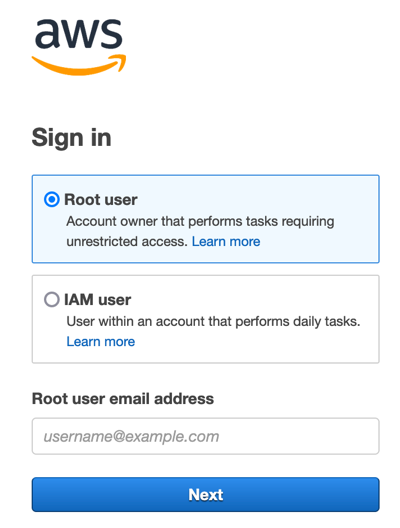

Fazer login como usuário raiz

O usuário raiz da conta da AWS é acessado fazendo login com o endereço de e-mail e a senha que você usou para criar a conta.

1. Cadastre-se no Console de Gerenciamento da AWS.

2. Selecione Usuário raiz e insira o endereço de e-mail que você especificou ao criar sua conta e, em seguida, escolha Avançar.

3. Poderá ser necessário concluir uma verificação de segurança. Digite os caracteres da imagem no espaço fornecido e clique em Enviar. Você deve concluir essa verificação para passar para a próxima etapa.

Dica: selecione o botão Som para ouvir um conjunto de números e letras para digitar. Selecione o botão Atualizar para alterar a imagem se você não conseguir discernir os caracteres na imagem original.

4. Na página de login, digite sua senha e escolha Entrar.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Parabéns, você acaba de entrar no Console de Gerenciamento da AWS como o usuário raiz. Mas você não quer usar o usuário raiz para tarefas diárias. O usuário raiz deve ser usado apenas para tarefas específicas de gerenciamento de contas, duas das quais executaremos na próxima parte deste tutorial.

- Ativar a MFA para o usuário raiz

- Crie um usuário administrativo no Centro de Identidade do IAM

Para ver a lista completa de tarefas que exigem que você faça login como usuário raiz, consulte Tarefas que exigem credenciais de usuário raiz.

Adicione mais segurança ao login do usuário raiz

Para ajudar a manter suas credenciais de usuário raiz seguras, é altamente recomendável que você habilite a autenticação multifator (MFA) para o login do usuário raiz. Ao ativar a MFA, além de fornecer o endereço de e-mail e a senha do usuário raiz, você também fornecerá credenciais de outro autenticador, tornando muito mais difícil para alguém usar suas credenciais de usuário raiz sem sua permissão.

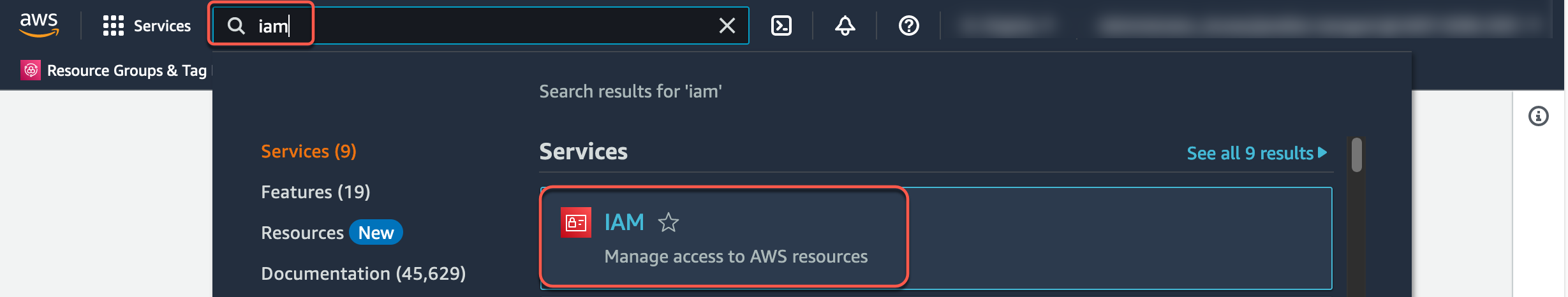

Vamos adicionar mais segurança ao login do usuário raiz. Para fazer isso, usaremos o serviço AWS Identity and Access Management (IAM). Para obter mais informações, consulte O que é o IAM?.

1. Faça login na sua conta da AWS recém-criada usando as credenciais do usuário raiz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. Na barra de pesquisa do Console de Gerenciamento da AWS, insira IAM e selecione IAM.

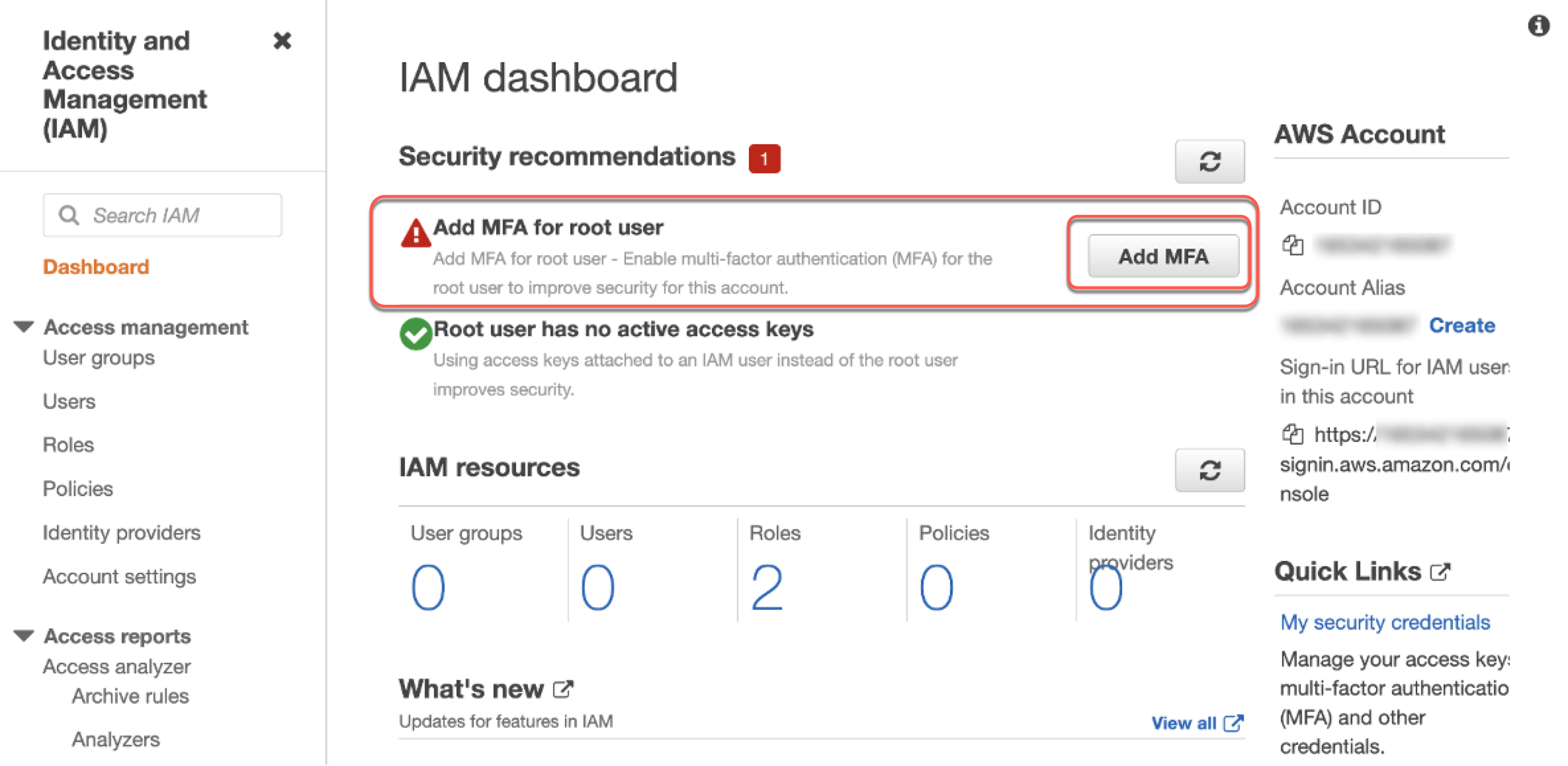

3. Em Recomendações de segurança, há um aviso para Adicionar MFA ao usuário raiz.

4. Selecione Adicionar MFA.

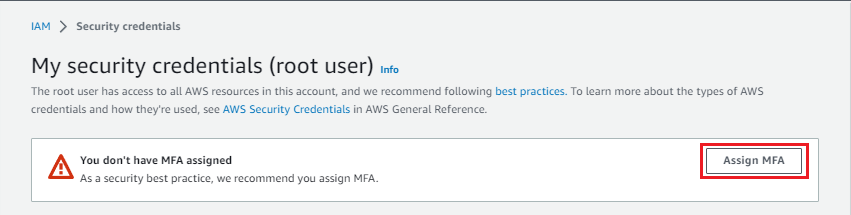

5. A página Minhas credenciais de segurança (usuário raiz) será aberta. Há um alerta informando que você não tem a MFA atribuída. Escolha Atribuir MFA.

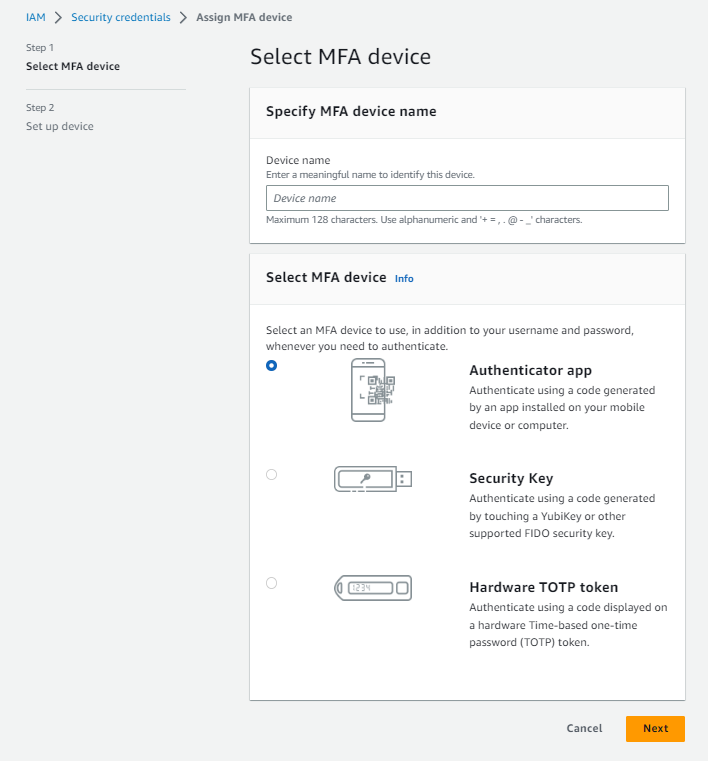

6. A página Selecionar dispositivo de MFA é aberta. Em Especificar nome do dispositivo de MFA, insira um nome para seu dispositivo de MFA. Recomendamos usar um nome que ajude você a lembrar a qual dispositivo e usuário essa credencial está atribuída.

7. Neste tutorial, usaremos um aplicativo autenticador em um dispositivo móvel. Digite o nome do dispositivo phone-root.

8. Em Selecionar dispositivo de MFA, selecione a opção aplicativo Autenticador e clique em Avançar.

Dica: se você não tiver acesso a um dispositivo móvel ou a um dispositivo de hardware, não poderá ativar a MFA. Descubra como obter uma chave de segurança da MFA gratuita da AWS.

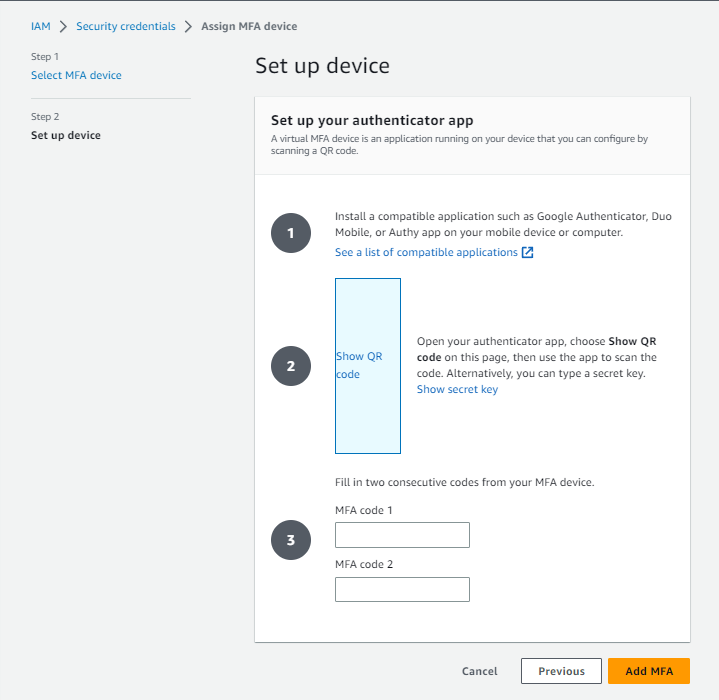

A página Configurar dispositivo será aberta. Esta página tem três etapas a serem concluídas.

9. Configure o aplicativo autenticador em seu dispositivo móvel. Vários aplicativos autenticadores diferentes são compatíveis com dispositivos Android e iOS. Consulte a seção Aplicativos autenticadores virtuais na página Autenticação multifator (MFA) para IAM para obter uma lista de aplicativos compatíveis e links para os locais de download.

10. Abra o aplicativo autenticador em seu dispositivo móvel.

11. Selecione o link Mostrar código QR para mostrar um código QR exclusivo para sua conta. Se você não conseguir escanear o código QR, selecione o link Mostrar chave secreta para exibir uma chave de texto que você pode inserir no aplicativo autenticador para identificar sua conta.

12. Leia o código QR com seu aplicativo autenticador ou insira o código em seu aplicativo autenticador para vincular o dispositivo autenticador à sua conta.

13. Depois que o autenticador estabelecer o link para sua conta, ele começará a gerar códigos secretos válidos por um número limitado de segundos. No código de MFA 1, digite o código que você vê no aplicativo. Aguarde até que esse código mude para o próximo, digite esse código em Código MFA 2 e selecione Adicionar MFA antes que o segundo código expire.

Você retornará à página Minhas credenciais de segurança (usuário raiz). Uma mensagem de notificação é exibida na parte superior informando que o dispositivo de MFA está atribuído.

Suas credenciais de usuário raiz agora estão mais seguras.

14. Saia do console. Na próxima vez que você fizer login usando as credenciais do usuário raiz, você fornecerá as credenciais do seu dispositivo de MFA, bem como seu endereço de e-mail e senha.

Configurar usuários no Centro de Identidade do IAM

Uma prática recomendada de segurança é não usar a conta raiz para tarefas diárias, porém no momento você só tem um usuário raiz. Neste tutorial, usaremos o Centro de Identidade do IAM para criar um usuário administrativo. Estamos usando o Centro de Identidade do IAM porque ele fornece aos usuários credenciais exclusivas para cada sessão, também conhecidas como credenciais temporárias. Fornecer essas credenciais aos usuários resulta em maior segurança para sua conta da AWS, pois elas são geradas toda vez que o usuário fizer login. Quando você tiver um usuário administrativo, você poderá entrar com esse usuário para criar usuários adicionais do Centro de Identidade e atribuí-los a grupos com permissões para realizar funções de trabalho específicas. Outro benefício de criar usuários no Centro de Identidade do IAM é que eles recebem automaticamente acesso ao console do Gerenciamento de Faturamento e Custos da AWS.

Para obter mais informações sobre faturamento, consulte o guia do usuário do Faturamento da AWS.

Esta seção do tutorial tem as seguintes etapas:

- Ativar o Centro de Identidade do IAM

- Adicionar usuários

- Adicionar usuários aos grupos

- Configurar a fonte de identidade

- Criar um conjunto de permissões administrativas

- Fazer login no portal de acesso da AWS com as credenciais administrativas

Ativar o Centro de Identidade do IAM

1. Faça login na sua conta da AWS usando as credenciais do usuário raiz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. Na barra de pesquisa do Console de Gerenciamento da AWS, insira Centro de Identidade do IAM e selecione Centro de Identidade do IAM.

3. A página de visão geral do serviço do Centro de Identidade do IAM é aberta. Analise as informações para saber mais sobre os atributos do serviço do Centro de Identidade do IAM e, em Ativar o Centro de Identidade do IAM, escolha Ativar.

Configurar a fonte de identidade

Sua fonte de identidade é onde seus usuários e grupos são gerenciados. Depois de configurar a fonte de identidade, você pode procurar usuários ou grupos para conceder a eles acesso de login único a contas da AWS, a aplicações em nuvem ou ambos.

Você só pode ter uma fonte de identidade por organização. Você pode usar:

- Diretório do Centro de Identidade — Quando você ativa o Centro de Identidade do IAM pela primeira vez, ele é automaticamente configurado com um diretório do Centro de Identidade como sua fonte de identidade padrão, onde você gerenciará os usuários e grupos.

- Active Directory: usuários e grupos são gerenciados em seu diretório do AWS Managed Microsoft AD usando o AWS Directory Service ou no diretório autogerenciado no Active Directory (AD).

- Provedor de identidade externo: usuários e grupos são gerenciados em um provedor de identidade (IdP) externo, como o Okta ou o Azure Active Directory.

Neste tutorial, usaremos o diretório do Centro de Identidade.

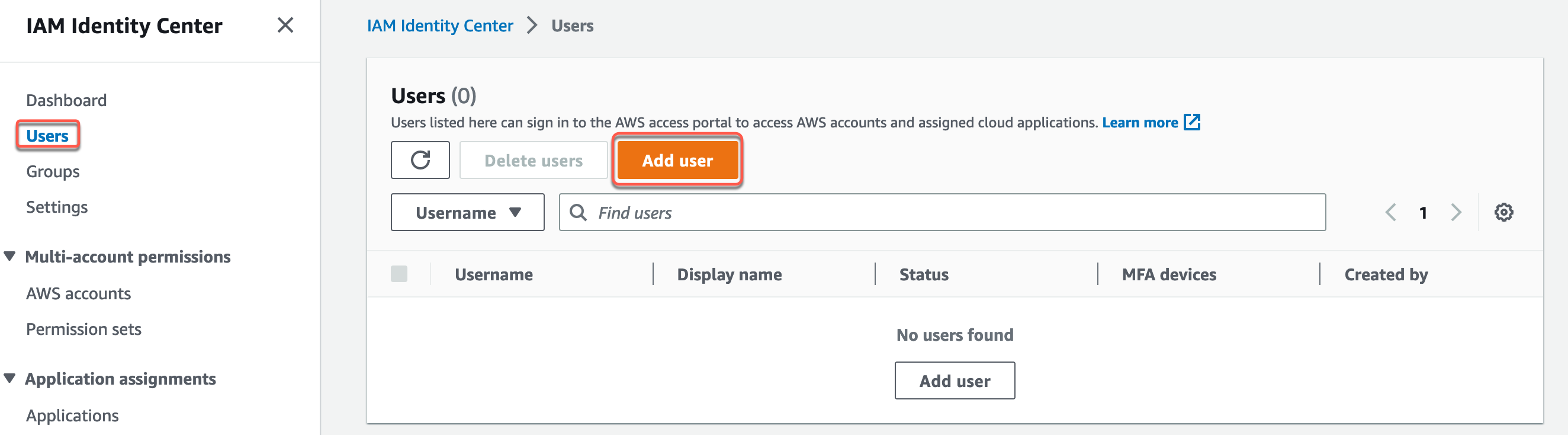

1. Navegue até o console do Centro de Identidade do IAM e escolha Usuários. Clique em Adicionar usuário.

- Nome de usuário: o nome de usuário é usado para entrar no portal de acesso da AWS e não pode ser alterado posteriormente. Escolha um nome que seja fácil de lembrar. Neste tutorial, adicionaremos o usuário John.

- Senha: escolha Enviar um e-mail para este usuário com instruções de configuração de senha (Recomendado). Essa opção envia ao usuário um endereço de e-mail da Amazon Web Services, com a linha de assunto Convite para ingressar no Centro de Identidade do IAM (sucessor do AWS Single Sign-On). O remetente do e-mail será no-reply@signin.aws ou no-reply@login.awsapps.com. Adicione esses endereços de e-mail à sua lista de remetentes aprovados para que eles não sejam tratados como lixo eletrônico ou spam.

3. Na seção Informações primárias, preencha os detalhes obrigatórios do usuário:

- Endereço de e-mail: insira um endereço de e-mail para o usuário onde você possa receber o e-mail. Em seguida, insira-o novamente para confirmá-lo. Cada usuário deve ter um endereço de e-mail exclusivo.

Dica: durante o teste, talvez você consiga usar o subendereçamento de e-mail para criar endereços de e-mail válidos para vários usuários fictícios. Se seu provedor de e-mail oferecer suporte, você poderá criar um novo endereço de e-mail anexando o sinal de mais (+) e depois números ou caracteres ao seu endereço de e-mail atual, como alguém@exemplo.com, alguém+1@exemplo.com e alguém+test@exemplo.com. Todos esses endereços de e-mail resultariam no recebimento de um e-mail no mesmo endereço de e-mail.

- Nome: insira o nome do usuário.

- Sobrenome: insira o sobrenome do usuário.

- Nome de exibição: é preenchido automaticamente com o nome e o sobrenome do usuário. Se quiser alterar o nome de exibição, você pode inserir algo diferente. O nome de exibição fica visível no portal de login e na lista de usuários.

- Se quiser, preencha as informações opcionais. Elas não são usadas durante este tutorial e podem ser adicionadas posteriormente.

4. Selecione Avançar.

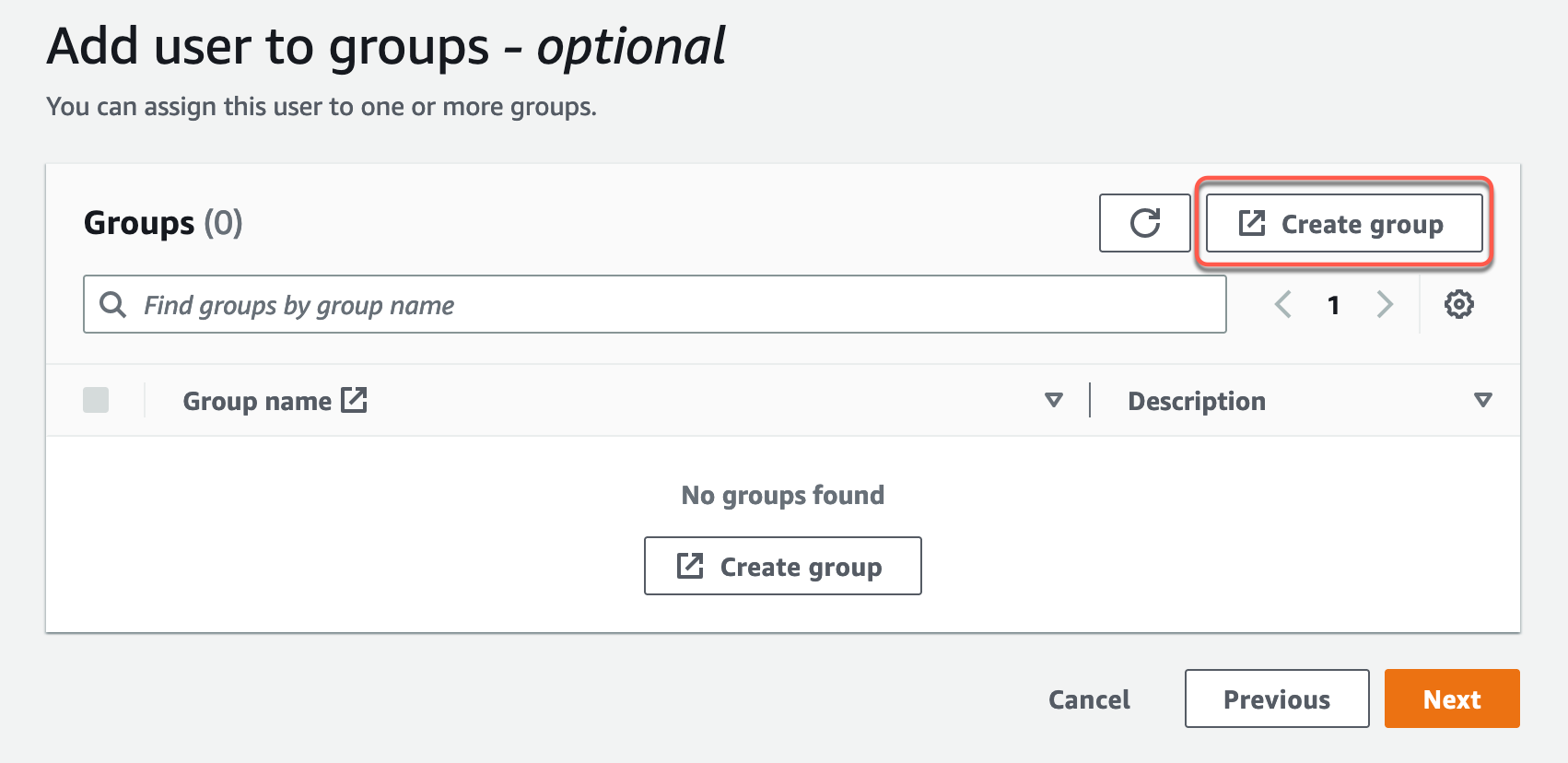

Adicionar usuário aos grupos - opcional

Os grupos permitem que você especifique permissões para vários usuários, o que facilita o gerenciamento de permissões para os usuários em questão.

1. Selecione Criar grupo.

2. Uma nova guia do navegador é aberta para exibir a página Criar grupo.

3. Em Detalhes do grupo, em Nome do grupo, insira Administradores.

4. Selecione Criar grupo.

A página Grupos é exibida, mostrando seu novo grupo de Administradores.

5. Saia da guia Grupos no navegador e retorne à guia Adicionar usuário.

6. Na área Grupos, selecione o botão Atualizar.

O novo grupo Administradores aparece na lista.

7. Marque a caixa de seleção ao lado do grupo Administradores e escolha Avançar.

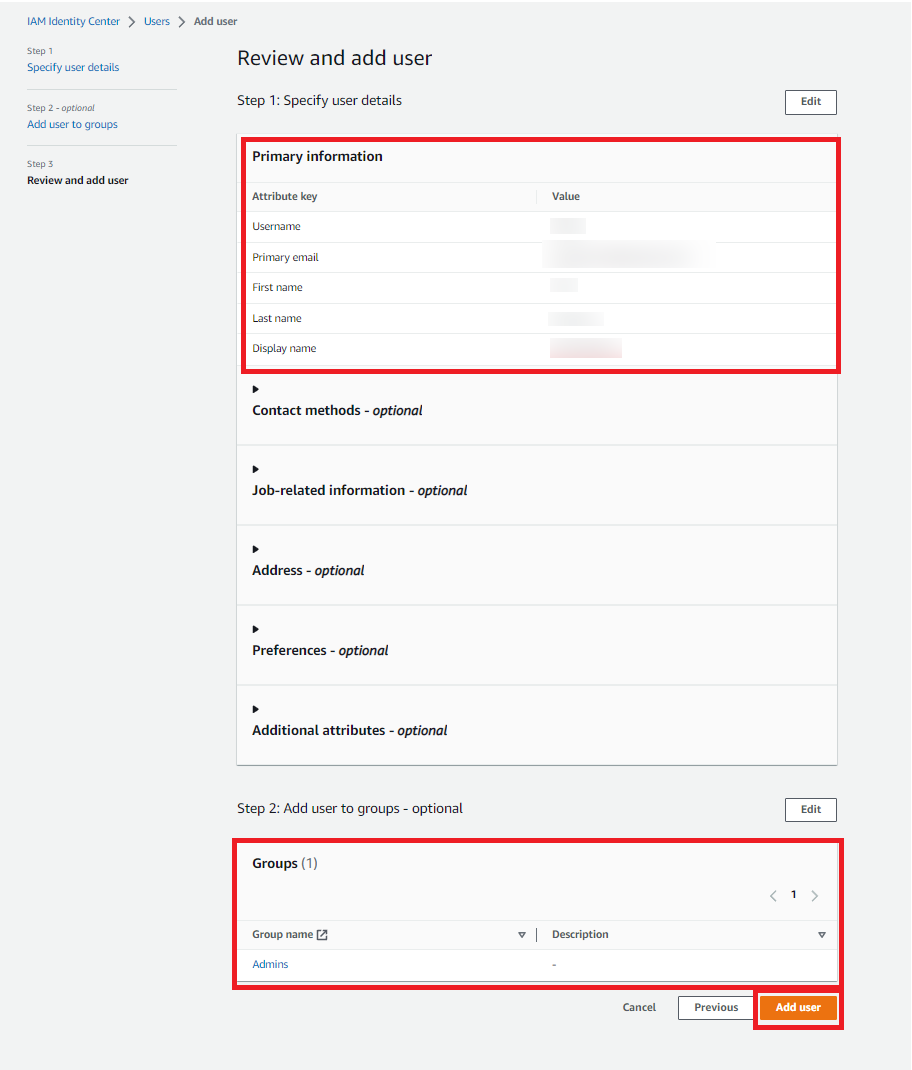

8. Na página Revisar e adicionar usuário, confirme o seguinte:

- As informações primárias aparecem como você esperava

- Grupos mostra o usuário adicionado ao grupo que você criou

Se você precisar fazer alterações, escolha Editar para fazer as atualizações.

9. Quando tudo estiver correto, selecione Adicionar usuário.

Você retornará à página principal do Centro de Identidade do IAM > Usuários.

Uma mensagem de notificação informa que o usuário foi adicionado com êxito..

Parabéns, agora você tem um usuário em sua organização da AWS. Repita essas etapas para adicionar mais usuários e grupos.

Gerencie o acesso à sua conta da AWS

Seu novo usuário existe, mas não tem acesso a nenhum recurso, serviços ou aplicações, portanto, o usuário ainda não pode substituir seu usuário raiz nas tarefas administrativas diárias. Vamos dar ao seu novo usuário acesso à sua conta da AWS. Como colocamos o usuário em um grupo, atribuiremos o grupo a uma conta e, em seguida, adicionaremos um conjunto de permissões que define o que os membros do grupo podem acessar.

Ainda usaremos as credenciais do usuário raiz para esse procedimento.

Faça login na sua conta da AWS usando as credenciais do usuário raiz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Navegue até o console do Centro de Identidade do IAM e, em Etapas de configuração recomendadas, escolha Gerenciar acesso a várias contas da AWS.

Na página de contas da AWS, em Estrutura organizacional, sua raiz é exibida com a conta de teste abaixo dela na hierarquia. Marque a caixa de seleção da sua conta de teste e selecione Atribuir usuários ou grupos.

O fluxo de trabalho Atribuir usuários e grupos é exibido. Ele consiste nas seguintes etapas:

Para a Etapa 1: Selecione usuários e grupos, selecione o grupo Administradores que você criou anteriormente neste tutorial. Selecione Avançar.

Para a Etapa 2: Selecione conjuntos de permissões, selecione Criar conjunto de permissões para abrir uma nova guia que orientará você pelas três subetapas envolvidas na criação do conjunto de permissões.

Uma nova guia do navegador é aberta exibindo a Etapa 1: Selecione o tipo de conjunto de permissões. Faça as seleções a seguir:

- Em Tipo de conjunto de permissões, selecione Conjunto de permissões predefinido

- Em Política para conjunto de permissões predefinido, selecione AdministratorAccess

- Em seguida, escolha Avançar para continuar.

Para a Etapa 2: Especifique os detalhes do conjunto de permissões, mantenha as configurações padrão e escolha Avançar. As configurações padrão criam um conjunto de permissões chamado AdministratorAccess com a duração da sessão definida para uma hora.

Para a Etapa 3: Revise e crie, verifique se o tipo de conjunto de permissões usa a política gerenciada pela AWS, AdministratorAccess. Escolha Criar.

Você retornará à página Conjuntos de permissões. Uma notificação aparece na parte superior da página informando que o conjunto de permissões foi criado com sucesso. Selecione X para fechar a guia.

Na guia Atribuir usuários e grupos do navegador, na Etapa 2: Selecione os conjuntos de permissões, seção Conjuntos de permissões, selecione Atualizar. O conjunto de permissões AdministratorAccess que você criou aparecerá na lista. Marque a caixa de seleção desse conjunto de permissões e escolha Avançar.

Para a Etapa 3: Revisar e enviar, revise os usuários e grupos selecionados e o conjunto de permissões e escolha Enviar.

A página é atualizada com uma mensagem de que sua conta da AWS está sendo configurada. Espere até que o processo seja concluído.

Você retornará à página de contas da AWS no Centro de Identidade do IAM. Uma mensagem de notificação informa que sua conta da AWS foi provisionada novamente e que o conjunto de permissões atualizado foi aplicado.

Você pode ver na seção Estrutura da organização que sua conta da AWS agora é a conta de gerenciamento na raiz da organização da AWS. Neste tutorial, estamos usando um espaço reservado com o nome de conta da AWS Test-acct. Em vez disso, você verá o nome da sua conta da AWS.

Parabéns, seu usuário agora pode entrar no portal de acesso da AWS e acessar recursos na sua conta da AWS.

Fazer login no portal de acesso da AWS com as credenciais administrativas

Agora você está pronto para entrar usando seu novo usuário administrativo. Se você tentasse fazer login anteriormente, só conseguiria estabelecer sua senha e ativar a autenticação multifator (MFA) para seu usuário, porque nenhuma outra permissão havia sido concedida ao usuário. Agora, o usuário terá permissões completas para seus recursos da AWS, mas ainda precisará configurar uma senha e configurar a MFA, então vamos analisar esses procedimentos.

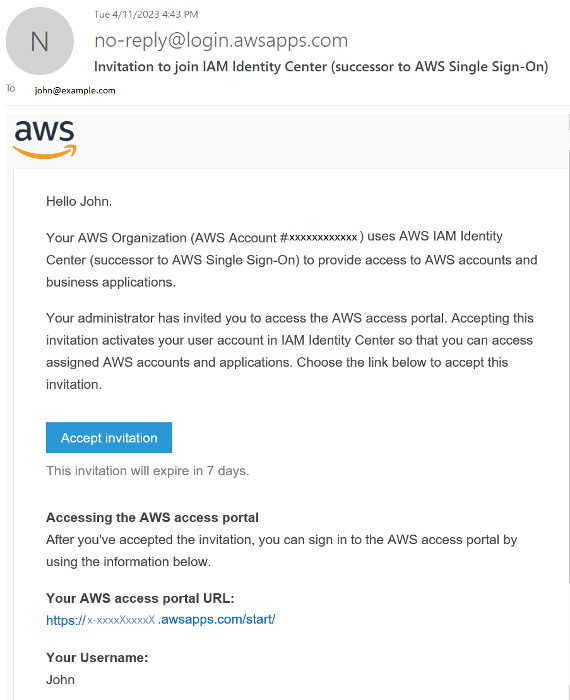

Um novo e-mail de usuário foi enviado para o endereço de e-mail que você especificou ao criar o usuário. O e-mail contém três itens importantes:

- Um link para aceitar o convite para participar

- A URL do seu portal de acesso da AWS

- O nome de usuário que você usará para fazer login

Abra o e-mail e registre a URL do portal de acesso da AWS e o nome de usuário para uso futuro. Em seguida, selecione o link Aceitar convite.

Dica: se você não encontrar o convite para participar do e-mail do Centro de Identidade do IAM na sua pasta da caixa de entrada, verifique suas pastas de spam, lixo eletrônico e itens excluídos (ou lixo). O remetente dos e-mails enviados pelo serviço do Centro de Identidade do IAM será no-reply@signin.aws ou no-reply@login.awsapps.com. Se você não conseguir encontrar o e-mail, faça login como usuário raiz e redefina a senha do usuário do Centro de Identidade. Para obter instruções, consulte Redefinir uma senha de usuário do Centro de Identidade do IAM. Se você ainda não receber o e-mail, redefina a senha novamente e escolha a opção Gerar uma senha única que você possa compartilhar com o usuário.

O link abre uma janela do navegador e exibe a página de inscrição de novo usuário.

Na página de cadastro de novos usuários, especifique uma nova senha.

As senhas devem ser:

- De 8 a 64 caracteres

- Composta por letras maiúsculas e minúsculas, números e caracteres não alfanuméricos.

Depois de confirmar a senha, selecione Definir nova senha.

Ocorrerá um pequeno atraso enquanto o usuário é provisionado.

O console da AWS é aberto.

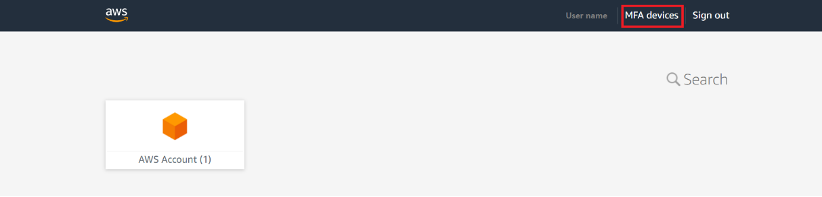

Na barra superior, ao lado do Nome do usuário, selecione Dispositivos de MFA para configurar a MFA.

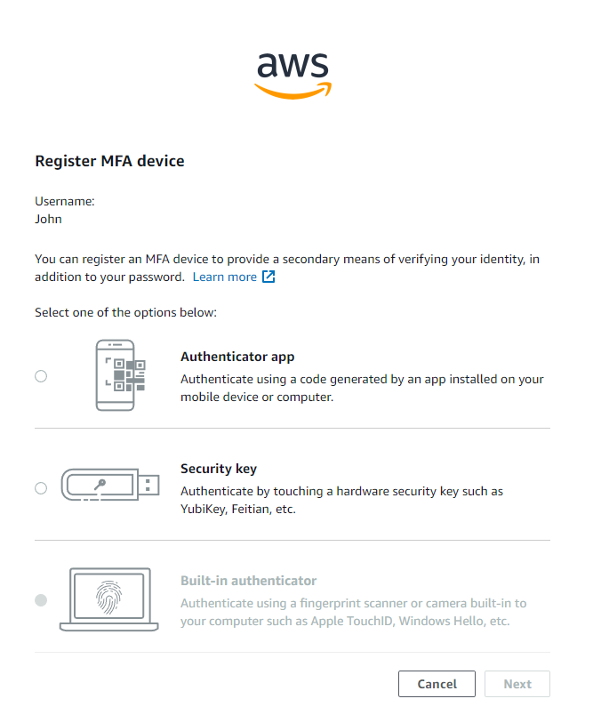

A página de dispositivos de autenticação multifator (MFA) será aberta. Escolha Registrar dispositivo.

Na página Registrar dispositivo de MFA, selecione o dispositivo de MFA a ser usado com a conta. As opções não suportadas pelo seu navegador ou plataforma estão esmaecidas e não podem ser selecionadas.

Examinaremos as telas da opção do aplicativo Authenticator. Isso processo é semelhante ao que você seguiu ao configurar o dispositivo de MFA para o usuário raiz na primeira parte do tutorial. A diferença é que esse dispositivo de MFA está sendo registrado no Centro de Identidade do IAM e não no IAM. Se você selecionar um dispositivo de MFA diferente, siga as instruções do dispositivo selecionado.

Selecione o link Mostrar código QR para mostrar um código QR exclusivo para sua organização da AWS. Se você não conseguir escanear o código QR, escolha o link Mostrar chave secreta para exibir uma chave de texto que você pode inserir no aplicativo Authenticator para identificar sua organização. Escaneie o código QR com seu aplicativo autenticador ou insira o código em seu aplicativo autenticador para vincular o dispositivo autenticador à sua organização.

Depois que o autenticador estabelecer o link para sua organização, ele começará a gerar códigos secretos válidos por um número limitado de segundos. No código do autenticador, digite o código que você vê no aplicativo e escolha Atribuir MFA.

Observação: ao registrar um dispositivo de MFA no Centro de Identidade do IAM, somente um código autenticador será necessário para o registro.

Seu dispositivo foi registrado com êxito, selecione Concluído.

Você pode registrar outro dispositivo, renomear ou excluir seu dispositivo de MFA existente ou da página de dispositivos de MFA.

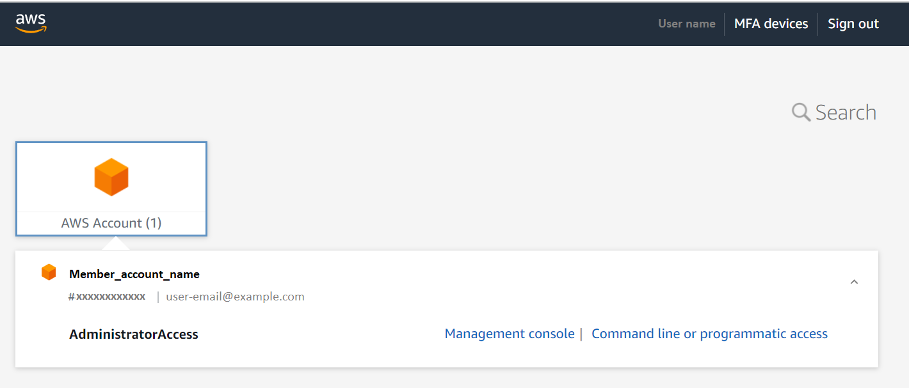

Selecione o portal de acesso da AWS na barra de navegação para retornar ao portal principal e acessar uma conta da AWS.

No portal de acesso, selecione a Conta da AWS a ser gerenciada. As permissões configuradas para sua conta são mostradas com duas opções de conexão.

- Selecione Console de gerenciamento para abrir o Console de Gerenciamento da AWS e gerenciar seus recursos da AWS usando os painéis do console de serviços.

- Selecione Linha de comando ou acesso programático para obter credenciais para acessar os recursos da AWS de forma programática ou na AWS CLI. Para saber mais sobre como obter essas credenciais, consulte Obter credenciais de usuário do Centro de Identidade do IAM para a AWS CLI ou os AWS SDKs.

Para este tutorial, selecione Console de gerenciamento.

O Console de Gerenciamento da AWS é aberto. Como usuário com acesso administrativo, você pode adicionar serviços, adicionar mais usuários e configurar políticas e permissões. Você não precisa mais usar o usuário raiz para realizar essas tarefas.

Conclusão

Parabéns! Agora você concluiu o processo de login, criou um usuário administrativo no Centro de Identidade do IAM, adicionou segurança aprimorada tanto para o usuário raiz quanto para o usuário administrativo e está tudo pronto para começar a trabalhar com os serviços e aplicações da AWS. Lembre-se de que, ao entrar usando o usuário administrativo do Centro de Identidade, você usará a URL do portal de acesso que recebeu no e-mail de convite.

Importante: cada organização da AWS tem uma URL exclusiva do portal de acesso. Mantenha um registro com as informações de login do usuário.