Módulo 2: Protección de su cuenta de AWS

TUTORIAL

Configurar los usuarios

En este módulo, aprenderá prácticas recomendadas para proteger su cuenta de AWS.

Qué logrará

- Iniciar sesión como usuario raíz

- Habilitar una seguridad adicional para el usuario raíz

- Configurar usuarios adicionales del AWS IAM Identity Center (sucesor de AWS SSO)

- Iniciar sesión en el portal de acceso de AWS

- Configurar MFA para el usuario de Identity Center

Implementación

Al crear una cuenta de AWS, se crea automáticamente un usuario raíz para su cuenta. El usuario raíz es una entidad especial que tiene acceso completo a la cuenta y puede realizar todas las acciones, lo que incluye el cambio de métodos de pago o el cierre de la cuenta. Cuando inicia sesión con el usuario raíz, tiene acceso completo a todos los servicios y recursos de AWS de la cuenta. Debido a este nivel de permisos, le recomendamos que:

- Habilite una seguridad adicional para el usuario raíz con la autenticación multifactor

- Configure usuarios adicionales para realizar tareas diarias relacionadas con su cuenta

AWS tiene dos servicios de identidad:

- AWS Identity and Access Management (IAM) Este servicio proporciona políticas de control de acceso y administra a los usuarios a largo plazo, como el usuario raíz. Si crea usuarios en IAM, esos usuarios tienen credenciales de acceso a largo plazo. Como práctica recomendada de seguridad, se recomienda minimizar el uso de credenciales a largo plazo en AWS. En este tutorial no creará un usuario de IAM.

- AWS IAM Identity Center (sucesor de AWS Single Sign-On) Este servicio proporciona credenciales temporales que se conceden cada vez que un usuario inicia sesión. Se puede integrar con cualquier proveedor de identidad existente que ya tenga, como Microsoft Active Directory u Okta, para que sus usuarios puedan usar el mismo inicio de sesión para AWS que utilizan para otros servicios de su organización. Si no tiene otro proveedor de identidades, puede crear usuarios en el IAM Identity Center. Esta es la forma recomendada de crear usuarios adicionales para su cuenta de AWS y es el método que analizaremos en este tutorial.

Tiempo de realización

15 minutos

Requisitos del módulo

- Un navegador de Internet

- Una cuenta de AWS

Obtenga ayuda

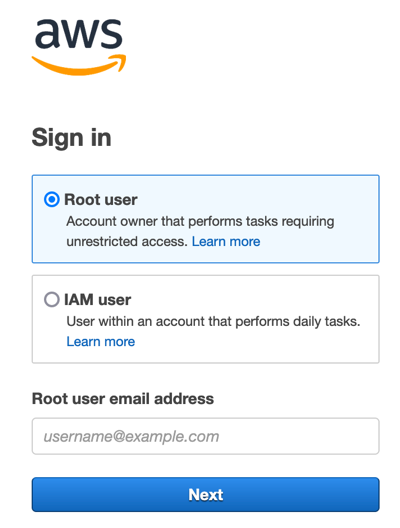

Iniciar sesión como usuario raíz

Para acceder al usuario raíz de la cuenta de AWS, inicie sesión con la dirección de correo electrónico y la contraseña que utilizó para crear la cuenta.

1. Inicie sesión en la Consola de administración de AWS.

2. Seleccione Usuario raíz e introduzca la dirección de correo electrónico que especificó al crear la cuenta y a continuación, elija Siguiente.

3. Es posible que se le pida que realice una comprobación de seguridad. Escriba los caracteres de la imagen en el espacio correspondiente y, a continuación, seleccione Submit (Enviar). Debe completar esta comprobación para pasar al siguiente paso.

Consejo: Seleccione el botón Sound (Sonido) para escuchar un conjunto de números y letras para escribir. Seleccione el botón Refresh (Refrescar) para cambiar la imagen si no puede distinguir los caracteres de la imagen original.

4. En la página de inicio de sesión, introduzca su contraseña y seleccione Iniciar sesión.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Enhorabuena, acaba de iniciar sesión en la consola de administración de AWS como su usuario raíz. Pero no querrá usar a su usuario raíz para las tareas diarias. El usuario raíz solo debe usarse para tareas específicas de administración de cuentas, dos de las cuales haremos en la siguiente parte de este tutorial.

- Habilitar MFA para el usuario raíz

- Creación de un usuario administrativo en el IAM Identity Center

Para ver la lista completa de tareas que requieren que inicie sesión como usuario raíz, véase Tareas que requieren credenciales de usuario raíz.

Añada más seguridad al inicio de sesión del usuario raíz

Para ayudar a mantener seguras las credenciales de usuario raíz, le recomendamos encarecidamente que habilite la autenticación multifactor (MFA) para el inicio de sesión de su usuario raíz. Cuando habilita la MFA, además de proporcionar la dirección de correo electrónico y la contraseña del usuario raíz, también proporcionará las credenciales de otro autenticador, lo que dificultará mucho más que alguien utilice sus credenciales de usuario raíz sin su permiso.

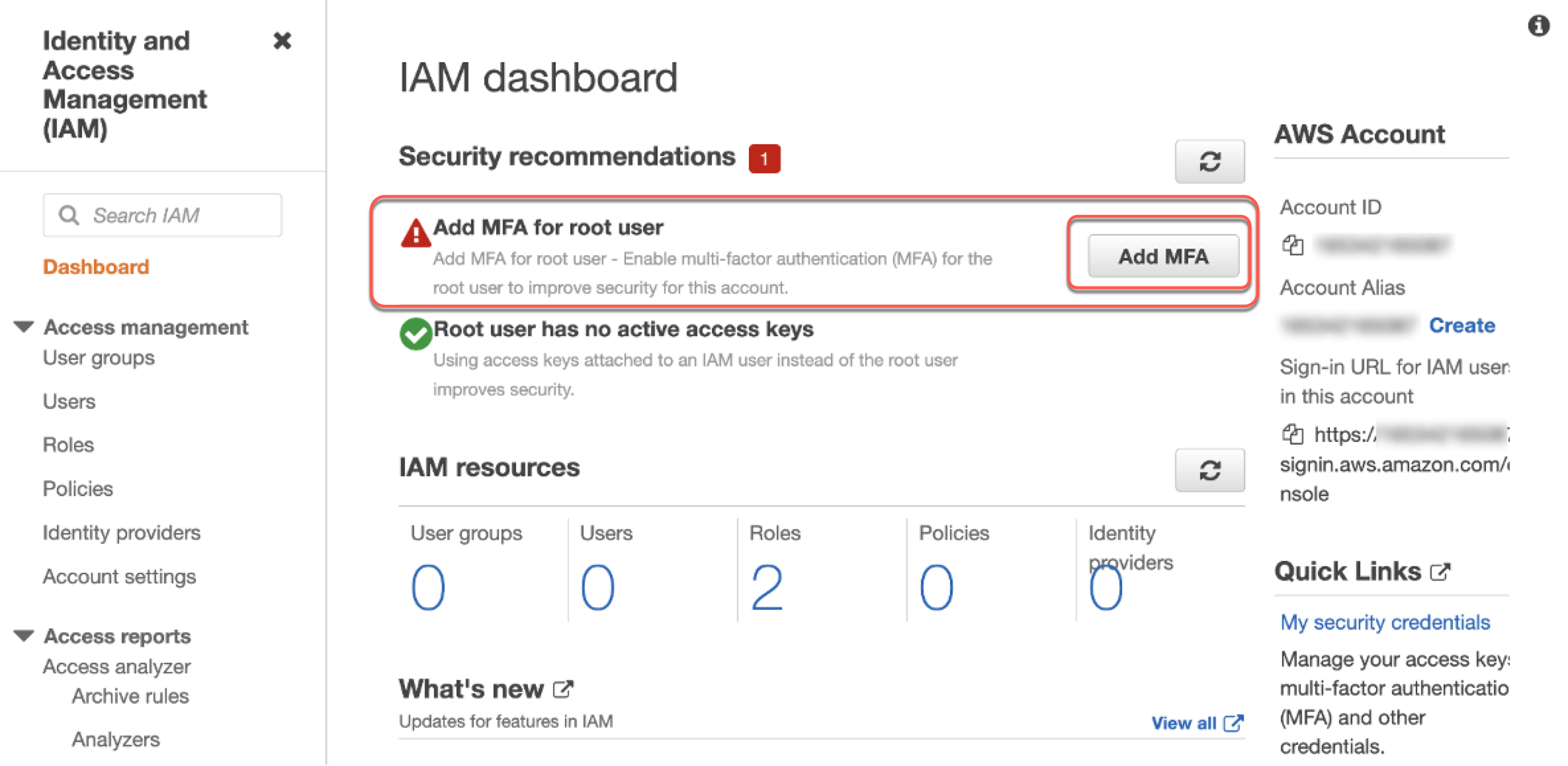

Añadamos más seguridad al inicio de sesión del usuario raíz. Para ello, utilizaremos el servicio AWS Identity and Access Management (IAM). Para obtener más información, véase ¿Qué es IAM?

1. Inicie sesión en su cuenta de AWS recién creada con las credenciales de usuario raíz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

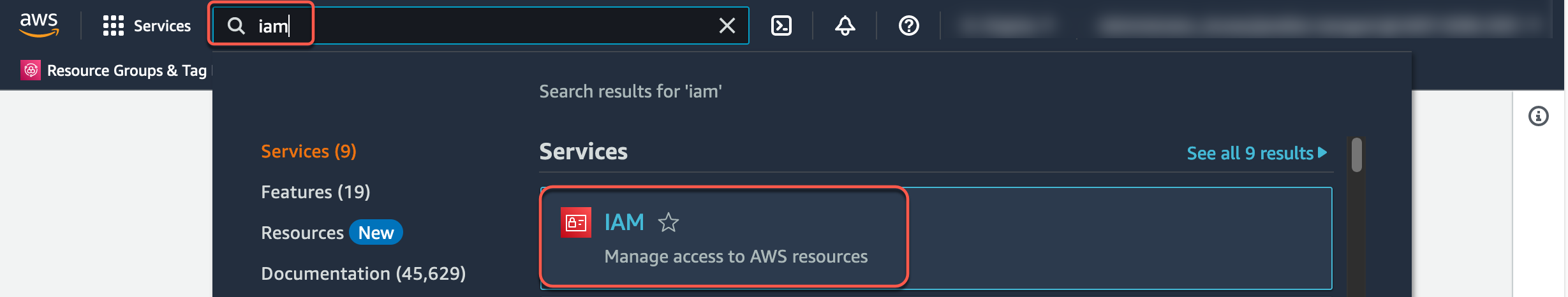

2. En la barra de búsqueda de la consola de administración de AWS, escriba IAM y, a continuación, seleccione IAM.

3. En Security recommendations (Recomendaciones de seguridad), hay un aviso para agregar MFA para el usuario raíz.

4. Seleccione Añadir MFA.

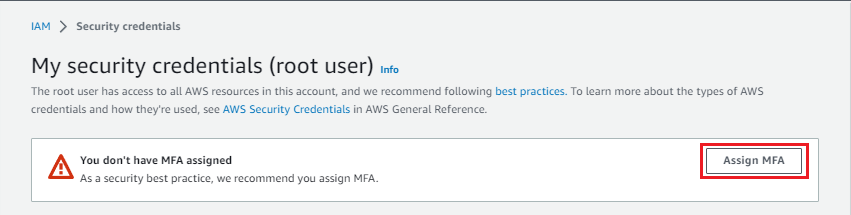

5. Se abre la página My security credentials (usuario raíz). Hay una alerta que indica que No tiene MFA asignado. Elija Asignar MFA.

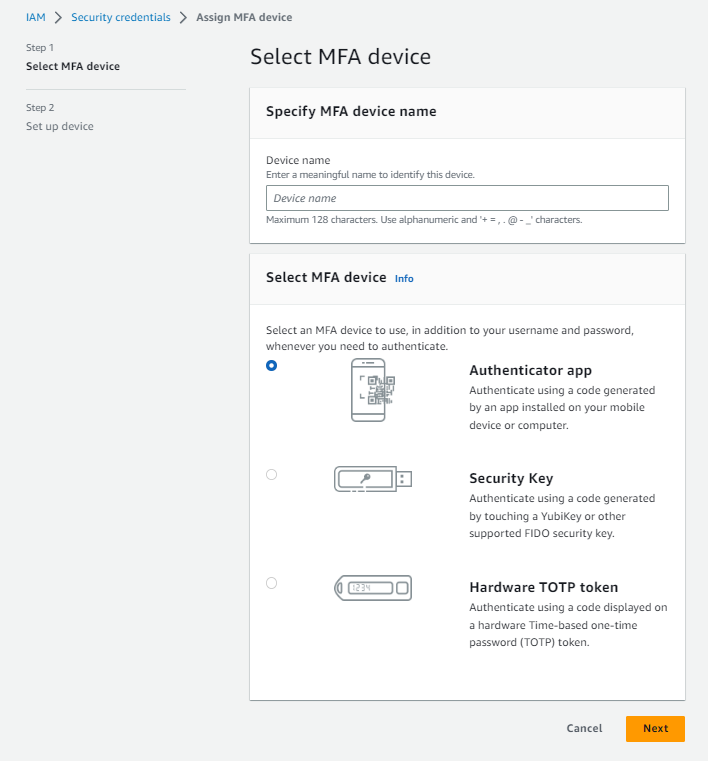

6. Se abre la página Select MFA device (Seleccionar dispositivo MFA) En Specify MFA device name (especificar nombre del dispositivo MFA), introduzca un nombre para el dispositivo MFA. Recomendamos usar un nombre que le ayude a recordar a qué dispositivo y usuario está asignada esta credencial.

7. En este tutorial, utilizaremos una aplicación de autenticación en un dispositivo móvil. Introduzca el nombre del dispositivo teléfono-raíz.

8. En Select MFA device, seleccione la opción de aplicación Authenticator y, a continuación, seleccione Siguiente.

Consejo: Si no tiene acceso a un dispositivo móvil o a un dispositivo de hardware, no puede habilitar la MFA. Conozca cómo obtener una clave de seguridad MFA gratuita de AWS.

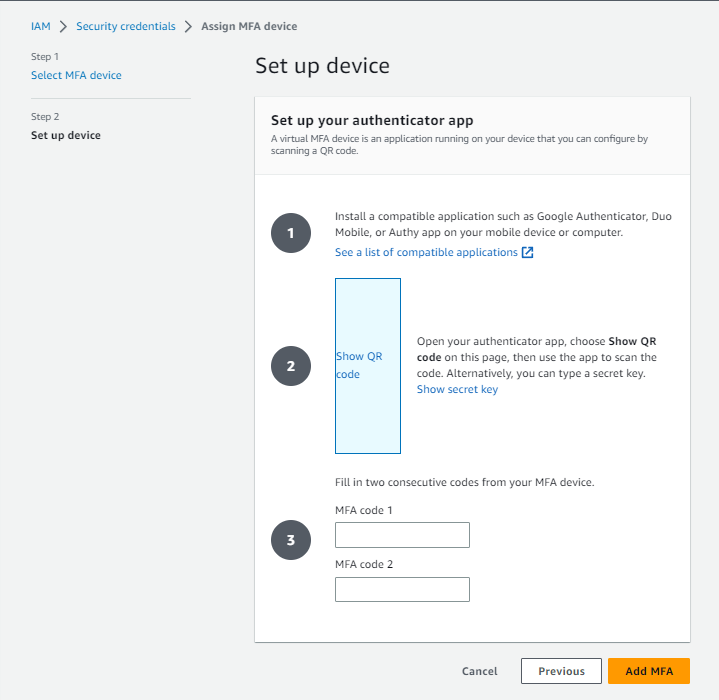

Se abre la página Set up device (Configuar dispositivo). Esta página tiene tres pasos para completar.

9. Configure la aplicación de autenticación en su dispositivo móvil. Se admiten diversas aplicaciones de autenticación diferentes para dispositivos Android e iOS. Consulte la sección Virtual authenticator apps en la página Multi-Factor Authentication (MFA) for IAM para obtener una lista de las aplicaciones compatibles y enlaces a sus ubicaciones de descarga.

10. Abra la aplicación de autenticación en tu dispositivo móvil.

11. Seleccione el enlace Show QR code para mostrar un código QR único para su cuenta. Si no puede escanear el código QR, seleccione el enlace Show secret key para mostrar una clave de texto que puede introducir en la aplicación Authenticator para identificar su cuenta.

12. Escaneeel código QR con la aplicación de autenticación o introduzca el código en la aplicación de autenticación para vincular el dispositivo de autenticación a su cuenta.

13. Una vez que su autenticador haya establecido el enlace a su cuenta, empezará a generar códigos secretos que serán válidos durante un número limitado de segundos. En MFA code 1 escriba el código que ve en la aplicación. Espere a que ese código cambie al siguiente código, escriba ese código en MFA code 2 y, a continuación, seleccione Add MFA antes de que caduque el segundo código.

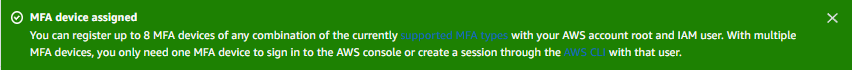

Volverá a la página My security credentials (usuario raíz). Aparece un mensaje de notificación en la parte superior que indica que el dispositivo MFA está asignado.

Sus credenciales de usuario raíz ahora están más seguras.

14. Cierre de sesión en la consola. La próxima vez que inicie sesión con las credenciales de usuario raíz, proporcionará las credenciales de su dispositivo MFA, así como su dirección de correo electrónico y contraseña.

Configurar usuarios en el IAM Identity Center

Se considera una práctica recomendada de seguridad no utilizar la cuenta raíz para las tareas diarias, pero en este momento solo tiene un usuario raíz. En este tutorial, utilizaremos el IAM Identity Center para crear un usuario administrativo. Usamos el IAM Identity Center porque proporciona a los usuarios credenciales únicas para cada sesión, también conocidas como credenciales temporales. Al proporcionar a los usuarios estas credenciales, se mejora la seguridad de su cuenta de AWS, ya que se generan cada vez que el usuario inicia sesión. Una vez que tenga un usuario administrativo, puede iniciar sesión con ese usuario para crear usuarios adicionales del Centro de Identidad y asignarlos a grupos con permisos para realizar funciones de trabajo específicas. Otra ventaja de crear usuarios en el IAM Identity Center es que los usuarios tienen acceso automático a la consola AWS Billing and Cost Management.

Para obtener más información sobre la facturación, consulte la guía del usuario AWS Billing.

En esta sección del tutorial se incluyen los siguientes pasos:

- Habilitación del IAM Identity Center de IAM

- Añadir usuarios

- Agregar usuarios a grupos

- Configurar su fuente de identidad

- Crear un conjunto de permisos administrativos

- Inicie sesión en el portal de acceso de AWS con sus credenciales administrativas

Habilitación del IAM Identity Center de IAM

1. Inicie sesión en su cuenta de AWS usando las credenciales de usuario raíz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2. En la barra de búsqueda de la Consola de administración de AWS escriba IAM Identity Center y, a continuación, seleccione IAM Identity Center.

3. Se abre la página de información general del servicio del IAM Identity Center. Revise la información para obtener información sobre las funciones del servicio del IAM Identity Center y, a continuación, en Enable IAM Identity Center, elija Enable.

Configurar su fuente de identidad

Su fuente de identidad es donde se administran sus usuarios y grupos. Después de configurar su fuente de identidad, puede buscar usuarios o grupos para concederles acceso de inicio de sesión único a las cuentas de AWS, las aplicaciones en la nube o ambas.

Solo puede tener una fuente de identidad por organización. Puede utilizar cualquiera de las siguientes opciones:

- Directorio del Centro de Identidad: cuando habilita el IAM Identity Center por primera vez, se configura automáticamente con un directorio del Centro de Identidad como fuente de identidad predeterminada donde administrará sus usuarios y grupos.

- Active Directory: los usuarios y los grupos se administran en su directorio de Microsoft AD administrado por AWS mediante el AWS Directory Service o en su directorio autoadministrado en Active Directory (AD).

- External identity provider: los usuarios y los grupos se administran en un proveedor de identidad externo (IdP), como Okta o Azure Active Directory.

En este tutorial, vamos a utilizar el directorio del Centro de Identidad.

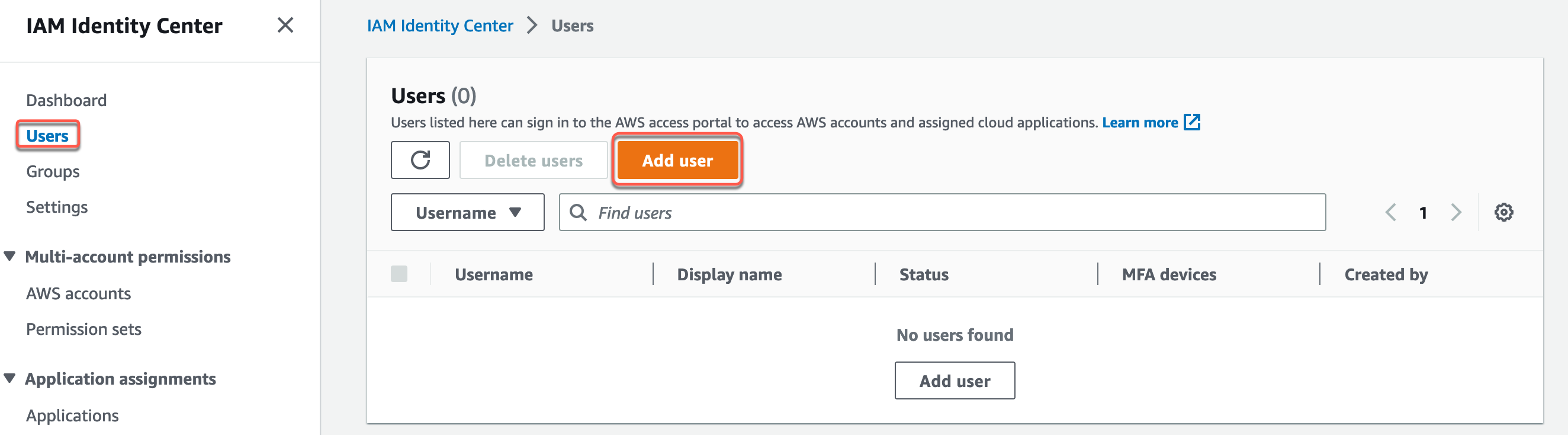

1. Vaya a la consola del IAM Identity Center y seleccione Usuarios. Luego, seleccione Agregar usuarios.

- Nombre de usuario: el nombre de usuario se usa para iniciar sesión en el portal de acceso de AWS y no se puede cambiar más adelante. Elige un nombre que sea fácil de recordar. Para este tutorial, agregaremos al usuario John.

- Contraseña - elija Enviar un correo electrónico a este usuario con instrucciones para configurar la contraseña (recomendado). Esta opción envía al usuario un correo electrónico con la dirección de Amazon Web Services, con la invitación en la línea de asunto para unirse al IAM Identity Center (sucesor de AWS Single Sign-On). El correo electrónico vendrá de no-reply@signin.aws o no-reply@login.awsapps.com. Agregue estas direcciones de correo electrónico a su lista de remitentes aprobados para que no se traten como correo basura o spam.

3. En la sección Información principal, complete los detalles de usuario obligatorios:

- Email address - introduzca una dirección de correo electrónico para el usuario en la que pueda recibir el correo electrónico. A continuación, ingrésela de nuevo para confirmarla. Cada usuario debe tener una dirección de correo electrónico única.

Sugerencia: Durante las pruebas, es posible que pueda usar subdirecciones de correo electrónico para crear direcciones de correo electrónico válidas para diversos usuarios ficticios. Si su proveedor de correo electrónico lo admite, puede crear una nueva dirección de correo electrónico añadiendo el signo más (+) y, a continuación, números o caracteres a su dirección de correo electrónico actual, como someone@example.com, someone+1@example.com y someone+test@example.com. Todas esas direcciones de correo electrónico darían como resultado la recepción de un correo electrónico en la misma dirección de correo electrónico.

- Nombre - Ingrese el nombre del usuario.

- Apellido - Ingrese el apellido del usuario.

- Nombre para mostrar - Se rellena automáticamente con el nombre y apellidos del usuario. Si desea cambiar el nombre para mostrar, puede ingresar algo diferente. El nombre para mostrar está visible en el portal de inicio de sesión y en la lista de usuarios.

- Complete la información opcional si lo desea. No se usa durante este tutorial y se puede agregar más adelante.

4. Seleccione Siguiente-

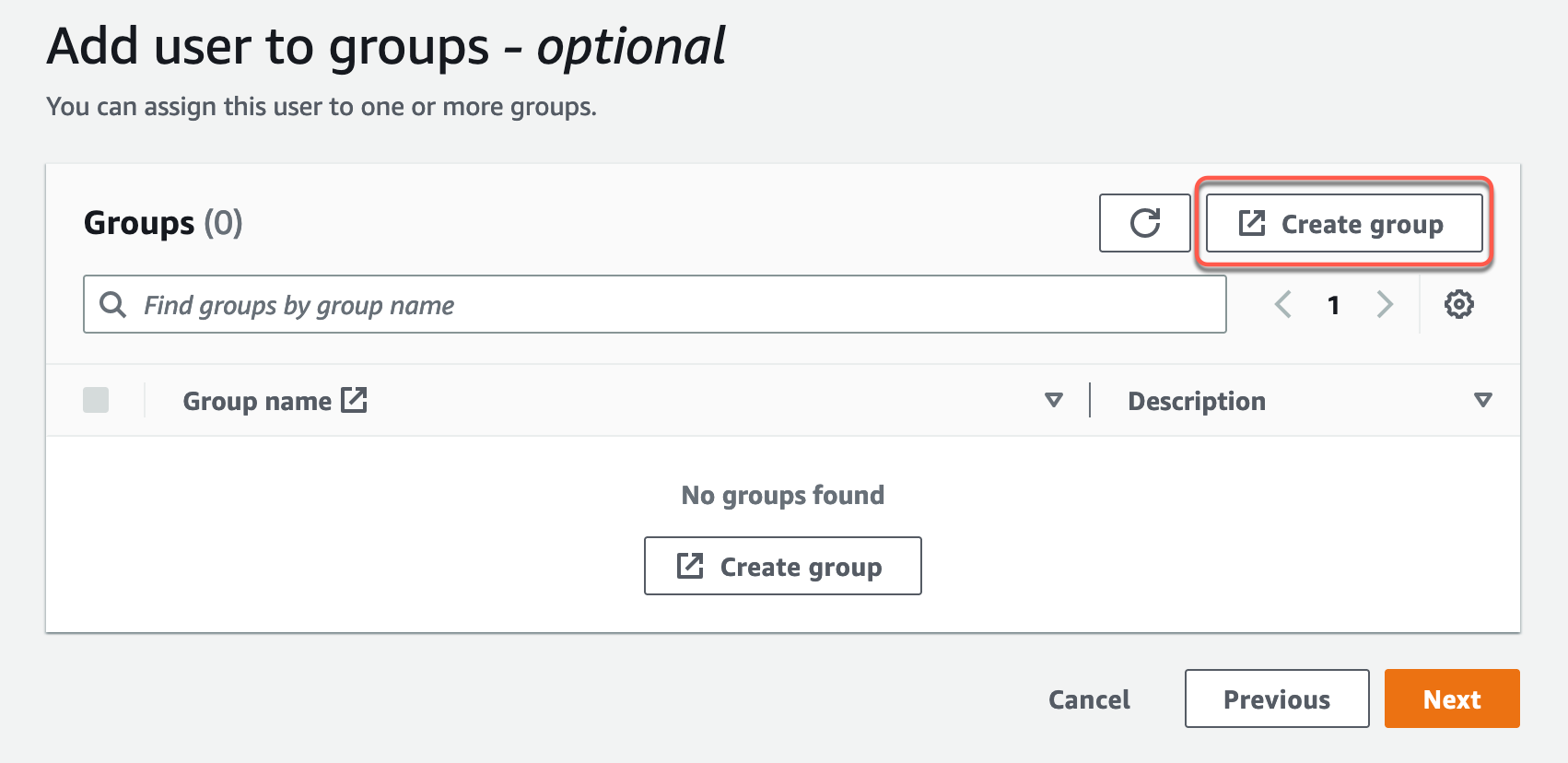

Agregue el usuario a los grupos - opcional

Los grupos de usuarios le permiten asignar permisos a múltiples de usuarios, lo que puede facilitar la administración de permisos de dichos usuarios.

1. Seleccione Crear grupo.

2. Se abre una nueva pestaña del navegador para mostrar la página Crear grupo.

3. En Detalles del grupo, en Nombre del grupo, ingrese Admins.

4. Seleccione Crear grupo.

Aparece la página Grupos, que muestra tu nuevo grupo de administradores.

5. Salga o abandone la pestaña del navegador de Groups y regrese a la pestaña Add user del navegador.

6. En el área Grupos, seleccione el botón Actualizar.

El nuevo grupo Administradores aparece en la lista.

7. Seleccione la casilla situada junto al grupo Administradores y, a continuación, elija Siguiente.

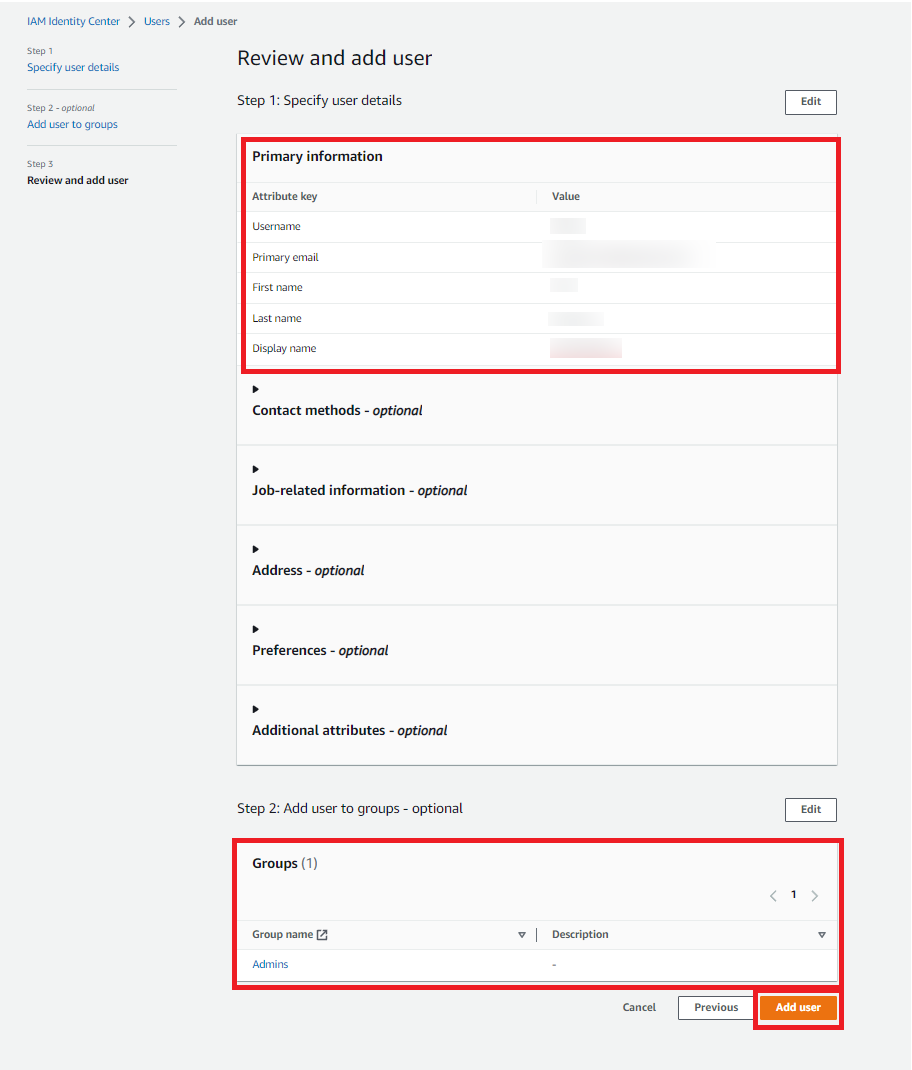

8. En la página Review and add user, confirme lo siguiente:

- La información principal aparece tal y como pretendía

- Grupos muestra el usuario agregado al grupo que creó.

Si necesita hacer cambios, elija Editar para hacer las actualizaciones.

9. Cuando todo esté correcto, seleccione Add user.

Volverá a la página principal del IAM Identity Center > Users.

Un mensaje de notificación le informa que el usuario se ha agregado correctamente.

Enhorabuena, ahora tiene un usuario en su organización de AWS. Puede repetir estos pasos para añadir usuarios y grupos adicionales.

Administre el acceso a su cuenta de AWS

El nuevo usuario existe, pero no tiene acceso a ningún recurso, servicio o aplicación, por lo que el usuario no puede reemplazar a su usuario raíz para las tareas administrativas diarias todavía. Demos a su nuevo usuario acceso a su cuenta de AWS. Como colocamos al usuario en un grupo, asignaremos el grupo a una cuenta y, a continuación, añadiremos un conjunto de permisos que defina a qué pueden acceder los miembros del grupo.

Seguiremos utilizando las credenciales del usuario raíz para este procedimiento.

Inicie sesión en su cuenta de AWS usando las credenciales de usuario raíz.

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

Diríjase a la consola del IAM Identity Center y, en Recommended setup steps, seleccioneManage access to multiple AWS accounts.

En la página de cuentas de AWS, en Estructura organizativa, se muestra su raíz con la cuenta de prueba debajo de ella en la jerarquía. Seleccione la casilla de verificación de su cuenta de prueba y, a continuación, seleccione Asignar usuarios o grupos.

Aparece el flujo de trabajo para asignar usuarios y grupos. Consta de los siguientes pasos:

Para el Paso 1: Select users and groups (seleccione usuarios y grupos), seleccione el grupo de Admins que creó anteriormente en este tutorial. Luego, seleccione Siguiente.

Para el Paso 2: Select permission sets (seleccione conjuntos de permisos), seleccione Create permission set (crear conjunto de permisos) para abrir una nueva pestaña que le guiará por los tres subpasos necesarios para crear el conjunto de permisos.

Se abre una nueva pestaña del navegador que muestra el Paso 1: seleccionar el tipo de conjunto de permisos. Realice las siguientes selecciones.

- Para el tipo de conjunto de permisos, seleccione Conjunto de permisos predefinido

- En Política para un conjunto de permisos predefinidos, seleccione AdministratorAccess

- A continuación, elija Siguiente para continuar.

Para el Paso 2: especifique los detalles del conjunto de permisos, mantenga la configuración predeterminada y elija Siguiente. La configuración predeterminada crea un conjunto de permisos denominado AdministratorAccess con una duración de sesión establecida en una hora.

Para el Paso 3: Review and create, verifique que el Permission set type utilice la política administrada de AWS AdministratorAccess. Elija Crear.

Volverá a la página Conjuntos de permisos. Aparece una notificación en la parte superior de la página que le informa que el conjunto de permisos se ha creado correctamente. Seleccione X para cerrar la pestaña.

En la pestaña Asignar usuarios y grupos del navegador, en el Paso 2: Seleccionar conjuntos de permisos, en la sección Conjuntos de permisos, seleccione Actualizar. El conjunto de permisos AdministratorAccess que creó aparece en la lista. Seleccione la casilla de verificación de ese conjunto de permisos y, a continuación, elija Siguiente.

Para el Paso 3: Review and submit, revise los usuarios y grupos seleccionados y el conjunto de permisos y, a continuación, seleccione Submit.

La página se actualiza con un mensaje que indica que se está configurando su cuenta de AWS. Espere hasta que se complete el proceso.

Volverá a la página de cuentas de AWS en el Centro de Identidad de IAM. Un mensaje de notificación le informa que su cuenta de AWS se ha reaprovisionado y se ha aplicado el conjunto de permisos actualizado.

Puede ver en la sección Estructura de la organización que su cuenta de AWS ahora es la cuenta de administración que se encuentra debajo de la raíz de la organización de AWS. En este tutorial, utilizaremos un nombre de cuenta de AWS de marcador de posición Test-acct. En su lugar, verá el nombre de su cuenta de AWS.

Enhorabuena, su usuario ahora puede iniciar sesión en su portal de acceso de AWS y acceder a los recursos de su cuenta de AWS.

Inicie sesión en el portal de acceso de AWS con sus credenciales administrativas

Ahora está listo para iniciar sesión con su nuevo usuario administrativo. Si ha intentado iniciar sesión anteriormente, solo habrá podido establecer su contraseña y habilitar la autenticación multifactor (MFA) para su usuario, ya que no se le ha otorgado ningún otro permiso. Ahora, el usuario tendrá todos los permisos para ingresar a sus recursos de AWS, pero aún tendrá que configurar una contraseña y configurar MFA, así que repasemos esos procedimientos.

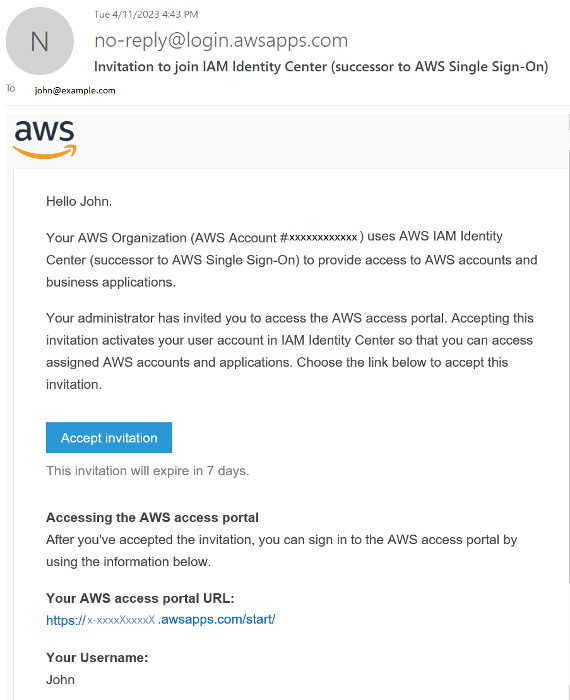

Se envió un correo electrónico de usuario nuevo a la dirección de correo electrónico que especificó al crear el usuario. El correo electrónico contiene tres elementos importantes:

- Un enlace para aceptar la invitación a unirse

- La URL de su portal de acceso a AWS

- Su nombre de usuario que utilizará para iniciar sesión

Abra el correo electrónico y registre la URL del portal de acceso de AWS y el nombre de usuario para utilizarlos en el futuro. A continuación, seleccione el enlace Accept invitation.

Sugerencia: Si no visualiza la invitación a unirse al correo electrónico del Centro de Identidad de IAM en su bandeja de entrada, revise las carpetas de correo no deseado, correo spam y elementos eliminados (o papelera). Todos los correos electrónicos enviados por el servicio del Centro de IAM Identity Center provendrán de la dirección no-reply@signin.aws o no-reply@login.awsapps.com. Si no encuentra el correo electrónico, inicie sesión como usuario root y restablezca la contraseña del usuario de Identity Center. Para obtener instrucciones, consulte Restablecer una contraseña de usuario del IAM Identity Center. Si sigues sin recibir el correo electrónico, restablece la contraseña de nuevo y, en su lugar, elige la opción Generate a one-time password de un solo uso que puedas compartir con el usuario.

El enlace abre una ventana del navegador y muestra la página de registro de nuevos usuarios.

En la página de registro de un nuevo usuario, especifique una contraseña nueva.

Las contraseñas deben ser:

- 8 — 64 caracteres

- Compuesta por letras mayúsculas y minúsculas, números y caracteres no alfanuméricos.

Después de confirmar la contraseña, selecciona Establecer nueva contraseña.

Se produce un breve retraso mientras se aprovisiona al usuario.

Se abre la consola de AWS.

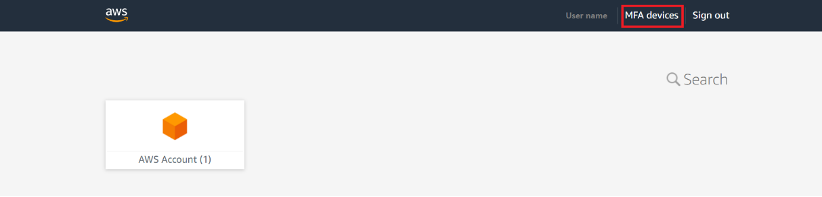

En la barra superior, junto al nombre de usuario, seleccione los MFA devices para configurar la MFA.

Se abre la página de Multi-factor authentication (MFA) devices. Selecciona Register device.

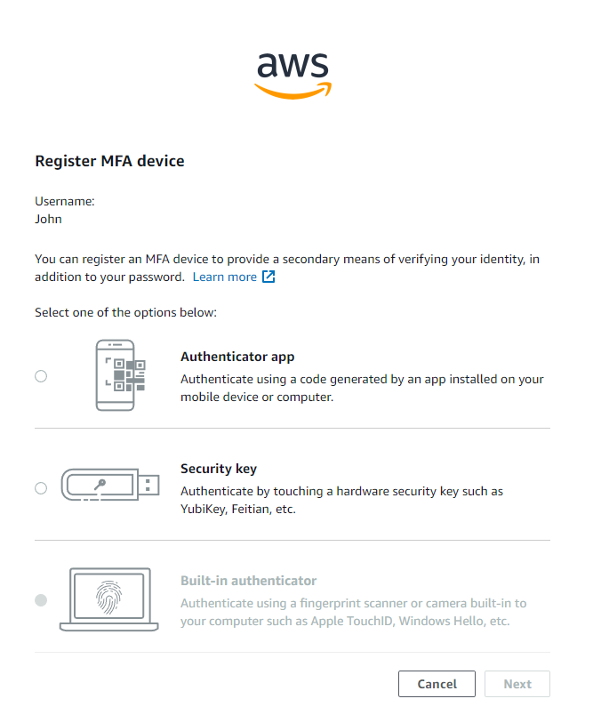

En la página Register MFA device, seleccione el dispositivo MFA que desee usar con la cuenta. Las opciones no compatibles con su navegador o plataforma aparecen atenuadas y no se pueden seleccionar.

Repasaremos las pantallas para ver la opción de la aplicación Authenticator. Es similar al proceso que siguió al configurar el dispositivo MFA para el usuario raíz en la primera parte del tutorial. La diferencia es que este dispositivo de MFA se registra en IAM Identity Center en lugar de en IAM. Si selecciona un dispositivo MFA diferente, siga las instrucciones del dispositivo que haya seleccionado.

Seleccione el enlace Show QR code para mostrar un código QR único para su organización de AWS. Si no puedes escanear el código QR, selecciona el enlace Show secret key para mostrar una clave de texto que puedes introducir en la aplicación Authenticator para identificar tu organización. Escanee el código QR con su aplicación de autenticación o introduzca el código en la aplicación de autenticación para vincular tu dispositivo de autenticación a su organización.

Una vez que su autenticador haya establecido el enlace con su organización, empezará a generar códigos secretos que serán válidos durante un número limitado de segundos. En Authenticator code, escriba el código que ve en la aplicación y, a continuación, elija Asignar MFA.

Nota: Al registrar un dispositivo de MFA en IAM Identity Center, solo se requiere un código de autenticación para registrarse.

El dispositivo se ha registrado correctamente, seleccione Done.

Puede registrar otro dispositivo, cambiar el nombre o eliminar su dispositivo MFA existente o desde la página de dispositivos MFA.

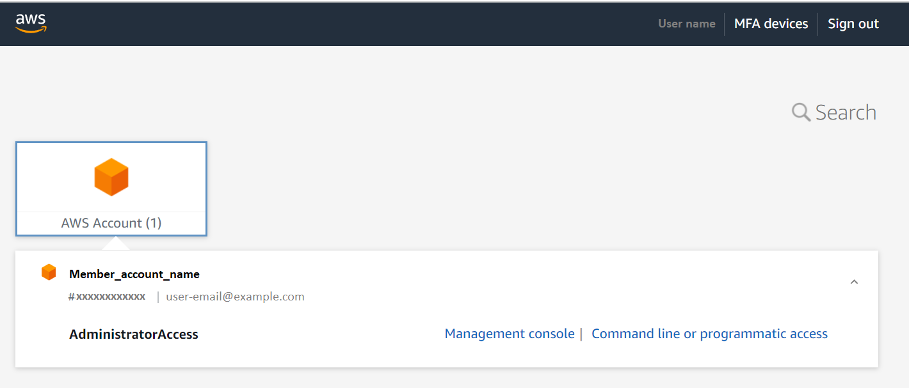

Seleccione el portal AWS access en la barra de navegación para volver al portal principal y acceder a una cuenta de AWS.

En el portal de acceso, seleccione la cuenta de AWS que desea administrar. Se le muestran los permisos configurados para su cuenta con dos opciones de conexión.

- Seleccione Management console para abrir la consola de administración de AWS y administrar sus recursos de AWS mediante los paneles de la consola de servicio.

- Seleccione Command line or programmatic access para obtener las credenciales para ingresar a los recursos de AWS mediante programación o desde la CLI de AWS. Para obtener más información sobre cómo obtener estas credenciales, consulte Getting IAM Identity Center user credentials for the AWS CLI o AWS SDKs..

Para este tutorial, seleccione Management console.

Se abre la Consola de administración de AWS. Como usuario con acceso administrativo, puede agregar servicios, agregar usuarios adicionales y configurar políticas y permisos. Ya no necesita usar su usuario raíz para realizar estas tareas.

Conclusión

¡Felicidades! Ya ha completado el proceso de inicio de sesión, ha creado un usuario administrativo en el Centro de identidades de IAM, ha añadido una seguridad mejorada tanto para el usuario raíz como para el usuario administrativo y está listo para empezar a trabajar con los servicios y las aplicaciones de AWS. Recuerde que cuando inicie sesión con su usuario administrativo de Identity Center, utilizará la URL del portal de acceso que recibió en el correo electrónico de invitación.

Importante: Cada organización de AWS tiene una URL de portal de acceso única. Asegúrese de llevar un registro con su información de inicio de sesión de usuario.