Amazon Web Services 한국 블로그

AWS Single Sign-On (SSO) 서비스, 서울 리전 출시

2017년 12월 다중 AWS 계정 및 비즈니스 애플리케이션에 대한 접속을 중앙에서 쉽게 관리 할 수있는 서비스인 AWS Single Sign-On (SSO)을 출시했습니다. AWS SSO는 기존 회사 자격 증명 및 AWS Organizations 사용하여, 한 곳에서 할당 된 모든 계정과 애플리케이션을 찾고 접근할 수 있도록 사용자 포털을 제공합니다. 특히, Security Assertion Markup Language(SAML) 2.0 표준을 지원하므로 Salesforce, Box 및 Office 365와 같은 SAML 지원 애플리케이션 통합도 가능합니다.

오늘 AWS SSO 서비스가 서울 리전에서도 사용할 수 있게 되었습니다. 참고로 각 AWS Organizations는 한 번에 하나의 AWS SSO 리전만 지원할 수 있습니다. 따라서, 다른 리전에서 AWS SSO를 사용하고 있는 경우, 서울 리전에서 활성화하려면 먼저 해당 리전의 현재 구성을 삭제해야 합니다.

이 글에서는 AWS SSO의 주요 기능 및 시작하는 방법에 대해 간단하게 알아보겠습니다.

AWS SSO의 주요 기능

AWS SSO 사용자 포털: AWS SSO를 사용하여 여러 AWS 계정 및 SAML 지원 비즈니스 애플리케이션에 대한 사용자 액세스를 중앙에서 할당, 관리 및 감사 할 수 있습니다. 적절한 Active Directory 그룹에 새 사용자를 추가하면 해당 그룹의 구성원에게 할당 된 AWS 계정 및 애플리케이션에 대한 액세스 권한이 자동으로 부여됩니다.

AWS Organizations와 통합: AWS SSO는 Organizations 서비스와 통합되어 조직의 모든 AWS 계정에 대한 액세스를 관리 할 수 있습니다. 조직의 마스터 계정에서 AWS SSO를 활성화하면 AWS SSO는 AWS 콘솔에 대한 SSO 액세스를 활성화 할 수있는 조직에서 관리되는 모든 계정을 볼 수 있습니다.

기존 Active Directory와 통합: AWS SSO는 사내에 운영되는 Active Directory와 AWS Directory Service를 통합합니다. 사용자는 Active Directory 자격 증명을 사용하여 AWS 계정 및 비즈니스 애플리케이션에 액세스 할 수 있습니다. 회사 디렉터리에서 떤 사용자 또는 그룹이 어떤 AWS 계정에 액세스 할 수 있는지 관리 할 수 있습니다. 특히, Microsoft Azure AD, G-Suites 같은 제 3자 인증 서비스와도 연결이 가능합니다.

보안 감사 및 가시성: AWS SSO는 모든 사용자 포털 로그인 활동 및 로그인 요청 기록(IP 주소, 사용자 이름, 날짜 및 시간), 관리자가 변경 한 사항 등을 AWS CloudTrail에 기록하여 더 나은 보안 가시성을 제공합니다 .이는 향후 Splunk 및 Sumo Logic과 같은 SIEM (보안 정보 및 이벤트 관리) 솔루션을 사용하여 관련 CloudTrail 로그를 분석 할 수 있습니다.

AWS SSO 시작하기

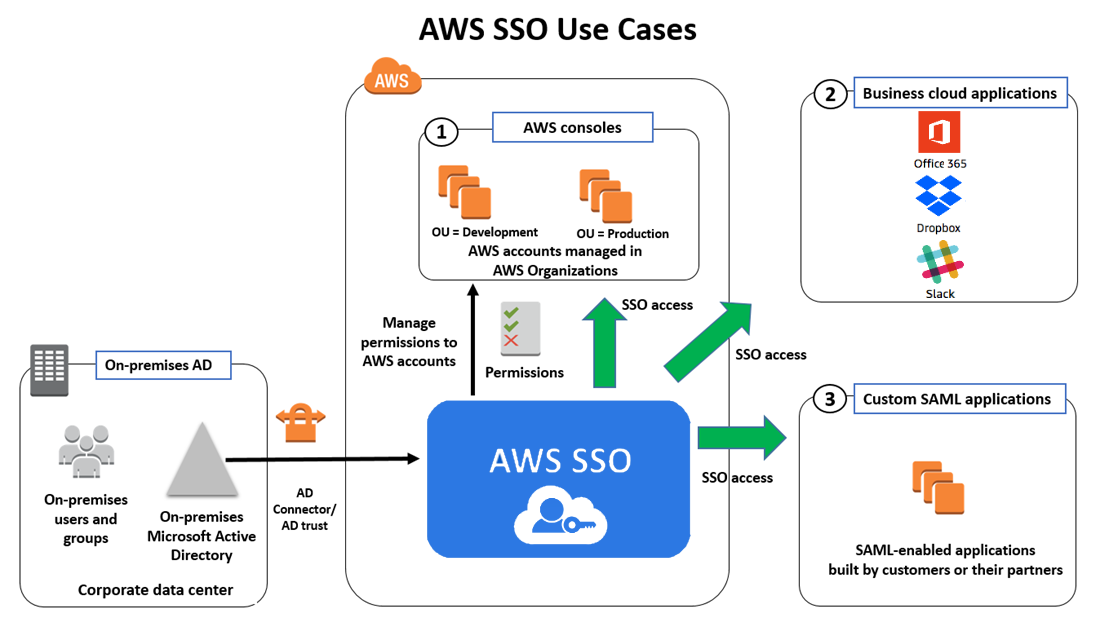

AWS SSO는 (1) AWS 계정, (2) 비즈니스 애플리케이션 및 (3) 사용자 지정 SAML 지원 애플리케이션에 대한 SSO 접근 관리 기능으로 크게 나눠 볼 수 있습니다.

먼저 기존에 사용하던 사내 회사 Active Directory를 AWS SSO에 연결합니다. 이를 위해서는 AWS Directory Service를 이용하면 됩니다. 현재 한국어 콘솔이 제공되고 있으나, 본 예시에서는 영문 콘솔을 기본으로 보여드립니다.

사용 사례 1 : AWS 계정에 대한 접근 관리

AWS SSO를 사용하면 사용자에게 조직의 AWS 계정에 대한 액세스 권한을 부여 할 수 있습니다. 사용자에 대한 AWS 계정 액세스를 구성하려면 :

- AWS 계정을 선택하고 탐색 창에서 을 . 계정 목록에서 사용자가 액세스 할 계정을 선택합니다. 이 예에서는 에서 세 개의 계정을 선택하여, 사용자 할당을 합니다.

- 사용자 및 그룹을 검색 하면 연결된 디렉토리의 사용자 목록을 반환합니다. 그런 다음 권한 세트를 설정합니다.

- 권한 세트를 선택하려면 먼저 하나를 만들어야합니다.

- 기존 정책을 사용하여 권한 세트를 만들 수 있습니다. 이를 통해 사전 정의된 AWS 관리 형 정책을 사내 직무 기능을 기반으로 하는 권한 세트를 만들 수 있습니다.

- 아래 사례에서는 SecurityAudit 작업 기능 정책을 만듭니다. 권한 세트는 다음 화면에서 선택할 수 있습니다.

- 사용자에게 부여 할 액세스 수준을 나타내는 권한 세트를 선택합니다.

- 각 사용자는 사용자 포털에 로그인하고 접근 권한을 부여한 계정에 접속할 수 있습니다. AWS SSO는 계정간에 필요한 신뢰 및 권한을 자동으로 설정합니다.

- 이제 각 사용자는 비밀번호를 다시 제공 할 필요 없이 해당 계정에 로그인 할 수 있는 계정과 권한 세트를 선택할 수 있습니다. 예를 들어, 사용자 John이 AWS SSO 사용자 포털에 로그인했을 때, 액세스 권한이있는 모든 계정을 볼 수 있습니다.

사용 사례 2 : 비즈니스 애플리케이션에 관리

AWS SSO는 Salesforce, Office 365 및 Box와 같이 일반적으로 사용되는 비즈니스 애플리케이션에 대한 SSO 접속을 기본적으로 지원합니다. AWS SSO 콘솔에서 이러한 애플리케이션을 찾고 애플리케이션 구성 마법사를 사용하여 SSO 액세스를 쉽게 구성 할 수 있습니다.

비즈니스 애플리케이션에 대한 SSO 액세스를 구성하려면 다음을 수행하십시오.

- 콘솔에서 애플리케이션을 선택하고, 추가를 누릅니다.

- 목록에서 원하는 애플리케이션을 선택합니다.

- 선택한 응용 프로그램에 따라 SSO 접속를 위한 애플리케이션을 구성하기 위한 단계별 지침을 완료하라는 메시지가 표시됩니다.

- 지침에 따른 메타 데이터를 받아서 추가 SAML 속성 매핑을 제공 할 수 있습니다. 회사 디렉토리에서 각 애플리케이션으로 사용자 속성을 전달하려는 경우에 필요합니다.

- 사용자에게 현재 애플리케이션에 대한 접속 권한을 부여하려면 사용자 할당을 선택합니다.

사용 사례 3 : 사용자 지정 SAML 지원 애플리케이션에 대한 SSO 액세스 관리

AWS SSO 애플리케이션 구성 마법사를 사용하여 사용자 지정 또는 파트너 구축 SAML 애플리케이션에 대한 SSO 접근를 활성화 할 수 있습니다. SAML 지원 애플리케이션에 대한 SSO 액세스를 구성하려면 :

- 콘솔에서 애플리케이션 을 선택합니다.

- 사용자 지정 SAML 2.0 응용 프로그램을 선택합니다.

- 사용자 지정 SAML 2.0 응용 프로그램 페이지에서 AWS SSO 메타 데이터 ID 공급자 URL 정보 등을 복사합니다.

- 같은 페이지에서 애플리케이션 구성 세부 정보를 완료하고 애플리케이션 메타 데이터 섹션 선택합니다.

- 속성 매핑 탭에서 애플리케이션에 전달할 추가 SAML 속성 매핑을 제공 할 수 있습니다 오사용 가능한 속성에 대한 자세한 사항은 설명서를 참고하세요.

- 사용자에게 현재 애플리케이션에 대한 접근 권한을 부여하려면 선택합니다. 사용자 할당 탭을 눌러 연결된 디렉터리를 검색하고, 애플리케이션에 접근할 수 있는 사용자 또는 그룹을 선택합니다.

이 글에서는 서울 리전에 출시한 AWS Single Sing-On (SSO)를 소개하고 주요 기능, 이점 및 사용 사례를 설명했습니다. AWS SSO를 사용하면 모든 AWS 계정, 클라우드 애플리케이션 및 사용자 지정 애플리케이션에 대한 SSO 액세스를 중앙에서 관리하고 감사 할 수 있습니다.

AWS SSO의 최근 출시 기능에 대해서는 아래 블로그를 참고하세요.

- G Suite를 AWS SSO의 외부 자격 증명 공급자로 사용하는 방법 (영문)

- AWS Single Sign-On을 사용하여 Kibana에 대한 보안 액세스를 활성화하는 방법 (영문)

- AWS Single Sign-On(SSO)와 Okta Universal Directory 통합하기

- AWS Single Sign-On, Azure AD 지원 시작

- AWS Single Sign-on에서 CLI 사용 하기 (영문)

더 자세한 것은 제품 페이지 및 사용자 설명서를 참고하시기 바랍니다.

– Channy(윤석찬);