第 2 單元:保護您的 AWS 帳戶

教學課程

設定使用者

在本單元中,您將學習保護 AWS 帳戶的最佳實務

您會完成的目標

- 以根使用者身分登入

- 為根使用者啟用額外安全性

- 設定其他 AWS IAM Identity Center (AWS SSO 的後繼者) 使用者

- 登入 AWS 存取入口網站

- 為 Identity Center 使用者設定 MFA

實作

在您建立 AWS 帳戶時,會自動為您的帳戶建立根使用者。根使用者是一個特殊的實體,擁有帳戶的完全存取權,可執行所有操作,包括變更付款方式或關閉帳戶。在您使用根使用者登入時,您可以完全存取帳戶中的所有 AWS 服務和資源。由於此層級的許可,建議您:

- 透過多重要素驗證,來為根使用者啟用額外的安全性

- 設定其他使用者,以執行與您的帳戶相關的日常任務

AWS 提供兩項身分服務:

- AWS Identity and Access Management (IAM)。此服務提供存取控制政策,並管理根使用者等長期使用者。如果您在 IAM 中建立使用者,則那些使用者具有長期存取憑證。做為安全最佳實務,建議您在 AWS 中儘量減少長期憑證的使用。在本教學課程中,您不會建立 IAM 使用者。

- AWS IAM Identity Center (AWS Single Sign-On 的後繼者)。每次使用者登入執行工作階段時,此服務會授予臨時憑證。它可以與您可能已擁有的任何現有身分提供者整合,例如 Microsoft Active Directory 或 Okta,以便您的使用者以在組織的其他服務中使用的相同方式登入 AWS。如果您沒有其他身分提供者,則可在 IAM Identity Center 建立使用者。這是為您的 AWS 帳戶建立其他使用者的建議方法,也是我們將在本教學課程中介紹的方法。

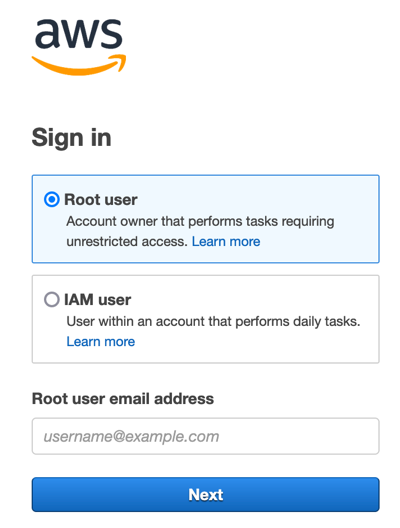

以根使用者身分登入

使用您用於建立帳戶的電子郵件地址和密碼登入,即可存取 AWS 帳戶根使用者。

1.登入 AWS 管理主控台。

2.選取根使用者,並輸入您在建立帳戶時指定的電子郵件地址,然後選擇下一步。

3.系統可能會提示您完成安全檢查。在提供的空白處鍵入影像中的字元,然後選擇提交。您必須完成此檢查,才能移至下一步。

提示:選取聲音按鈕,可在輸入一組數字和字母時聽到聲音。如果無法辨識原始影像中的字元,請選取重新整理按鈕來變更影像。

4.在登入頁面,輸入您的密碼,然後選擇登入。

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

祝賀您,您剛才以根使用者身分登入了 AWS 管理主控台。但是您不想將根使用者用於日常任務。根使用者只應用於特定的帳戶管理任務,其中兩項我們將在本教學課程的下一部分介紹。

- 為根使用者啟用 MFA

- 在 IAM Identity Center 中建立管理使用者

有關您需要以根使用者身分登入的任務完整清單,請參閱需要根使用者憑證的任務。

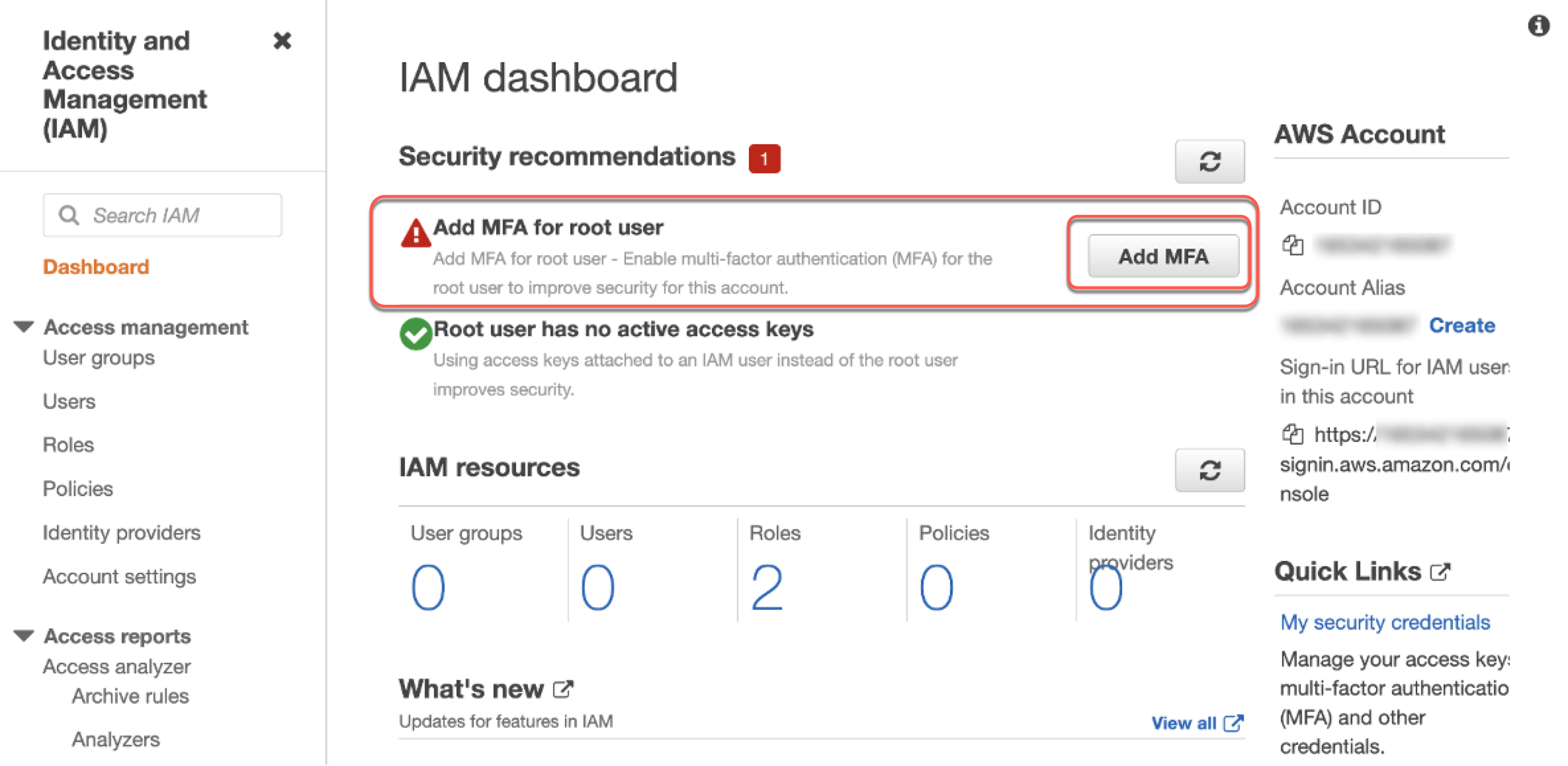

為根使用者登入增加額外安全性

為了確保根使用者憑證的安全,強烈建議您針對根使用者登入啟用多重要素驗證 (MFA)。在您啟用 MFA 時,除了為根使用者提供電子郵件地址和密碼之外,您還會另一個驗證器提供憑證,這會讓他人更難以在未經您許可的情況下,使用您的根使用者憑證。

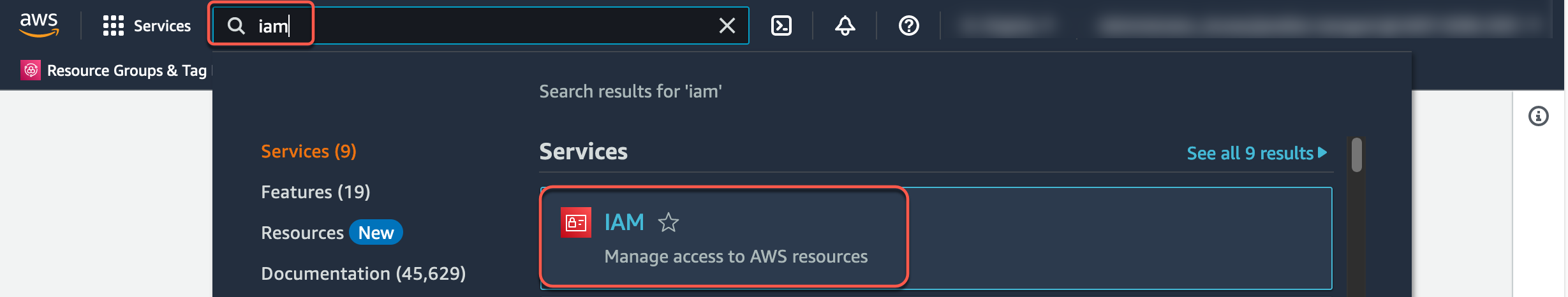

我們來為根使用者登入增加額外的安全性。若要這樣做,我們將使用 AWS Identity and Access Management (IAM) 服務。如需詳細資訊,請參閱什麼是 IAM?。

1.使用根使用者憑證登入您新建立的 AWS 帳戶。

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2.在 AWS 管理主控台搜尋列中,輸入 IAM,然後選取 IAM。

3.在安全建議下,提供有關為根使用者新增 MFA 的聲明。

4.選擇新增規則。

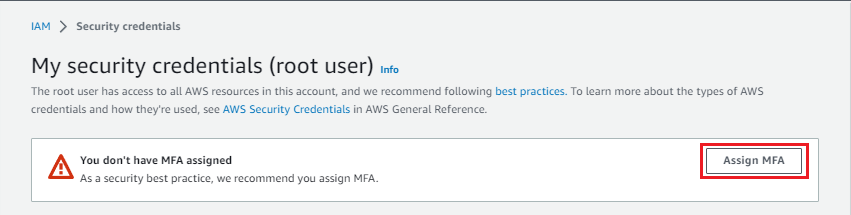

5.我的安全憑證 (根使用者) 頁面即會開啟。顯示提醒您沒有指派 MFA。 選擇指派 MFA。

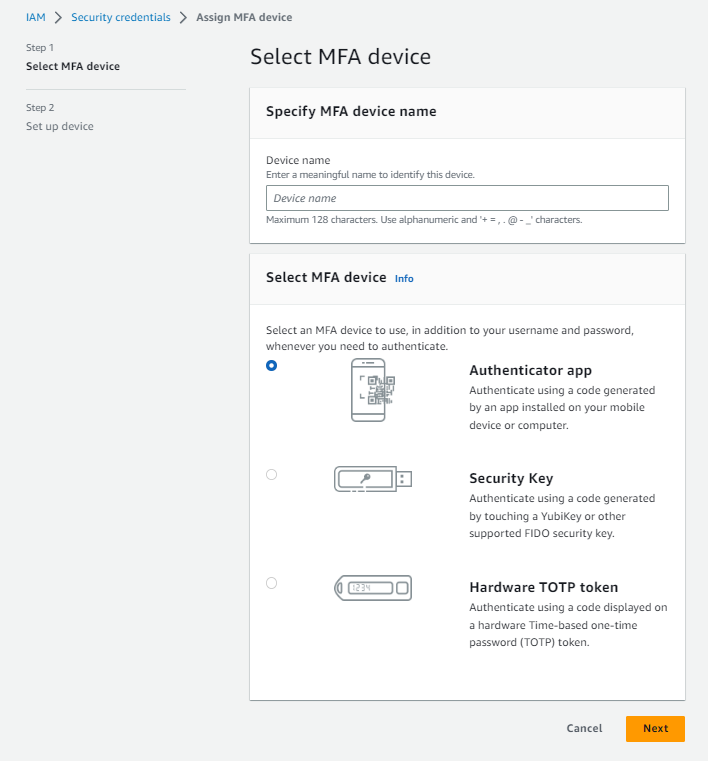

6.選取 MFA 裝置頁面即會開啟。在指定 MFA 裝置名稱中,輸入 MFA 裝置的名稱。建議您使用的名稱,能讓您記住此憑證指派給哪部裝置和使用者。

7.在本教學課程中,我們將在行動裝置上使用驗證器應用程式。輸入裝置名稱 phone-root。

8.在選取 MFA 裝置中,選取驗證器應用程式選項,然後選取下一步。

提示:如果您無法存取行動裝置或硬體裝置,則無法啟用 MFA。了解如何從 AWS 取得免費的 MFA 安全金鑰。

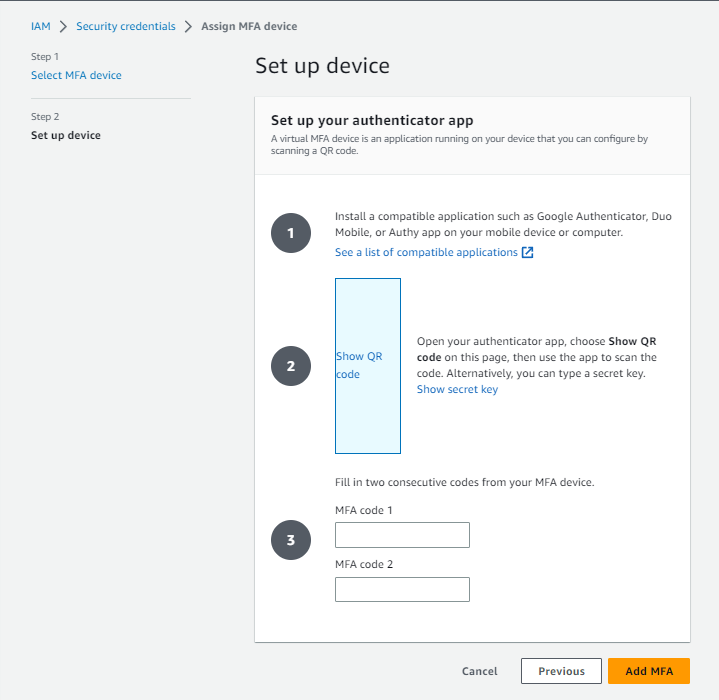

設定裝置頁面即會開啟。此頁面要完成三個步驟。

9.在您的行動裝置上,設定驗證器應用程式。Android 和 iOS 裝置都支援若干不同的驗證器應用程式。如需受支援應用程式的清單,及其下載位置的連結,請參閱適用於 IAM 的多重要素驗證 (MFA) 頁面上的虛擬驗證器應用程式區段。

10.在行動裝置上開啟驗證器應用程式。

11.選取顯示 QR 碼連結,以顯示您的帳戶不重複的 QR 碼。如果您無法掃描 QR 碼,選取顯示機密金鑰連結以顯示文字金鑰,您可以在驗證器應用程式中輸入該金鑰以識別您的帳戶。

12.使用驗證器應用程式掃描 QR 碼,或在驗證器應用程式中輸入代碼,以將驗證器裝置連結至您的帳戶。

13.在您的驗證器建立帳戶連結之後,即會開始產生機密代碼,這些代碼僅在幾秒鐘內有效。在 MFA 代碼 1 中,輸入您在應用程式中看到的代碼。等待該代碼變更為下一個代碼,然後建立 MFA 代碼 2 中的代碼,然後在第二個代碼到期之前新增 MFA。

您將返回到我的安全憑證 (根使用者) 頁面。頂部會顯示通知訊息,指示已指派 MFA 裝置。

您的根使用者憑證現在更安全。

14.登出主控台。下次您使用根使用者憑證登入時,您將提供來自 MFA 裝置的憑證,以及您的電子郵件地址和密碼。

在 IAM Identity Center 中設定使用者

不要將根帳戶用於日常任務被認為是安全最佳實務,但目前您只有根使用者。在本教學課程中,我們將使用 IAM Identity Center 來建立管理使用者。我們使用 IAM Identity Center,因為它為使用者提供每個工作階段不重複的憑證,也稱為臨時憑證。為使用者提供這些憑證可增強 AWS 帳戶的安全性,因為每次使用者登入時都會產生這些憑證。擁有管理使用者後,您可以使用該使用者登入,以建立其他 Identity Center 使用者,並將其指派給具有執行特定任務功能許可的群組。在 IAM Identity Center 建立使用者的另一項優勢是,使用者會自動授予 AWS 帳單與成本管理主控台的存取權。

如需有關帳單的詳細資訊,請參閱 AWS 帳單使用者指南。

教學課程的本節內容包含下列步驟:

- 啟用 IAM Identity Center

- 新增使用者

- 將使用者新增至群組

- 設定您的身分來源

- 建立管理許可集

- 使用您的管理憑證登入 AWS 存取入口網站

啟用 IAM Identity Center

1.使用根使用者憑證登入 AWS 帳戶。

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

2.在 AWS 管理主控台搜尋列中,輸入 IAM Identity Center,然後選取 IAM Identity Center。

3.IAM Identity Center 服務概觀頁面即會開啟。檢閱資訊以了解 IAM Identity Center 服務的功能,然後在啟用 IAM Identity Center 下,選擇啟用。

設定您的身分來源

您的身分來源是管理使用者和群組之處。設定身分來源之後,您可以查找使用者或群組,授予其對 AWS 帳戶、雲端應用程式或兩者的單一登入存取權。

每個組織只能有一個身分來源。您可以使用以下任一項:

- Identity Center 目錄 – 若您首次啟用 IAM Identity Center,系統會自動將 Identity Center 目錄設定為預設身分來源,您可以在其中管理使用者和群組。

- Active Directory – 可以在您使用 AWS Directory Service 的 AWS 受管 Microsoft AD 目錄,或是您在 Active Directory (AD) 中的自我管理目錄中管理使用者和群組。

- 外部身分提供者 – 在外部身分提供者 (IdP) 中管理使用者和群組,例如 Okta 或 Azure Active Directory。

在本教學課程中,我們將使用 Identity Center 目錄。

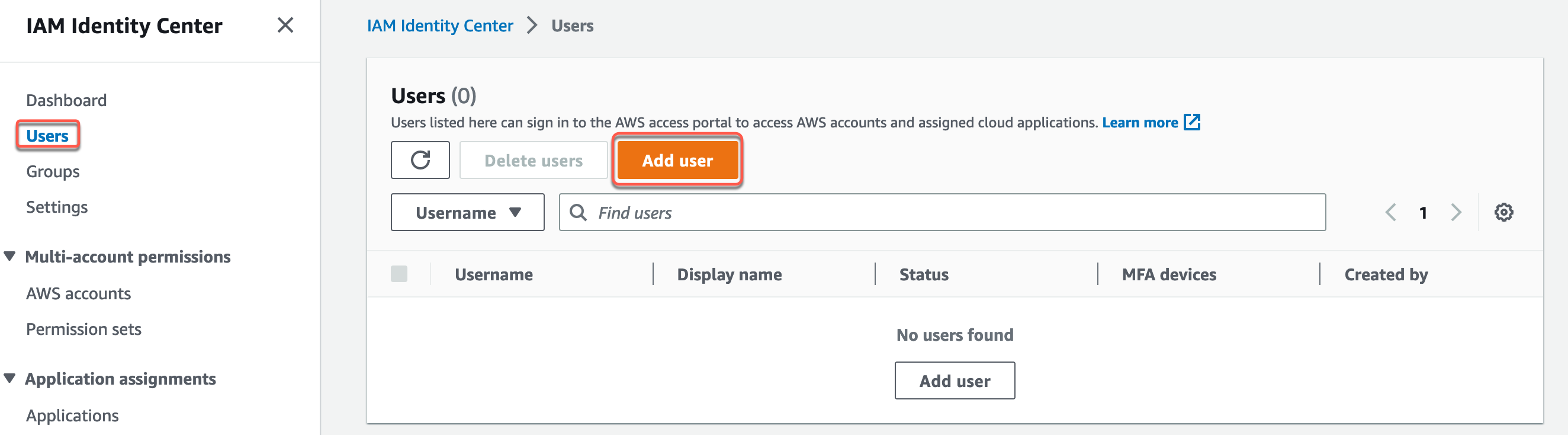

1.導覽至 IAM Identity Center 主控台並選擇使用者。然後選取新增使用者。

- 使用者名稱 – 使用者名稱用於登入 AWS 存取入口網站,且稍後無法變更。選擇一個容易記住的名稱。在本教學課程中,我們將新增使用者 John。

- 密碼 – 選擇傳送附有密碼設定指示的電子郵件給此使用者 (建議)。 此選項會向使用者傳送來自 Amazon Web Services 的電子郵件地址,其主旨行為「邀請加入 IAM Identity Center (AWS Single Sign-On) 的後繼者」。電子郵件將來自 no-reply@signin.aws 或 no-reply@login.awsapps.com。將這些電子郵件地址新增至核准的寄件者清單,以免視為垃圾郵件或垃圾資訊。

3.在主要資訊區段中,填寫必要的使用者詳細資訊:

- 電子郵件地址 – 輸入您可以接收電子郵件的使用者電子郵件地址。然後,再次輸入進行確認。每個使用者都必須有不重複的電子郵件地址。

提示:在測試期間,您可以使用電子郵件地址,為多個虛擬使用者建立有效的電子郵件地址。如果您的電子郵件提供者支援,您可以將加號 (+) 以及數字或字元附加至目前的電子郵件地址,例如 someone@example.com、someone+1@example.com 和 someone+test@example.com 來建立新的電子郵件地址。所有這些電子郵件地址都會導致在相同的電子郵件地址接收電子郵件。

- 名字 – 輸入使用者的名字。

- 姓氏 – 輸入使用者的姓氏。

- 顯示名稱 – 這會自動填入使用者的名字和姓氏。如果您想要變更顯示名稱,可以輸入不同的內容。顯示名稱可在登入入口網站和使用者清單中顯示。

- 如有需要,填寫選用資訊。在本教學課程不使用,可以稍後新增。

4.選取下一步。

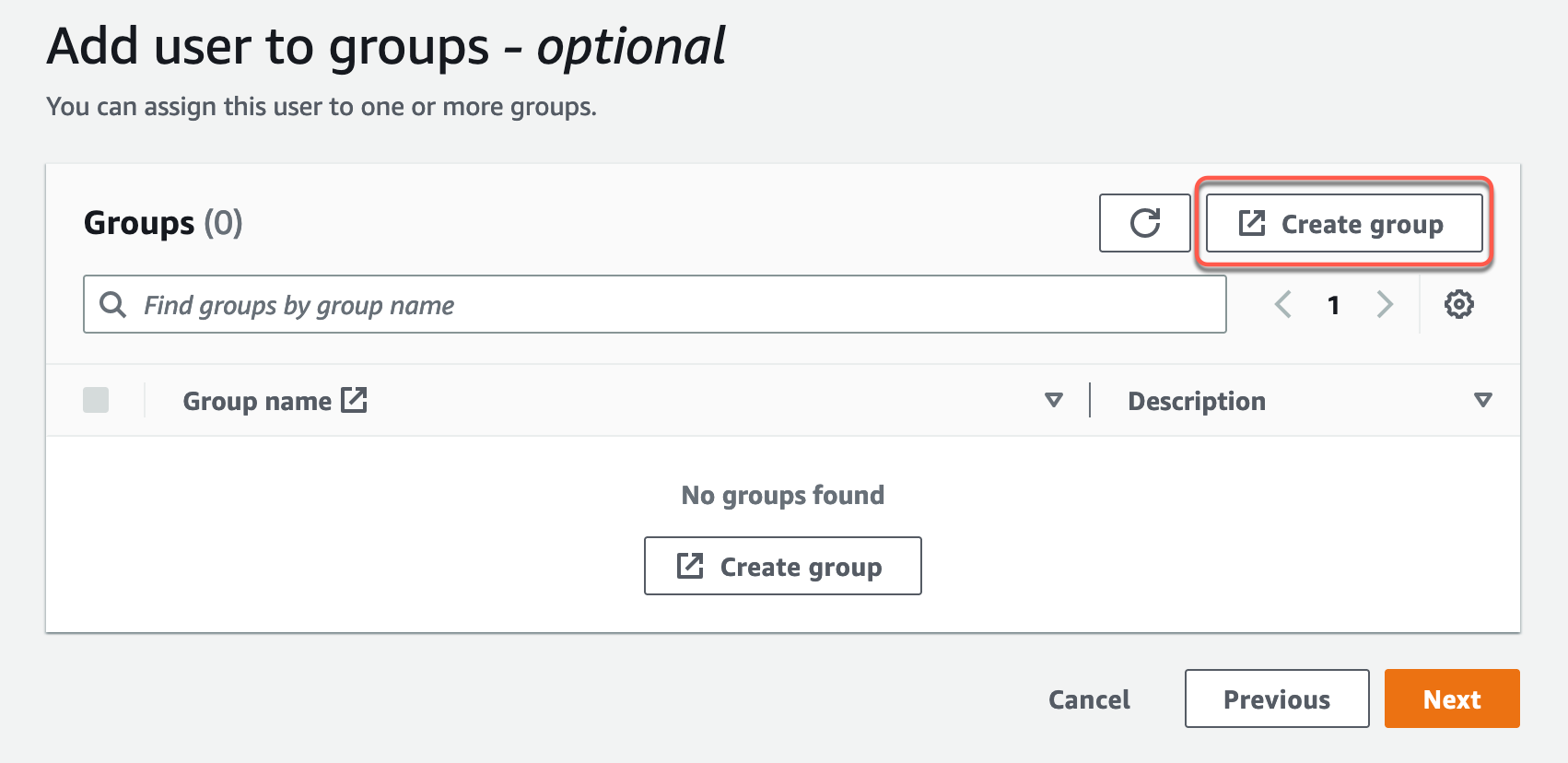

將使用者新增至群組 – 選用

使用者群組可讓您將許可指定給多位使用者,以便更輕鬆地管理這些使用者的許可。

1.選取建立群組。

2.新的瀏覽器標籤即會開啟,以顯示建立群組頁面。

3.在群組詳細資訊下的群組名稱中,輸入管理員。

4.選取建立群組。

群組頁面即會顯示,顯示您的新管理員群組。

5.退出或離開群組瀏覽器索引標籤,然後返回新增使用者瀏覽器索引標籤。

6.在群組區域中,選取重新整理按鈕。

新的管理員群組即會出現在清單中。

7.選取管理員群組旁邊的核取方塊,然後選擇下一步。

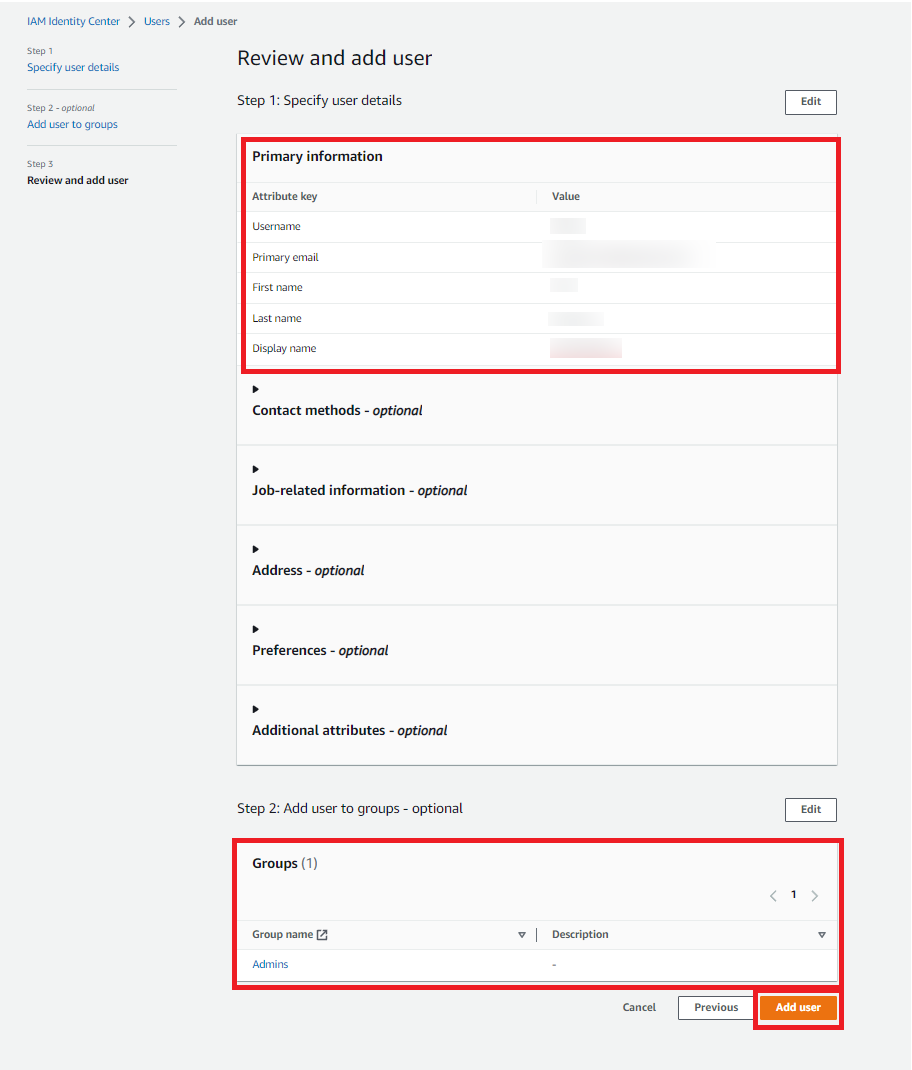

8.在檢閱並新增使用者頁面上,確認以下各項:

- 主要資訊會按您的預期顯示

- 群組顯示新增至您所建立群組的使用者

如果您需要做出變更,請選擇編輯以進行更新。

9.一切妥當後,選取新增使用者。

您將返回主要的 IAM Identity Center > 使用者頁面。

通知訊息會告知您已成功新增使用者。

祝賀您,您目前在 AWS Organization 中已有使用者。您可以重複這些步驟來新增其他使用者和群組。

管理 AWS 帳戶的存取權

您的新使用者已存在,但無法存取任何資源、服務或應用程式,因此使用者尚無法取代您的根使用者進行日常管理任務。讓新使用者存取 AWS 帳戶。由於我們將使用者放入一個群組,因此我們將該群組指派給一個帳戶,然後我們將新增一個許可集,可用於定義群組成員能夠存取的內容。

我們仍會在此程序中使用根使用者憑證。

使用根使用者憑證登入 AWS 帳戶。

.837018f8d02415fc134f577aeb6ba1e3a8a78231.png)

導覽至 IAM Identity Center 主控台,在建議的設定步驟下,選擇管理多個 AWS 帳戶的存取權。

在組織結構下的 AWS 帳戶頁面,會顯示您的根目錄,並在階層下方顯示測試帳戶。勾選測試帳戶的核取方塊,然後選取指派使用者或群組。

「指派使用者和群組」工作流程即會顯示。它包含下列步驟:

針對步驟 1:選取使用者和群組,選取您之前在本教學課程中建立的管理員群組。然後,選擇下一步。

針對步驟 2:選取許可集,選取建立許可集,以開啟新的索引標籤,這會引導您完成建立許可集所涉及的三個子步驟。

新的瀏覽器索引標籤即會開啟,顯示步驟 1:選取許可集類型。做出以下選擇︰

- 針對許可集類型,選取預先定義的許可集

- 針對預先定義許可集的政策,選取 AdministratorAccess

- 然後選擇下一步以繼續。

針對步驟 2:指定許可集詳細資訊,保留預設設定,然後選擇下一步。 預設設定會建立名稱為 AdministratorAccess 的許可集,且工作階段持續時間設定為一小時。

針對步驟 3:檢閱並建立,確認許可集類型是否使用 AWS 受管政策 AdministratorAccess。選擇建立。

您會返回許可集頁面。頁面頂端會出現通知,通知您已成功建立許可集。選取 X 以關閉索引標籤。

在指派使用者和群組瀏覽器索引標籤上,針對步驟 2:選取許可集,在許可集區段中,選取重新整理。您建立 AdministratorAccess 許可集即會出現在清單中。勾選該許可集的核取方塊,然後選擇下一步。

針對步驟 3:檢閱並提交,檢閱選取的使用者和群組及許可集,然後選擇提交。

此頁面會更新,並顯示「正在設定您的 AWS 帳戶」的訊息。等待程序完成。

您將返回到 IAM Identity Center 中的 AWS 帳戶頁面。通知訊息會通知您已重新佈建 AWS 帳戶,並已套用更新的許可集。

您可以在 Organization 結構區段中看到,您的 AWS 帳戶現在是 AWS 組織根目錄下的管理帳戶。在本教學課程中,我們使用預留位置 AWS 帳戶名稱 Test-acct。您會看到改為您的 AWS 帳戶的名稱。

祝賀您,您的使用者現在可登入 AWS 存取入口網站,並存取 AWS 帳戶中的資源。

使用您的管理憑證登入 AWS 存取入口網站

現在,您已準備好使用新的管理使用者登入。您之前嘗試登入時,只能建立密碼,並為您的使用者啟用多重要素驗證 (MFA),因為沒有授予使用者其他許可。現在,使用者將擁有 AWS 資源的完整許可,但他們仍需要設定密碼並設定 MFA,我們來看看這些程序。

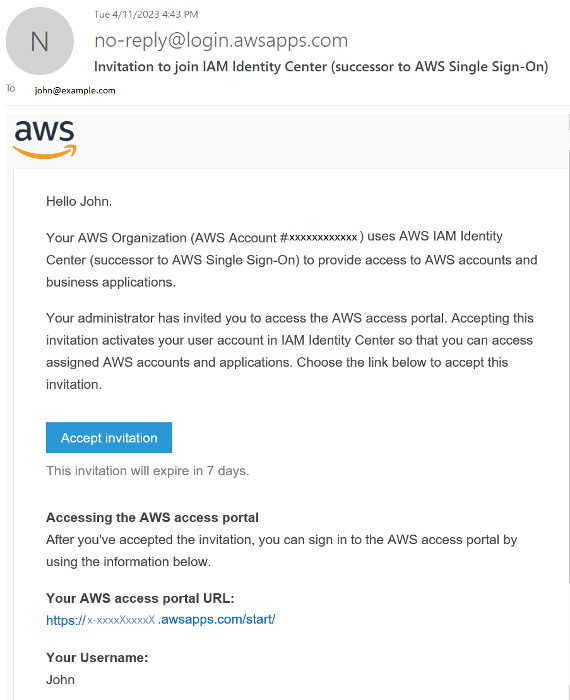

新的使用者電子郵件已傳送至您在建立使用者時指定的電子郵件地址。電子郵件包含三個重要項目:

- 接受加入邀請的連結

- AWS 存取入口網站的 URL

- 您將用於登入的使用者名稱

開啟電子郵件並記錄 AWS 存取入口網站的 URL 及使用者名稱,以供將來使用。然後選取接受邀請連結。

提示:如果您在收件匣資料夾中看不到加入 IAM Identity Center 電子郵件邀請,請檢查垃圾資訊、垃圾郵件和已刪除項目 (或垃圾桶) 資料夾。IAM Identity Center 服務傳送的所有電子郵件都會來自地址 no-reply@signin.aws 或 no-reply@login.awsapps.com。如果找不到電子郵件,請以根使用者身分登入,並重設 Identity Center 使用者的密碼。如需指示,請參閱重設 IAM Identity Center 使用者密碼。如果您仍然沒有收到電子郵件,請再次重設密碼,然後改為選擇產生一次性密碼選項,您可以與使用者分享該一次性密碼。

連結會開啟瀏覽器視窗,並顯示新使用者註冊頁面。

在新使用者註冊頁面中,指定新密碼。

密碼必須:

- 長度為 8 至 64 個字元

- 由大寫和小寫字母、數字和非英數字元組成。

確認密碼後,選取「設定新密碼」。

佈建使用者時會發生短暫的延遲。

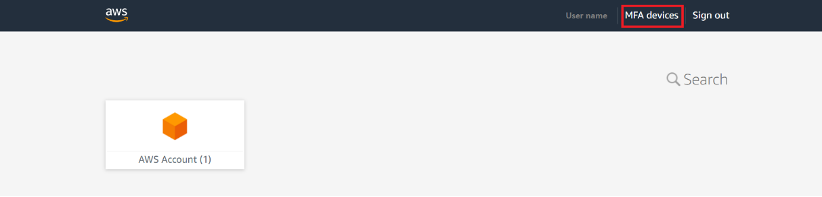

AWS Console 即會開啟。

在頂部列的使用者名稱旁邊,選取要設定 MFA 裝置,以設定 MFA 裝置。

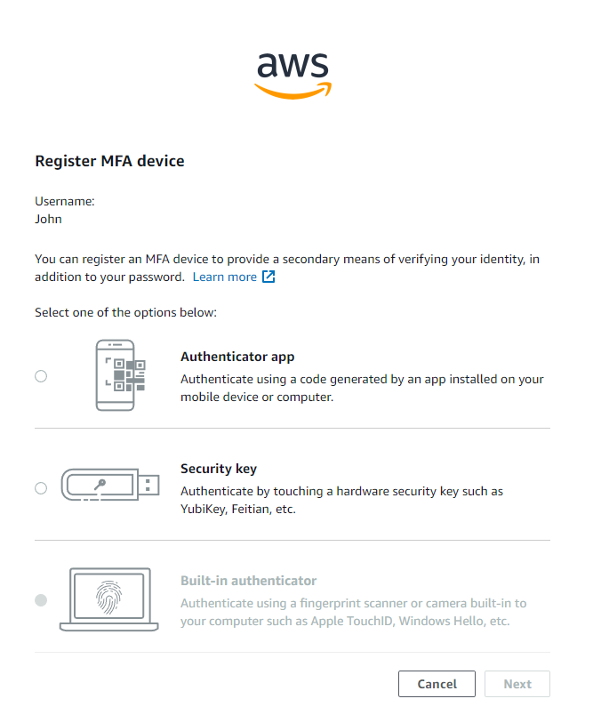

多重要素驗證 (MFA) 裝置頁面即會開啟。選擇註冊裝置。

在註冊 MFA 裝置頁面上,選取要與帳戶搭配使用的 MFA 裝置。瀏覽器或平台不支援的選項會變暗,且無法選取。

我們將瀏覽驗證器應用程式選項的螢幕。這與您在教學課程第一部分中「為根使用者設定 MFA 裝置」時所遵循的程序類似。不同的是,此 MFA 裝置在 IAM Identity Center 而不是 IAM 註冊。如果您選取不同的 MFA 裝置,請依照所選裝置的指示進行操作。

選取顯示 QR 碼連結,以顯示您的 AWS 組織不重複的 QR 碼。如果您無法掃描 QR 碼,選擇顯示機密金鑰連結以顯示文字金鑰,您可以在驗證器應用程式中輸入該金鑰以識別您的組織。使用驗證器應用程式掃描 QR 碼,或在驗證器應用程式中輸入代碼,以將驗證器裝置連結至您的組織。

在您的驗證器建立組織連結後,即會開始產生機密代碼,這些代碼僅在幾秒鐘內有效。在驗證器代碼中,輸入您在應用程式中看到的代碼,然後選擇指派 MFA。

注意:在 IAM identity Center 註冊 MFA 裝置時,只需一個驗證器代碼即可註冊。

您的裝置已成功註冊,選取完成。

您可以註冊另一部裝置、重新命名,或從「MFA 裝置」頁面刪除現有的 MFA 裝置。

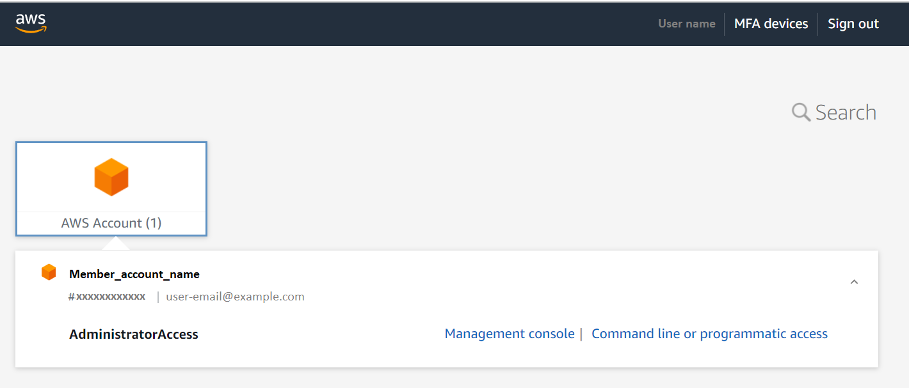

在導覽列中選取 AWS 存取入口網站,以返回主入口網站並存取 AWS 帳戶。

在存取入口網站,選取要管理的 AWS 帳戶。系統會顯示為您的帳戶設定的許可,並具有兩個連線選項。

- 選取管理主控台以開啟 AWS 管理主控台,並使用服務主控台儀表板來管理 AWS 資源。

- 選取命令列或程式化存取以取得憑證,進而以程式設計方式或透過 AWS CLI 存取 AWS 資源。若要進一步了解如何取得這些憑證,請參閱取得 AWS CLI 或 AWS SDK 的 IAM Identity Center 使用者憑證。

針對本教學課程,選取管理主控台。

AWS 管理主控台即會開啟。身為具有管理存取權的使用者,您可以新增服務、新增其他使用者,以及設定政策和許可。您不再需要使用根使用者來完成這些任務。

結語

恭喜您! 您現在已完成登入程序、在 IAM Identity Center 中建立管理使用者、為根使用者和管理使用者增強安全性,並準備好開始使用 AWS 服務和應用程式。 請記住,當您使用 Identity Center 管理使用者登入時,您將使用邀請電子郵件中收到的存取入口網站 URL。

重要事項:每個 AWS Organization 都具有不重複的存取入口網站 URL。請務必保留記錄以及您的使用者登入資訊。