Amazon Web Services ブログ

Tag: AWS Organizations

教育者を支援: Innovation Sandbox on AWS が学習目標の達成を加速する方法

生成 AI がテクノロジーの世界を変える中、教育機関は学生にサンドボックス環境を提供し、イノベーションを推進しています。本記事では、Innovation Sandbox on AWS を使用して、安全でコスト効率に優れた再利用可能なサンドボックス環境を大規模に管理し、数週間の管理時間を節約しながら、学生と教員が AWS でイノベーションを起こす自由を提供する方法を紹介します。

東京大学 松尾・岩澤研究室主催の AI エンジニアリング実践講座にて、1400 名を超える受講者に AWS 上でのクラウド開発を体験していただきました [ 後片づけ編 ]

本ブログシリーズでは、2025 年 4 月から 7 月にかけて実施した東京大学 松尾・岩澤研究室の AI エンジニアリング実践講座において、 AWS クラウドを活用した実践的な学習環境を用意し、1400 名を超える受講申し込み者に対して、個別のAWSアカウントを提供する大規模なオンライン講義を開講した取り組みを全 3 回に分けてまとめたものです。

3 回目は、環境の後片付けの実施方法とそこで得た知見について共有します。

東京大学 松尾・岩澤研究室主催の AI エンジニアリング実践講座にて、1400 名を超える受講者に AWS 上でのクラウド開発を体験していただきました [ 演習、運用編 ]

本ブログシリーズでは、2025 年 4 月から 7 月にかけて実施した東京大学 松尾・岩澤研究室の AI エンジニアリング実践講座において、 AWS クラウドを活用した実践的な学習環境を用意し、1400 名を超える受講申し込み者に対して、個別のAWSアカウントを提供する大規模なオンライン講義を開講した取り組みを全 3 回に分けてまとめたものです。

2 回目は、各受講生に割り当てる AWS アカウントに対する権限の適用と管理方法について詳しく説明します。

東京大学 松尾・岩澤研究室主催の AI エンジニアリング実践講座にて、1400 名を超える受講者に AWS 上でのクラウド開発を体験していただきました [ 準備、構築編 ]

本ブログシリーズでは、2025 年 4 月から 7 月にかけて実施した東京大学 松尾・岩澤研究室の AI エンジニアリング実践講座において、 AWS クラウドを活用した実践的な学習環境を用意し、1400 名を超える受講申し込み者に対して、個別のAWSアカウントを提供する大規模なオンライン講義を開講した取り組みを全 3 回に分けてまとめたものです。

1 回目は、講義に参加する受講生にAWSアカウントを準備し、受講者情報と紐づける方法について詳しく説明します。

AWS Backup マルチパーティ承認を使用して信頼性を高める方法

組織は、進化するサイバー脅威からバックアップを保護する必要があります。包括的なバックアップと復旧戦略には、分離を確保した上で改ざんを防ぐ不変性、バックアップの信頼性を確保するための整合性検証、そして必要な時に使用できる利用可能性、3 つの基本的な柱が大切です。これらの柱は、効率的なデータ保護の基盤を形成します。分離を伴う不変性により、バックアップは変更されず消去不可能で、本番インフラストラクチャから分離され元の状態を維持します。整合性検証は、バックアップが破損しておらず復元可能であることを確認します。利用可能性は、復元が必要になった時にバックアップを確実に利用できることが保障され、重要な状況でのビジネス継続性を確保します。これらの要素が組み合わさることで、組織の最重要資産であるデータを多様な脅威から守る堅牢なセキュリティフレームワークが完成します。

アンマネージド Amazon EC2 ノードへの AWS Systems Manager エージェント自動インストール

AWS Systems Manager は複数の AWS リソースの一元的なマネジメントを可能にする強力なツールです。しかし、Systems Manager を活用するには、EC2 インスタンスに SSM エージェントをインストールし、適切な権限設定を行う必要があります。このブログでは、CloudFormation と SystemsManagerの Automation を用いて、マルチアカウントの EC2 インスタンスに SSM エージェントを自動でインストールする方法が説明されています。

合併・買収 (M&A) 後のコストを最適化するための AWS Organizations でのベストプラクティス

合併と買収 (M&A) は、事業を拡大し、製品ラインを多様化し、新しい市場を開拓する機会を組織にもたら […]

寄稿:株式会社ドワンゴによる「AWS で実現するニコニコの大規模セキュリティ改革の概観」

株式会社ドワンゴ は(以下、ドワンゴ)、デジタルテクノロジーによって新たな価値を生み出し続けるエンターテインメント企業です。当社の事業の中でもニコニコ事業は国内有数の動画・生放送配信プラットフォームとして多くのユーザーおよびクリエイターの皆様に愛され、ご利用いただいています。本稿はそんなニコニコ事業における従来のセキュリティ対策に加え、2024年6月初旬に発生したサイバー攻撃を契機に取り組んだセキュリティ改革の概観を紹介するものです。

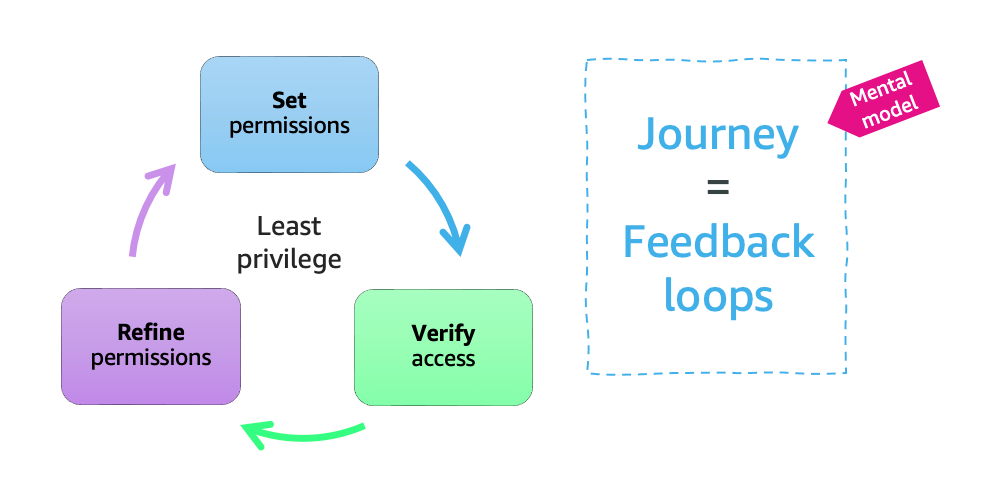

大規模に最小権限を実現するための戦略 – パート 2

このブログ記事では、AWS における最小権限を大規模に実現するための戦略を紹介します。Identity and Access Management (IAM) における最小権限の実現に焦点を当て、「計画」「ポリシー」「プロセス」の3つのカテゴリーに分けた実践的な 9 つの戦略をご紹介します。パート 1 では最初の 5 つの戦略を取り上げました。パート 2 である本記事では残りの 4 つの戦略について解説します。

大規模に最小権限を実現するための戦略 – パート 1

このブログ記事では、AWS における最小権限を大規模に実現するための戦略を紹介します。Identity and Access Management (IAM) における最小権限の実現に焦点を当て、「計画」「ポリシー」「プロセス」の3つのカテゴリーに分けた実践的な 9 つの戦略をご紹介します。本記事では最初の 5 つの戦略を取り上げ、パート 2 では残りの 4 つの戦略を取り上げます。