O blog da AWS

Provisionamento SCIM sob demanda do Azure AD para o AWS IAM Identity Center com PowerShell

Pré-requisitos

Você precisa do seguinte para concluir esta sessão:

- Provisionamento automático de SCIM do Azure AD para o AWS IAM Identity Center com PowerShell usando uma Azure Function

- AWS IAM Identity Center configurado usando as etapas descritas na postagem do blog The Next Evolution in AWS IAM Identity Center

- Uma conta do Azure

- Uma máquina local com Visual Studio Code, PowerShell 7 e módulo Azure Az instalados e configurados para se conectar à nuvem do Azure

- Script de sincronização do AWS-IAM-Identity-Center-Sync que pode ser baixado desse repositório do GitHub

Esta postagem se concentra nas etapas necessárias para configurar a solução de sincronização sob demanda. Você pode encontrar detalhes sobre como configurar e usar o PowerShell e os módulos PowerShell do Azure em Instalando Azure PowerShell.

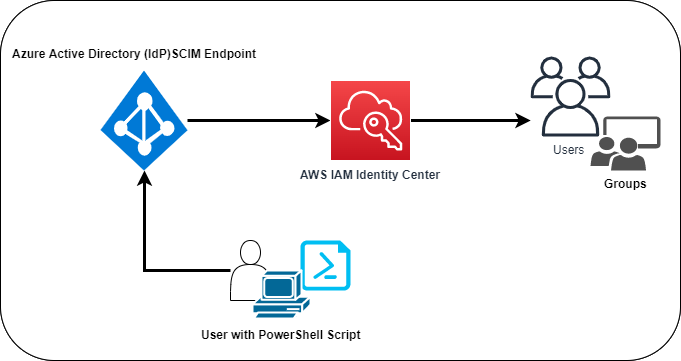

Figura 1: Acionando o SCIM Endpoint para sincronizar todos os usuários e grupos

Conceda permissão à API Graph para acessar o Default Directory no Azure AD

Para começar, conceda as permissões necessárias para que o aplicativo tenha acesso ao endpoint do diretório.

Para conceder permissões

- Entre no Portal do Azure e navegue até o painel do Azure AD.

- No painel de navegação esquerdo, selecione App registrations. Se você não encontrar seu aplicativo listado, selecione a guia All applications.

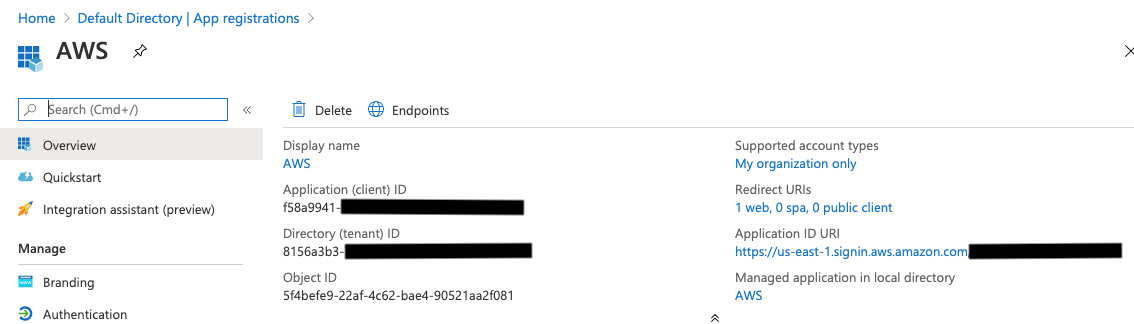

Neste exemplo, estou usando um aplicativo chamado AWS.

Figura 2: Selecione o registro do aplicativo da AWS

- Escolha API permissions no painel de navegação.

- Escolha a opção Add a permission.

Figura 3: Selecione a permissão Add API

- Na página de configurações que se abre, escolha a opção Microsoft Graph.

Figura 4: Solicitar permissões de API

Em What type of permissions does your application require, selecione Application permissions e digite

Application.ReadWrite.OwnedByno campo de pesquisa de permissões. Selecione Application.ReadWrite.OwnedBy e escolha Add permissions na parte inferior da página. Repita esta etapa para a permissãoSynchronization.ReadWrite.All. Figura 5: Solicitar permissões de API — Adicionar permissões

Figura 5: Solicitar permissões de API — Adicionar permissões - Na página de permissões da API, escolha Grant admin consent for Default Directory e selecione Yes.

Figura 6: Conceder permissão ao aplicativo

Crie um certificado e um segredo para acessar o aplicativo

Para começar, crie um certificado e um segredo que concedam acesso seguro ao aplicativo da AWS.

Para criar um certificado e um segredo

- Escolha Certificate & Secrets no menu de navegação à esquerda e escolha New client secret.

Figura 7: Criação de um client secret que expira em 1 ano

- Selecione o tamanho desejado do certificado.

- Forneça uma descrição e escolha Add.

- Copie o valor do certificado gerado e salve-o para uso posterior nesse processo.

- After you’ve saved the value to use later, select Home from the top left corner of the screen.

Figura 8: Certifique-se de clicar em Copy to clipboard para armazenar o valor do segredo

Pré-requisitos para acionar o endpoint SCIM

Você precisa dos seguintes itens para executar o código PowerShell que aciona o endpoint.

- No registro do aplicativo, recupere os itens mostrados abaixo. Observe que você deve usar o client secret salvo anteriormente quando o certificado foi criado.

- Tenant ID

- Display name

- Application ID

- Client secret

- Copie os itens para um bloco de notas na mesma ordem indicada anteriormente. Na execução do script você poderá colar um único bloco de texto com todos os parâmetros.

- No menu, selecione Azure Active Directory

- Escolha Apps registrations e selecione o AWS App que foi configurado.

- Copie o Application (client) ID e o Directory (tenant) ID.

Figura 9: O registro do aplicativo contém todos os itens necessários para o script PowerShell

Acione o endpoint SCIM com o PowerShell

Agora que você concluiu todas as etapas anteriores, você precisa copiar o código do repositório do GitHub para sua máquina local e executá-lo. Configuramos o código para ser executado manualmente, mas você também pode automatizá-lo para acionar um runbook de automação do Azure quando os usuários são adicionados ao Azure por meio de alertas. Você também pode configurar CloudWatch Events para executar uma função Lambda em intervalos periódicos.

Para acionar o endpoint SCIM

- Copie o código do repositório do GitHub.

- Salve o código usando o editor de código de sua escolha, ou você pode baixar o Visual Studio Code. Dê ao arquivo um nome fácil de usar, como

Sync.ps1. - Navegue até o local em que você salvou o arquivo e execute

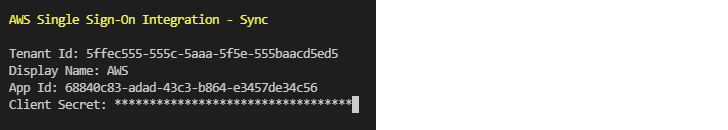

./sync.ps1. - Quando solicitado, insira os valores do bloco de notas. Você pode colar tudo de uma vez para não precisar copiar e colar cada item individual.

Nota: Ao copiar e colar no Windows, escolha o ícone do PowerShell e, em seguida, Edit > Paste.

Figura 10: Prompt de comando do Windows — Selecione Paste para copiar todos os itens necessários para acionar a sincronização

Depois de colar os valores na janela do PowerShell, você verá a entrada do script conforme mostrado na captura de tela a seguir. O client secret e a senha do cliente são valores seguros e são mascarados para fins de segurança.

Figura 11: Script do PowerShell com valores de entrada colados

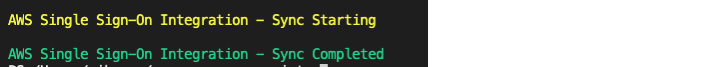

Depois que a tarefa for iniciada no PowerShell, duas mensagens serão exibidas. Uma indicando que a sincronização está sendo iniciada e outra quando a sincronização for concluída. Ambos são mostrados na figura a seguir.

Figura 12: Saída de uma execução bem-sucedida do script PowerShell

Exibir o status e os registros da sincronização

Para verificar se a tarefa foi executada com êxito, você pode verificar a hora de conclusão no portal do Azure. Você pode verificar a hora em que o script foi executado visualizando o tempo de conclusão junto com o status atual.

Para ver o status e os registros

- No menu, escolha Azure Active Directory.

- Escolha Enterprise Applications e selecione o AWS App.

- No menu de navegação à esquerda, escolha Provisioning e escolha View provisioning details. Isso exibe a última vez que a sincronização foi concluída.

Figura 13: Exibir os detalhes de provisionamento sobre a tarefa

Resumo

Neste post, demonstro como você pode usar um script PowerShell para acionar o endpoint SCIM para sincronizar sob demanda o Azure AD com o AWS IAM Identity Center. Você pode encontrar o código nesse repositório do GitHub e usá-lo para sincronizar alterações de usuários e grupos sob demanda.

Este artigo foi traduzido do Blog da AWS em Inglês.