Блог Amazon Web Services

Переезд с самостоятельно развёрнутого Kubernetes на Amazon EKS: что следует принять во внимание

Мы каждый день общаемся с заказчиками, которые либо планируют миграцию на Amazon Elastic Kubernetes Service (Amazon EKS), либо уже находятся в процессе такой миграции. В этой статье мы рассмотрим, на что обратить внимание во время миграции.

Как вы можете использовать Amazon GuardDuty для обнаружения подозрительной активности в вашем аккаунте AWS

Amazon GuardDuty – это автоматизированный сервис обнаружения потенциальных угроз, который постоянно отслеживает подозрительную деятельность и несанкционированное поведение для защиты ваших аккаунтов AWS, рабочих нагрузок и данных, хранящихся на Amazon S3. В этой статье я расскажу о том, как вы можете использовать GuardDuty с его новой высоконастраиваемой усовершенствованной моделью машинного обучения, чтобы лучше защитить ваше окружение AWS от потенциальных угроз. Модель масштабируется и работает с широким спектром клиентских приложений, рабочих нагрузок и операционных моделей. Новые типы потенциальных угроз, поддерживаемые GuardDuty, позволяют использовать обнаружение аномалий для получения более точных результатов, относящихся к безопасности, которые отличаются от необычных, но доброкачественных событий, без большого количества ложных срабатываний и шума.

Представляем CloudFront Functions: запускайте код в любых масштабах на периферии с низкой задержкой

Мы рады сообщить о выпуске CloudFront Functions: это новая платформа бессерверного выполнения скриптов, которая хорошо подходит для простых преобразований запросов или ответов HTTP(s). Она позволяет запускать легковесный JavaScript-код на более чем 218 периферийных местоположениях CloudFront по стоимости примерно равной 1/6 от цены Lambda@Edge.

Эксплуатация Lambda: проектирование приложений Часть 3

В серии из трёх постов «Эксплуатация Lambda» я раскрою важные темы для разработчиков, архитекторов и системных администраторов, которые управляют и обслуживают AWS Lambda-приложения. Часть 1 показывает, как работать с лимитами сервиса (Service Quotas), когда запрашивать их расширение, и как проектировать приложения с учётом этих лимитов. Часть 2 раскрывает аспекты масштабирования, а также двух видов параллелизма: «по-запросу» (on-demand) […]

Эксплуатация Lambda: дизайн приложений – масштабирование и параллелизм: часть 2

Оригинал статьи: ссылка (James Beswick, Senior Developer Advocate) В серии из трёх постов «Эксплуатация Lambda» я раскрою важные темы для разработчиков, архитекторов и системных администраторов, которые управляют и обслуживают AWS Lambda-приложения. Часть 1 Первая часть показывает, как работать с лимитами сервиса (Service Quotas), когда запрашивать их расширение, и как проектировать приложения с учётом этих лимитов. Этот […]

IAM Access Analyzer облегчает настройку прав доступа с наименьшими привилегиями, генерируя политики IAM, основанные на логах доступа

IAM Access Analyzer делает еще один шаг вперед, предоставляя вам возможность сгенерировать политики доступа. Теперь вы можете использовать IAM Access Analyzer для генерации тонко настроенных политик доступа, основанных на логах вашей активности в AWS CloudTrail. Когда вы запускаете генерацию политики доступа, IAM Access Analyzer приступает к работе и идентифицирует вашу активность по логам CloudTrail для создания политики доступа. Сгенерированная политика предоставляет только необходимые права доступа для ваших рабочих нагрузок и, таким образом, упрощает внедрение прав доступа с наименьшими привилегиями.

Новая функциональность IAM Access Analyzer: проверка политик доступа

Мы выпустили новую функциональность в IAM Access Analyzer, которая позволяет проверять создаваемые политики доступа. Благодаря ей вы можете использовать накопленные годами лучшие практики AWS при настройке политик IAM и SCP.

AWS Fault Injection Simulator – используйте контролируемые эксперименты для улучшения отказоустойчивости

Сегодня мы представляем AWS Fault Injection Simulator (FIS) – новый сервис, который позволяет проводить контролируемые эксперименты с вашими рабочими нагрузками AWS путём внедрения ошибок и возможности наблюдать за последствиями. Вы узнаете как система реагирует на различные типы ошибок и получите дополнительное понимание об отказах в вашей системе. Для начала можно запустить эксперименты в рамках тестового окружения, затем сделать их частью процессов CI/CD, а уже после – запускать в производственной среде.

Новые инстансы Amazon EC2 X2gd – сила Graviton2 для нагрузок с высокими требованиями к памяти

Мы рады объявить о доступности новых инстансов X2gd на процессоре Graviton2 с архитектурой ARM для рабочих нагрузок, требовательных к оперативной памяти.

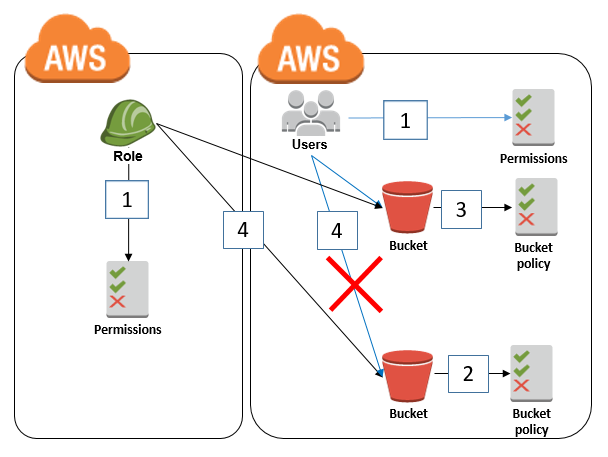

Настраиваем доступ к бакету Amazon S3 только для указанной роли

Клиенты часто спрашивают, каким образом можно настроить доступ к бакету Amazon S3 так, чтобы ограничить его только одной указанной ролью AWS IAM. Использование политики Deny и поля NotPrincipal для этой цели может быть затруднительно, так как роль задаётся двумя разными ARN-идентификаторами. В этой статье покажем, как можно использовать условия политики для настройки таких ограничений.