亚马逊AWS官方博客

AWS Nitro Enclaves – 隔离 EC2 环境以处理机密数据

我对 AWS Nitro 系统进行的第一次介绍如下:

Nitro 系统是一个能够以多种不同方式组合的丰富构建块集合,可以让我们灵活地设计并快速交付 EC2 实例类型,并提供不断增加的计算、存储、内存和网络选项。

到目前为止,我们已经使用这些构建块实现了这一承诺,并已推出(举几个例子来说)M5、C5、R5、T3、I3、A1、P3dn、z1d 和高内存实例。我们快速增长的实例集合旨在满足同样快速增长的客户需求和要求。

一项新的隔离挑战

金融服务、国防、媒体和娱乐以及生命科学各行各业的 AWS 客户都会在 AWS 云上定期处理高度敏感的数据。他们在执行此操作时,需要防止内部和外部威胁,而且需要处理涉及到多个互不信任的合作伙伴、供应商、客户和员工的复杂情况。如今,他们使用 VPC 创建连接受控、有限的高度隔离环境,仅限有限用户集访问该环境。

Nitro Enclaves

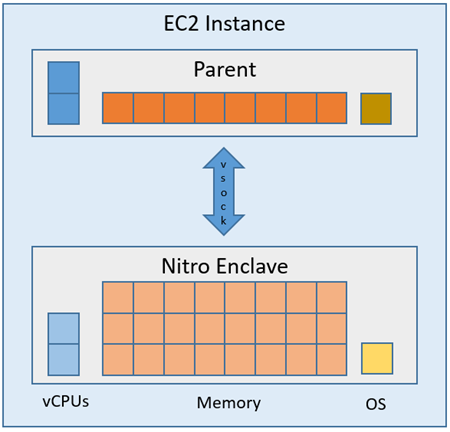

今天,我们推出 AWS Nitro Enclaves,以此来解决此重要需求。您可以使用此服务在任何由 Nitro 系统提供支持的 EC2 实例上创建隔离环境。Nitro 系统已隔离在同一硬件上运行的多个 EC2 实例。Nitro Enclaves 通过分隔单个“父级”EC2 实例的 CPU 和内存来提供额外的隔离,防止高度敏感的数据被在同一个实例上运行的其他用户或应用程序访问。该环境经证明非常安全,且不会被在父级 EC2 实例上运行的其他应用程序、用户或进程访问。它非常灵活,旨在满足要求最苛刻的生产工作负载的需求,并使您能够完全控制分配给隔离环境的内存量和处理能力。

我们在推出该服务时支持为每个 EC2 实例创建单个 Enclave,并将在未来增加对多个 Enclave 的支持。您可以将实例的所有核心(仅一个除外)(使用超线程处理器的实例上的 2 个 vCPU)以及几乎所有的内存用于您的 Enclave:

每个 Enclave 运行一个独立的内核,并且可以独占访问内存和 CPU 资源。Enclave 没有外部网络连接,没有持久存储,也没有用户访问权限(即使拥有完全 IAM 权限)。流入和流出 Enclave 的所有数据都会通过在 EC2 实例上终止的本地虚拟套接字 (vsock) 连接移动。

Nitro 管理程序在创建每个 Nitro Enclave 时会创建并签署证明文档。该文档包含(除其他外)一组平台配置注册表 (PCR),它们可提供引导过程的密码学可靠性测量值。这些值附加到 KMS 密钥策略时,用于验证是否使用了预期的映像、操作系统、应用程序、IAM 角色和实例 ID 来创建 Enclave。KMS 执行此验证步骤后,将执行在 Enclave 中运行的代码所请求的所需 API 操作(解密、生成数据密钥或生成随机值)。

创建和使用 Enclave

实例必须运行包含新 Nitro CLI 的 AMI。按设计,这些工具在托管 Enclave 的实例上运行。实例本身必须在启用 enclave-enabled 选项的情况下启动:

为方便起见,可以将 Docker 映像用作 Enclave 映像 (*.eif) 的依据。我使用 Nitro CLI 存储库中的 hello 示例来构建 docker 映像:

然后再构建 EIF:

正如我前面提到的,PCR 用于验证预期的映像,内核和应用程序是否在 Enclave 中运行。以下是我构建 EIF 时生成的三个 PCR:

- PCR0 – 映像的 SHA384 哈希值。

- PCR1 – 操作系统内核和引导过程的 SHA384 哈希值。

- PCR2 – 应用程序的 SHA384 哈希值。

接下来,我启动 Enclave(我使用调试模式进行测试):

我的 Enclave 如下所示:

接下来看看控制台输出(仅在调试模式下提供):

在真实的生产场景中,我的映像将被配置用来启动我的 Enclave 应用程序代码。我的代码将使用 Nitro Enclaves 开发工具包与 KMS 通信,以获取密钥并解密传入的数据。它还会使用 KMS 提供的数据密钥在任何数据被处理后对其进行加密。

当我完成了 Enclave 的所有操作后,我将终止它:

证明

至此,我已向您展示如何设置、运行及最后终止 Enclave。下面我们来谈谈极为重要的证明概念。简而言之,证明是一个过程,它可以让您确定在 Enclave 中运行的映像、操作系统和应用程序代码没有被无意中修改或以任何方式篡改。如前所述,PCR 值提供了每个元素的密码学可靠性表示。在真实环境中,我将创建一个 KMS 密钥策略,以将 PCR 值作为 Condition 语句的一部分进行检查:

适用于 Nitro Enclaves 的 AWS Certificate Manager 是一个示例应用程序,该应用程序允许您将免费的公有和私有 SSL/TLS 证书与在具有 AWS Nitro Enclaves 的 EC2 实例上运行的 Web 应用程序和 Web 服务器一起使用。要了解更多信息,请阅读 Nitro Enclaves 应用程序:适用于 Nitro Enclaves 的 AWS Certificate Manager。

现已推出

您可以立即开始在美国东部(弗吉尼亚北部)、美国东部(俄亥俄)、美国西部(俄勒冈)、欧洲(法兰克福)、欧洲(爱尔兰)、欧洲(伦敦)、欧洲(巴黎)、欧洲(斯德哥尔摩)、亚太地区(香港)、亚太地区(孟买)、亚太地区(新加坡)、亚太地区(悉尼)、亚太地区(东京)和南美洲(圣保罗)区域基于 Intel 和 AMD 处理器上立即创建和使用 Enclave,无需额外费用,更多区域及对基于 Graviton 的处理器的支持即将推出。您只需按通常费率为 EC2 实例以及对 KMS 的任何调用付费。

– Jeff;