Blog de Amazon Web Services (AWS)

Aprovisionamiento de SCIM bajo demanda de Azure AD a AWS IAM Identity Center con PowerShell

Prerrequisitos

Necesita lo siguiente para completar esta sesión:

- Aprovisionamiento automático de SCIM de Azure AD a AWS IAM Identity Center con PowerShell mediante una función de Azure

- AWS IAM Identity Center se configuró siguiendo los pasos descritos en la entrada del blog The Next Evolution in AWS IAM Identity Center

- Una cuenta de Azure

- Una máquina local con el módulo Visual Studio Code, PowerShell 7 y Azure Az instalados y configurados para conectarse a Azure Cloud

- El script AWS-IAM-Identity-Center-Sync-Sync que se puede descargar desde este repositorio de GitHub

Esta publicación se centra en los pasos necesarios para configurar la solución de sincronización bajo demanda. Encontrará información específica sobre cómo configurar y usar PowerShell y los módulos de Azure PowerShell en Instalación de Azure PowerShell.

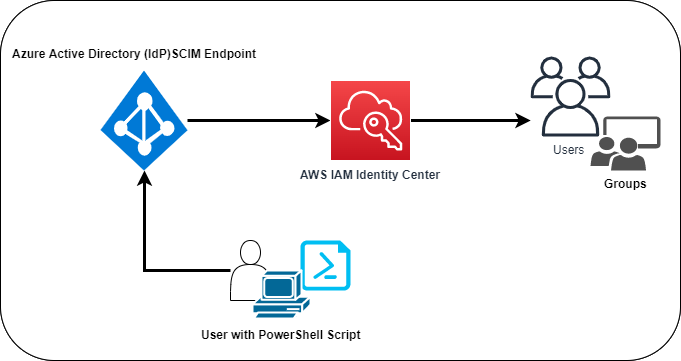

Figura 1: Activar el endpoint de SCIM para que sincronice todos los usuarios y grupos

Otorgue permiso a la API Graph para acceder al directorio predeterminado en Azure AD

Para empezar, otorgue los permisos necesarios para que la aplicación tenga acceso al extremo del directorio.

Para otorgar permisos

- Inicie sesión en el Portal de Azure y navegue hasta el panel de control de Azure AD.

- En el panel de navegación de la izquierda, selecciona App registrations. Si no ves tu solicitud en la lista, selecciona la pestaña All applications.

Para este ejemplo, utilizo una aplicación llamada AWS.

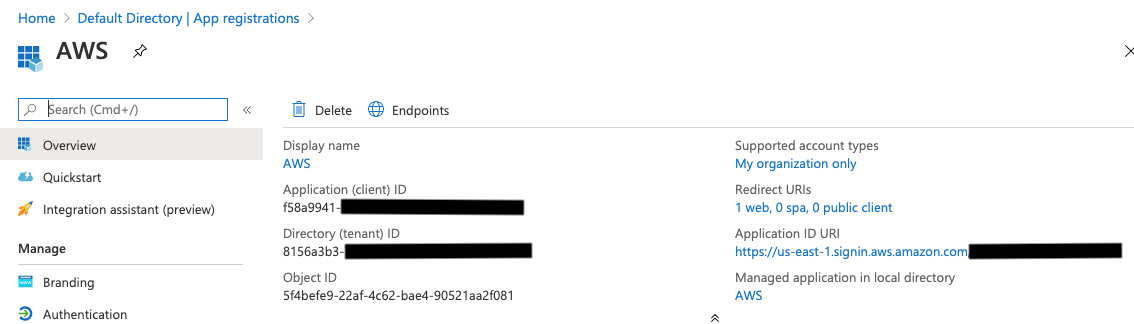

Figura 2: Seleccione el registro de la aplicación de AWS

- Elige API permissions en el panel de navegación.

- Elige la opción Add a permission.

Figura 3: Seleccione el permiso Agregar API

- En la página de configuración que se abre, elija la opción Microsoft Graph.

Figura 4: Solicitar permisos de API

En What type of permissions does your application require, selecciona Application permissions e introduce

Application.ReadWrite.OwnedByen el campo de búsqueda de permisos. Selecciona Application.ReadWrite.OwnedBy y elige Add permissions en la parte inferior de la página. Repita este paso para el permisoSynchronization.ReadWrite.All.

Figura 5: Solicitar permisos de API — Agregar permisos

- En la página de permisos de la API, selecciona Grant admin consent for Default Directory y selecciona Yes.

Figura 6: Otorgar permiso a la solicitud

Crea un certificado y un secreto para acceder a la aplicación

Para empezar, cree un certificado y un secreto que garanticen un acceso seguro a la aplicación de AWS.

Para crear un certificado y un secreto

- Elija Certificate & Secrets en el menú de navegación de la izquierda y, a continuación, elija New client secret.

Figura 7: Creación de un secreto de cliente para 1 año

- Seleccione la longitud deseada del certificado.

- Proporcione una descripción y seleccione Add.

- Copia el valor del certificado que se ha generado y guárdalo para usarlo más adelante en este proceso.

- Después de guardar el valor para usarlo más adelante, selecciona Home en la esquina superior izquierda de la pantalla.

Figura 8: Asegúrese de hacer clic en Copiar al portapapeles para almacenar el valor del secreto

Requisitos previos para activar el endpoint del SCIM

Necesita los siguientes elementos para ejecutar el código de PowerShell que activa el endpoint.

- Desde el registro de la solicitud, recupere los elementos que se muestran a continuación. Tenga en cuenta que debe utilizar el secret-client guardado anteriormente cuando se creó el certificado.

- ID de inquilino

- Mostrar nombre

- ID de aplicación

- Secret-Client

- Copie los elementos en un bloc de notas en el orden anterior para poder introducirlos todos mediante una sola acción de copiar y pegar mientras ejecuta el script.

- En el menú, seleccione Azure Active Directory

- Elija App registrations y seleccione la AWS App que se configuró.

- Copie el Application (client) ID y el Directory (tenant) ID.

Figura 9: El registro de la aplicación contiene todos los elementos necesarios para el script de PowerShell

Activa el endpoint de SCIM con PowerShell

Ahora que has completado todos los pasos anteriores, debes copiar el código del repositorio de GitHub a tu máquina local y ejecutarlo. Hemos configurado el código para que se ejecute manualmente, pero también puede automatizarlo para activar un libro de ejecución de Azure Automation cuando se agreguen usuarios a Azure mediante alertas. También puede configurar CloudWatch Events para que ejecute una función Lambda a intervalos periódicos.

Para activar el punto final del SCIM

- Copia el código del repositorio de GitHub.

- Guarde el código con el editor de código que prefiera o puede descargar Visual Studio Code. Asigne al archivo un nombre fácil de usar, como

Sync.ps1. - Navega hasta la ubicación en la que se puso el archivo y ejecútalo

./sync.ps1. - Cuando se le solicite, introduzca los valores del bloc de notas. Puedes pegarlos todos a la vez para no tener que copiar y pegar cada elemento individual.

Nota: Al copiar y pegar en Windows, seleccione el icono de PowerShell y, a continuación, Edit > Paste.

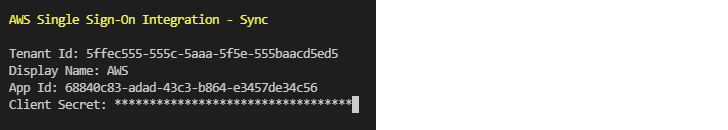

Figura 10: Línea de comandos de Windows: seleccione Paste para copiar todos los elementos necesarios para activar la sincronización

Después de pegar los valores en la ventana de PowerShell, verá la entrada del script tal como se muestra en la siguiente captura de pantalla. El secreto del cliente y la contraseña son valores seguros y están enmascarados por motivos de seguridad.

Figura 11: Secuencia de comandos de PowerShell con valores de entrada pegados

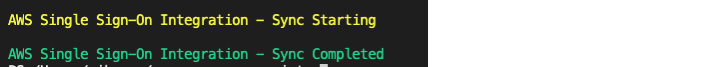

Una vez iniciado el trabajo en PowerShell, se muestran dos mensajes. Uno que indica que se está iniciando la sincronización y un mensaje siguiente cuando se ha completado la sincronización. Ambos se muestran en la siguiente figura.

Figura 12: Resultado de una ejecución correcta del script de PowerShell

Ver el estado y los registros de la sincronización

Para comprobar que el trabajo se ejecutó correctamente, puede comprobar el tiempo de finalización en el portal de Azure. Puede comprobar la hora en que se ejecutó el script consultando el tiempo de finalización junto con el estado actual.

Para ver el estado y los registros

- En el menú, seleccione Azure Active Directory.

- Elija Enterprise applications y seleccione la AWS App.

- En el menú de navegación de la izquierda, selecciona Provisioning y, a continuación, selecciona View provisioning details. Muestra la última vez que se completó la sincronización.

Figura 13: Ver los detalles de aprovisionamiento del trabajo

Resumen

En esta publicación, demuestro cómo se puede utilizar un script de PowerShell para activar el endpoint de SCIM para sincronizar a pedido Azure AD con AWS IAM Identity Center. Puedes encontrar el código en este repositorio de GitHub y usarlo para sincronizar los cambios de usuarios y grupos a pedido.

Este artículo fue traducido del Blog de AWS en Inglés