O blog da AWS

Habilite a federação para o Amazon QuickSight com o provisionamento automático de usuários entre o AWS IAM Identity Center e o Microsoft Azure AD

Nesta postagem, apresentamos as etapas necessárias para configurar o SSO federado junto com a sincronização automática de e-mail entre o QuickSight e o Azure AD por meio do IAM Identity Center. Também demonstramos como o como o System for Cross-domain Identity Management (SCIM) mantém suas identidades do IAM Identity Center sincronizadas com as identidades do seu IdP.

Visão geral da solução

A seguir, arquitetura de referência para configurar o IAM Identity Center com o Azure AD para federação automatizada com o QuickSight e o AWS Management Console

A seguir estão as etapas envolvidas na configuração do SSO federado do Azure para o QuickSight:

- Configure o Azure como um IdP no IAM Identity Center.

- Registre um aplicativo do IAM Identity Center no Azure AD.

- Configure o aplicativo no Azure AD.

- Habilite o provisionamento automático de usuários e grupos.

- Habilite a sincronização de e-mail para usuários federados no console QuickSight.

- Crie um aplicativo QuickSight no IAM Identity Center.

- Adicione o aplicativo IAM Identity Center como um SAML IdP.

- Configure políticas e funções do AWS Identity and Access Management (IAM).

- Configure mapeamentos de atributos no IAM Identity Center.

- Valide a federação para o QuickSight a partir do IAM Identity Center.

Pré-requisitos

Para concluir esse passo a passo, você deve ter os seguintes pré-requisitos:

- Uma assinatura do Azure AD com permissão de administrador.

- Assinatura de conta QuickSight com permissão de administrador.

- Conta de administrador do IAM.

- Conta de administrador do IAM Identity Center.

Configurar o Azure como IdP no IAM Identity Center

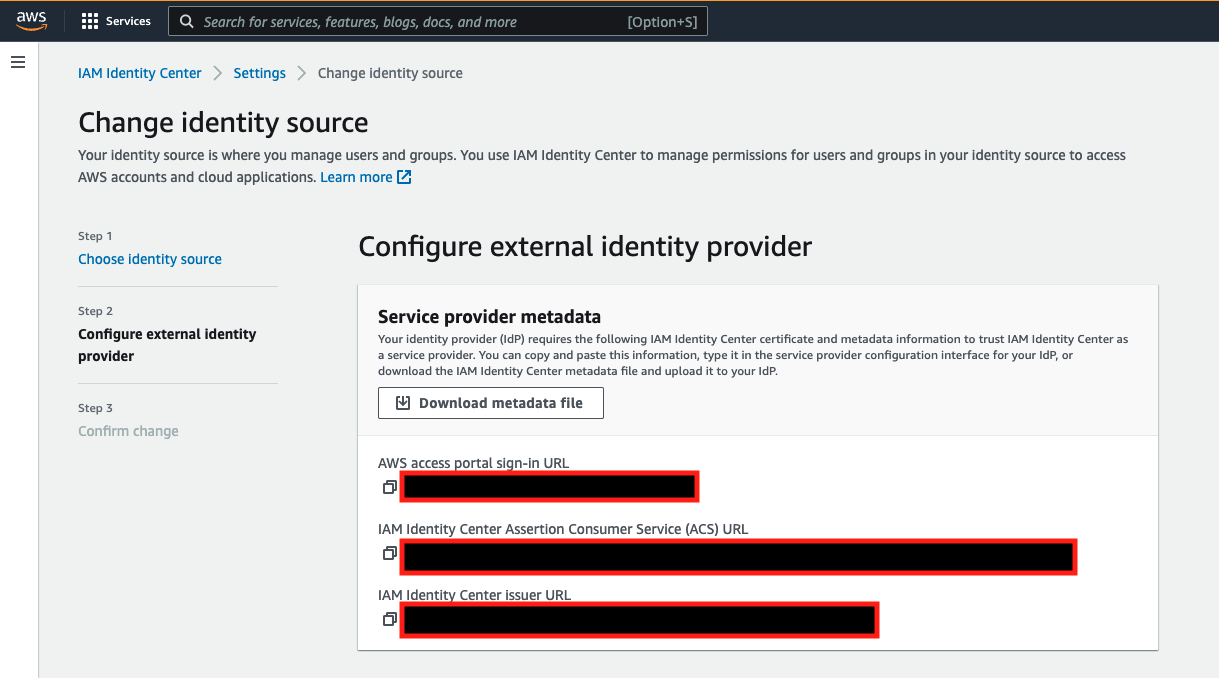

Para configurar o Azure como um IdP, conclua as seguintes etapas:

1. No console do IAM Identity Center, escolha Habilitar.

2. Escolha sua identidade de origem.

3. Selecione Provedor de identidade externo para gerenciar todos os usuários e grupos.

4. Escolha Avançar.

5. Na seção Configurar provedor de identidade externo, baixe o arquivo de metadados do provedor de serviços.

6. Salve o URL de login do portal de acesso da AWS, o URL do IAM Identity Center Assertion Consumer Service (ACS) e o URL do emissor do IAM Identity Center.

Eles serão usados posteriormente nesta postagem.

7. Deixe essa guia aberta em seu navegador enquanto prossegue com as próximas etapas.

Registrar um aplicativo do IAM Identity Center no Azure AD

Para registrar um aplicativo do IAM Identity Center no Azure AD, conclua as seguintes etapas:

- Entre no seu portal do Azure usando uma conta de administrador.

- Em Serviços do Azure, escolha Azure AD e, em Gerenciar, escolha Aplicativos empresariais.

3. Escolha Novo aplicativo.

4. Escolha Criar seu próprio aplicativo.

5. Insira um nome para o aplicativo.

6. Selecione a opção Integrar qualquer outro aplicativo que você não encontre na galeria (que não seja da Galeria).

7. Escolha Criar.

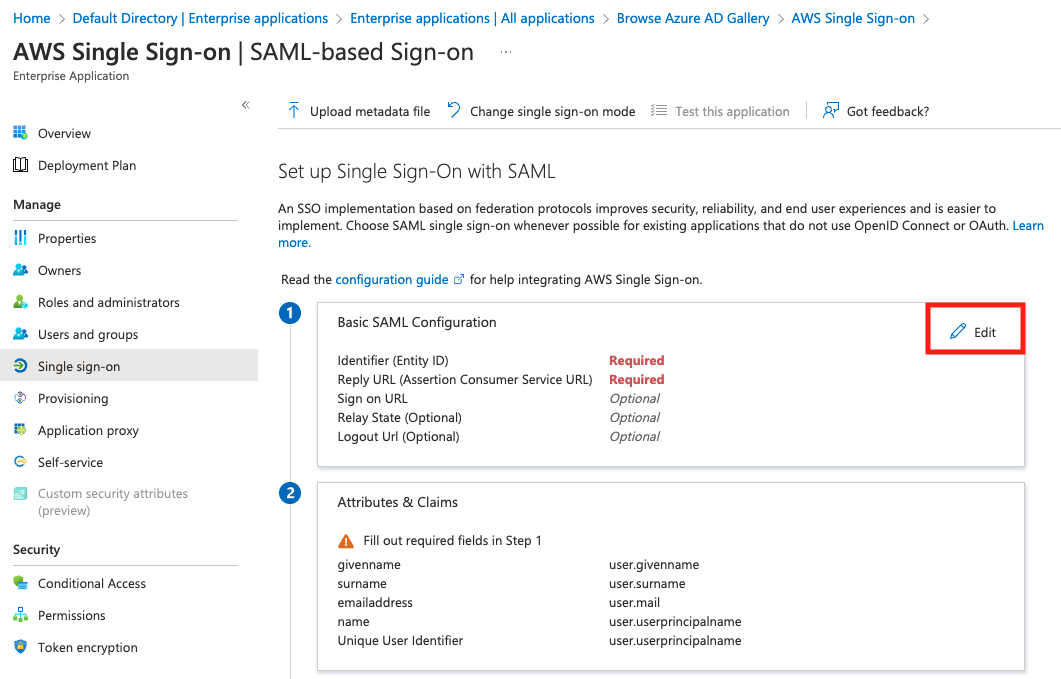

Configurar o aplicativo no Azure AD

Para configurar seu aplicativo, conclua as seguintes etapas:

- Em Aplicativos corporativos, escolha Todos os aplicativos e selecione o aplicativo criado na etapa anterior.

- Em Gerenciar, escolha Single Sign-on.

- Escolha SAML.

4. Escolha Single Sign-on para configurar o SSO com SAML.

5. Escolha Carregar arquivo de metadados e faça o upload do arquivo que você baixou do IAM Identity Center.

6. Escolha Editar para editar a seção Configuração básica do SAML.

- Em Identificador (ID da entidade), insira a URL do emissor do IAM Identity Center.

- Em URL de resposta (URL Assertion Consumer Service), insira o URL ACS do IAM Identity Center.

7. Em Certificado de assinatura SAML, escolha Baixar ao lado de XML de metadados de federação.

Usamos esse documento XML em etapas posteriores ao configurar o provedor SAML no IAM e no IAM Identity Center.

8. Deixe essa guia aberta em seu navegador enquanto avança para as próximas etapas.

9. Mude para a guia IAM Identity Center para concluir a configuração.

10. Em metadados do provedor de identidade, escolha metadados SAML do IdP e faça o upload do arquivo XML de metadados da federação que você baixou.

11. Revise e confirme as alterações.

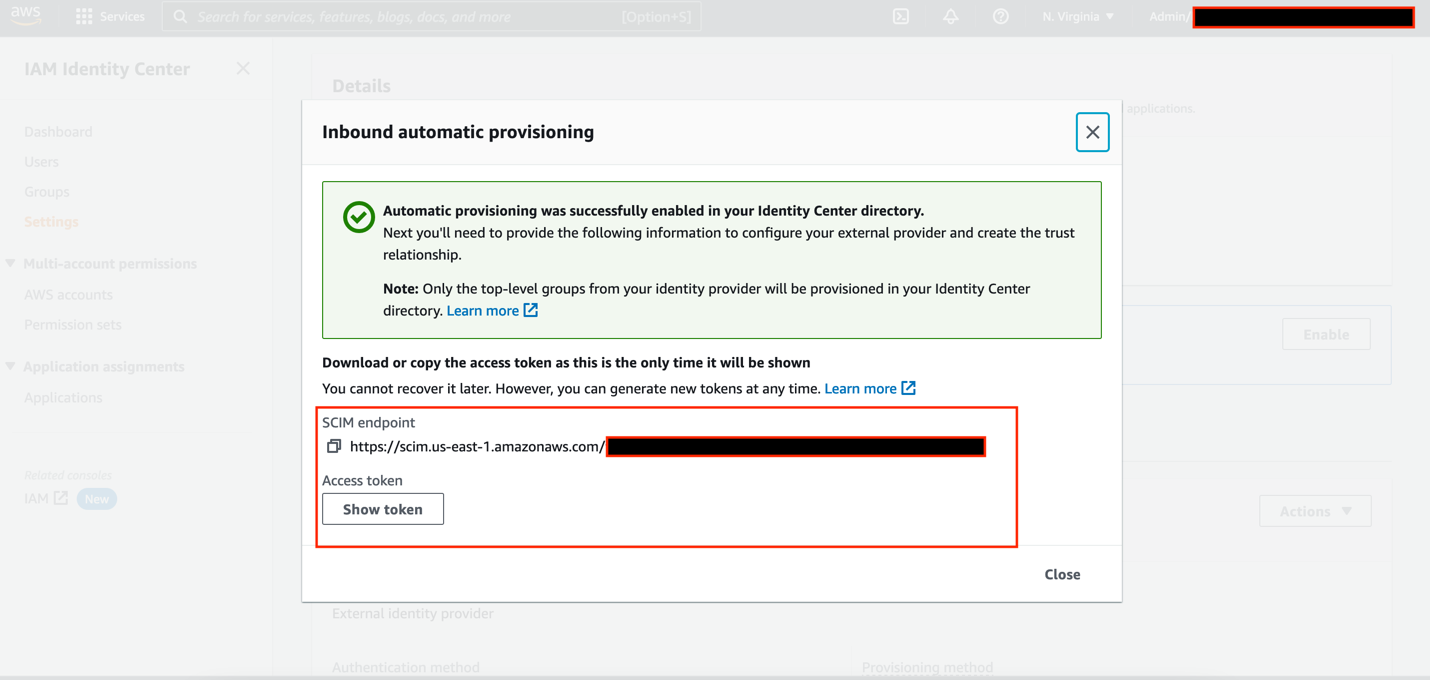

Habilitar o provisionamento automático de usuários e grupos

O IAM Identity Center é compatível com o padrão System for Cross-domain Identity Management (SCIM) v2.0. O SCIM mantém suas identidades do IAM Identity Center sincronizadas com IdPs externos. Isso inclui qualquer provisionamento, atualização e desprovisionamento de usuários entre o IdP e o IAM Identity Center. Para habilitar o SCIM, conclua as seguintes etapas:

- No console do IAM Identity Center, escolha Configurações no painel de navegação.

- A seguir para o Provisionamento automático, escolha Habilitar.

3. Copie o endpoint SCIM e o Token de Acesso.

4. Mude para a guia Azure AD.

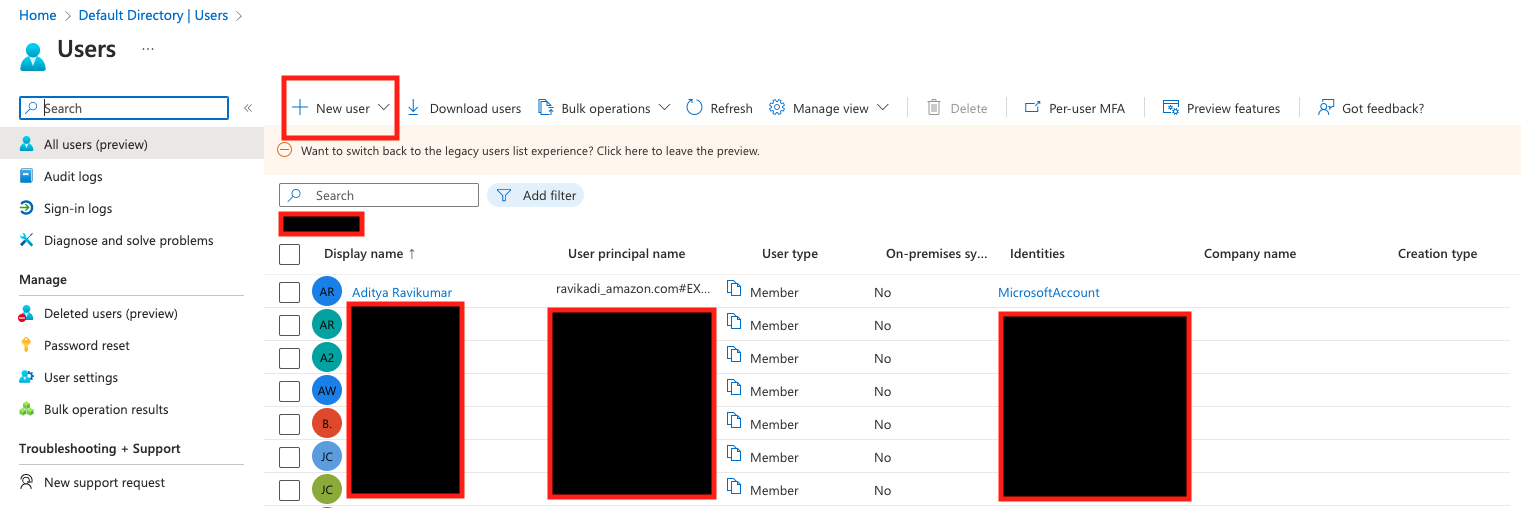

5. Na página Visão geral do diretório padrão, em Gerenciar, escolha Usuários.

6. Escolha Novo usuário e Criar novo usuário (s).

Certifique-se de que o perfil do usuário tenha informações válidas em Primeiro Nome, Sobrenome e atributo de e-mail.

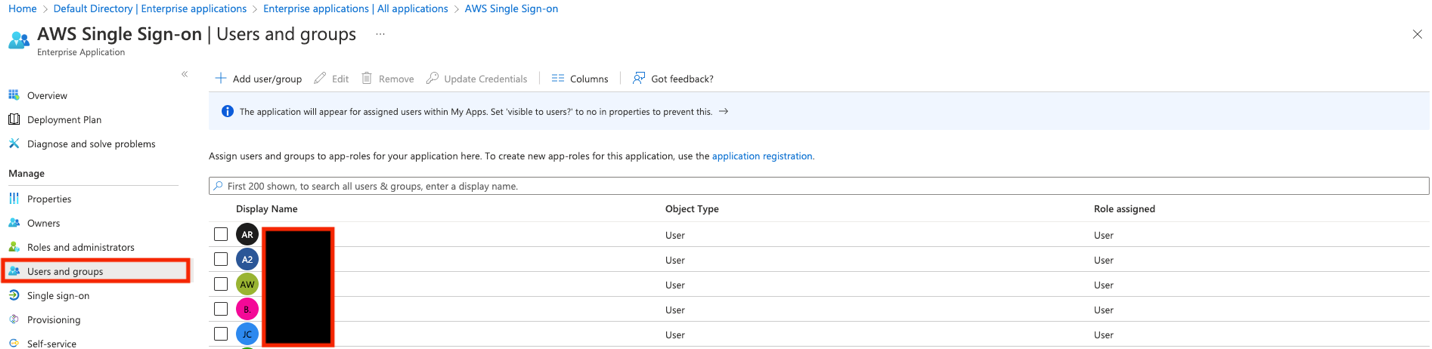

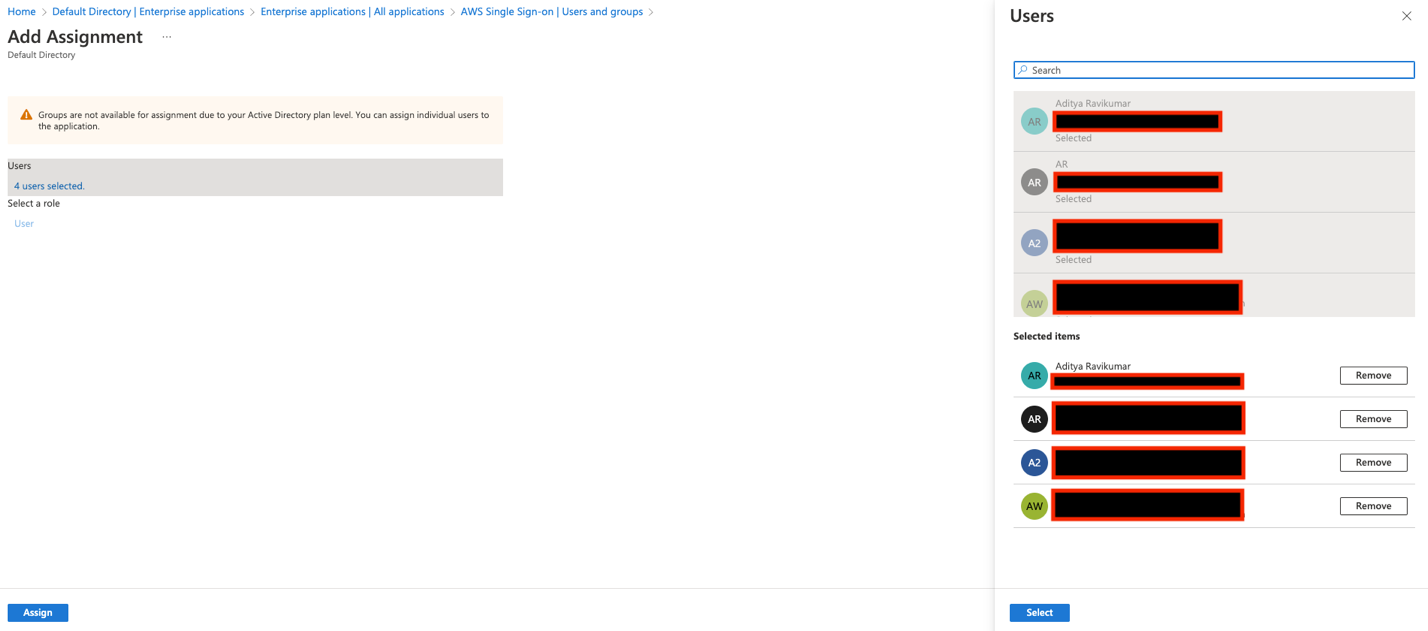

7. Em Aplicativos empresariais, escolha Todos os aplicativos e selecione o aplicativo que você criou anteriormente.

8. Em Gerenciar, escolha Usuários e grupos.

9. Escolha Adicionar usuário/grupo e selecione os usuários que você criou anteriormente.

10. Escolha Atribuir.

11. Escolha Adicionar usuário/grupo e selecione os usuários que você criou anteriormente.

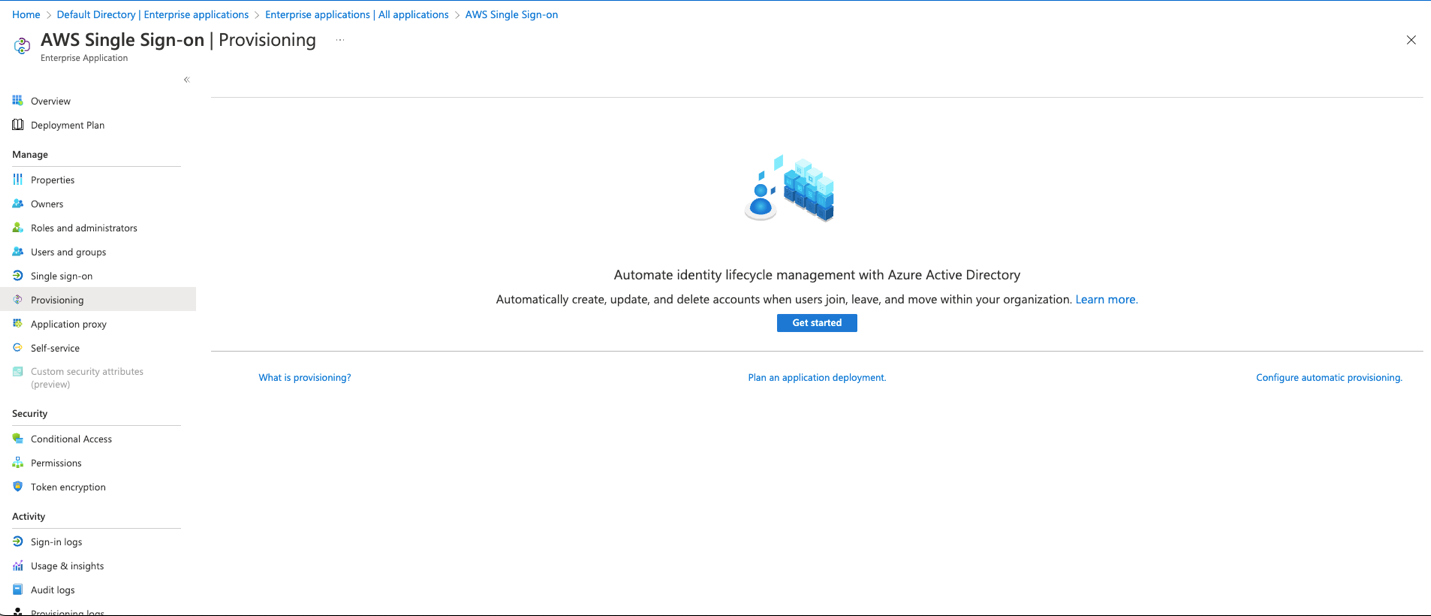

12. Escolha o Modo de provisionamento como Automático.

13. Para URL do locatário, insira o endpoint do SCIM.

14. Em Secret Token, insira o Token de Acesso.

15. Escolha Testar conexão e Salvar.

16. Em Provisionamento, escolha Iniciar provisionamento.

Certifique-se de que o perfil do usuário tenha informações válidas do Primeiro Nome, Sobrenome e atributo de e-mail. Esse é o valor chave para a sincronização de e-mail com o QuickSight.

No console do IAM Identity Center, em Usuários, agora você pode ver todos os usuários provisionados pelo Azure AD.

Habilite a sincronização de e-mail para usuários federados no console QuickSight

Conclua as etapas a seguir para ativar a sincronização de e-mail para usuários federados:

1. Faça login como usuário administrador no console do QuickSight e escolha Gerenciar QuickSight no menu do nome do usuário.

2. Escolha Login único (SSO) no painel de navegação.

3. Em Sincronização de e-mail para usuários federados, selecione ATIVADO.

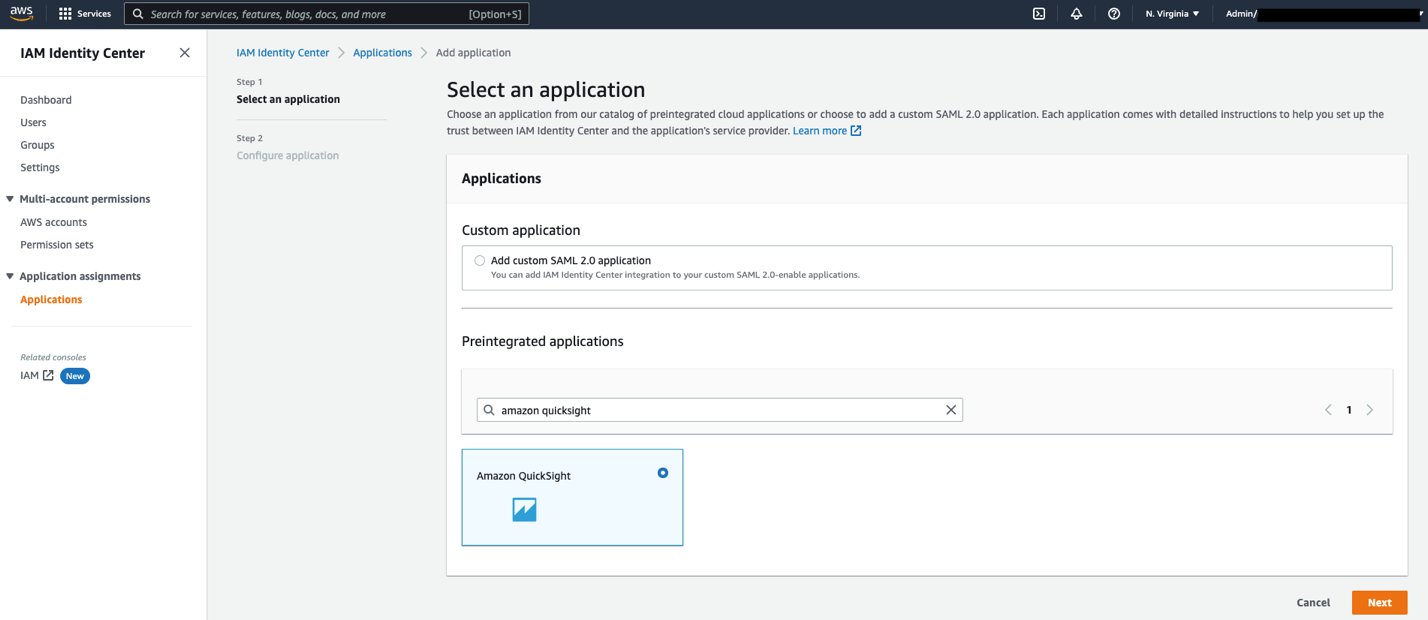

Crie um aplicativo QuickSight no IAM Identity Center

Conclua as etapas a seguir para criar um aplicativo SAML 2.0 personalizado no IAM Identity Center.

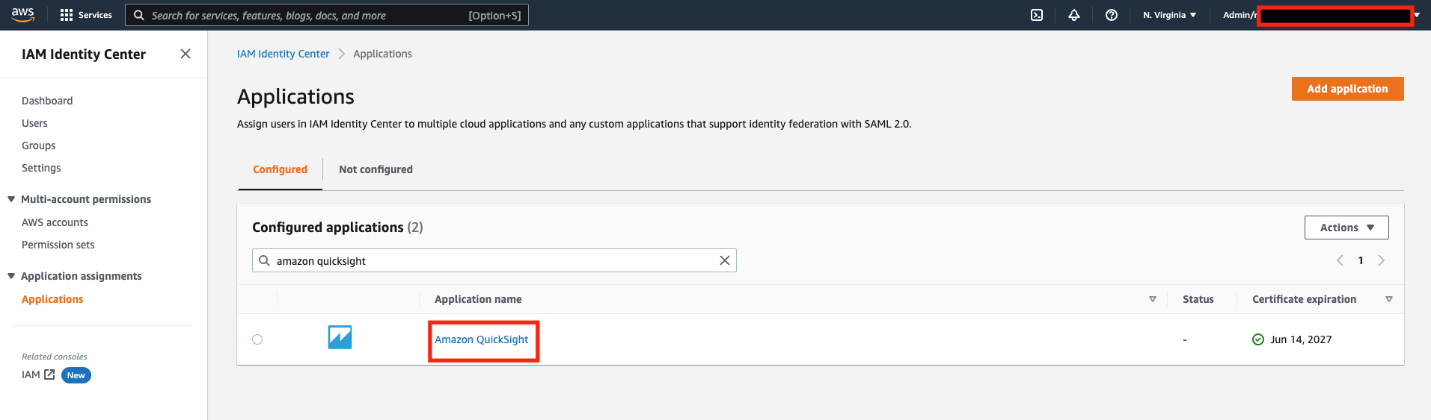

- No console do IAM Identity Center, escolha Aplicativos no painel de navegação.

- Escolha Adicionar aplicativo.

3. Em Aplicativos pré-integrados, pesquise e escolha o Amazon QuickSight.

4. Escolha Avançar.

5. Em Nome de exibição, insira um nome, como Amazon QuickSight.

6. Em Descrição, insira uma descrição.

7. Faça o download do arquivo de metadados SAML do IAM Identity Center para usar posteriormente nesta postagem.

8. Para URL de início do aplicativo, deixe como está.

9. Em Estado de retransmissão, insira https://quicksight.aws.amazon.com.

10. Em Duração da sessão, escolha a duração da sessão. O valor recomendado é de 8 horas.

11. Para o URL do aplicativo ACS, insira https://signin.aws.amazon.com/saml.

12. Para público do aplicativo SAML, insira urn:amazon:webservices.

13. Escolha Enviar

Depois que suas configurações forem salvas, a configuração do aplicativo deverá ser semelhante à captura de tela a seguir.

Agora você pode atribuir seus usuários a esse aplicativo, para que o aplicativo apareça no portal do IAM Identity Center após o login.

14. Na página do aplicativo, em Usuários atribuídos, escolha Atribuir usuários.

15. Selecione seus usuários.

16. Opcionalmente, se você quiser permitir que vários usuários em sua organização usem o QuickSight, a maneira mais rápida e fácil é usar grupos do IAM Identity Center.

17. Escolha Atribuir usuários.

Adicione o aplicativo IAM Identity Center como um SAML IdP

Conclua as etapas a seguir para configurar o IAM Identity Center como seu SAML IdP:

- Abra uma nova guia no seu navegador.

- Faça login no console do IAM em sua conta da AWS com permissões de administrador.

- Escolha Provedores de identidade no painel de navegação.

- Escolha Adicionar provedor.

- Selecione SAML para o tipo de provedor.

- Em Nome do provedor, insira

IAM_identity_center. - Escolha Escolher arquivo para carregar o documento de metadados que você baixou anteriormente do aplicativo Amazon QuickSight.

9. Na página de resumo, registre o valor do ARN do provedor (arn:aws:iam: ::SAML-provider/IAM_IDENTITY_CENTER)<AccountID>.

Você usará esse ARN ao configurar as regras de reivindicações posteriormente nesta postagem.

Configurar políticas do IAM

Nesta etapa, você cria três políticas do IAM para diferentes permissões de função no QuickSight:

QuickSight-Federated-Admin

QuickSight-Federated-Author

QuickSight-Federated-Reader

Use as etapas a seguir para configurar a política de administração federada do QuickSight. Essa política concede privilégios de administrador no QuickSight ao usuário federado:

- No console do IAM, escolha Políticas no painel de navegação

- Escolha Criar política

- Escolha JSON e substitua o texto existente pelo seguinte código:

Ignore o erro “Região ARN ausente: adicionar uma região ao ARN do recurso quicksight” e continue. Opcionalmente, você também pode adicionar uma região específica da AWS no ARN.

4. Escolha a política de revisão

5. Em Nome, digite Quicksight-Federated-Admin.

6. Escolha Criar política.

7. Repita essas etapas para criar a política de autor federado do QuickSight usando o seguinte código JSON

Ignore o erro “Região ARN ausente: adicionar uma região ao ARN do recurso quicksight” e continue. Opcionalmente, você também pode adicionar uma região específica da AWS no ARN.

8. Repita essas etapas para criar a política de leitores federados do QuickSight usando o seguinte código JSON para conceder privilégios de leitor no QuickSight ao usuário federado:

Ignore o erro “Região ARN ausente: adicionar uma região ao ARN do recurso quicksight” e continue. Opcionalmente, você também pode adicionar uma região específica da AWS no ARN.

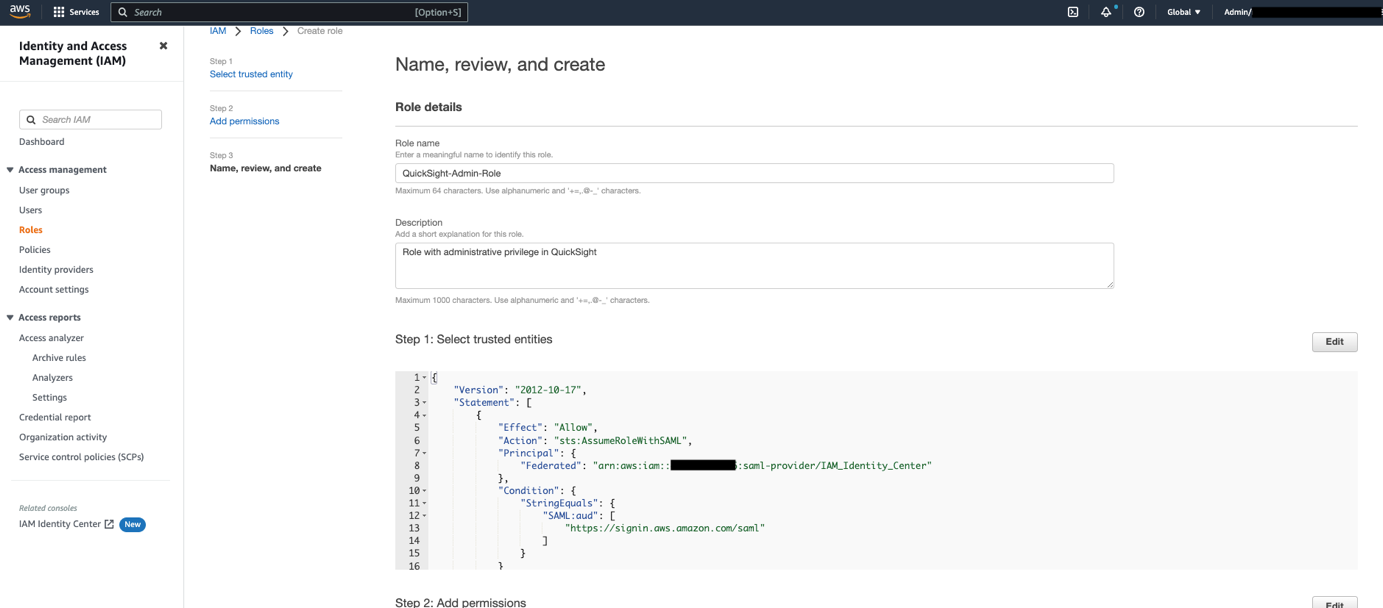

Configurar funções do IAM

Em seguida, crie funções que seus usuários do Azure AD e do IAM Identity Center assumam ao se federarem no QuickSight. As etapas a seguir configuram a função de administrador:

- No console do IAM, escolha Funções no painel de navegação.

- Escolha Criar função.

- Em Selecionar tipo de entidade confiável, escolha Federação SAML 2.0.

- Para o provedor SAML, escolha o provedor que você criou anteriormente (IAM_Identity_Center).

- Selecione Permitir acesso programático e ao AWS Management Console.

- Em Atributo, certifique-se de que SAML:AUD esteja selecionado.

- Em Valor, certifique-se de que

https://signin.aws.amazon.com/samlesteja selecionado. - Escolha Avançar.

9. Escolha a política IAM do Quicksight-Federated-Admin que você criou anteriormente.

Quicksight-admin-role.

14. Escolha Criar função.

14. Escolha Criar função.

15. No console do IAM, no painel de navegação, escolha Funções.

16. Escolha a função Quicksight-Admin-Role que você criou para abrir as propriedades da função.

17. Registre o ARN da função para usar posteriormente.

19. Para obter os detalhes da política, insira o seguinte JSON:

20. Escolha Atualizar política.

21. Repita essas etapas para criar as funções Quicksight-Author-Role e Quicksight-Reader-Role. Anexe as políticas Quicksight-Federated-Author e Quicksight-Federated-Reader às suas respectivas funções.

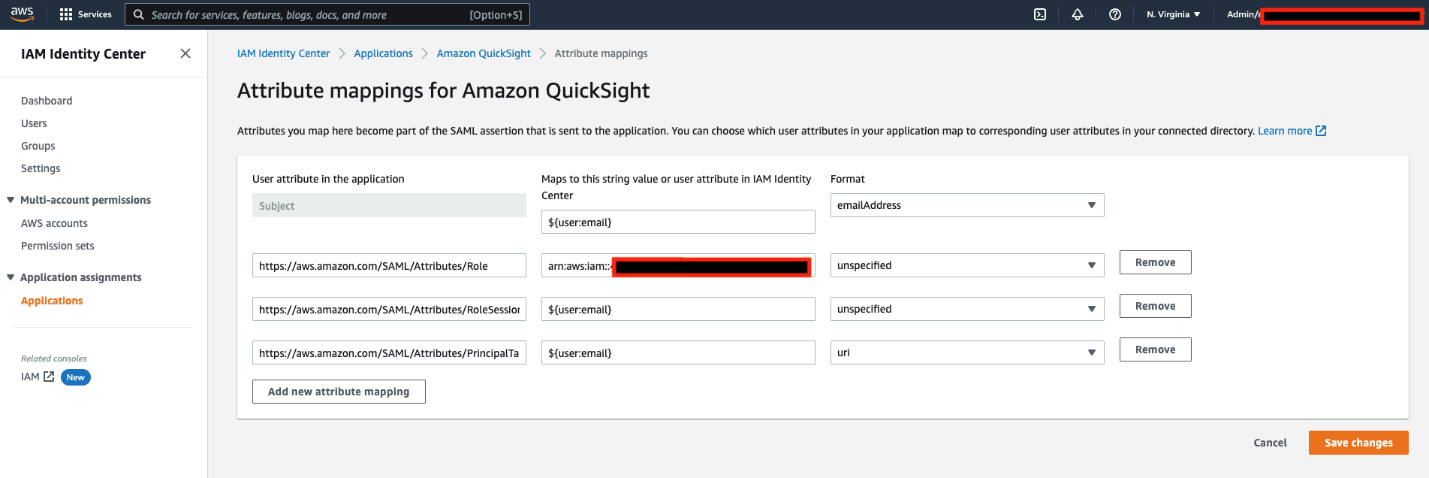

Configurar mapeamentos de atributos no IAM Identity Center

A etapa final é configurar os mapeamentos de atributos no IAM Identity Center. Os atributos que você mapeia aqui se tornam parte da declaração SAML que é enviada ao aplicativo QuickSight. Você pode escolher quais atributos de usuário em seu aplicativo mapeiam os atributos de usuário correspondentes em seu diretório conectado. Para obter mais informações, consulte Mapeamentos de atributos.

- No console do IAM Identity Center, escolha Aplicativos no painel de navegação.

2. Selecione o aplicativo Amazon QuickSight que você criou anteriormente.

3. No menu Ações, escolha Editar mapeamentos de atributos.

| Atributo do usuário no aplicativo |

|

Formato | |||

|

|

|

|||

https://aws.amazon.com/SAML/Attributes/Role |

arn:aws:iam:: <YourAWSAccount ID>:saml-provider/IAM_Identity_Center, arn:aws:iam:: <YourAWSAccount ID>:role/QuickSight-Admin-Role |

|

|||

https://aws.amazon.com/SAML/Attributes/RoleSessionName |

|

não especificado |

|||

https://aws.amazon.com/SAML/Attributes/PrincipalTag:Email |

|

url |

5. Escolha Salvar alterações.

Valide a federação para o QuickSight a partir do IAM Identity Center

No console do IAM Identity Center, anote a URL do portal do usuário disponível na página Configurações. Sugerimos que você saia primeiro da sua conta da AWS ou abra uma janela anônima do navegador. Navegue até o URL do portal do usuário, entre com as credenciais de um usuário do AD e escolha seu aplicativo QuickSight.

Você é redirecionado automaticamente para o console do QuickSight.

Resumo

Esta publicação forneceu instruções passo a passo para configurar o SSO federado com o Azure AD como IdP por meio do IAM Identity Center. Também discutimos como o SCIM mantém suas identidades do IAM Identity Center sincronizadas com as identidades do seu IdP. Isso inclui qualquer provisionamento, atualização e desprovisionamento de usuários entre seu IdP e o IAM Identity Center.

Se você tiver alguma dúvida ou feedback, deixe um comentário.

Para discussões adicionais e ajuda para obter respostas às suas perguntas, confira a comunidade do QuickSight.

Este artigo foi traduzido do Blog da AWS em Inglês.

Sobre os autores

Aditya Ravikumar é arquiteto de soluções na Amazon Web Services. Ele mora em Seattle, EUA. Os principais interesses da Aditya incluem desenvolvimento de software, bancos de dados, análise de dados e aprendizado de máquina. Ele trabalha com clientes/parceiros da AWS para fornecer orientação e assistência técnica para transformar seus negócios por meio do uso inovador de tecnologias de nuvem.

Aditya Ravikumar é arquiteto de soluções na Amazon Web Services. Ele mora em Seattle, EUA. Os principais interesses da Aditya incluem desenvolvimento de software, bancos de dados, análise de dados e aprendizado de máquina. Ele trabalha com clientes/parceiros da AWS para fornecer orientação e assistência técnica para transformar seus negócios por meio do uso inovador de tecnologias de nuvem.

Srikanth Baheti é arquiteto sênior de soluções especializado do time Global para o Amazon QuickSight. Ele começou sua carreira como consultor e trabalhou para várias organizações privadas e governamentais. Posteriormente, ele trabalhou para a PerkinElmer Health and Sciences & eResearch Technology Inc, onde foi responsável por projetar e desenvolver aplicações web de alto tráfego, pipelines de dados altamente escaláveis e de fácil manutenção para plataformas de relatórios usando serviços da AWS e computação serverless.

Srikanth Baheti é arquiteto sênior de soluções especializado do time Global para o Amazon QuickSight. Ele começou sua carreira como consultor e trabalhou para várias organizações privadas e governamentais. Posteriormente, ele trabalhou para a PerkinElmer Health and Sciences & eResearch Technology Inc, onde foi responsável por projetar e desenvolver aplicações web de alto tráfego, pipelines de dados altamente escaláveis e de fácil manutenção para plataformas de relatórios usando serviços da AWS e computação serverless.

Raji Sivasubramaniam é arquiteta sênior de soluções na AWS, com foco em análises. Raji é especializada em arquitetar soluções completas de gerenciamento de dados corporativos, inteligência de negócios e análise para empresas da Fortune 500 e Fortune 100 em todo o mundo. Ela tem profunda experiência em dados e análises integradas de saúde com uma ampla variedade de conjuntos de dados de saúde, incluindo mercado gerenciado, segmentação médica e análise de pacientes.

Raji Sivasubramaniam é arquiteta sênior de soluções na AWS, com foco em análises. Raji é especializada em arquitetar soluções completas de gerenciamento de dados corporativos, inteligência de negócios e análise para empresas da Fortune 500 e Fortune 100 em todo o mundo. Ela tem profunda experiência em dados e análises integradas de saúde com uma ampla variedade de conjuntos de dados de saúde, incluindo mercado gerenciado, segmentação médica e análise de pacientes.

Revisores

Bruno Lopes é Senior Solutions Architect no time da AWS LATAM. Trabalha com soluções de TI há mais de 14 anos, tendo em seu portfólio inúmeras experiências em workloads Microsoft, ambientes híbridos e capacitação técnica de clientes como Technical Trainer e Evangelista. Agora atua como um Arquiteto de Soluções, unindo todas as capacidades para desburocratizar a adoção das melhores tecnologias afim de ajudar os clientes em seus desafios diários.

Bruno Lopes é Senior Solutions Architect no time da AWS LATAM. Trabalha com soluções de TI há mais de 14 anos, tendo em seu portfólio inúmeras experiências em workloads Microsoft, ambientes híbridos e capacitação técnica de clientes como Technical Trainer e Evangelista. Agora atua como um Arquiteto de Soluções, unindo todas as capacidades para desburocratizar a adoção das melhores tecnologias afim de ajudar os clientes em seus desafios diários.

Carlos Felicio é Senior Partner Technical Account Manager da AWS LATAM. Atua no mercado de tecnologia nos últimos 23 anos. No seu portfólio trabalhou em diversas consolidações e migrações em ambientes híbridos com workloads Microsoft. No momento trabalha como TAM auxiliando os parceiros em dúvidas e utilização da AWS para prover melhor benefício nos workload dos seus clientes.

Carlos Felicio é Senior Partner Technical Account Manager da AWS LATAM. Atua no mercado de tecnologia nos últimos 23 anos. No seu portfólio trabalhou em diversas consolidações e migrações em ambientes híbridos com workloads Microsoft. No momento trabalha como TAM auxiliando os parceiros em dúvidas e utilização da AWS para prover melhor benefício nos workload dos seus clientes.