Blog de Amazon Web Services (AWS)

Mejores prácticas del IP Address Manager (IPAM) de Amazon VPC

Además, planificar cómo se asigna el espacio IP le ayuda a crear entornos de infraestructura que admitan la configuración óptima de las reglas de enrutamiento, así como la agregación coherente de bloques CIDR. La asignación de direcciones IP que no se superpongan y el seguimiento de los entornos superpuestos, la planificación de una asignación coherente de direcciones IP en función de los entornos, la organización o la unidad de negocio y la supervisión del uso son elementos esenciales para escalar una red global en AWS. Además, las adquisiciones y las desinversiones afectan a la forma en que se administran las direcciones IP a nivel organizacional, y contar con el plan de direccionamiento IP correcto puede ayudar a acelerar esos procesos.

En esta publicación, nos centraremos en las mejores prácticas y consideraciones que puede utilizar al crear su plan de direccionamiento IP, con la ayuda del administrador de direcciones IP de Amazon Virtual Private Cloud (VPC IPAM), un servicio de AWS que simplifica la planificación, el seguimiento y la supervisión de las direcciones IP de sus cargas de trabajo de AWS.

Prerrequisitos

Suponemos que está familiarizado con las funciones y servicios de red fundamentales de AWS. Nos centraremos en las mejores prácticas de IPAM de Amazon VPC. Por lo tanto, veamos los componentes de IPAM más comunes:

- Alcance: es el contenedor de más alto nível dentro de IPAM y representa el direccionameniento IP de una sola red. Cuando creas un IPAM, obtienes dos ámbitos predeterminados: ámbito público y ámbito privado. Los ámbitos públicos se utilizan para todas las cargas de trabajo públicas y los ámbitos privados se utilizan para todas las cargas de trabajo privadas.

- Grupo: Puede tener varios grupos dentro de cada ámbito de IPAM. Un grupo contiene uno o más bloques de CIDR.

- Asignación: Una asignación es una asignación estática de CIDR a un recurso específico. Puede crear una asignación para una VPC específica o para todas las VPC asignadas a un departamento/función específicos de su empresa. Además, puede utilizar asignaciones de IPAM personalizadas para cualquier carga de trabajo implementada fuera de AWS.

Los diagramas de la publicación utilizan el intervalo de direcciones IPv6 2001:db8: :/32 RFC3849 únicamente con fines ilustrativos. Las VPC de Amazon admiten direcciones IPv6 Global Unicast (GUA), por lo que debe configurar las direcciones IPv6 adecuadas en su entorno. Empecemos por explorar algunas de las mejores prácticas de Amazon VPC IPAM para AWS y redes híbridas.

1. Ampliación de la administración de direcciones IP con VPC, IPAM y AWS Organizations

Las diferentes organizaciones pueden tener diferentes modelos operativos que pueden brindar suporte a la VPC, la conectividad de red y la infraestructura de aplicaciones. Por ejemplo, el equipo de red puede ser responsable de la conectividad a AWS Transit Gateway, la AWS Cloud WAN o AWS Direct Connect, mientras que los equipos de aplicaciones son propietarios de su infraestructura, incluidas las VPC. Otra opción es que el equipo de red posea y mantenga todos los servicios de red, junto con las VPC. Esto se refleja en la estructura de las organizaciones de AWS. Por lo tanto, según su modelo operativo, las cuentas pueden crear VPCs mediante grupos de IPAM compartidos con ellas o realizar la administración de forma centralizada.

El IPAM de Amazon VPC se puede integrar en la estructura de su organización. Para la asignación de direcciones IP, se recomienda hacer cumplir la separación de funciones y permisos mediante la creación de una cuenta de administrador de IPAM para su organización. Estas son algunas consideraciones sobre esa cuenta:

- Debe ser miembro de la Organización y no puede ser la cuenta raíz (raíz) de la Organización.

- Gestionará la creación de los alcances y grupos de IPAM y sus políticas de asignación y recarga de CIDR gestionadas internamente para los grupos de IPAM.

- Podría ser su cuenta centralizada de infraestructura o conectividad de red o una cuenta de administrador de IPAM independiente para una separación más detallada de las tareas.

IPAM y AWS Control Tower de Amazon VPC

Puede utilizar la para configurar y controlar de forma segura la estructura y la creación de cuentas de su organización . Con Control Tower, debe proporcionar a la cuenta de administrador de red central, o cuenta de infraestructura, los permisos de AWS Identity and Access Management (IAM) correctos para crear una infraestructura de red para la implementación de varias cuentas. También debes conceder los permisos de IAM necesarios a esa cuenta para realizar operaciones de IPAM en la VPC. Para obtener más información sobre los permisos de IPAM de VPC necesarios, consulte la documentación. Además, esta publicación proporciona más detalles sobre el uso de IPAM con AWS Control Tower.

2. Mejores prácticas de direccionamiento IP y diseño de grupos de IPAM

Esquema de direccionamiento IP jerárquico y resumible

Un esquema de direccionamiento IP jerárquico le permite seguir la política de asignación de IP que mejor se adapte a sus necesidades. Por ejemplo, crear CIDR IP regionales y luego dividir cada CIDR regional en CIDR específicos en los departamentos. Por lo tanto, puede resumir fácilmente sus CIDR a nivel regional, lo que simplifica la administración de la red y administra mejor sus cuotas de servicio. Además, un esquema de direccionamiento IP jerárquico y contiguo le permite configurar fácilmente las estructuras de segmentación de la red, por ejemplo, los grupos de seguridad (SG), las listas de control de acceso a la red (NACL) y las reglas de firewall.

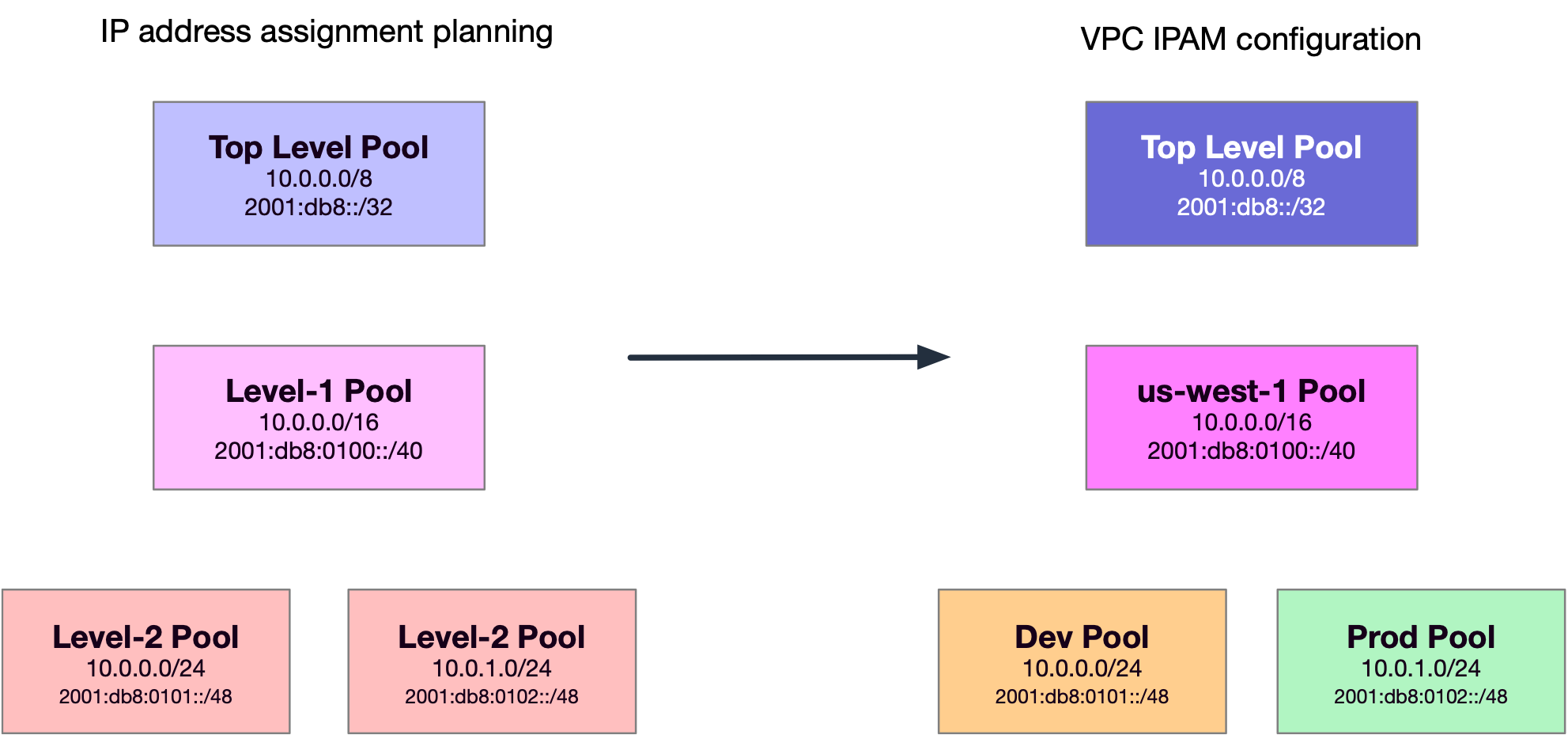

Al crear un grupo de IPAM de VPC, aprovisiona un CIDR para el grupo. El grupo asigna espacio dentro de ese CIDR para asignaciones. Puede crear su propia jerarquía de IPAM, con varios grupos, comenzando con algunos modelos de segmentación estándar y luego adaptándolos a sus necesidades. El primer grupo será la de alto nivel. Allí, puede asignar a un CIDR de una máscara de red más grande y segmentarlo aún más. Por ejemplo, el grupo de alto nivel podría ser un bloque de CIDR para toda la empresa, que se puede segmentar en función de las regiones o de varios departamentos, como el de desarrollo y las pruebas, mediante grupos adicionales:

- Entorno de grupos de alto nivel de AWS (10.0.0.0/8)

- Grupo regional en la región de AWS us-west-1 (10.0.0.0/16)

- Grupo de desarrollo (10.0.0.0/24)

- Grupo de producción (10.0.1.0/24)

- Grupo regional en la región de AWS us-west-1 (10.0.0.0/16)

La siguiente figura muestra un ejemplo de implementación en una sola región. El grupo de nivel 1 se asigna a la región us-west-1, con dos subgrupos: uno para cada entorno de desarrollo y producción:

Figura 1. Un ejemplo de configuración jerárquica en la VPC de IPAM de una región

También puede realizar la segmentación por líneas de negocio, productos y otros. La jerarquía que utilice se rige por su modelo de diseño corporativo y sus permisos, y el IPAM de VPC no lo limita a un solo escenario. Por lo tanto, puede usarlo para organizar los CIDR de la mejor manera para su organización. Puedes crear una jerarquía de grupos de IPAM de VPC con una profundidad de hasta 10. Para ampliar nuestro ejemplo a un despliegue multirregional, necesitamos crear más grupos regionale. La siguiente figura muestra un ejemplo de configuración de IPAM para tres regiones.

Figura 2. Un ejemplo de configuración jerárquica y resumida en VPC IPAM en tres regiones

Administración de prefijos IPv4 e IPv6 públicos

Con los CIDR públicos de IPv4 e IPv6, AWS anuncia las direcciones IP públicas a nivel regional. Al planificar las jerarquías de las agrupaciones públicas, se recomienda que las agrupaciones IPv4 regionales sean /24 o superiores y las agrupaciones IPv6 regionales sean /48 o superiores. Al crear el grupo, la configuración define si se puede utilizar para el direccionamiento directo de recursos y la región a la que está destinado el grupo. Al crear y compartir los grupos en el ámbito público del IPAM de la VPC, las cuentas de su organización pueden usarlos para asignar IPv4 elástico a sus recursos o prefijos IPv6 a sus VPC.

Puede anunciar o eliminar de forma independiente los prefijos asociados a sus grupos públicos en la VPC de IPAM. Esto le permite incorporar fácilmente su propia IP (BYOIP) a AWS, ya que puede configurar por separado los grupos de IPAM de VPC, aprovisionar los CIDR y asignar las direcciones IP a los recursos, sin interrumpir los anuncios de prefijos existentes en Internet. Encontrará más detalles sobre los pasos de BYOIP en los tutoriales de BYOIP de VPC IPAM.

Definición de las reglas de asignación del CIDR

Puede usar el IPAM de VPC para definir reglas relacionadas con el uso de los CIDR de grupos de IPAM para las VPC de su entorno. Se denominan reglas de asignación y determinan si los recursos cumplen o no.

Se recomienda crear reglas de asignación que se ajusten a su modelo de negocio. Por ejemplo, puede definir una regla de asignación que indique que solo las VPC con la etiqueta «prod» pueden obtener los CIDR del grupo de IPAM denominado Producción. Además, una regla puede exigir que los CIDR asignados desde un grupo no puedan ser superiores a /24. En ese caso, aún se puede crear un recurso con un CIDR superior a /24 de ese grupo, si hay espacio disponible. Sin embargo, esto infringe la regla de asignación de grupos y, a su vez, el IPAM marca esta función como no compatible.

Subred de direcciones IP a nivel de VPC

Tras crear la IPAM de la VPC y los grupos correspondientes para la implementación, los recursos, como las VPC, pueden usar la IPAM de la VPC para asignar los CIDR correctos. El siguiente paso es planificar la asignación del CIDR de una VPC en varias zonas de disponibilidad (AZ) y subredes. En IPv4, el direccionamiento se determina generalmente por la cantidad de hosts o recursos planificados para una subred. En IPv6, se recomienda utilizar un método de asignación dispersa que permita mantener un búfer de prefijos IPv6 no utilizados entre diferentes AZ, tipos de subredes, etc. Esto permite adaptarse fácilmente al crecimiento y, al mismo tiempo, simplificar los límites de agregación. En la siguiente figura se muestra un ejemplo de asignación de prefijos IPv6 a nivel de VPC.

Figura 3. Un ejemplo de asignación de IPv6 a nivel de VPC

3. Integración de VPC IPAM con su entorno de AWS actual

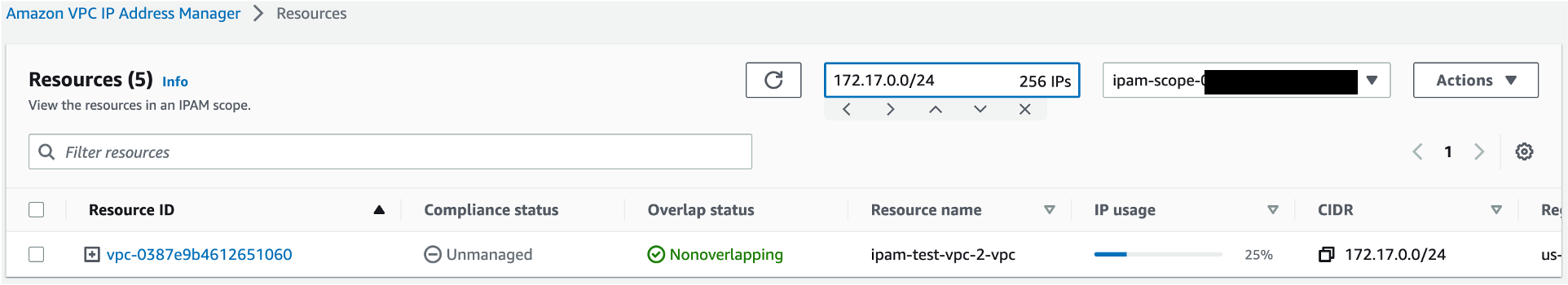

Al crear sus grupos, se recomienda permitir que IPAM importe automáticamente cualquier recurso preexistente a los grupos de IPAM respectivos. Los recursos descubiertos por el IPAM se marcan como gestionados si están contenidos en un CIDR de un grupo de IPAM y el IPAM los monitorea para detectar posibles superposiciones de CIDR y cumplir con las reglas de asignación de grupos. De lo contrario, se configuran de forma predeterminada como no administradas y se seguirán supervisando para detectar direcciones IP superpuestas. La siguiente figura muestra una VPC no administrada que descubrió la VPC de IPAM:

Figura 4. Descubrimiento de VPC no gestionadas y no superpuestas por parte de IPAM

La importación de recursos a IPAM no afecta al estado de las cargas de trabajo de las VPC ni a la conectividad, y proporciona información sobre el estado actual del escenario de direccionamiento IP. Si el IPAM descubre recursos con CIDR IPv4 privados, los CIDR de recursos se importarán al ámbito privado predeterminado y no aparecerán en ningún ámbito privado adicional creado por usted. Además, tenga en cuenta que no puede ignorar los recursos del ámbito público.

4. Uso de IPAM con varias redes de AWS desconectadas

Agrupar las direcciones IPv4 privadas en diferentes ámbitos de IPAM puede ayudarle a controlar la superposición de recursos en su entorno. Al crear una instancia de IPAM, se crean dos ámbitos predeterminados (uno privado y otro público). Puede crear ámbitos privados adicionales, a los que puede asignar entornos mediante CIDR superpuestos, como adquisiciones o unidades de negocio. La conectividad a estos entornos debe evaluarse minuciosamente, ya que la decisión de seguir utilizando los CIDR superpuestos puede afectar a los requisitos empresariales.

Se recomienda crear ámbitos privados independientes para cada uno de los entornos desconectados. Esto le permitirá supervisar el plan de direccionamiento IP de los distintos entornos de IPAM de VPC desconectados, sin generar conflictos ni alarmas superpuestas en el IPAM. Cuando el IPAM descubre recursos con CIDR IPv4 privados, se importan al ámbito privado predeterminado y no aparecen en ningún ámbito privado adicional creado por usted. Puede mover los CIDR del ámbito privado predeterminado a otro ámbito privado para asignar su entorno al diseño del ámbito de destino.

En un entorno en el que no es necesario crear diferentes ámbitos privados, puedes utilizar una estructura de grupos jerárquica para proporcionar la segmentación de IPAM de VPC necesaria. Veamos un ejemplo de configuración de grupos de IPAM para dos ámbitos superpuestos, para una empresa y una adquisición, en las dos figuras siguientes:

Alcance del IPAM privado de AnyCompany:

Figura 5. Configuración de múltiples ámbitos en IPAM, dentro del ámbito de la empresa AnyCompany

Ámbito privado del IPAM de la empresa adquirida:

Figura 6. Configuración de varios ámbitos en IPAM, ámbito de la empresa adquirida

La creación de ámbitos privados separados proporciona visibilidad de las estructuras de direccionamiento IP de las dos empresas, incluso si se superponen. A continuación, puede utilizar esa información para crear el modelo de conectividad y enrutamiento correcto para conectar a esas empresas después de la adquisición.

Una instancia de IPAM de VPC se crea con un ámbito público predeterminado y no puedes crear otras. Las direcciones GUA públicas de IPv4 e IPv6 se anuncian en Internet y no se pueden superponer. Por lo tanto, no hay necesidad de varios alcances. Para segmentar la asignación pública de prefijos de IPv4 e IPv6, puede administrar grupos jerárquicos dentro de un ámbito.

5. Diseño de redes híbridas e IPAM de Amazon VPC

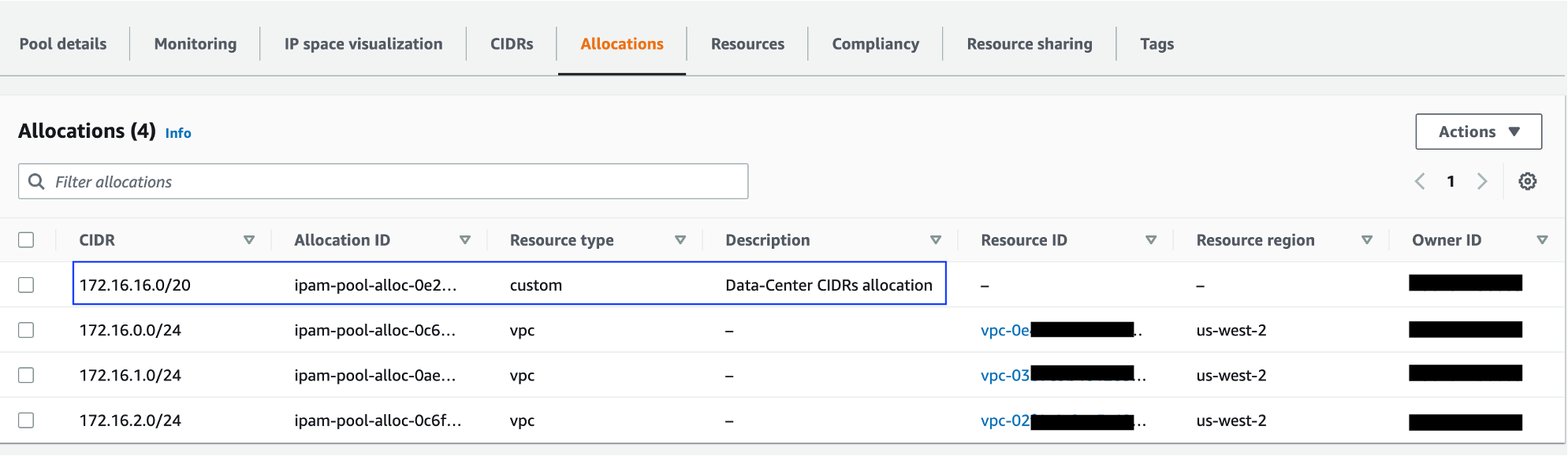

Para administrar las asignaciones IPv4 privadas de la red híbrida, se recomienda crear asignaciones de IPAM personalizadas que puedan representar los CIDR presentes en los centros de datos locales. Esto garantiza que los CIDR reservados para sus cargas de trabajo ajenas a AWS no se asignen accidentalmente a ningún recurso de AWS y evita el riesgo de que se produzcan problemas de superposición de IP. La siguiente figura muestra un ejemplo en el que 172.16.16.0/20 representa los CIDR locales y se reserva en el grupo de IPAM de la VPC mediante una asignación personalizada.

Figura 7. Un ejemplo de asignación personalizada, que representa los CIDR locales.

Para la administración centralizada de IPv4 e IPv6 públicos desde su área de red híbrida, puede utilizar la misma estrategia de asignación personalizada dentro del ámbito público de IPAM. Una vez que se complete el aprovisionamiento público de CIDR, puede crear asignaciones para reservar espacio manualmente en sus grupos de IPAM a fin de representar sus redes híbridas con conexión a Internet. IPAM gestionará la reserva e indicará si algún CIDR descubierto en su entorno de AWS se superpone con su espacio IP local.

Puntos importantes

- Amazon VPC IPAM puede administrar y supervisar los CIDR IPv4 privados y los CIDR IPv4/IPv6 públicos de su propiedad. Solo puede monitorear (no administrar) el espacio IP público propiedad de Amazon.

- Puede crear una política de control de servicios (SCP) en AWS Organizations que exija que los miembros de su organización usen IPAM al crear una VPC. En la documentación se pueden encontrar ejemplos de SCP.

- El uso compartido de AWS Resource Access Manager (RAM) solo está disponible en la región de AWS local de su IPAM. Debe crear el recurso compartido en la región de AWS donde se encuentra el IPAM, no en la región del pool de IPAM. Encontrará detalles sobre el uso de RAM para compartir grupos de IPAM de VPC en la documentación.

Conclusión

Amazon VPC IPAM proporciona las herramientas que necesita para administrar su presencia global de direcciones IP. En esta publicación, analizamos las mejores prácticas para usar el IPAM de VPC y cómo puede usarlo para crear planes de asignación de IP escalables, administrar los entornos existentes, superponer el direccionamiento IP y crear un plan de IP bien diseñado para el crecimiento de sus cargas de trabajo en AWS. Si tiene preguntas sobre esta publicación, inicie un tema nuevo en AWS re:post o póngase en contacto con AWS Support.

Este artículo fue traducido del Blog de AWS en Inglés.

Acerca de los autores

Ankit Chadha es un arquitecto de soluciones especializado en redes que admite cuentas globales en AWS. Cuenta con más de 13 años de experiencia en el diseño y la creación de diversas soluciones de red, como redes troncales MPLS, centros de datos basados en capas y bases y redes de campus. En su tiempo libre, a Ankit le gusta jugar al cricket, ganarse la confianza de su gato y leer biografías.

Ankit Chadha es un arquitecto de soluciones especializado en redes que admite cuentas globales en AWS. Cuenta con más de 13 años de experiencia en el diseño y la creación de diversas soluciones de red, como redes troncales MPLS, centros de datos basados en capas y bases y redes de campus. En su tiempo libre, a Ankit le gusta jugar al cricket, ganarse la confianza de su gato y leer biografías. Alexandra Huides es arquitecta de soluciones especializada en redes en cuentas estratégicas en Amazon Web Services. Se centra en ayudar a los clientes a crear y desarrollar arquitecturas de red para entornos de AWS altamente escalables y resilientes. Alex también es ponente de AWS y se centra en ayudar a los clientes a adoptar IPv6 y a diseñar arquitecturas de red altamente escalables. Fuera del trabajo, le encanta navegar, especialmente en catamaranes, viajar, descubrir nuevas culturas y leer.

Alexandra Huides es arquitecta de soluciones especializada en redes en cuentas estratégicas en Amazon Web Services. Se centra en ayudar a los clientes a crear y desarrollar arquitecturas de red para entornos de AWS altamente escalables y resilientes. Alex también es ponente de AWS y se centra en ayudar a los clientes a adoptar IPv6 y a diseñar arquitecturas de red altamente escalables. Fuera del trabajo, le encanta navegar, especialmente en catamaranes, viajar, descubrir nuevas culturas y leer. Michelle Perez es arquitecta de soluciones de AWS en el segmento de pequeñas y medianas empresas. Además de ayudar a sus clientes a crear de acuerdo con las mejores prácticas de AWS, también se centra en el tema de los servicios de red.

Michelle Perez es arquitecta de soluciones de AWS en el segmento de pequeñas y medianas empresas. Además de ayudar a sus clientes a crear de acuerdo con las mejores prácticas de AWS, también se centra en el tema de los servicios de red. Monica Fernandez es una arquitecta de soluciones para el sector público de AWS que ayuda a los clientes de organizaciones sin fines de lucro en España. La especialidad de Mónica son las redes y las comunicaciones. Es su pasión y forma parte de su experiencia profesional. Es ingeniera de telecomunicaciones con más de 20 años de experiencia en TI, ha trabajado en los sectores de telecomunicaciones, empresas emergentes y consultoría, y ahora se divierte en AWS.

Monica Fernandez es una arquitecta de soluciones para el sector público de AWS que ayuda a los clientes de organizaciones sin fines de lucro en España. La especialidad de Mónica son las redes y las comunicaciones. Es su pasión y forma parte de su experiencia profesional. Es ingeniera de telecomunicaciones con más de 20 años de experiencia en TI, ha trabajado en los sectores de telecomunicaciones, empresas emergentes y consultoría, y ahora se divierte en AWS. Fredy Pena es arquitecto de soluciones de AWS

Fredy Pena es arquitecto de soluciones de AWS